ctfshow MISC 入门

工具:

广泛工具:010editor(进制转换,宽高修改)

图片查看:Honeyview

图片分离:foremost,binwalk

图片数据读取:PNG Debugger

数据删除:Tweakpng

图片EXIF查看:https://exif.tuchong.com/view/12432993/

在线gif分离:https://tu.sioe.cn/gj/fenjie/

分解APNG图片:APNG Disassembler

查找图片隐藏flag:Stegsolve

时间转换:https://tool.lu/timestamp/

思路:

通过提示和文件格式进行判断,认清自己的内心是否有解题思路。

有的话就可以按照自己的思路去尝试一下,没有的话直接查看wp,入门应先学习做题的方法,之后再通过自己的想法去解决之前的难题。

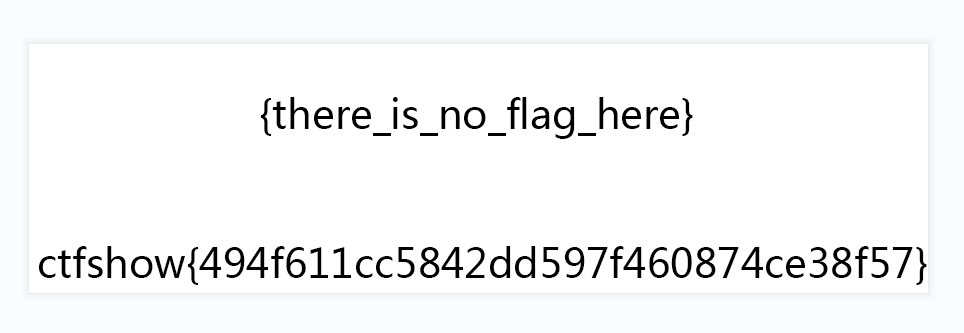

misc1

打开就是flag

misc2

下载下来里面是一个BPG 的格式文件 打开发现第一行有一个png,修改文件格式png打开就是flag

misc3

下载发现无法直接查看,用Honeyview打开就是flag

misc4

下载点开类似于misc2修改文件后缀,获得flag

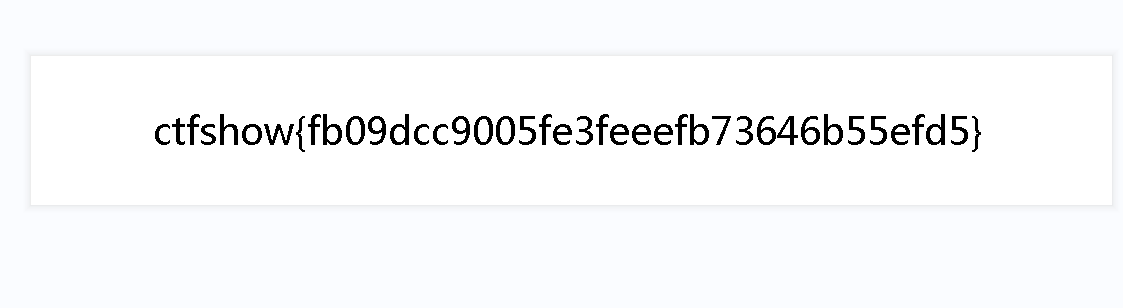

misc5

使用Honeyview查看发现没有flag,改一下后缀用记事本打开观察情况,发现末尾出现flag

mis6

同第五

simc7

同第五

misc8

使用上述的方法都无法获得flag,考虑图片分离,使用kalid的binwalk发现也无法分离,然后试试foremost,成功分离获得flag

misc9

根据提示flag在图片块里,我们先用记事本搜索一下看看有没有flag,并没有,用010搜索一下看看有没有flag,发现有

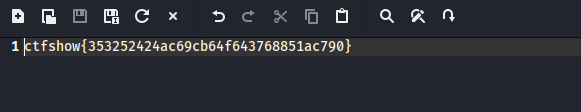

misc10

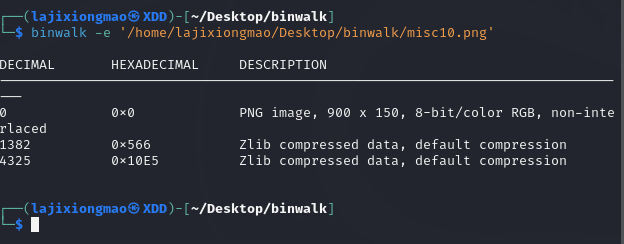

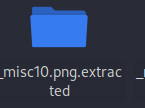

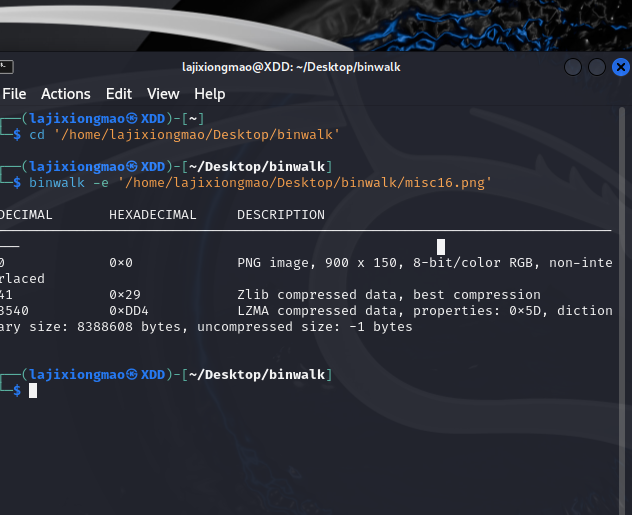

直接放入010发现不存在flag,那么直接考虑图片分离,用kali的binwalk试试分离

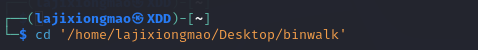

打开kali的命令框先输入 cd ,把文件拖入命令框进入文件夹

然后输入指令:binwalk -e ,就可以分离图片在文件夹打开就有flag辣

misc11

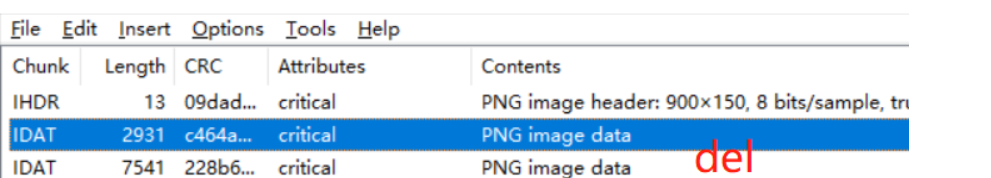

把图片拖入010发现可能存在两张图片,可以使用kali进行分离,也可以使用Tweakpng把小的图片删除

在重新打开图片就可以获得flag了

misc12

提示说图片在另一个图里面和11类似,那我们直接放入Tweakpng,发现有很多个idat,那我们只有一个一个试试喽,发现删掉8个重新打开发现flag

misc13

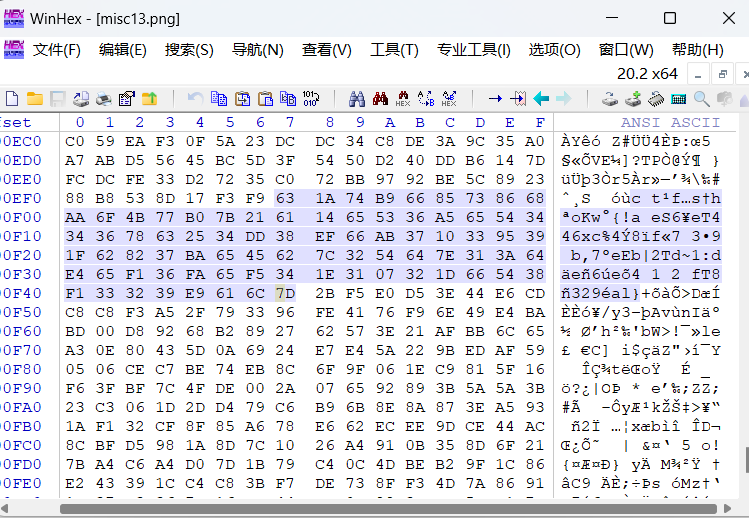

提示说flag在末尾,那我们直接拖入010,但是在010不是很清晰,我换成winhex重新看,根据提示在末尾,那我们就从末尾找,发现有一段很像flag

提取出来解码获得flag

misc14

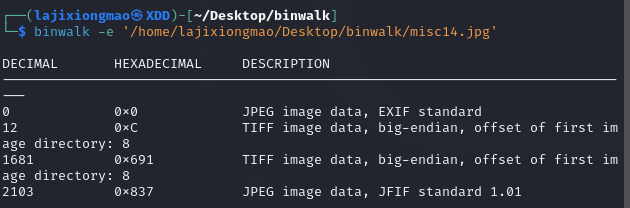

通过提示和文件后缀(jbg)我们直接考虑用binwalk进行图片分离。

打开kali的命令框先输入 cd ,把文件拖入命令框进入文件夹,出现-[~/Desktop/binwalk]然后输入指令:binwalk -e ,就可以分离图片在文件夹打开就有flag辣。

misc15

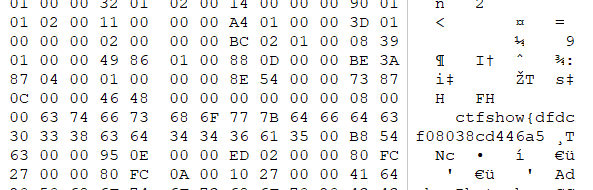

先拖进010进行搜索,看看有没有现成的ctf,没想到一搜一个准。

misc16

同10

**

**

misc17

同10

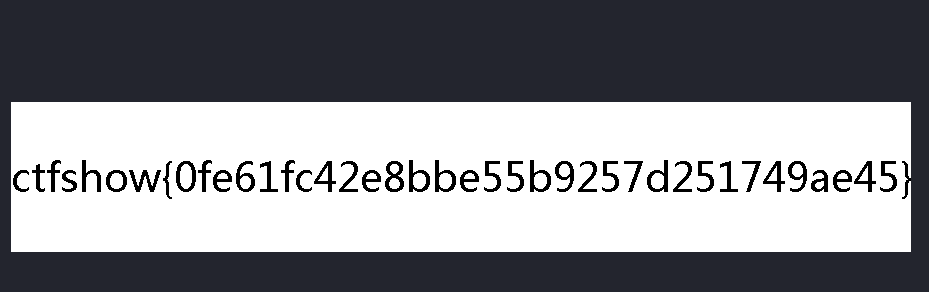

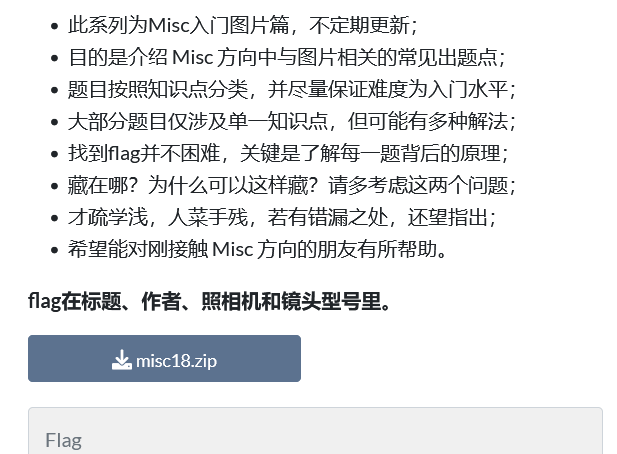

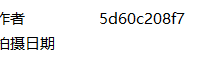

misc18

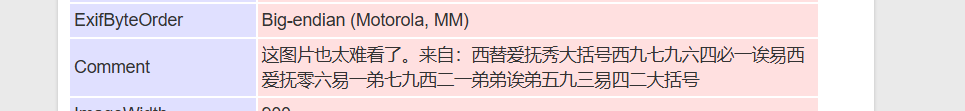

发现提示全都是图片信息,我们可以尝试查看图片信息

查看之后可以获得flag.

misc19

winhex打开,

misc20

直接使用网站查看:https://exif.tuchong.com/view/12432993/

我们可以看到Comment 后面有一串文字,我们大概读一下发现挺顺口,读到这我们就知道了,这段文字就是我们想要找的flag,根据他的谐音我们将它转换为:ctfshow{c97964b1aecf06e1d79c21ddad593e42},到了这我们就做出来啦。

misc21

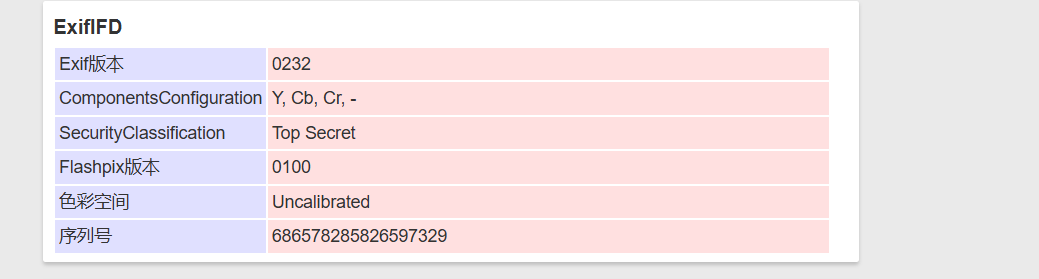

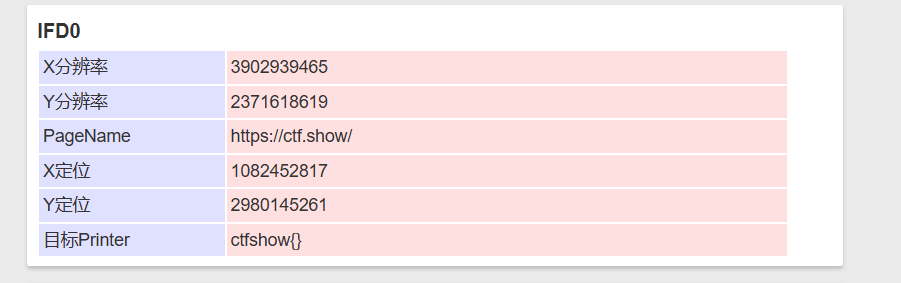

他说在序列里,但是在上面发现有一个ctfshow,xy的定位也为数字

所以需要把 xy 四段转为 16进制 然后在加上flag格式

misc22

提示说在图片里,我们先想到同10的方法,发现没用,考虑为隐写

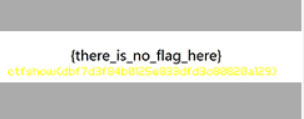

使用MagicEXIF 直接打开即可看到下面黄色的flag

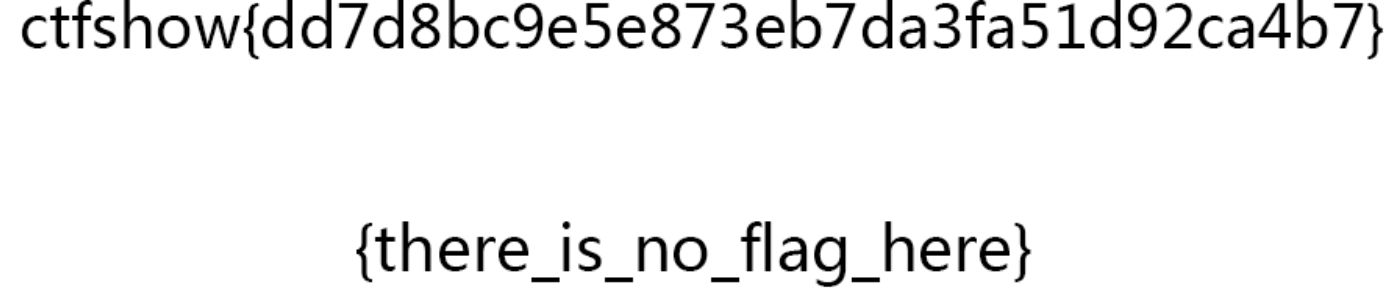

misc23

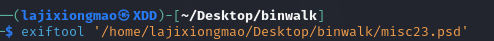

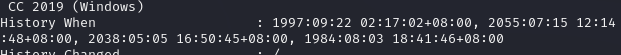

根据提示在时间里,用kali的exiftool指令进行获取

获取时间后用:https://tool.lu/timestamp/进行转换

最后把获得的数字用16进制转换的得到flag辣。

ctfshow{3425649ea0e31938808c0de51b70ce6a}

misc24

他说flag在上面,应该是宽高问题,直接使用宽高一把梭哈

misc25

同24

misc26

misc27

misc28

misc29

misc30

使用010,将宽度改为950,就得到flag了

misc31

他说高度是正确的,宽度不知道,但是我们打开图片非常的模糊,试试能不能梭哈,发现不行。

使用010打开复制FF 到3A结束 所有字节是487253 减去文件头53个字节 RGB 每个像素由3个字节表示

然后用脚本进行计算

修改获得flag

misc32

png文件,直接梭哈

misc33

misc34

misc35

misc36

misc37

gif文件,他说在图片里,又是一个动图,那应该是藏在里面,用工具查看

直接在线gif 分离:https://tu.sioe.cn/gj/fenjie/获得flag

misc38

png图片,用蜜蜂查看,发现有许多的flag片段,组合起来

misc39

浙公网安备 33010602011771号

浙公网安备 33010602011771号