Shiro-721反序列化漏洞

漏洞名称

Shiro-721(Apache Shiro Padding Oracle Attack)反序列化

利用条件

Apache Shiro < 1.4.2

漏洞原理

Apache Shiro cookie中使用AES-128-CBC模式加密的rememberMe字段存在问题,用户可通过Padding Oracle加密生成的攻击代码来构造恶意的rememberMe字段,并重新请求网站,进行反序列化攻击,最终导致任意代码执行。

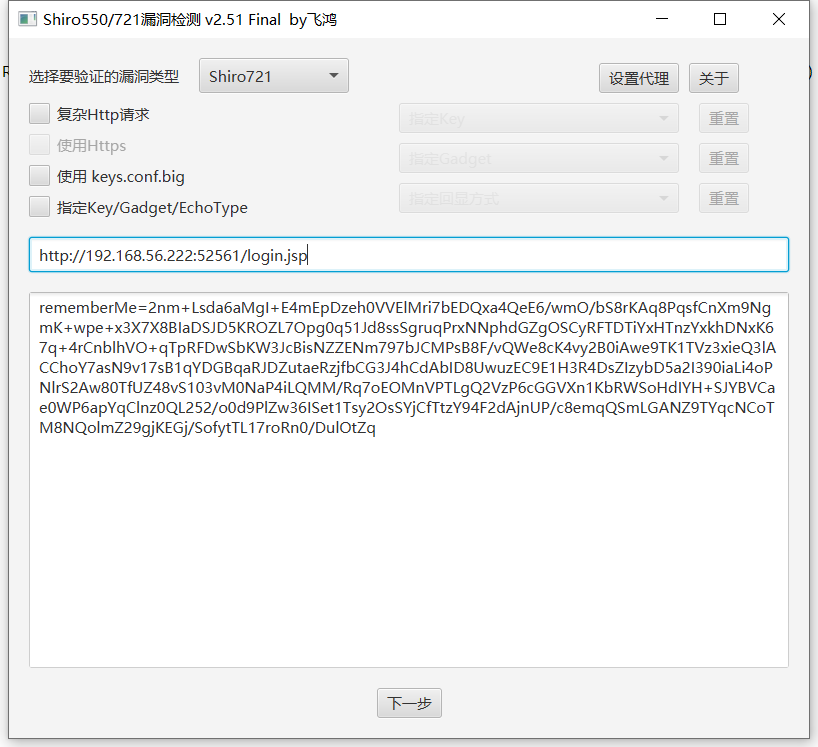

漏洞利用

使用工具

修复建议

1.更新版本Apache Shior到最新版本:

-

- 升级至安全版本

- 关闭rememberMe持久化登录功能。

-

临时防范建议:

在安全设备尝试拦截爆破流量,及时阻止攻击者进行尝试性攻击。

a. 升级Shiro到最新版

b.升级对应JDK版本到 8u191/7u201/6u211/11.0.1 以上

c.WAF拦截Cookie中长度过大的rememberMe值

d.WAF拦截访问过于频繁的IP, 因为该漏洞需要爆破Cookie

浙公网安备 33010602011771号

浙公网安备 33010602011771号