XSS-pikachu-反射型存储型

XSS

网安人最忙的一段时间过去了,回归来刷题。

这次的靶场是pikachu,可用docker本地搭建。

概述

Cross-Site Scripting 简称为“CSS”,为避免与前端叠成样式表的缩写"CSS"冲突,故又称XSS。一般XSS可以分为如下几种常见类型:

- 反射型XSS

- 存储型XSS

- DOM型XSS

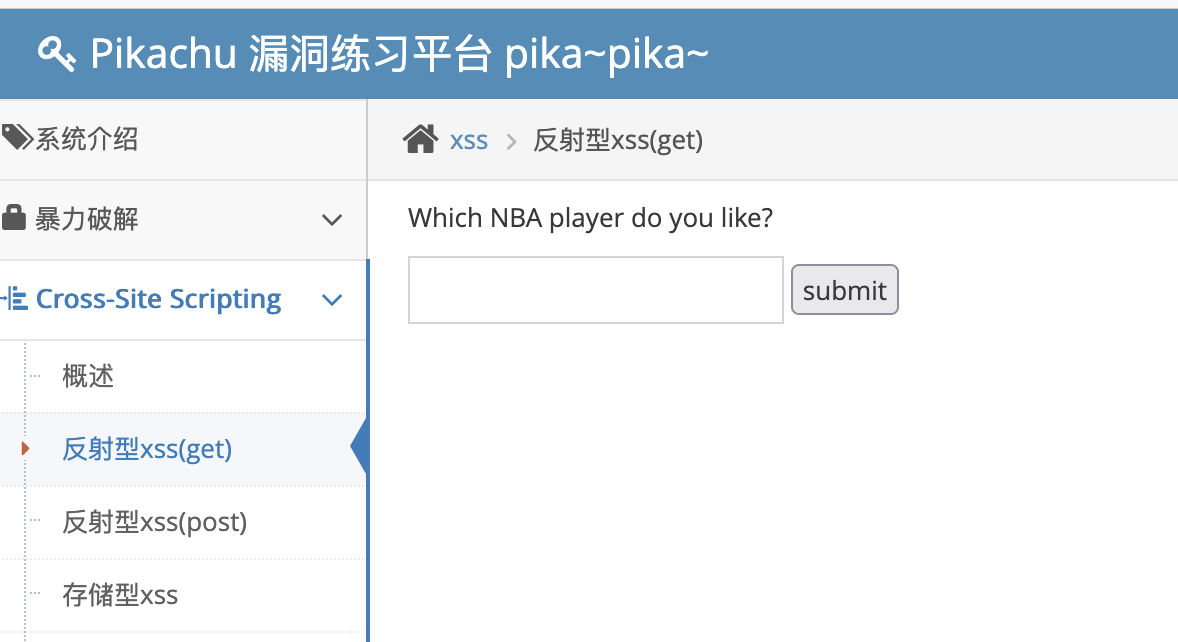

反射型XSS

最简单的什么过滤都没有

输入框直接输入 ,结果:

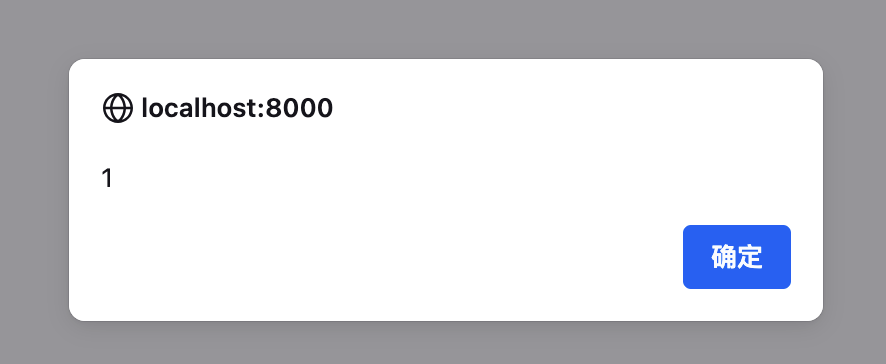

存储型XSS

留言板输入aa

每次访问都会触发弹窗,多少次XSS留言就会有多少次弹窗。

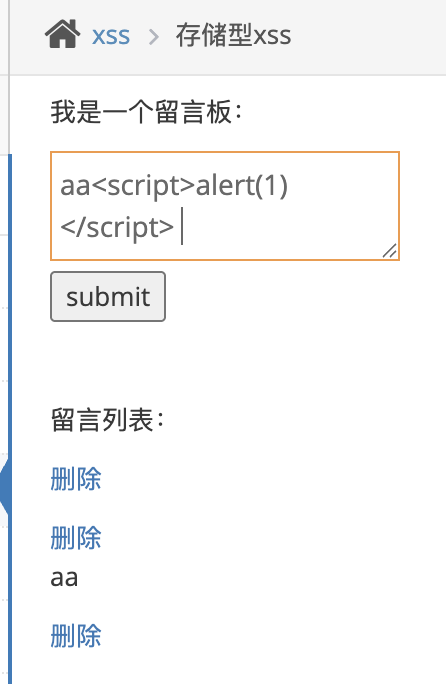

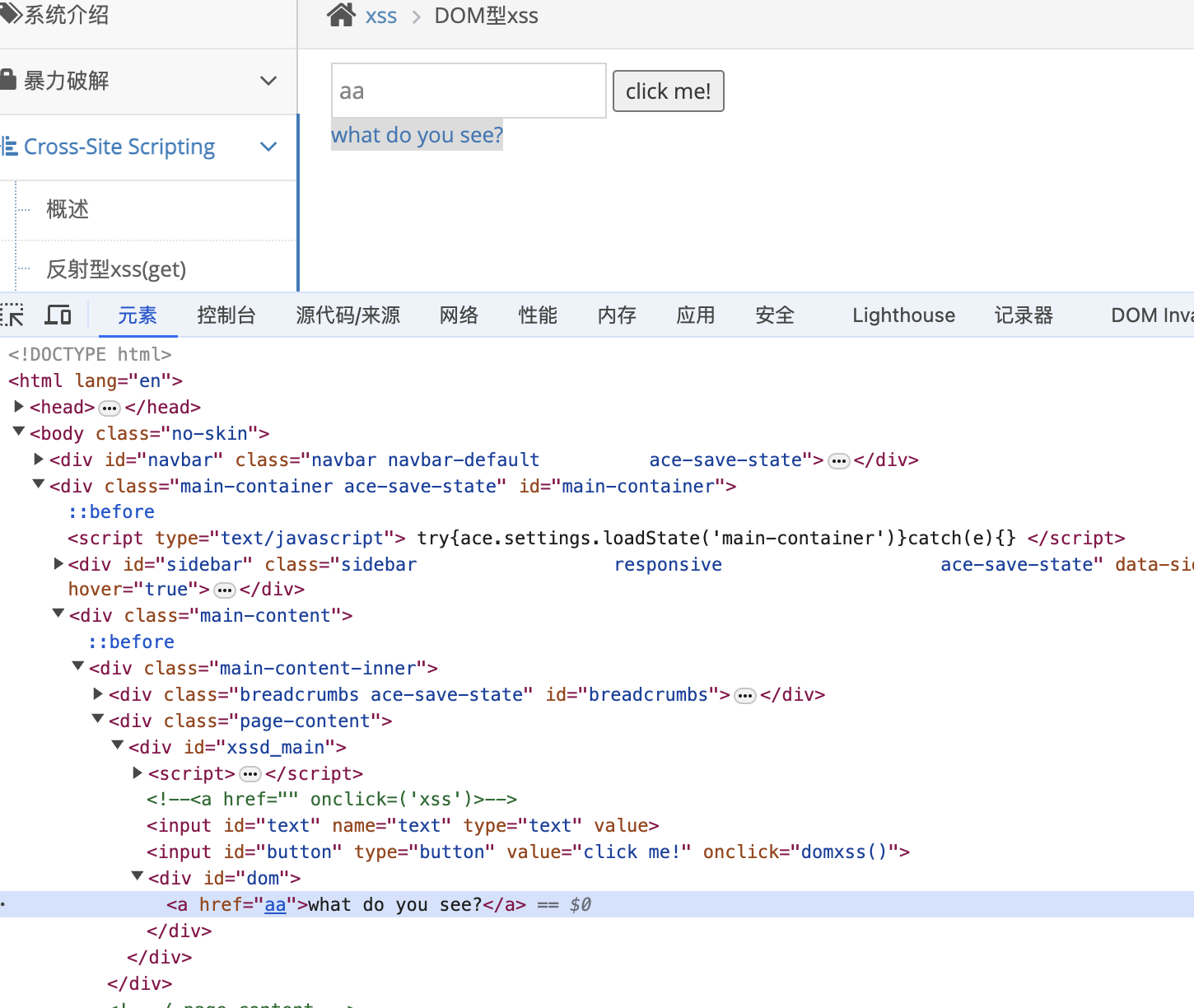

DOM型XSS

攻击原理:浏览器加载页面 → JavaScript 从 location, document, window 等对象获取参数 → 没有验证或转义 → 直接写入页面的 HTML/JS → 恶意脚本执行

随便输入字符,例如aa。出现what do you see?查看源码,链接内容就是我们输入的内容。

尝试输入javascript:alert(1)或者' onclick=alert(1)>,点击触发。

浙公网安备 33010602011771号

浙公网安备 33010602011771号