Windows Server 2008 系统加固

实验目的:

通过本次的实验,掌握windows 的安全加固方案,保证服务器的安全。

实验步骤一:账号安全:更改管理员账号

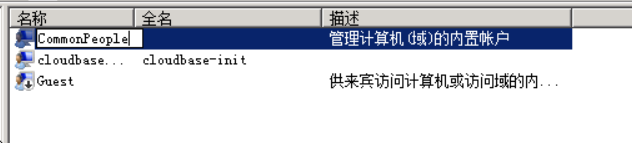

1) 以Administrator账户登录本地计算机,开始->运行->compmgmt.msc(计算机管理)->本地用户和组->用户,

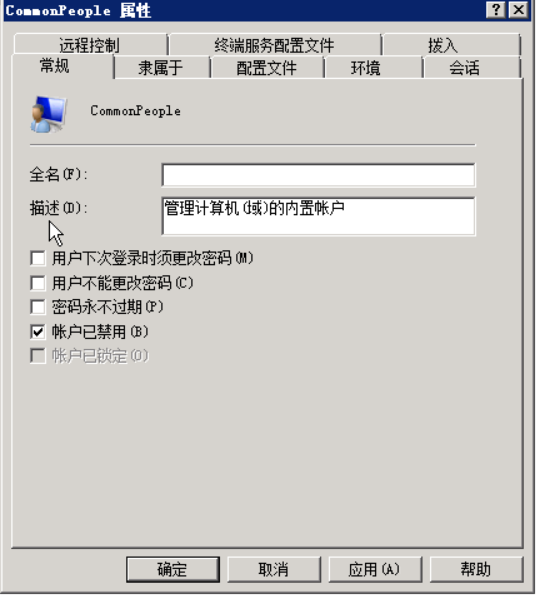

2)用户禁用 右键 - 属性

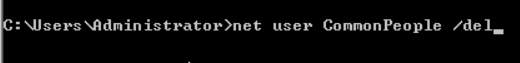

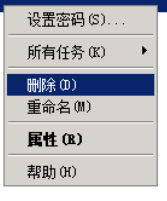

3)删除使用

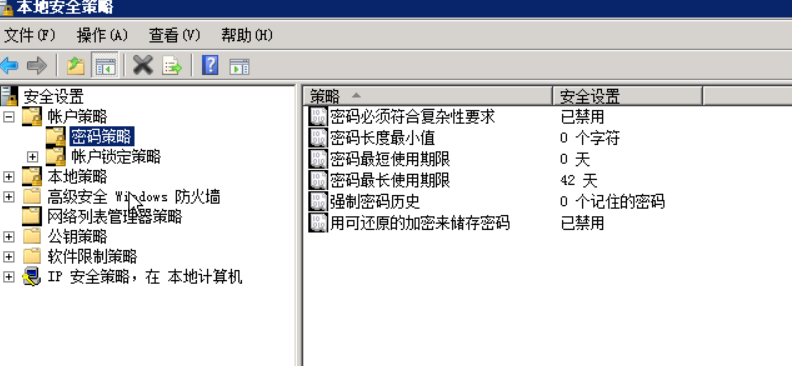

4)口令策略

开始->运行->secpol.msc (本地安全策略)->安全设置->账户策略->密码策略

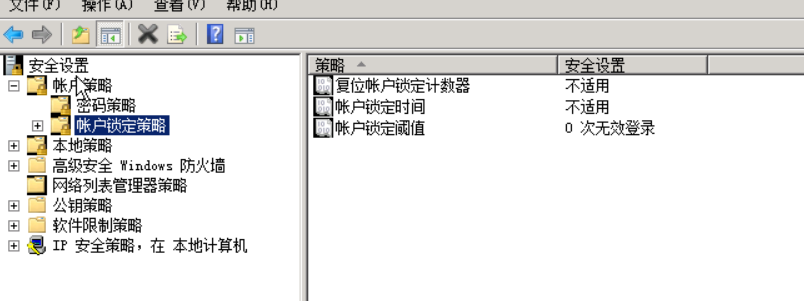

5) 账户锁定策略可以防止暴力破解的攻击方式,所以,很有必要设置账户锁定策略。

开始->运行->secpol.msc (本地安全策略)->安全设置->账户设置->账户锁定策略

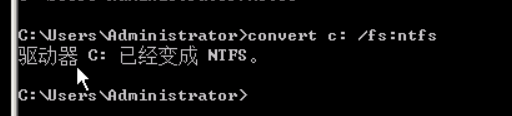

实验步骤二:文件系统安全:使用NTFS文件系统

查看每个系统驱动器是否使用NTFS文件系统,如果不是,使用转换命令:convert <驱动器盘符>: /fs:ntfs。

在NTFS 磁盘分区上的每一个文件和文件夹,NTFS 都存储一个访问控制列表(Access Control List,ACL)。ACL中包含那些被授权访问该文件或者文件夹的所有用户账号、组和计算机,还包含他们被授予的访问类型。

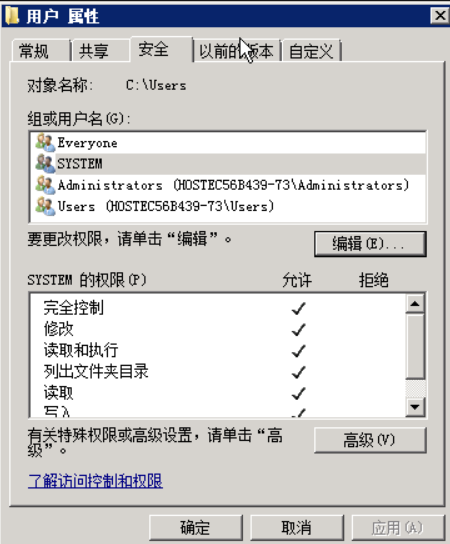

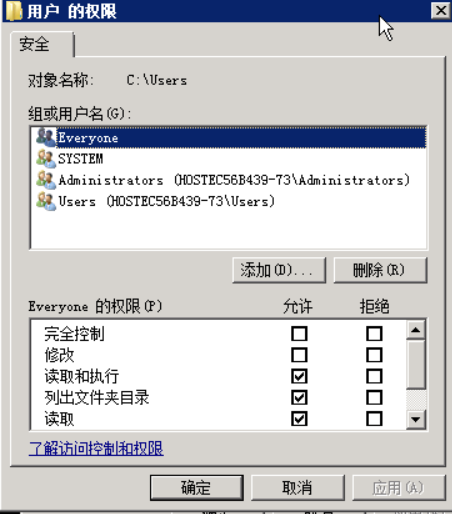

实验步骤三:检查Everyone权限

默认状态下,所有用户对于新创建的文件共享都拥有完全控制权限。系统中所有必要的共享都应当设置合适的权限,以便使用户拥有适当的共享级别访问权(例如,Everyone 设置成“读取”)。

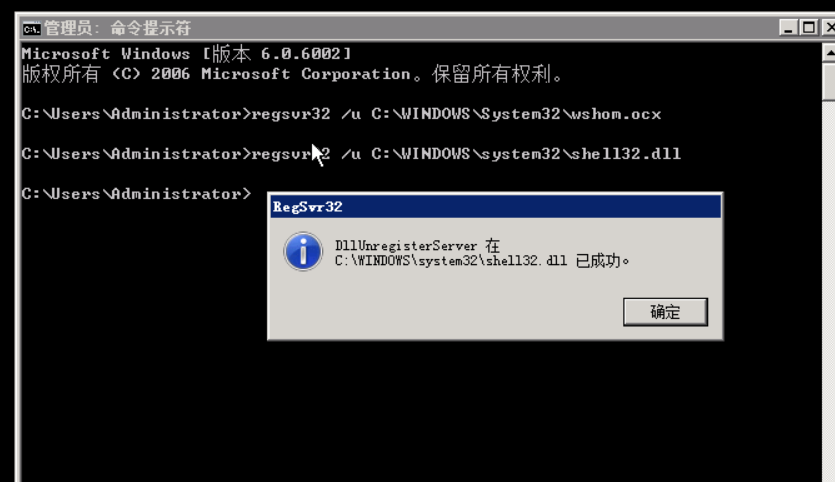

实验步骤四:限制命令权限

1)regsvr32 /u C:\WINDOWS\System32\wshom.ocx

regsvr32 /u C:\WINDOWS\system32\shell32.dll

除了卸载不安全组件外,我们还应该对一些命令做限制。建议对以下命令做限制,只允许system、Administrator组访问:

2)网络服务安全

关闭一些不必要的服务和端口,可以大大降低被入侵的风险。

关闭不必要的服务:开始->运行->services.msc。

根据自己的情况来禁用服务,同时应该及时更新应用服务版本。

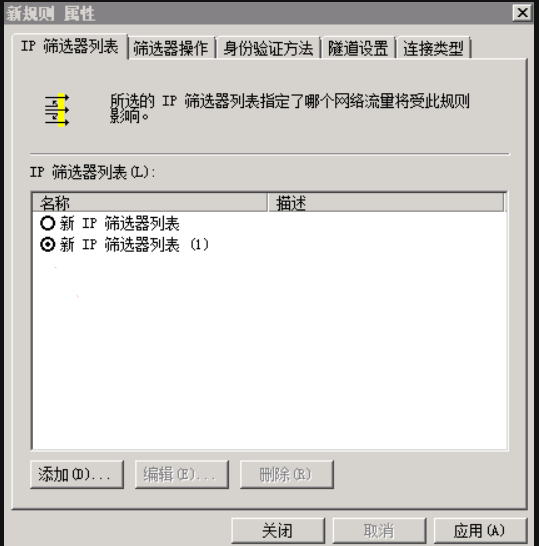

3)开始->运行->secpol.msc (本地安全策略)-> IP安全策略,在本地计算机

右边的空白位置右击鼠标,弹出快捷菜单,选择 “创建IP安全策略”,弹出向导。在向导中点击下一步,当显示“安全通信请求”时,“激活默认相应规则”左边的复选框留空,点“完成”就创建了一个新的IP安全策略。

点击右边的添加来添加新的筛选器。

在IP 筛选器属性的地址选项里,把源地址设置成任何IP地址,目标地址选择我的IP地址。

在选择协议选项,协议类型选择TCP,然后在到此端口下的文本框输入135,点击确定。

点击确定,这样就添加了一个屏蔽TCP135 端口的筛选器,可以防止别人通过135端口连接服务器,重复上面的步骤,把需要屏蔽的端口都建立相应的筛选器,协议类型要选择对应的类型。

在新规则属性对话框中,选择刚才我们新建的筛选器,点击左边的复选框,点击应用。

点击筛选器操作选项,去掉使用添加向导复选框,点击添加按钮,在新筛选器操作属性的安全方法中,选择阻止,点击应用,确定。

在筛选器操作选项卡中,把刚添加的筛选器操作复选框选中。

最后在新IP安全策略属性对话框中,把我们刚新建的IP筛选器列表前的复选框选中,点击确定。

这样就把一些端口屏蔽掉了。

网络限制 开始->运行->secpol.msc ->安全设置->本地策略->安全选项,进行一下设置:

设置完以后,执行gpupdate /force 是策略立即生效。

4)日志及审计的安全性

Windows Server 2008 系统日志包括:

1、应用程序日志。应用程序日志包含由应用程序或系统程序记录的时间。

2、安全日志。安全日志记录着有效和无效的登陆事件,以及与文件操作的其他事件。

3、系统日志。系统日志包含Windows 系统组件记录的事件。

4、安装程序日志。安装程序日志,记录在系统安装或者安装微软公司产品时,产生的日志。

在cmd输入eventvwr.msc 来打开事件查看器

在安全日志中,记录着系统的登陆事件。

双击任何一个日志,即可显示详细信息。

里面记录了登陆的源IP 地址等信息。

通过查看日志,能够发现登录异常等情况来判断自己有没有被入侵或攻击。系统默认的日志量较小,应该增大日志量大小,避免由于日志文件容量过小导致日志记录不全。右击要设置的日志类型,选择属性。

根据自己的需要设置日志大小。

增强审核

对系统事件进行审核,在日后出现故障时用于排查故障。

开始->运行->secpol.msc ->安全设置->本地策略->审核策略

建议设置

设置完以后 执行gpupdate /force 使策略生效。

浙公网安备 33010602011771号

浙公网安备 33010602011771号