详细介绍:公钥基础设施PKI及X.509

引言:开放网络中的信任困境

想象这样一个场景:Alice通过浏览器首次访问银行网站进行转账,她和银行之间没有任何预先建立的信任关系。在开放、互不信任的全球互联网上,如何确保这个连接是安全可靠的?

初步方案:非对称加密

银行生成一对密钥(公钥PUb,私钥PRb),将公钥公布在网站上。Alice下载公钥加密登录信息,银行用私钥解密。看似完美,实则隐藏致命漏洞。

致命漏洞:中间人攻击

攻击者Eve截获Alice获取公钥的请求,用自己的公钥PUe冒充银行公钥发送给Alice。Alice用PUe加密密码,Eve截获后用私钥PRe解密,窃取密码后再用真正的PUb加密转发给银行。整个过程双方毫无察觉,但敏感信息已泄露。

问题的核心:不在于加密算法本身,而在于如何确保公钥的真实性。我们需要一种机制来证明"这个公钥确实属于它声称的所有者"。

PKI:解决信任难题的哲学与架构

两种信任哲学流派

面对信任难题,安全社区发展出两种截然不同的哲学流派:

流派一:PGP的"Web of Trust"(WOT) 模型

- 核心思想:去中心化,基于人际关系的信任传递

- 运作逻辑:“我相信朋友Carol,Carol相信银行,因此我间接信任银行”

- 适用场景:个人间加密通信(如PGP加密邮件)

- 局限性:无法扩展到商业互联网。浏览器不可能为了访问amazon.com而去计算复杂的"朋友的朋友"信任路径

流派二:PKI的分层模型

- 核心思想:中心化,基于权威机构的信任

- 运作逻辑:“我不认识银行,但我天生信任权威公证处。只要公证处的印章真实,我就相信”

- 历史选择:互联网最终选择了PKI作为全球信任基础

PKI的核心定义与目标

PKI不是一个单一技术,而是一个完整的框架体系:

定义:PKI是一整套策略、角色、流程和技术,共同目标是对公钥与其所有者身份的绑定关系进行权威认证。

核心产物:公钥证书

最终目标:为电子商务、网上银行等活动提供安全电子信息传输,保障:

- 机密性(Confidentiality):防止信息泄露

- 完整性(Integrity):防止信息篡改

- 不可否认性(Non-repudiation):防止事后抵赖

- 身份真实性(Authenticity):确保通信方身份真实

现实世界的类比:数字护照

现实世界中,海关为什么信任你的护照?因为海关信任签发护照的政府机构。护照将你的身份与相貌绑定,并由可信第三方(政府)用防伪印章签名。

PKI正是这一逻辑的数字版本:

- 数字证书 = 数字护照

- CA = 护照签发机构

- 核心逻辑:CA用自己的私钥(印章)将公钥与其所有者身份绑定,生成数字证书

PKI生态系统:四个核心角色

一个完整的PKI生态系统由四个核心角色构成完整的信任链条:

角色详解

证书颁发机构(CA)

- 定位:PKI核心,最终可信第三方

- 职责:签发、管理、吊销数字证书

- 类比:护照签发办公室

注册机构(Registration Authority - RA)

- 定位:身份验证前哨

- 职责:CA签发证书前,验证申请者真实身份

- 类比:护照申请材料预审柜台

证书订阅者(Certificate Subscriber)

- 定位:证书使用者

- 示例:需要HTTPS的网站,发送签名邮件的用户

- 要求:保护私钥安全

证书依赖方(Relying Party)

- 定位:证书验证者

- 示例:浏览器验证网站证书

- 挑战:需要正确判断证书真伪

支撑基础设施

除了核心角色,PKI还需要关键基础设施支撑:

- 证书目录/存储库:存储已颁发证书和吊销列表(CRL)的公开数据库,支持LDAP等协议查询

- 证书透明度日志:公开记录所有签发证书,提高透明度和可审计性

- 硬件安全模块:专用物理设备,安全生成、存储和管理CA私钥,提供物理级保护

PKI完整架构与信任建立

信任的起点:CA验证

在开放网络中,信任建立的起点是"浏览器为什么信任CA的公钥"?答案:预置信任。

浏览器和操作系统出厂时内置了一组受信任的根CA证书。这就像每个人天生信任政府机构一样,是信任体系的基础假设。

X.509:数字护照的标准格式

X.509定义了数字证书的标准数据结构,就像护照有固定的信息布局一样。

X.509证书核心结构

核心字段详解

X.509 证书是PKI的标准数据结构,它就像一张数字护照,包含了所有关键信息。

核心字段:

- 主题(Subject):证书持有者的身份(例如,域名

CN=gatech.edu)。 - 颁发者(Issuer):签发此证书的CA的身份(例如,

CN=Let's Encrypt)。 - 有效期(Validity):证书的生命周期,包含“生效时间”和“过期时间”两个时间点。

- 主题公钥信息:证书的核心!包含了主题的公钥及其使用的算法(如RSA或ECC)。

- 扩展项(Extensions):

- 使用者备用名称(SAN):允许一张证书同时保护多个域名(如

google.com,*.google.com,youtube.com)。 - 密钥用途(Key Usage):限制该公钥的用途。例如,只能用于数字签名,不能用于加密。

- CRL/OCSP地址:去哪里检查这张证书的撤销状态。

- 使用者备用名称(SAN):允许一张证书同时保护多个域名(如

- 数字签名(Signature):

CA使用其私钥对以上所有内容计算出的签名。这是浏览器验证证书真实性的依据。

Certificate Authority (CA)

CA的核心职能

核心功能:

- 验证身份:在签发证书前,CA必须严格验证申请者(如银行)的真实身份(如:通过DNS记录、HTTP文件验证域名所有权,或通过法律文件验证组织身份OV/EV)。

- 签发证书:使用CA自己的私钥对申请者的公钥和身份信息进行数字签名,生成X.509证书。

- 管理/吊销:维护和发布证书吊销列表(CRL)或提供在线状态查询(OCSP)。

信任的锚点:根证书库

CA的权威性并非天生,而是源于根证书库这一信任基础设施。为什么你的设备信任DigiCert、GlobalSign等CA?因为操作系统和浏览器开发商(Microsoft、Google、Apple等)运行着严格的"根证书计划"。

信任建立过程:

- CA申请加入根证书计划,接受严格的安全审计

- 审计通过后,CA的根证书被内置到操作系统的受信任根证书库

- 用户设备出厂时即预装了这些根证书

不同平台的信任锚:

- Apple:维护iOS/macOS的独立信任锚仓库

- Microsoft:Windows系统及其上运行的程序主要依赖微软维护的仓库

- Mozilla:NSS为Firefox、Linux和Android提供基础信任仓库

自签名证书的信任难题

自签名证书在技术上与CA签发的证书没有区别,但缺乏第三方背书。信任自签名证书的前提是:证书进入信任仓库的过程必须是可信的。在企业内部部署中,管理员需要手动将私有CA的根证书添加到员工的设备信任库中,这带来了管理和安全上的挑战。

信任链的构建与传递

分层架构:安全与效率的平衡

为了保障 PKI 系统的安全性,根 CA 一般不直接对用户颁布证书。

- 降低安全风险:根CA需要频繁处理海量用户的证书申请、签发和吊销请求,这会大幅增加其私钥暴露的概率(比如系统被攻击、操作失误等)。

- 避免效率严重低下:全球或区域内的用户/设备数量庞大(可能上亿),根CA的服务器资源有限,无法支撑如此高频次的证书签发操作,会导致响应延迟甚至系统瘫痪。

- 提高管理灵活性:不同场景(如企业内部员工、互联网服务器、物联网设备)对证书的有效期、用途、安全级别要求不同。根CA直接签发无法针对细分场景制定差异化策略。

三级信任金字塔

典型的PKI采用三级架构:

信任金字塔:根CA → 中间CA → 用户/设备根认证中心(Root CA):

- 位于金字塔的顶端,是所有信任的起点。它们的证书是自签名的,其公钥被预先内置在操作系统和浏览器中,被视为绝对可信。

- 如,浏览器内置的 “DigiCert Root G2” 或 “GlobalSign Root CA”。

中间认证中心(Intermediate CA):

- 根CA的授权代表。它们的证书是由根CA签发的。

- 它们的私钥用于签发最终的用户证书。这种分层结构可以分散风险,即使某个中间CA的私钥泄露,也不会影响到根CA的信任。

终端实体证书:

- 位于金字塔的底层,是最终要被验证的实体。它们是由中间CA签发的,例如用户访问的网站、电子邮箱或VPN客户端。

证书链验证过程

当浏览器访问HTTPS网站时,执行以下验证流程:

验证要点:

- 签名有效性:每一级证书的签名必须能由上一级证书的公钥验证

- 有效期:所有证书必须在有效期内

- 用途匹配:证书的密钥用途必须符合当前场景

- 吊销状态:证书未被吊销

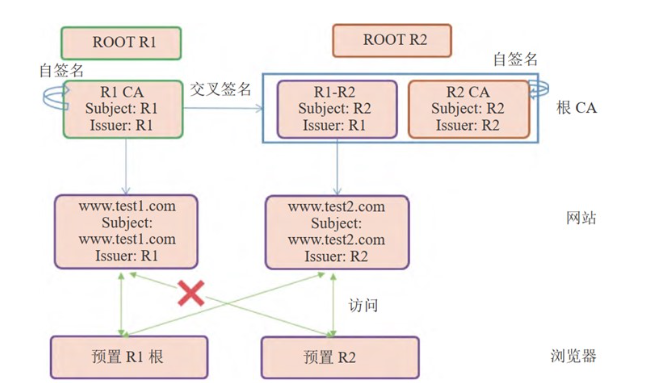

证书交叉验证:打破信任孤岛

交叉验证的技术原理

证书交叉验证是指两个独立的CA (认证机构)相互签名对方的CA证书。这就像两个不同的国家发行了护照,但它们相互承认对方的护照有效性。

这种机制的主要好处在于构建更广泛的信任网络、实现平稳过渡和提高系统冗余。

单个X.509证书可以成为不同证书链的一部分,且链上的所有证书都有效。其技术原理在于,可以为相同的主题(Subject)和公钥生成多个CA证书,但使用不同的私钥(可能来自不同的CA,或同一CA的不同密钥对)进行签名。

因此,交叉签名实质上是存在两个(或多个)不同的证书,这些证书具有相同的主题和公钥,但拥有不同的颁发者(Issuer)和数字签名。尽管一个X.509证书本身只能有一个颁发者和一个CA签名,但通过这种机制,它可以有效地链接到多个上级证书,从而建立起完全不同的信任链(证书链)。这对于实现不同PKI系统或应用程序之间的交叉认证至关重要。

交叉验证的应用价值

证书交叉验证主要带来以下四方面价值:

- 跨域互操作性:允许位于不同PKI信任域(例如,不同政府部门、不同行业联盟)的用户相互信任和验证彼此的数字证书,打破了单个CA的信任孤岛。

- 根证书更新和平滑过渡:当CA需要更新其老旧的根证书时,可以通过老根证书的私钥来签署新根证书。这使得客户端能够利用对老根证书的既有信任,无缝地获得对新根证书的信任,保证了PKI系统在关键组件更新时的服务连续性与稳定性。

- 兼容性与信任覆盖:帮助新成立的CA快速获得广泛信任。通过让其被一个已被广泛信任的旧CA进行交叉签名,新CA签发的证书可以立即被旧系统和旧浏览器所接受。

- 风险分散与容灾:如果一个CA的根证书因事故或被攻击而失效,通过交叉验证关系,该CA可以立即借助另一个受信任CA的链条继续颁发或验证证书,从而提供了备用信任路径,增强了整个PKI系统的健壮性。

信任的生命周期管理:证书撤销机制

撤销的必要性

数字证书虽然设有有效期(通常1-2年),但无法应对私钥泄露、身份变更等突发情况。证书撤销机制使得CA能够在证书自然过期前宣告其无效,是PKI安全性的关键保障。

传统撤销机制对比

CRL:证书撤销列表

工作机制:CA定期(如24小时)发布经过数字签名的列表,包含所有已吊销但未过期的证书序列号。客户端需要下载完整列表进行本地验证。

局限性:

- 时效性差:两次CRL发布间存在时间窗口,最新吊销信息无法及时传达

- 效率低下:随着时间推移,CRL文件可能变得非常庞大(数百MB)

- 带宽消耗:客户端需频繁下载完整列表

- 存储压力:客户端需要存储和处理大型CRL文件

OCSP:在线证书状态协议

工作机制:客户端实时向OCSP服务器查询特定证书的状态,获取"正常"、"吊销"或"未知"的响应。

OCSP请求/响应示例:

# 请求

GET /ocsp?serial=1234567890 HTTP/1.1

Host: ocsp.globalsign.com

# 响应

{

"ocspResponse": {

"responseStatus": "successful",

"certStatus": "good",

"thisUpdate": "2024-01-15T10:00:00Z",

"nextUpdate": "2024-01-15T16:00:00Z"

}

}优势与挑战:

- 实时性:提供近乎实时的吊销状态

- 隐私泄露:CA可以知道哪些用户在访问哪些网站

- 性能瓶颈:增加连接延迟,OCSP服务器可能成为单点故障

- "失败打开"问题:当OCSP服务器不可达时,客户端可能选择信任证书(降低安全性)或拒绝连接(影响可用性)

CRL延迟攻击分析

CRL的时间窗口特性创造了攻击机会。假设:

- CRL每24小时更新一次

- 攻击者在更新后立即获取合法证书的私钥

- 攻击者有最多24小时的时间窗口使用该证书进行攻击

攻击场景:

- 09:00:CA发布每日CRL

- 09:05:银行员工电脑被入侵,SSL证书私钥被盗

- 09:10:攻击者开始使用被盗证书建立钓鱼网站

- 银行在10:00发现入侵并申请吊销证书

- 但在次日09:00前,客户端仍使用旧的CRL,无法识别证书已吊销

这种攻击尤其危险,因为攻击者使用的是合法CA签发的真实证书,能够通过所有常规验证。

现代撤销方案演进

OCSP Stapling:性能与隐私的平衡

OCSP Stapling (OCSP 装订) 是为了解决OCSP的性能和隐私问题而设计的

工作方式:

Web服务器(而不是浏览器)定期向CA查询自己的OCSP状态,并获得一个带有CA签名的良好状态响应

当浏览器连接服务器时,服务器将其证书和这个装订好的OCSP响应一同在TLS握手中发送给浏览器

优点:

- 性能提升:浏览器无需再发起独立的OCSP查询,减少了延迟。

- 隐私保护:CA不再能追踪到用户的浏览行为

- 可靠性增强:解决了OCSP服务器宕机可能导致的“失败打开”问题

缺点: 并非所有服务器都支持或开启了OCSP Stapling

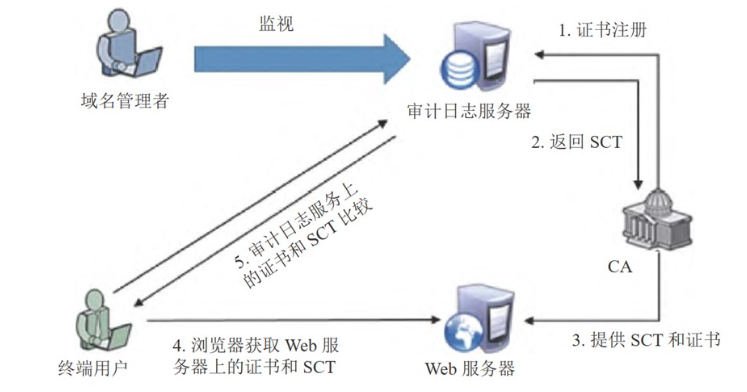

审计新范式:证书透明度(CT)

然而,CRL和OCSP都无法解决一个根本问题:如果一个CA被黑客攻破或恶意地签发了一张欺诈证书(它可能根本不会将这个证书放入撤销列表)

解决方案:证书透明度(Certificate Transparency - CT)

核心思想:从“盲目信任CA”→“公开问责,信任但需验证”

CT的技术原理

证书透明度是解决“CA被攻破或恶意签发欺诈证书”问题的新范式。其核心步骤与流程如下:

核心步骤:

- 强制记录:CT要求CA必须将其签发的每一张证书(或预证书)都发布到多个公开的、仅可追加的审计日志中。

- 获取SCT:CT日志服务器在记录证书后,会返回一个签名证书时间戳作为收据。

- 嵌入证书:CA必须将这个SCT嵌入到最终签发的证书中。

- 浏览器检查:现代浏览器会拒绝没有包含有效SCT的证书。

影响:

- CA的任何签发行为都变得公开透明且不可否认。所有颁发的证书均被永久记录在公开日志中,无法抵赖或隐藏。

- 任何人(尤其是域名所有者)都可以监控这些日志,及时发现针对自己域名的恶意签发行为。这为网站所有者提供了主动防御CA错误或CA被攻破的能力。

- 这极大地威慑了CA的恶意或疏忽行为,是PKI生态的一次重大进步。通过将“盲目的信任”转变为“公开的、可验证的信任”,CT显著提升了整个数字证书体系的安全性和可靠性。

PKI的典型应用场景

浏览器安全访问:SSL/TLS的基石

PKI最广泛的应用是HTTPS协议,为Web通信提供安全基础。在TLS握手过程中,服务器证书的验证是建立信任的第一步。现代浏览器不仅验证证书的有效性,还检查证书透明度日志、吊销状态和密钥强度,形成了多层次的安全验证体系。

安全电子邮件:S/MIME协议

S/MIME使用数字证书为电子邮件提供端到端的安全保护:

- 加密:使用收件人公钥加密邮件内容

- 签名:使用发件人私钥签名,提供身份认证和完整性保护

- 证书格式:X.509证书嵌入到邮件客户端或通过目录服务获取

软件数字签名:供应链安全的关键

无签名软件的风险

在软件分发环节,缺乏数字签名带来三重风险:

篡改风险:软件在传输或存储过程中可能被植入恶意代码。典型的例子是盗版Windows激活工具,经常捆绑挖矿程序或后门软件。用户在下载时无法验证软件的完整性,成为攻击的牺牲品。

身份伪造:攻击者可以完全冒充正规软件开发商发布恶意应用。2022年,安全研究人员发现多个仿冒银行官方APP的钓鱼应用在第三方应用商店传播,这些应用外观与官方应用几乎完全一致,但会窃取用户的登录凭证。

责任追溯困难:当软件出现安全问题时,开发者和攻击者之间责任界定模糊。2017年的CCleaner供应链攻击事件中,攻击者入侵了开发者的构建服务器,在官方软件中植入后门。由于缺乏有效的签名验证机制,数百万用户在不知情的情况下安装了受污染的软件。

软件数字签名的核心价值

软件数字签名通过密码学技术解决上述问题:

身份认证:验证软件确实来自声明的开发者或厂商。Windows的SmartScreen和macOS的GateKeeper都依赖代码签名证书来判断软件的可信度。

完整性校验:确保软件从开发到用户安装的整个过程中未被篡改。签名验证过程会检查软件的每一个字节,任何修改都会导致签名失效。

不可否认性:开发者无法否认自己发布的软件版本,为法律追责提供技术依据。这在软件漏洞披露和安全事件调查中尤为重要。

典型案例:XcodeGhost事件

2015年的XcodeGhost事件是软件供应链攻击的里程碑案例,揭示了数字签名缺失的严重后果:

攻击手法:攻击者篡改苹果官方的Xcode开发工具,植入恶意代码。由于开发工具本身没有强制签名验证,开发者下载了被污染的Xcode后,编译出的应用程序自动包含了后门。

影响范围:数百万iOS和macOS应用受到影响,包括微信、滴滴出行、网易云音乐等知名应用。攻击者可以收集设备信息、窃取剪贴板内容,甚至远程执行命令。

根本原因:开发工具链缺乏完整的签名验证机制。开发者信任从非官方渠道下载的Xcode,编译环境的安全假设被破坏。

教训与改进:事件后,苹果加强了开发工具和应用的签名要求,引入了更严格的公证(Notarization)流程,所有macOS应用在分发前必须经过苹果服务器的扫描和验证。

PKI的脆弱性分析

PKI虽然强大,但其安全模型建立在多个假设之上,这些假设在现实中可能被打破。我们从四个层面分析PKI的脆弱性。

(1) 信任层:“公证处”的腐败或失职

- 核心问题:如果CA被攻陷或流氓化,整个信任链将从根部腐烂。

(2) 协议层:“规章制度”的执行漏洞

- 核心问题:证书吊销机制在现实中是否有效?

(3) 实现层:运行问题

- 核心问题:运行问题,证书配置错误。

(4) 密码学层:“数学基础”的老化

- 核心问题:签名/哈希算法(如MD5, SHA-1)被攻破,以及量子计算的未来威胁。

PKI的脆弱性(1):来自CA

- PKI的信任链模型存在最弱一环问题:浏览器信任的上百个根CA中,任何一个被攻破,都会导致灾难。

- 回顾:浏览器无条件信任操作系统内置的约100多个根CA。

- 浏览器信任模型的核心缺陷: 扁平化信任:浏览器平等地信任这100多个根CA中的任何一个。 无限签发权:任何一个CA都可以为任何一个域名签发证书。

案例:DigiNotar 事件

- 事件:荷兰CA DigiNotar的服务器被黑客(据信有国家背景)入侵。

- 攻击:攻击者利用DigiNotar的CA私钥,为自己签发了500多个“流氓证书”。

- 目标:

*.google.com(截获 Gmail)、*.microsoft.com、*.skype.com等。 - 影响:攻击者在伊朗等地利用这些“合法”的

google.com证书,对数十万用户发起了大规模的中间人攻击。用户的浏览器完全不会发出任何警告(因为签名来自一个“受信任”的根CA)。 - 结局:信任彻底崩溃。微软、谷歌、Mozilla通过紧急安全更新,从其“根证书库”中永久删除了DigiNotar。该公司直接破产。

DigiNotar事件后的改变

该事件成为互联网安全发展史上的重要转折点,直接推动了多项关键安全机制的诞生:

- 证书透明度机制的诞生:事件后,Google、Mozilla等巨头联合推动证书透明度技术,要求CA机构在签发证书时必须将证书信息同步到公开可审计的日志系统,以便快速发现未授权证书。

- CA安全标准的全面升级:所有主流浏览器实施严格的证书验证策略,包括: 缩短证书有效期(从数年缩短至13个月以内)。 强制要求使用更安全的加密算法(如SHA-256而非SHA-1)。 增加对证书申请者的身份验证强度。

- 硬件安全模块成为CA存储根私钥的强制要求,私钥操作必须通过物理安全隔离的设备执行。

PKI的脆弱性(2):来自协议层

CRL(证书吊销列表)为何失效?

- 回顾:CRL是CA发布的“黑名单”。

- 时效性差: CA可能24小时才更新一次CRL。 攻击者在私钥泄露后,拥有长达24小时的“黄金攻击窗口”。

- 体积庞大: 根CA的CRL可能包含数百万个条目,体积高达几十甚至上百MB。

- 用户体验灾难: 浏览器为了验证一个HTTPS网站,必须先下载一个50MB的CRL文件。

- 结果:为了性能,所有现代浏览器默认早已禁用了CRL检查!

- 结论:一个无人检查的“黑名单”等于没有黑名单。CRL机制在现代Web中基本已被抛弃。

OCSP(在线证书状态协议)的新问题

- 回顾:OCSP是CRL的“实时”替代方案。浏览器向CA实时查询证书状态。

- 性能瓶颈:CA的OCSP服务器必须承载全球的访问流量,成为了新的“单点故障”。

- 隐私泄露:CA(以及网络监听者)知道你正在访问哪个网站。

- 最致命的漏洞:“软失败”: 场景:当浏览器向CA的OCSP服务器发起查询时,如果服务器超时或无法访问(可能是网络抖动,也可能是攻击者故意阻断),浏览器面临两难选择: “硬失败”:拒绝连接。结果:安全性提高,但可用性极差(用户会抱怨“网站打不开”)。 “软失败”:假设证书是有效的,继续连接。结果:可用性提高,但安全性归零。

PKI的脆弱性(3):来自实现层

自签名证书的滥用(运营风险)

- 现象:许多内部系统(尤其是高校VPN)为节省成本而使用自签名证书。

- 巨大隐患:这会训练用户养成忽略浏览器红色安全警告的坏习惯。

- 后果:当攻击者使用同样自签名的证书部署钓鱼网站或进行MITM攻击时,已经习惯“点继续”的用户将毫无防备地被攻破。

DNS相关攻击(技术风险)

- 背景:CA在签发证书前,需要通过DNS或HTTP来验证域名所有权。

- 攻击:攻击者可以通过BGP劫持或DNS缓存投毒,暂时性地控制目标域名的流量,从而欺骗CA,为不属于自己的域名获取到合法证书。

PKI的脆弱性(4):来自密码层

哈希函数的安全性

- PKI中哈希函数的安全性是整个信任体系的核心支柱之一——哈希函数用于生成消息摘要(数字签名的基础),一旦哈希函数被攻破,攻击者可伪造签名、篡改数据却通过验证,直接动摇PKI的“不可否认性”和“完整性”根基。

- 历史上,针对哈希函数的攻击已多次对PKI造成实质性威胁,其中以碰撞攻击最为典型。

- 哈希函数的基本要求: 抗弱碰撞性 抗强碰撞性 不可逆

案例:MD5碰撞(2008) - 伪造CA

- PKI假设:使用的哈希算法和签名算法是安全的。然而现实是,算法会随着算力的提升而老化和过时。

- 漏洞:MD5哈希算法被证明存在碰撞(即

HASH(M1) == HASH(M2),而M1 != M2)。 - 攻击(2008年): 研究人员创建了一个合法的证书请求

M1。 他们创建了一个恶意的、伪造的CA证书M2。 他们通过“碰撞攻击”,使得M1和M2的MD5哈希值完全相同。 他们将M1提交给一个仍然使用MD5签名的商业CA。 CA返回了Signature = Sign(PR_ca, HASH(M1))。 攻击者将这个合法的Signature“嫁接” 到他们伪造的M2上。 - 结果:攻击者凭空创造了一个全球浏览器都信任的“流氓根CA”!

- 行业影响:2009年,CA/Browser论坛禁止CA使用MD5签名证书;主流浏览器逐步拒绝信任MD5签名的证书,至2012年完全废弃。

SHA-1 是 MD5 后的替代方案,曾长期作为 PKI 主流哈希函数,用于证书、软件签名、Git 提交等。2017 年,谷歌与 CWI 研究所合作,首次实现了 SHA-1 的实际碰撞攻击(“SHAttered” 项目)。

典型案例:伪造 PDF 文件与软件签名(2017-2019 年)

攻击原理:通过精心构造,生成两个不同的 PDF 文件(pdf1 和 pdf2),其 SHA-1 哈希值完全相同。若 pdf1 是合法文件(如合同),pdf2 是恶意文件(如包含病毒),则对 pdf1 的签名可直接用于 pdf2,且验证通过。

扩展到软件签名:

- 攻击者生成一个“合法软件安装包”(如签名过的

benign.exe)和一个“恶意安装包”(malicious.exe),两者 SHA-1 哈希相同。 - 利用合法软件的 SHA-1 签名(来自开发者私钥),绑定到恶意软件上。

- 恶意软件会被系统误认为“已签名的可信软件”,从而绕过安全检测。

攻击成本:2017 年首次攻击需 110 万美元计算资源,2019 年已降至 1 万美元,攻击门槛大幅降低。

PKI的进化

PKI 1.0 (脆弱的):

- 基于“盲目信任”(信任 100 多个 CA)

- 基于“缓慢吊销”(CRL/OCSP)

- 基于“脆弱算法”(MD5, SHA-1)

PKI 2.0 (更健壮的):

- 基于可验证的信任:Certificate Transparency 让信任可审计

- 基于高效吊销:OCSP Stapling + Must-Staple 修复了吊销漏洞

- 基于现代算法:ECDHE(提供前向保密)+ SHA-256/384(哈希安全)

PKI 3.0 (未来):

- 基于“抗量子算法”:PQC(抵御未来威胁)

浙公网安备 33010602011771号

浙公网安备 33010602011771号