深入解析:一、Cisco(OSPF邻居认证机制实验:明文与加密MD5对比)251211

一、应用的软件

Cisco Packet Tracer 8.0

二、实验名称

OSPF路由协议接口认证(明文/MD5)配置与验证实验

三、实验设备

路由器:

五台 2911 Router(R1、R2、R3、R4、R5)

四、实验要求

1、调整5台路由器的接口IP ;

2、网段为 30.19.0.0/24 、 40.19.0.0/24 、 50.19.0.0/24 、 60.19.0.0/24 ;

3、在R1与R2之间互联的接口进行明文认证;

4、在R3与R4之间互联的接口进行加密认证;

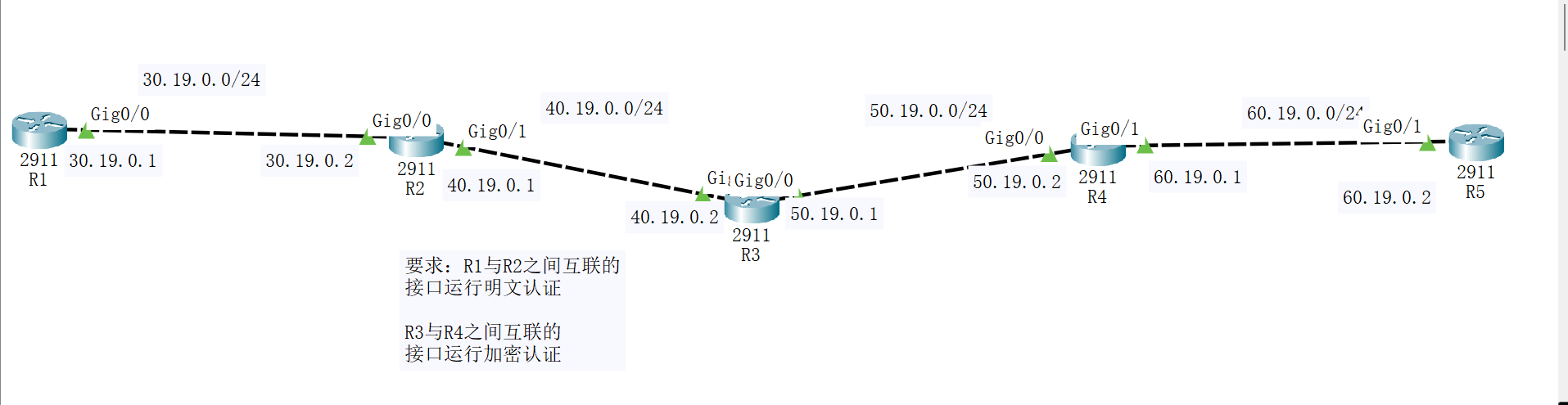

五、端口连接概况

R1设备的 GigabitEthernet 0/0 接口连接 R2设备的 GigabitEthernet 0/0 接口;

R2设备的 GigabitEthernet 0/1 接口连接 R3设备的 GigabitEthernet 0/1 接口;

R3设备的 GigabitEthernet 0/0 接口连接 R4设备的 GigabitEthernet 0/0 接口;

R4设备的 GigabitEthernet 0/1 接口连接 R5设备的 GigabitEthernet 0/1 接口。

六、实验拓扑图

(各设备接口连接见 “端口连接概况”):

七、实验配备

(注意:保存配置用write memory)

R1:

Router>enable

Router#configure terminal

Router(config)#hostname R1

R1(config)#interface gigabitEthernet 0/0

R1(config-if)#ip address 30.19.0.1 255.255.255.0

R1(config-if)#no shutdown

R1(config-if)#exit

R1(config)#router ospf 1

R1(config-router)#router-id 1.1.1.1

R1(config-router)#network 30.19.0.0 0.0.0.255 area 0

R1(config-router)#exit

R1(config)#exit

R1#write memory

R2:

Router>enable

Router#configure terminal

Router(config)#hostname R2

R2(config)#interface gigabitEthernet 0/0

R2(config-if)#ip address 30.19.0.2 255.255.255.0

R2(config-if)#no shutdown

R2(config-if)#exit

R2(config)#interface gigabitEthernet 0/1

R2(config-if)#ip address 40.19.0.1 255.255.255.0

R2(config-if)#no shutdown

R2(config-if)#exit

R2(config)#router ospf 1

R2(config-router)#router-id 2.2.2.2

R2(config-router)#network 30.19.0.0 0.0.0.255 area 0

R2(config-router)#network 40.19.0.0 0.0.0.255 area 0

R2(config-router)#exit

R2(config)#exit

R2#write memory

R3:

Router>enable

Router#configure terminal

Router(config)#hostname R3

R3(config)#interface gigabitEthernet 0/1

R3(config-if)#ip address 40.19.0.2 255.255.255.0

R3(config-if)#no shutdown

R3(config-if)#exit

R3(config)#interface gigabitEthernet 0/0

R3(config-if)#ip address 50.19.0.1 255.255.255.0

R3(config-if)#no shutdown

R3(config-if)#exit

R3(config)#router ospf 1

R3(config-router)#router-id 3.3.3.3

R3(config-router)#network 40.19.0.0 0.0.0.255 area 0

R3(config-router)#network 50.19.0.0 0.0.0.255 area 0

R3(config-router)#exit

R3(config)#exit

R3#write memory

R4:

Router>enable

Router#configure terminal

Router(config)#hostname R4

R4(config)#interface gigabitEthernet 0/0

R4(config-if)#ip address 50.19.0.2 255.255.255.0

R4(config-if)#no shutdown

R4(config-if)#exit

R4(config)#interface gigabitEthernet 0/1

R4(config-if)#ip address 60.19.0.1 255.255.255.0

R4(config-if)#no shutdown

R4(config-if)#exit

R4(config)#router ospf 1

R4(config-router)#router-id 4.4.4.4

R4(config-router)#network 50.19.0.0 0.0.0.255 area 0

R4(config-router)#network 60.19.0.0 0.0.0.255 area 0

R4(config-router)#exit

R4(config)#exit

R4#write memory

R5:

Router>enable

Router#configure terminal

Router(config)#hostname R5

R5(config)#interface gigabitEthernet 0/1

R5(config-if)#ip address 60.19.0.2 255.255.255.0

R5(config-if)#no shutdown

R5(config-if)#exit

R5(config)#router ospf 1

R5(config-router)#router-id 5.5.5.5

R5(config-router)#network 60.19.0.0 0.0.0.255 area 0

R5(config-router)#exit

R5(config)#exit

R5#write memory

# 第一次在 R1 与 R2 上互联的接口进行明文认证

R1:

R1(config)#interface gigabitEthernet 0/0

R1(config-if)#ip ospf authentication

R1(config-if)#ip ospf authentication-key 123

R1(config-if)#exit

R1(config)#exit

R1#write memory

R2:

R2(config)#interface gigabitEthernet 0/0

R2(config-if)#ip ospf authentication

R2(config-if)#ip ospf authentication-key 123

R2(config-if)#exit

R2(config)#exit

R2#write memory

# 第二次在 R3 与 R4 上互联的接口进行加密认证

R3:

R3(config)#interface gigabitEthernet 0/0

R3(config-if)#ip ospf authentication message-digest

R3(config-if)#ip ospf message-digest-key 1 md5 abc

R3(config-if)#exit

R3(config)#exit

R3#write memory

R4:

R4(config)#interface gigabitEthernet 0/0

R4(config-if)#ip ospf authentication message-digest

R4(config-if)#ip ospf message-digest-key 1 md5 abc

R4(config-if)#exit

R4(config)#exit

R4#write memory

八、实验结果

1. OSPF 明文认证测试

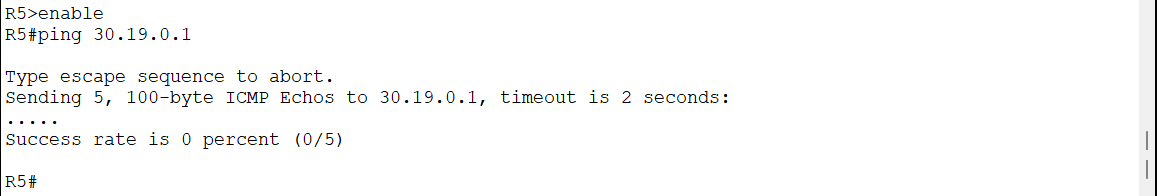

1.1 单向认证(异常状态)

操作:仅在 R1 的

GigabitEthernet 0/0接口启用明文认证(密钥:123),而 R2 的对应接口不配置认证。在 R5 上执行ping 30.19.0.1(R1),结果为 失败。

(结果: ping 失败," ..... "是连接超时," .!!!" 是连接成功)

解释:

原理分析:此时 R1 发出的 OSPF 报文携带认证信息,而 R2 发出的报文无认证。双方都无法验证对方报文的合法性,导致OSPF 邻居关系中断。由于 OSPF 路由无法正常学习,R5 没有到达 R1 网段(

30.19.0.0/24)的路由,因此 ping 不通。

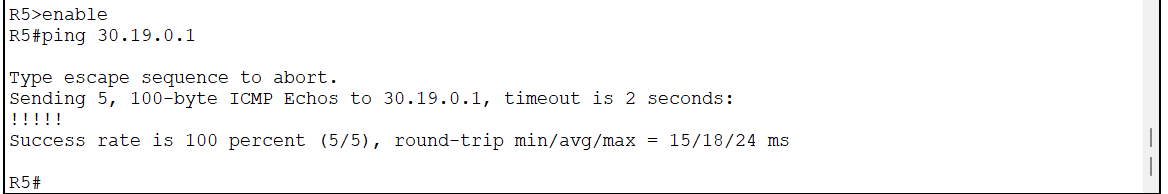

1.2、双向认证匹配(恢复正常)

操作:在 R2 的

GigabitEthernet 0/0接口补配相同的明文认证(密钥:123)。再次在 R5 上ping 30.19.0.1,结果为 成功。

(结果:ping 成功,在R1与R2互联的接口进行了明文认证,R5许可 ping 通 R1,这是为什么呢?)

解释:

- 当两端认证类型和密钥完全匹配后,OSPF Hello 及后续报文得以被对方成功验证。OSPF 邻居关系随即重新建立,路由信息(包括

30.19.0.0/24这条路由)通过链路状态通告(LSA)洪泛至全网(包括R5)。路由表恢复,端到端通信自然得以恢复。

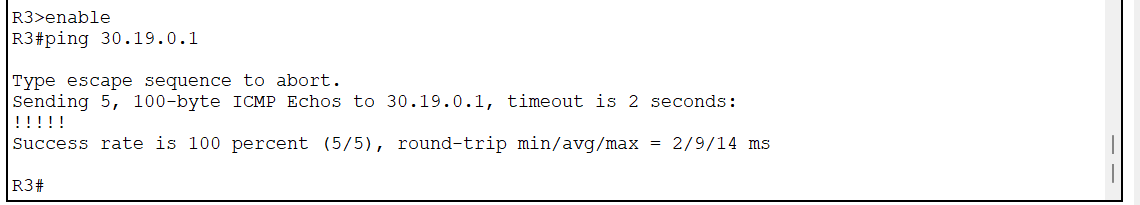

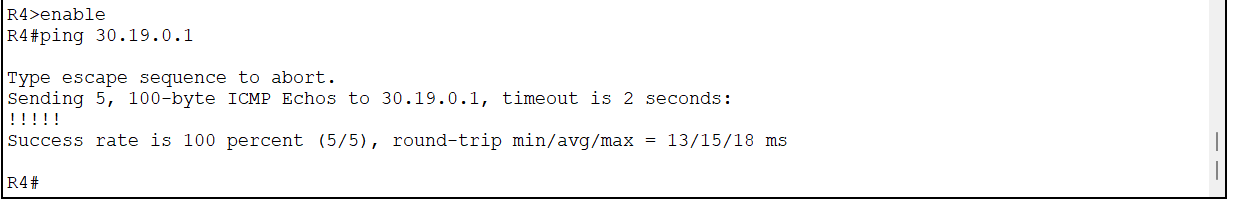

2. OSPF MD5 加密认证测试

2.1 双向加密认证

操作:在 R3 与 R4 互联的接口(

GigabitEthernet 0/0)上均启用 MD5 加密认证,并配置相同密钥(Key ID:1, 密码:abc)。分别在 R3 和 R4 上ping 30.19.0.1(R1),结果均为 成功。

(R3与R4 ping R1 皆 ping 成功)

解释:

- 这证明了加密认证在正确配置后,不影响 OSPF 邻居关系的建立与路由传递,其安全性和功能性与明文认证一致。

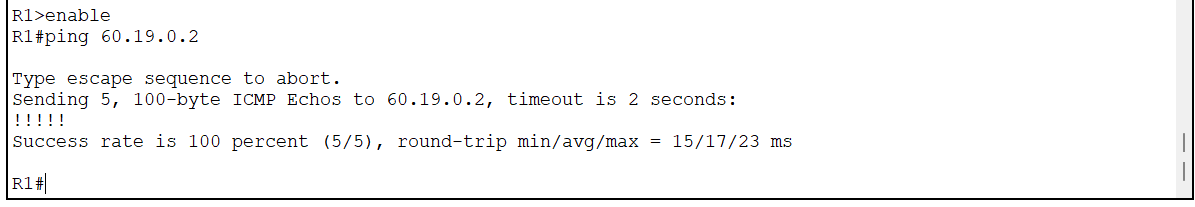

2.2 跨认证链路通信

操作:在 R1 上

ping 60.19.0.2(R5),该路径需穿过已配置 MD5 认证的 R3-R4 链路。

(ping 测试 成功。)

解释:

- 此结果进一步强化了核心结论。只要链路两端认证匹配,OSPF 邻居和路由学习就完全正常。对于穿越此链路的数据流量(如

ping包)而言,它们只是被路由器根据路由表进行 IP 转发,并不关心也不需要知道底层 OSPF 是否使用了认证。因此,认证机制只影响路由协议本身的邻居建立,而不影响已经学成路由后的数据通信。

九、实验结论

OSPF 接口认证是一种双向验证机制,必须在互联接口上同时启用并配置相同的密钥(密码)方可建立或维持邻接关系。

若仅在一端接口启用认证,将导致 OSPF 邻居关系中断,从而影响路由学习与数据通信。

加密认证(MD5)较明文认证安全性更高,可避免密钥在传输中被截获,但两端安装的认证类型与密钥必须完全一致。

这是因为OSPF邻居关系建立在双方Hello报文成功交互的基础上,认证不匹配将丢弃对方报文,导致邻接关系中断。

十、实验总结

本次实验通过在 Cisco Packet Tracer 中搭建多路由器链式拓扑,完成了 OSPF 接口认证(明文与 MD5)的配置与验证。实验表明:

认证机制有效确保了 OSPF 邻接关系的可信性,防止未授权路由器接入网络。

在实际配置中,需独特注意认证类型与密钥在互联接口上必须完全匹配,否则将导致路由中断。

认证虽增加安全性,但也提高了配置复杂度,适用于对网络安全有要求的互联链路。

十一、技术总结

技术价值:

OSPF 接口认证是一种轻量级的安全机制,主要用于防止恶意路由器伪造 OSPF 报文、非法建立邻接关系并注入虚假路由,保护路由域免受攻击或误设置影响。

使用情况:

在实际企业网、数据中心互联或运营商边缘网络中,常在必须与第三方设备互联或跨安全域的 OSPF 链路上启用,尤其推荐运用 MD5 加密认证。

是否过时:

该机制并未过时,仍是 OSPF 协议中基础且有效的安全特性。然而,在现代高阶网络或对安全性要求极高的场景中,常会结合更全面的安全措施,如:

- 使用 OSPFv3 配合 IPsec 提供更强的完整性保护与加密。

- 在网络边界部署路由策略过滤(Route-policy)与认证、授权、审计(AAA)体系。

- 在大型或自动化网络中,可能经过控制器集中管理与分发密钥,提升管理效率与安全性。

核心要点:

OSPF 接口认证是一项经典、实用且仍在广泛运用的安全能力,是构建可信路由环境的基础手段之一。

浙公网安备 33010602011771号

浙公网安备 33010602011771号