深入解析:如何在数据库中安全地存储密码

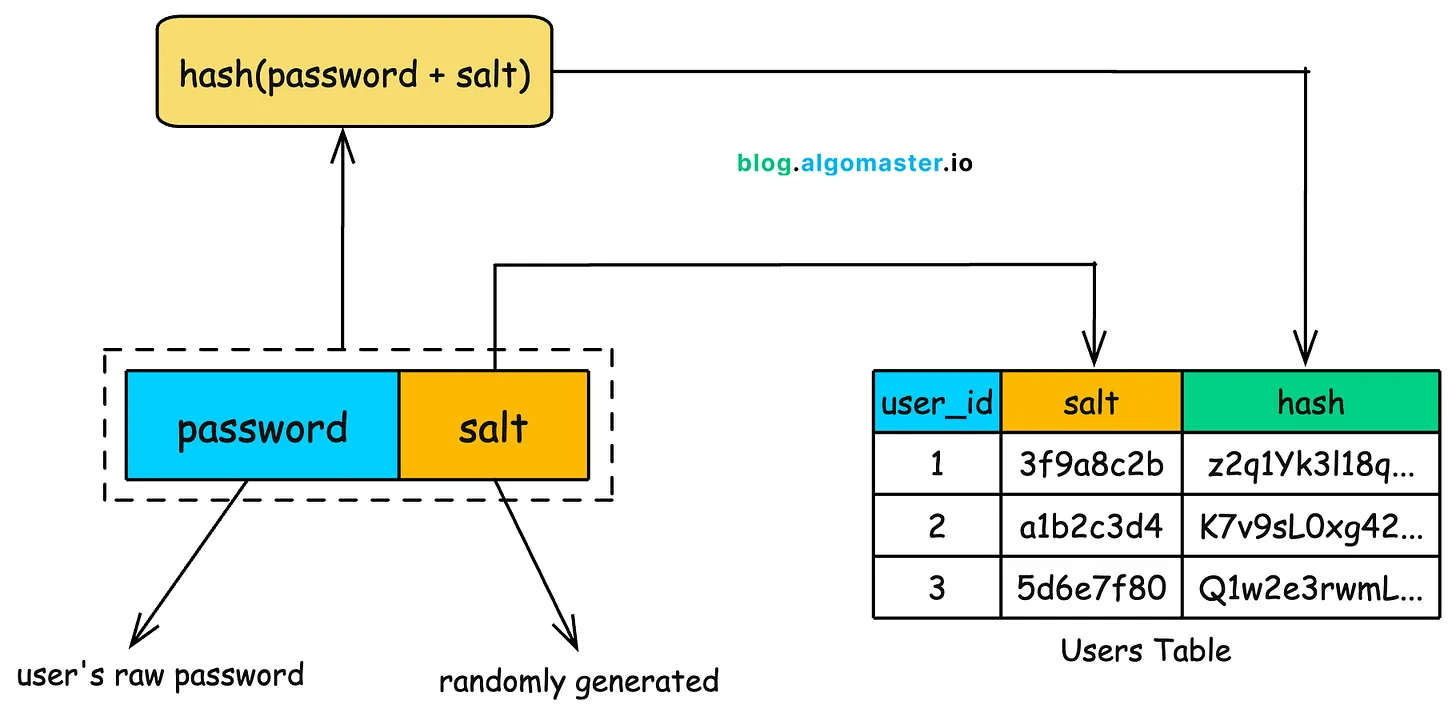

此图展示的是密码存储的安全机制:使用盐值(salt)结合哈希(hash)函数来保护用户密码。以下是图中步骤的解析和整体含义的解释。我将一步步分解图的元素,并说明其在实际应用中的作用。

1. 图的整体结构和步骤解析

图从上到下描述了用户密码从输入到存储的过程,强调了“加盐哈希”的方法。以下是详细步骤:

- 起点:hash(password + salt)这是一个核心管理框,表示对“密码(password) + 盐值(salt)”的组合进行哈希计算。

- 步骤:用户输入原始密码(user's raw password),系统生成一个随机盐值(randomly generated)。然后,将密码和盐值拼接(通常是简单连接,如字符串相加)。

- 哈希函数的作用:哈希是一种单向加密算法(如SHA-256、bcrypt等),它将输入转换为固定长度的字符串(hash值),无法逆向还原原始输入。这确保了即使数据库被泄露,攻击者也无法直接看到明文密码。

- 中间部分:password 和 salt 的拆分

- 左侧蓝色框:password(密码),箭头指向“user's raw password”(用户的原始密码)。这表示密码来自用户输入,从不直接存储。

- 右侧橙色框:salt(盐值),箭头指向“randomly generated”(随机生成)。盐值是为每个用户独立生成的随机字符串(通常是16-32字节的随机数),目的是使相同密码的哈希结果不同。

- 步骤:

- 用户注册或设置密码时,提供原始密码。

- 系统立即生成一个唯一的随机盐值(例如,使用加密安全的随机数生成器,如Python的secrets模块)。

- 将密码和盐值拼接(password + salt)。

- 对拼接结果进行哈希计算,得到最终的hash值。

- 底部:Users Table(用户表)这是一个数据库表示例,包含列:user_id(用户ID)、salt(盐值)、hash(哈希值)。

- 示例数据:

user_id salt hash 1 3f9a8c2b z2q1yK3l18q.. 2 a1b2c3d4 K7v9sLOxG42.. 3 5d6e7f80 Q1w2e3rwmL.. - 步骤:计算得到的hash值和对应的salt值一起存储在数据库中,与user_id关联。原始密码在计算后立即丢弃,从不存储。

- 否匹配。就是当用户登录时:系统取出该用户的salt,拼接用户输入的密码,进行相同哈希计算,然后比较结果与存储的hash

- 示例数据:

- 箭头和流程:

- 上部箭头从哈希运行指向password + salt的组合,表示哈希的输入。

- 下部箭头指向用户表,表示最终存储的结果。

- 整个流程从用户输入到数据库存储,形成一个安全的单向转换。

2. 图的含义和意义

- 核心含义:这是一种防御密码破解攻击的标准实践,称为“加盐哈希”(Salted Hashing)。它解决了单纯哈希的弱点:

- 只存储hash(password),攻击者能够使用“彩虹表”(rainbow table)——预计算的常见密码哈希列表——飞快破解。就是若

- 通过添加独特盐值,即使两个用户密码相同(如“password123”),他们的哈希也会完全不同,因为盐值不同。这大大增加了破解难度,需要针对每个用户单独计算。

- 安全意义:

- 防止批量破解:盐值使预计算攻击(如彩虹表)无效化。

- 增强抵抗力:结合慢哈希函数(如bcrypt、Argon2),可以进一步抵御暴力破解(brute-force)和字典攻击。

- 实际应用:广泛用于网站、App的密码存储(如WordPress、Django框架)。

- 局限性万能的;用户仍需使用强密码,系统需保护数据库免于泄露。就是:这不

浙公网安备 33010602011771号

浙公网安备 33010602011771号