【安全函数】格式化文件I/O安全之道:fprintf_s与fscanf_s - 实践

在C语言文件操作领域,格式化I/O函数(如fprintf、fscanf)凭借灵活的结构化数据处理能力被广泛应用,但标准版本存在天然的安全隐患——缓冲区溢出、参数校验缺失等问题,曾是恶意攻击的重要突破口。为解决这些安全痛点,C11标准引入了_s系列安全增强函数(如fprintf_s、fscanf_s),通过强制参数校验、缓冲区边界检查等机制,大幅提升了程序的健壮性。

目录

二、核心安全函数解析(fprintf_s与fscanf_s)

一、为什么需要_s安全函数?

标准格式化文件I/O函数在便捷性背后隐藏着显著的安全风险,这些风险在高并发、高安全性要求的场景(如服务器开发、嵌入式系统)中尤为致命:

缓冲区溢出漏洞:标准fscanf读取字符串时,若输入数据长度超过缓冲区容量(如

char buf[10]; fscanf(fp, "%s", buf);),会覆盖相邻内存数据,可能导致程序崩溃或被注入恶意代码;参数校验缺失:标准函数对NULL指针等非法参数不做校验,若传入NULL的文件指针(如

fprintf(NULL, "%d", 123);),会触发未定义行为(UB),难以调试;格式字符串风险:若format字符串可控(如从文件读取后作为格式串),标准函数可能被利用执行任意代码(如通过

%n修改内存数据)。

_s系列安全函数正是为解决这些问题而生,其核心设计理念是“安全优先,便捷其次”——通过增加参数校验、缓冲区大小限制等机制,将未定义行为转化为可预测的错误处理,从源头降低安全风险。C11标准将其纳入 Annex K,但需注意:部分编译器(如GCC)需开启特定宏(如__STDC_WANT_LIB_EXT1__)才能支持,而MSVC、Clang等原生支持。

二、核心安全函数解析(fprintf_s与fscanf_s)

格式化文件I/O的安全函数中,fprintf_s(格式化写入)与fscanf_s(格式化读取)是最常用的一对,其设计逻辑与标准函数兼容,但增强了安全校验。

2.1 fprintf_s:安全的格式化写入函数

2.1.1 函数简介

fprintf_s是fprintf的安全增强版,核心功能仍是将结构化数据按指定格式写入文件流,但在执行写入前会对关键参数(如文件指针、格式字符串)进行合法性校验,同时限制格式字符串的使用(如禁止%n指令),避免恶意利用。

与标准fprintf相比,其最大差异在于:当检测到非法参数或不安全格式时,会立即调用约束处理程序(constraint handler),而非触发未定义行为(默认约束处理程序会终止程序,也可自定义)。

2.1.2 函数原型与参数详解

#include

// 启用Annex K支持(部分编译器需手动定义)

#define __STDC_WANT_LIB_EXT1__ 1

int fprintf_s(FILE *restrict stream, const char *restrict format, ...); | 参数名 | 类型 | 核心作用与安全校验点 |

|---|---|---|

| stream | FILE* restrict | 待写入的文件指针,安全校验:非NULL且以可写模式打开 |

| format | const char* restrict | 格式控制字符串,安全校验:非NULL,不含%n(防止内存修改) |

| ... | 可变参数 | 待写入的数据,安全校验:数量、类型与format严格匹配 |

返回值说明:成功返回实际写入的字符数(不含'\0');失败返回EOF(-1);若触发约束违反(如参数非法),返回EOF并调用约束处理程序。

2.1.3 函数实现逻辑(伪代码)

fprintf_s的核心差异在于“前置安全校验”和“格式串过滤”,伪代码重点呈现安全增强部分:

int fprintf_s(FILE *stream, const char *format, ...) {

1. 约束校验(核心增强点):

a. 若stream为NULL 或 未以可写模式打开 → 触发约束违反;

b. 若format为NULL 或 包含'%n'指令 → 触发约束违反;

c. 检查可变参数与format的数量、类型匹配性 → 不匹配触发约束违反;

2. 若触发约束违反:

a. 调用当前约束处理程序(默认终止程序,可自定义);

b. 返回EOF;

3. 标准fprintf执行流程:

a. 初始化可变参数列表;

b. 解析format字符串,转换数据并写入缓冲区;

c. 刷新缓冲区(按流类型自动或手动);

4. 统计写入字符数,清理资源;

5. 返回:成功返回字符数,失败返回EOF;

}2.1.4 核心使用场景与示例代码

fprintf_s的使用场景与fprintf一致,但更适合对安全性要求高的场景(如金融系统日志、嵌入式设备配置写入),以下为高频场景示例:

场景1:高安全性日志写入(金融交易日志)

金融交易日志需确保数据完整性与写入安全性,避免因参数错误导致日志丢失或被篡改:

#define __STDC_WANT_LIB_EXT1__ 1

#include

#include

#include

// 自定义约束处理程序(打印错误信息后终止)

void my_constraint_handler(const char *msg, void *ptr, errno_t err) {

fprintf(stderr, "约束违反:%s,错误码:%d\n", msg, err);

exit(EXIT_FAILURE);

}

// 交易日志写入函数:确保参数合法与格式安全

void write_trade_log(const char *trade_id, double amount, const char *status) {

// 设置自定义约束处理程序

set_constraint_handler_s(my_constraint_handler);

// 以追加模式打开日志文件(可写模式校验)

FILE *log_fp = fopen_s(&log_fp, "trade_log.txt", "a");

if (log_fp == NULL) {

perror("fopen_s failed");

return;

}

// 获取当前时间

time_t now = time(NULL);

struct tm *local_t = localtime(&now);

if (local_t == NULL) {

fclose(log_fp);

perror("localtime failed");

return;

}

// 使用fprintf_s写入:自动校验format与参数

errno_t ret = fprintf_s(log_fp, "%04d-%02d-%02d %02d:%02d:%02d | 交易ID:%s | 金额:%.2f | 状态:%s\n",

local_t->tm_year + 1900, local_t->tm_mon + 1, local_t->tm_mday,

local_t->tm_hour, local_t->tm_min, local_t->tm_sec,

trade_id, amount, status);

if (ret == EOF) {

perror("fprintf_s failed");

} else {

printf("交易日志写入成功,字符数:%d\n", ret);

}

fclose(log_fp);

}

int main() {

// 模拟交易数据(参数合法)

write_trade_log("TRADE20250001", 1599.99, "成功");

// 故意传入NULL测试约束处理(会触发自定义处理程序)

// write_trade_log(NULL, 100.0, "失败");

return 0;

} 关键安全点:

1. 使用fopen_s(安全打开函数)替代fopen,避免文件指针未初始化;

2. 自定义约束处理程序,明确错误原因;

3. fprintf_s自动校验trade_id等参数非NULL,避免UB。

场景2:安全配置文件生成(嵌入式设备参数)

嵌入式设备配置文件需确保写入格式安全,避免因格式串错误导致配置失效:

#define __STDC_WANT_LIB_EXT1__ 1

#include

int main() {

FILE *conf_fp;

// 安全打开文件:fopen_s返回错误码,而非直接返回NULL

errno_t err = fopen_s(&conf_fp, "device.conf", "w");

if (err != 0) {

fprintf_s(stderr, "打开配置文件失败,错误码:%d\n", err);

return 1;

}

// 设备参数(确保格式串无%n,参数匹配)

const char *device_id = "DEV001";

int baud_rate = 9600;

float timeout = 5.5f;

// fprintf_s校验:若format含%n会触发约束违反

int write_len = fprintf_s(conf_fp, "# 嵌入式设备配置文件(自动生成)\n"

"device_id = %s\n"

"baud_rate = %d\n"

"timeout = %.1f\n",

device_id, baud_rate, timeout);

if (write_len < 0) {

fprintf_s(stderr, "配置写入失败\n");

} else {

printf("配置文件生成成功,总字符数:%d\n", write_len);

}

fclose(conf_fp);

return 0;

} 2.2 fscanf_s:安全的格式化读取函数

2.2.1 函数简介

fscanf_s是fscanf的安全增强版,核心功能是从文件流按格式读取结构化数据,但针对标准fscanf的缓冲区溢出漏洞,增加了缓冲区大小参数——读取字符串时必须指定缓冲区最大容量,确保输入数据不会超出边界。

此外,fscanf_s同样包含参数校验(如文件指针非NULL、格式串无%n),是解决“格式化读取导致缓冲区溢出”的核心工具。

2.2.2 函数原型与参数详解

#define __STDC_WANT_LIB_EXT1__ 1

#include

int fscanf_s(FILE *restrict stream, const char *restrict format, ...); | 参数名 | 类型 | 核心作用与安全校验点 |

|---|---|---|

| stream | FILE* restrict | 待读取的文件指针,安全校验:非NULL且以可读模式打开 |

| format | const char* restrict | 格式控制字符串,安全校验:非NULL,不含%n;若有%s/%c,需匹配缓冲区大小参数 |

| ... | 可变参数 | 存储数据的变量地址,关键差异:读取字符串时需紧跟缓冲区大小(如char buf[10]; fscanf_s(fp, "%s", buf, (unsigned)_countof(buf))) |

_countof宏:用于计算数组元素个数(仅适用于静态数组),避免手动输入缓冲区大小导致错误(如_countof(buf)等价于sizeof(buf)/sizeof(buf[0]))。

2.2.3 函数实现逻辑(伪代码)

fscanf_s的核心增强的是“缓冲区大小校验”和“参数匹配校验”,伪代码重点呈现:

int fscanf_s(FILE *stream, const char *format, ...) {

1. 约束校验(核心增强点):

a. 若stream为NULL 或 未以可读模式打开 → 触发约束违反;

b. 若format为NULL 或 包含'%n' → 触发约束违反;

c. 解析format,若含'%s'/'%c':

i. 检查后续参数是否为“缓冲区地址+大小”的组合;

ii. 若大小为0或小于1 → 触发约束违反;

d. 检查所有可变参数地址非NULL;

2. 若触发约束违反:调用约束处理程序,返回EOF;

3. 标准fscanf执行流程(增强缓冲区控制):

a. 遍历format,匹配文件流数据;

b. 读取字符串时:按指定大小截取数据,自动添加'\0';

c. 转换数据并写入对应变量地址;

4. 统计匹配的数据项数;

5. 返回:成功返回匹配项数,失败返回EOF;

}2.2.4 核心使用场景与示例代码

fscanf_s适用于从不可信来源读取数据(如用户上传的配置文件、外部设备数据),避免缓冲区溢出,以下为典型场景:

场景1:安全解析用户配置文件(避免缓冲区溢出)

用户上传的配置文件可能包含超长字符串,使用fscanf_s指定缓冲区大小,防止溢出:

#define __STDC_WANT_LIB_EXT1__ 1

#include

#include

int main() {

FILE *conf_fp;

// 安全打开配置文件(可读模式)

errno_t err = fopen_s(&conf_fp, "user.conf", "r");

if (err != 0) {

fprintf_s(stderr, "打开配置文件失败:错误码%d\n", err);

return 1;

}

// 定义缓冲区(指定大小,避免溢出)

char username[20]; // 最大19个字符+1个'\0'

int age;

char email[50]; // 最大49个字符+1个'\0'

char key[10];

// 循环读取配置,fscanf_s需指定字符串缓冲区大小

while (fscanf_s(conf_fp, "%s = ", key, (unsigned)_countof(key)) != EOF) {

// 跳过注释行

if (key[0] == '#') {

fscanf_s(conf_fp, "%*[^\n]\n");

continue;

}

// 匹配键值对,读取字符串时指定缓冲区大小

if (strcmp(key, "username") == 0) {

fscanf_s(conf_fp, "%s", username, (unsigned)_countof(username));

} else if (strcmp(key, "age") == 0) {

fscanf_s(conf_fp, "%d", &age); // 整数无需缓冲区大小

} else if (strcmp(key, "email") == 0) {

// 读取含@的邮箱,用%[^\n]限制到换行,同时指定大小

fscanf_s(conf_fp, "%49[^\n]", email, (unsigned)_countof(email));

}

}

// 打印解析结果

fprintf_s(stdout, "=== 用户配置 ===\n");

fprintf_s(stdout, "用户名:%s\n", username);

fprintf_s(stdout, "年龄:%d\n", age);

fprintf_s(stdout, "邮箱:%s\n", email);

fclose(conf_fp);

return 0;

} 关键安全点:

1. 读取username和email时,通过

_countof指定缓冲区大小,即使配置文件中字符串超长,也会截取到安全长度;2. 用

%49[^\n]限制邮箱读取长度(49字符),与缓冲区大小匹配。

场景2:读取外部设备数据(工业传感器数据)

工业传感器数据可能存在格式异常,fscanf_s的参数校验可避免设备异常导致的程序崩溃:

#define __STDC_WANT_LIB_EXT1__ 1

#include

// 传感器数据结构体

typedef struct {

char sensor_id[15]; // 传感器ID(14字符+'\0')

float temperature; // 温度

float humidity; // 湿度

int status; // 状态码

} SensorData;

int main() {

FILE *sensor_fp;

// 打开传感器数据文件(模拟外部设备数据)

errno_t err = fopen_s(&sensor_fp, "sensor_data.txt", "r");

if (err != 0) {

fprintf_s(stderr, "读取传感器数据失败:%d\n", err);

return 1;

}

SensorData data;

char header[100];

// 跳过表头,使用fscanf_s安全读取

fscanf_s(sensor_fp, "%[^\n]\n", header, (unsigned)_countof(header));

// 读取传感器数据,确保每个字符串参数带大小

while (fscanf_s(sensor_fp, "%s %f %f %d",

data.sensor_id, (unsigned)_countof(data.sensor_id),

&data.temperature, &data.humidity, &data.status) == 4) {

// 处理数据(如判断温度是否超标)

fprintf_s(stdout, "传感器%s:温度%.2f℃,湿度%.2f%%,状态%d\n",

data.sensor_id, data.temperature, data.humidity, data.status);

if (data.temperature > 50.0f) {

fprintf_s(stderr, "警告:传感器%s温度超标!\n", data.sensor_id);

}

}

fclose(sensor_fp);

return 0;

} 三、_s安全函数与标准函数核心差异对比

_s函数与标准函数的差异是面试高频考点,以下从安全性、使用成本、兼容性等维度全面对比,并结合图表直观呈现:

3.1 核心差异表格对比

| 对比维度 | 标准函数(fprintf/fscanf) | _s安全函数(fprintf_s/fscanf_s) |

|---|---|---|

| 参数校验 | 无校验,传入NULL指针触发UB | 校验stream/format/变量地址非NULL,非法则触发约束处理 |

| 缓冲区安全 | fscanf读取字符串无大小限制,易溢出 | fscanf_s需指定缓冲区大小,自动截取超长数据 |

| 格式串安全 | 支持%n指令,可能被利用修改内存 | 禁止%n指令,检测到则触发约束违反 |

| 错误处理 | 返回值仅表示成功与否,无具体错误码 | 结合errno_t返回错误码,支持自定义约束处理程序 |

| 兼容性 | 所有C编译器原生支持,跨平台性好 | C11 Annex K标准,GCC需开启宏,部分嵌入式编译器不支持 |

| 使用成本 | 简单,无需额外参数 | 略复杂,fscanf_s需额外传入缓冲区大小 |

3.2 执行流程差异图表

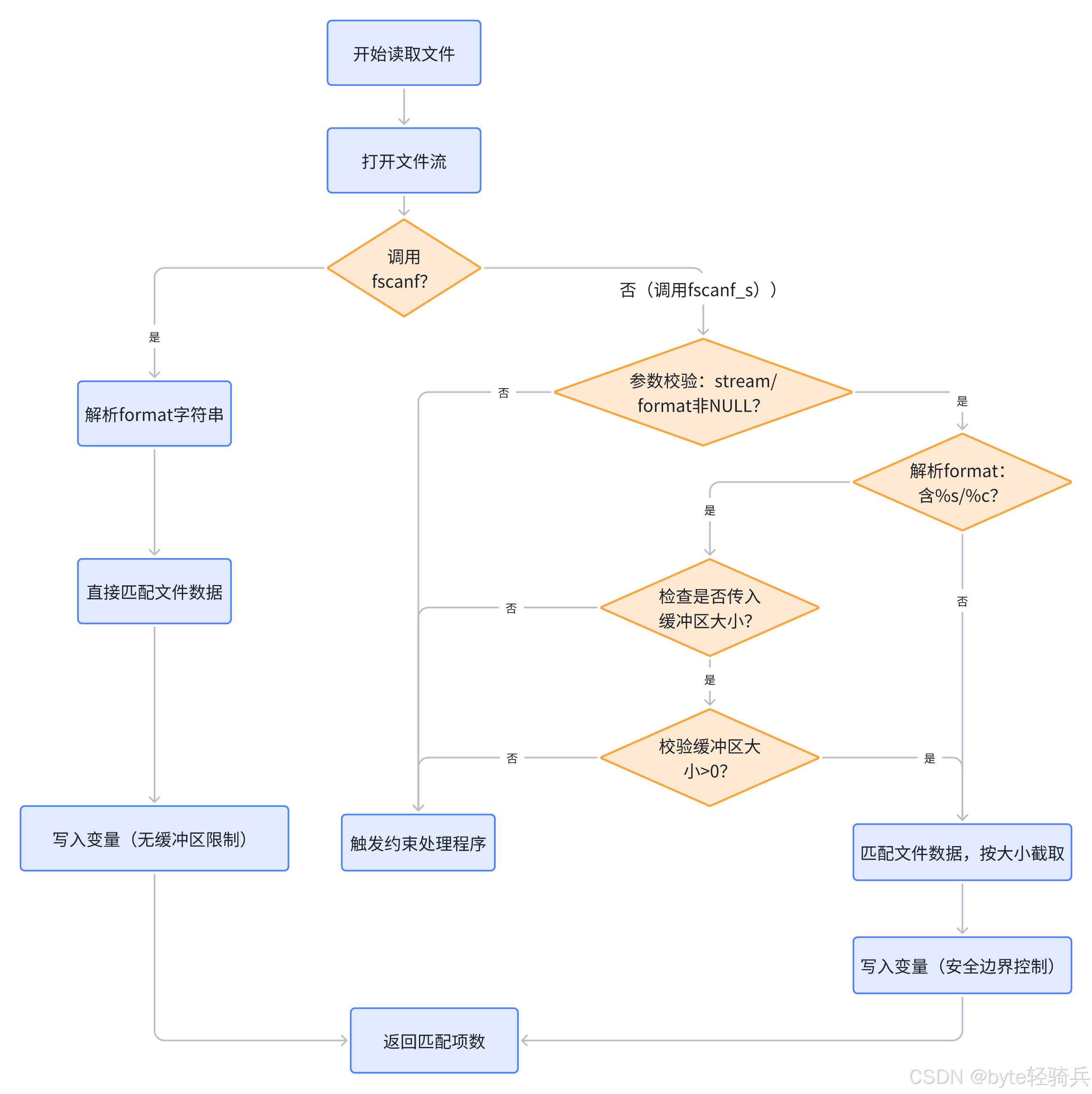

以下流程图直观展示fscanf与fscanf_s的执行流程差异,突出安全校验环节:

3.3 适用场景选择建议

优先使用_s函数的场景:企业级应用、金融/医疗系统、嵌入式设备、不可信数据读取(如用户输入文件)——安全性优先;

使用标准函数的场景:跨平台需求极高(如需要兼容旧编译器)、简单工具开发(无安全风险)、性能极致优化(避免校验开销)——便捷性/兼容性优先。

四、_s安全函数实战注意事项

_s函数虽增强了安全性,但使用不当仍会导致错误,以下为6个高频坑点及解决方案:

4.1 坑点1:编译器不支持Annex K标准

问题:在GCC编译器中直接使用fprintf_s,会提示“未定义的引用”错误——GCC默认不开启Annex K支持。

✅ 解决方案:

编译时定义宏并链接安全库:

gcc -D__STDC_WANT_LIB_EXT1__=1 test.c -lsafeclib;若无需跨平台,MSVC/Clang原生支持,可直接使用;

替代方案:使用GCC扩展函数(如

fscanf_chk),或手动实现缓冲区校验。

4.2 坑点2:fscanf_s遗漏缓冲区大小参数

问题:

char buf[10]; fscanf_s(fp, "%s", buf);——遗漏缓冲区大小参数,触发约束违反。

✅ 解决方案:读取字符串时必须紧跟缓冲区大小,推荐用_countof宏:

// 正确写法

fscanf_s(fp, "%s", buf, (unsigned)_countof(buf));

// 读取含空格字符串时,格式串长度与缓冲区匹配

fscanf_s(fp, "%9[^\n]", buf, (unsigned)_countof(buf)); // 9=10-14.3 坑点3:缓冲区大小与格式串长度不匹配

问题:

char buf[10]; fscanf_s(fp, "%10[^\n]", buf, _countof(buf));——格式串指定10字符,缓冲区仅能存9个有效字符(含'\0'),导致截断错误。

✅ 解决方案:格式串中的长度限制需比缓冲区大小小1(预留'\0'位置):

// 缓冲区大小10,格式串限制9字符

fscanf_s(fp, "%9[^\n]", buf, (unsigned)_countof(buf));4.4 坑点4:约束处理程序未自定义导致调试困难

问题:默认约束处理程序直接终止程序,不打印错误原因,难以定位问题。

✅ 解决方案:自定义约束处理程序,打印错误信息:

#define __STDC_WANT_LIB_EXT1__ 1

#include

#include

#include

void my_constraint_handler(const char *msg, void *ptr, errno_t err) {

// 打印约束违反原因和错误码

fprintf_s(stderr, "安全约束违反:%s | 错误码:%d | 错误信息:%s\n",

msg, err, strerror(err));

exit(EXIT_FAILURE);

}

int main() {

// 设置自定义约束处理程序

set_constraint_handler_s(my_constraint_handler);

// 故意传入NULL测试

FILE *fp = NULL;

fprintf_s(fp, "%d", 123); // 触发约束违反,打印错误信息

return 0;

} 4.5 坑点5:混淆fopen与fopen_s的使用

问题:用标准fopen打开文件后,传入fscanf_s使用——虽能运行,但未利用安全打开函数的优势。

✅ 解决方案:安全函数配套使用,用fopen_s替代fopen,获取错误码:

// 正确配套使用

FILE *fp;

errno_t err = fopen_s(&fp, "test.txt", "r");

if (err != 0) {

fprintf_s(stderr, "打开失败:%s\n", strerror(err));

return 1;

}4.6 坑点6:认为_s函数“绝对安全”而放松校验

问题:认为使用fscanf_s后无需再检查返回值——若文件数据格式异常,仍会读取失败。

✅ 解决方案:始终检查返回值,确认数据读取成功:

// 正确做法:检查返回值是否等于预期匹配项数

if (fscanf_s(fp, "%s %d", buf, _countof(buf), &num) != 2) {

fprintf_s(stderr, "数据格式错误,读取失败\n");

// 处理错误(如跳过错误行)

}五、经典面试真题解析

5.1 真题1:fscanf_s与fscanf的核心安全差异是什么?如何避免fscanf的缓冲区溢出问题?(字节跳动2024安全开发岗面试题)

答案:

1. 核心安全差异:

①缓冲区控制:fscanf读取字符串时无大小限制,易导致缓冲区溢出;fscanf_s必须指定缓冲区大小,会按大小截取数据并添加'\0',从源头避免溢出;

②参数校验:fscanf不校验NULL指针等非法参数,触发未定义行为;fscanf_s会校验文件指针、格式串、变量地址等参数合法性,非法则触发约束处理程序;

③格式串安全:fscanf支持%n指令(可修改内存),存在安全风险;fscanf_s禁止%n指令,检测到则触发约束违反。

2. 避免fscanf缓冲区溢出的方案:

①优先替换为fscanf_s,指定缓冲区大小;

②若使用fscanf,在格式串中限制读取长度(如char buf[10]; fscanf(fp, "%9s", buf);,9为缓冲区大小-1);

③手动校验输入数据长度,读取后检查字符串长度是否超过缓冲区容量。

5.2 真题2:在GCC编译器中使用fprintf_s时提示“未定义引用”,原因是什么?如何解决?(阿里2024嵌入式开发面试题)

答案:

1. 核心原因:fprintf_s属于C11标准Annex K(边界检查接口)中的函数,而GCC编译器默认不开启Annex K支持(认为其非ISO标准核心部分,且存在兼容性问题),因此链接时无法找到函数实现。

2. 解决方案(3种):

①编译时手动开启支持并链接安全库:编译命令添加-D__STDC_WANT_LIB_EXT1__=1(定义宏启用Annex K)和-lsafeclib(链接安全实现库),完整命令:gcc -D__STDC_WANT_LIB_EXT1__=1 test.c -lsafeclib;

②替换为GCC扩展安全函数:使用GCC自带的fprintf_chk等扩展函数,无需额外链接库,格式:fprintf_chk(fp, 1, "%d", 123);(第二个参数1表示启用全校验);

③跨编译器兼容方案:若需兼容GCC和MSVC,可通过条件编译封装函数,示例:

#ifdef _MSC_VER

// MSVC使用_s函数

#define safe_fprintf fprintf_s

#else

// GCC使用扩展函数

#define safe_fprintf(fp, fmt, ...) fprintf_chk(fp, 1, fmt, ##__VA_ARGS__)

#endif5.3 真题3:fscanf_s读取字符串时,为什么必须传入缓冲区大小?若传入的大小为0会发生什么?(腾讯2023后端安全面试题)

答案:

1. 必须传入缓冲区大小的原因:

①解决标准fscanf的核心安全漏洞:标准fscanf读取字符串时,无法知道缓冲区容量,若输入数据长度超过缓冲区,会覆盖相邻内存(缓冲区溢出),可能被利用执行恶意代码;

②实现安全边界控制:fscanf_s通过传入的缓冲区大小,在读取数据时自动截取超长部分,确保数据不会超出缓冲区边界,同时在末尾添加'\0',保证字符串合法性。

2. 传入大小为0的后果:

①触发“约束违反”:fscanf_s会在参数校验阶段检查缓冲区大小,若大小为0或小于1,判定为非法参数;

②执行约束处理程序:默认处理程序会直接终止程序;若自定义了处理程序,则执行自定义逻辑(如打印错误信息后终止);

③不会执行实际读取操作:约束校验失败后,函数直接返回EOF,不会从文件流中读取数据。

_s系列安全函数是C语言应对格式化I/O安全风险的核心解决方案,其通过参数校验、缓冲区大小控制、格式串过滤三大核心增强机制,有效解决了标准函数的缓冲区溢出、参数非法等安全漏洞。掌握fprintf_s与fscanf_s的使用,需重点关注三个核心点:一是理解安全函数与标准函数的差异,根据场景选择合适的函数;二是熟练掌握fscanf_s的缓冲区大小参数传递,避免遗漏或不匹配;三是解决编译器兼容性问题,确保在不同环境下正常运行。

博主简介

byte轻骑兵,现就职于国内知名科技企业,专注于嵌入式系统研发,深耕 Android、Linux、RTOS、通信协议、AIoT、物联网及 C/C++ 等领域。乐于技术分享与交流,欢迎关注互动!

主页与联系方式

CSDN:https://blog.csdn.net/weixin_37800531

知乎:https://www.zhihu.com/people/38-72-36-20-51

微信公众号:嵌入式硬核研究所

邮箱:byteqqb@163.com(技术咨询或合作请备注需求)

⚠️ 版权声明

本文为原创内容,未经授权禁止转载。商业合作或内容授权请联系邮箱并备注来意。

浙公网安备 33010602011771号

浙公网安备 33010602011771号