re6

polarctf逆向use_jadx_open_it

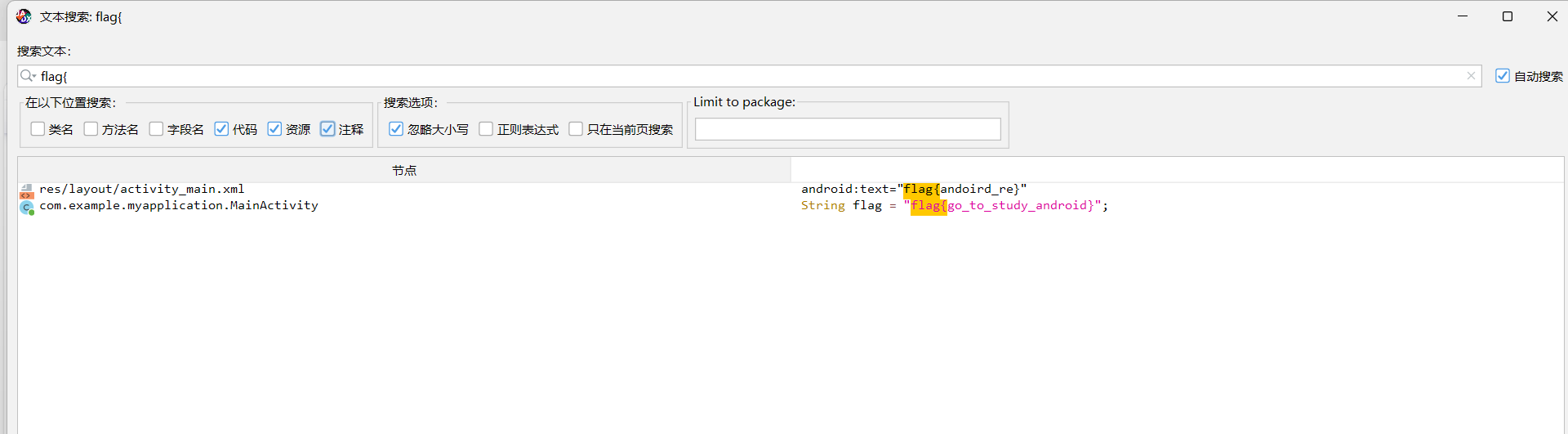

看题目就知道要用jadx打开,直接搜素flag找到flag

layout

附件是一个apk

在jadx中直接搜索

直接找到flag

在开发者助手中找到flag

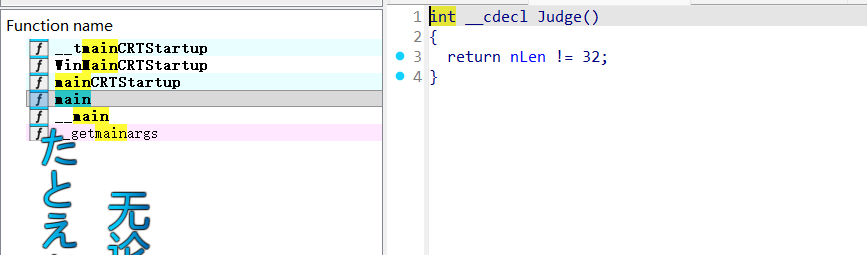

Why32

打开主函数分析到这部分

这里说明flag是32,并且真正的加密函数并不是main函数

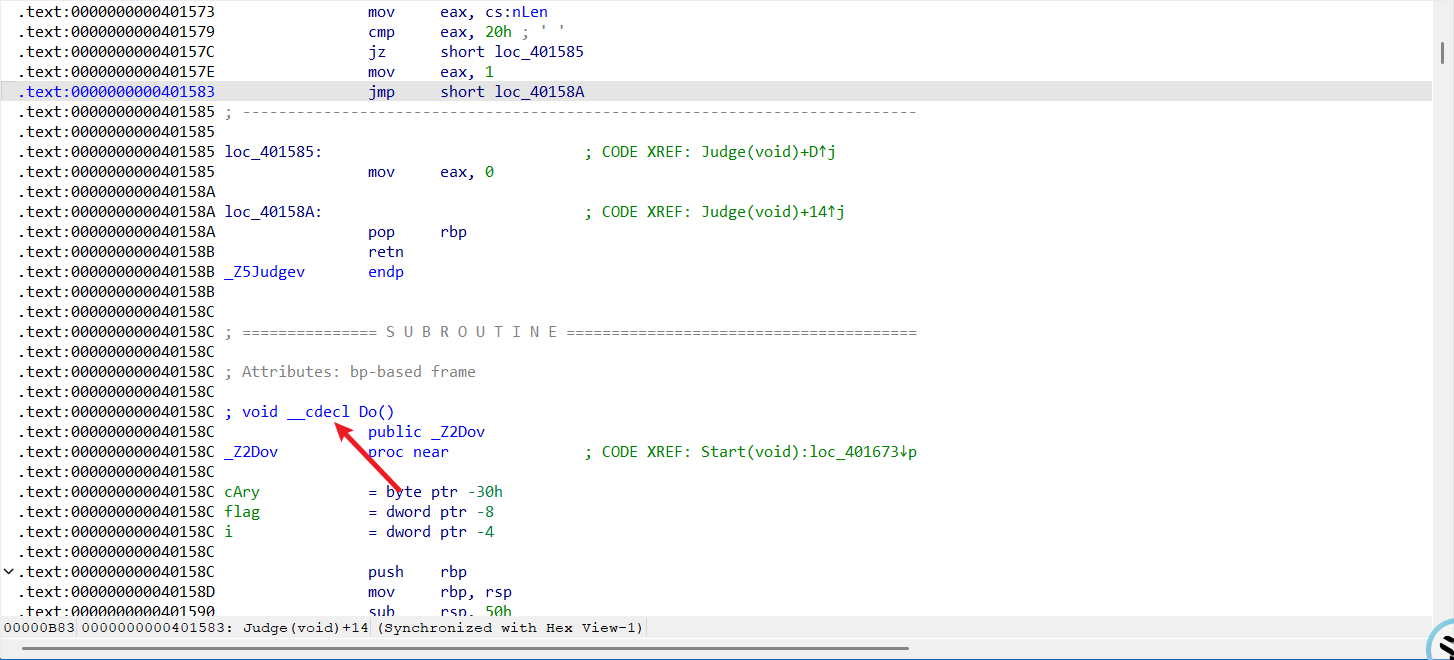

直接在search中搜索32的立即数,也就是0x20,然后找到一堆函数列表给ai分析直接能找到函数

或者是最开始发现了strlen,直接搜函数,进去ctrl+x交叉引用进去之后找到加密函数

按f5查看伪码

`void __cdecl Do()

{

char cAry[40]; // [rsp+20h] [rbp-30h] BYREF

int flag; // [rsp+48h] [rbp-8h]

int i; // [rsp+4Ch] [rbp-4h]

strcpy(cAry, "2gfe8c8c4cde574f7:c6c;:;3;7;2gf:");

cAry[33] = 0;

flag = 0;

for ( i = 0; i <= 31; ++i )

{

if ( str[i] != cAry[i] - 2 )

{

puts("you are wrong");

flag = 1;

break;

}

}

if ( !flag )

puts("Half right,think more");

}`

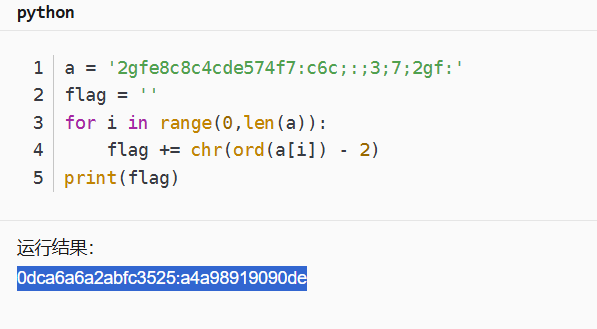

代码逻辑很简单,写一个恢复脚本恢复即可

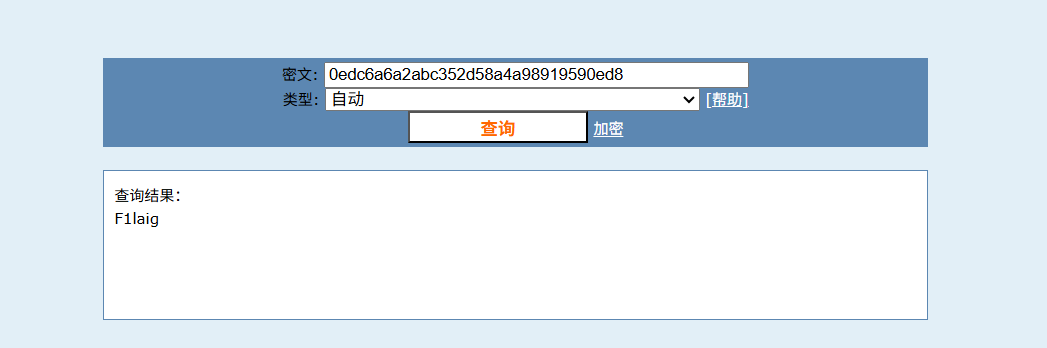

这个md5还需要解密一下

浙公网安备 33010602011771号

浙公网安备 33010602011771号