流量监听的基础利用

流量监听

wireshark

snifferpass

NAT模式的网络是以真实机网络ip进行的在同一局域网

cain的监听

出现问题,没有找到packet.dll

那就找,然后挪到系统dll目录

c:\windows\system32

然后运行下输入

regsvr32 packet.dll

然后又说

wpcap.dll没找到

接着安

...

换机

安装成功,关闭防火墙,安装winpcap分析工具前提

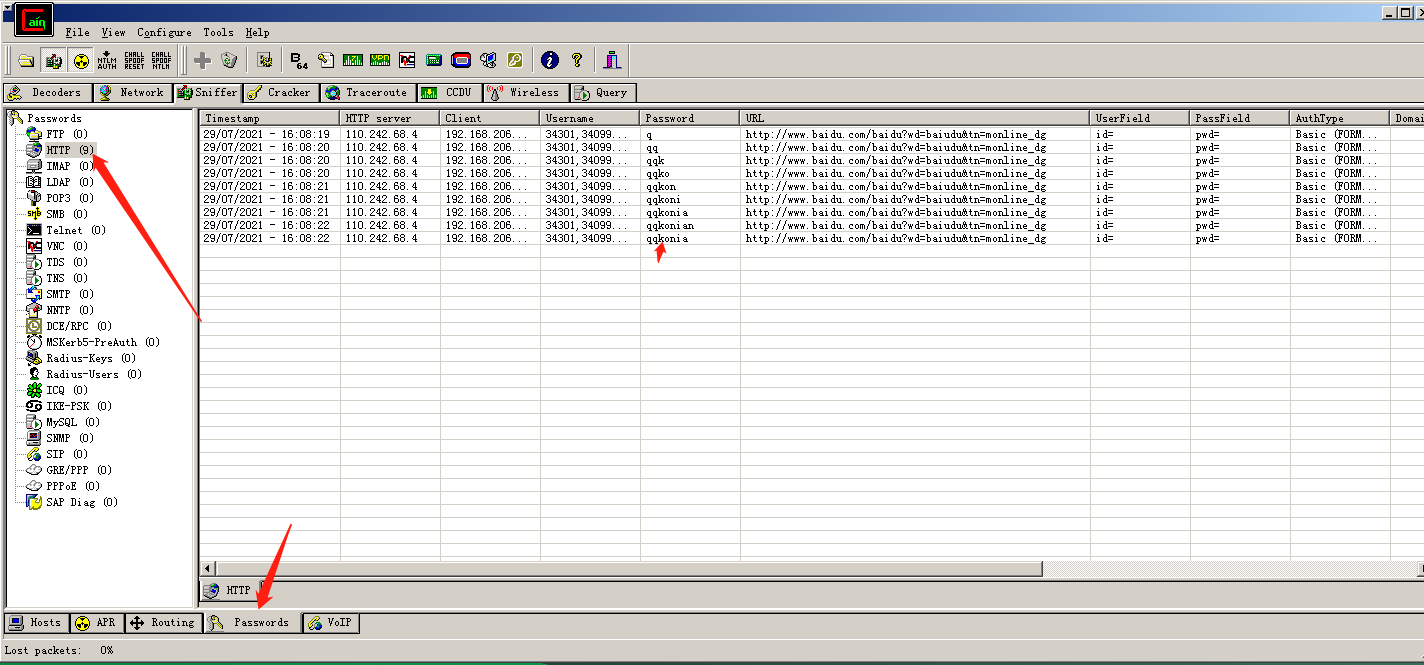

开始监听使用

arp欺骗需要对被攻击机器说明自己是路由器,然后发送流量给自己,然后拦截再发送,然后告诉路由器自己是被攻击者,路由器转发过来的数据又会发给自己,阻断了被攻击者与路由器的过程进行交互,从而达到arp欺骗

先开始arp

开始嗅探

然后sniffer

进行scan mac 地址

点击arp

点击窗口

点击+

点击网关

选择欺骗对象ip

然后点击arp欺骗

只针对明文的http可以,还有各种协议

百度搜索qqkongjian

因为百度没输入依次都会进行自动搜索,上传服务器,然后返回结果,从而达到嗅探

arp双向欺骗,都能监听,明文

如何防御?

之前看过一个文章,把自己的ip的mac绑定路由器就可以阻止欺骗

wireshark的利用

针对上面的利用

http的指定,然后alt+shift+ctrl+h

进行http流追踪

然后获取cokie和password的记录上传

过滤除了访问目标地址并选择为http协议的

ip.dst == ip && http

源地址过滤

ip.src == ip

抓不到账号密码可以cookie

过滤协议直接写

这些工具只适用于win7一下的版本,高的版本用evil

别人都在不停的努力,自己又怎么会停

浙公网安备 33010602011771号

浙公网安备 33010602011771号