Dom based xss

DOM XSS与反射性XSS、存储型XSS的主要区别在于DOM XSS的XSS代码不需要服务端解析响应的直接参与,触发XSS的是浏览器端的DOM解析。

XSS(跨站脚本攻击),所谓"存储型(持久性)"、"反射型(非持久性)"都是从败坏者利用的角度区分的。对于程序员来说意义不大,反而是误导。只有"DOM- Based"有意义。

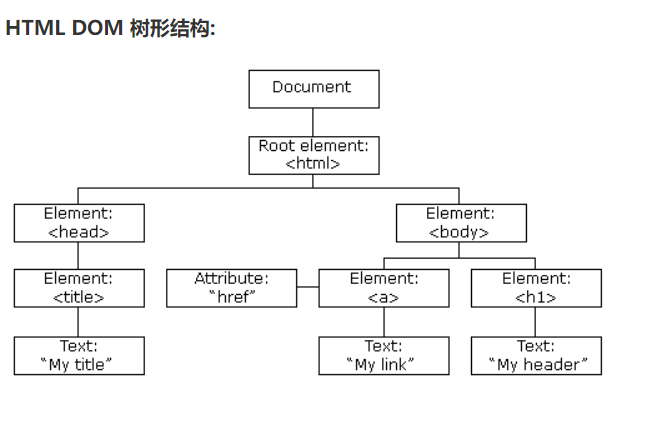

应用程序开发者和用户需要了解基于DOM的XSS,由于它代表了web应用程序的一种威胁,但是当,它却被标明为“非脆弱的”。开发人员和网站维护人员(或者审计员)需要熟悉相关技术来检测基于DOM的xss漏洞,以及使用相关技术来防护该漏洞的攻击,其实就是通过修改页面Dom 节点形成的XSS.

靶场DOMxss

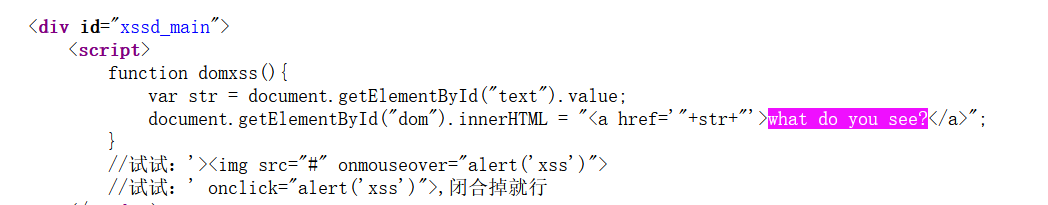

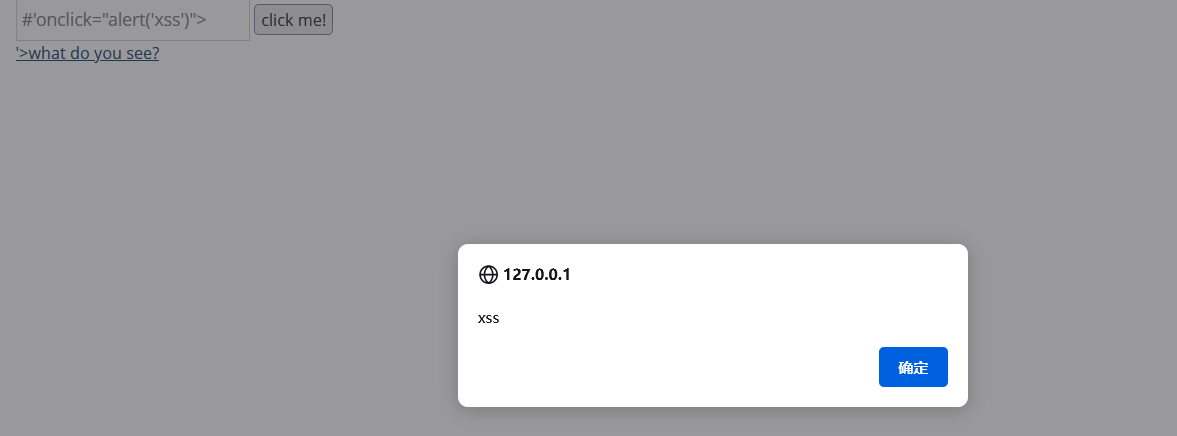

我们输入一窜代码发现出现代码我们把它复制然后搜索一下,出现在这个位置。是一段js代码。出现在了a标签内。可以看到这里有一段js的代码,我们可以简单分析一下这段代码。以前我们接触到的反射型和存储型都是通过后台输出,我们可以从源代码中看到输入点就是源码中的input标签,DOM型的XSS漏洞通过了解我们可以知道是纯前端的漏洞,分析源码可移知道我们输入后得到一个字符串,然后通过字符串拼接的方式拼接到a href中。输出点我们可以从<a>标签构造一个闭包函数。

我们输入#'onclick="alert('xss')">

浙公网安备 33010602011771号

浙公网安备 33010602011771号