基于 tcp 协议收集主机信息

1.使用 Metasploit 中的 nmap 和 arp_sweep 收集主机信息

msf6 > db_nmap -sV 192.168.1.1

ARP 扫描

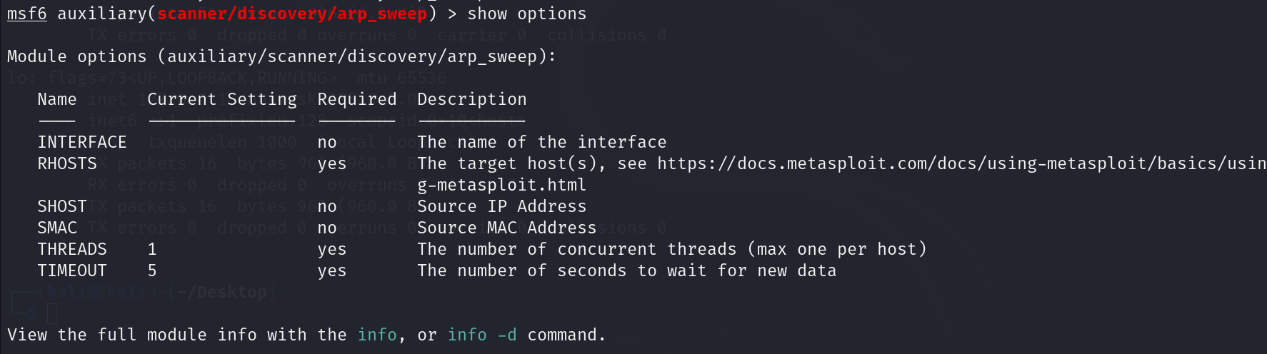

msf6 > use auxiliary/scanner/discovery/arp_sweep

查看一下模块需要配置哪些参数

msf6 auxiliary(scanner/discovery/arp_sweep) > show options

配置 RHOSTS(扫描的目标网络)即可

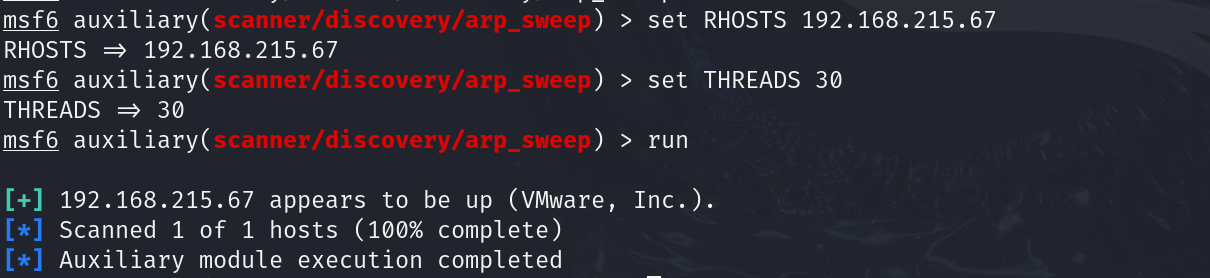

msf6 auxiliary(scanner/discovery/arp_sweep) > set RHOSTS 192.168.215.67

配置线程数

msf6 auxiliary(scanner/discovery/arp_sweep) > set THREADS 30

msf6 auxiliary(scanner/discovery/arp_sweep) > run

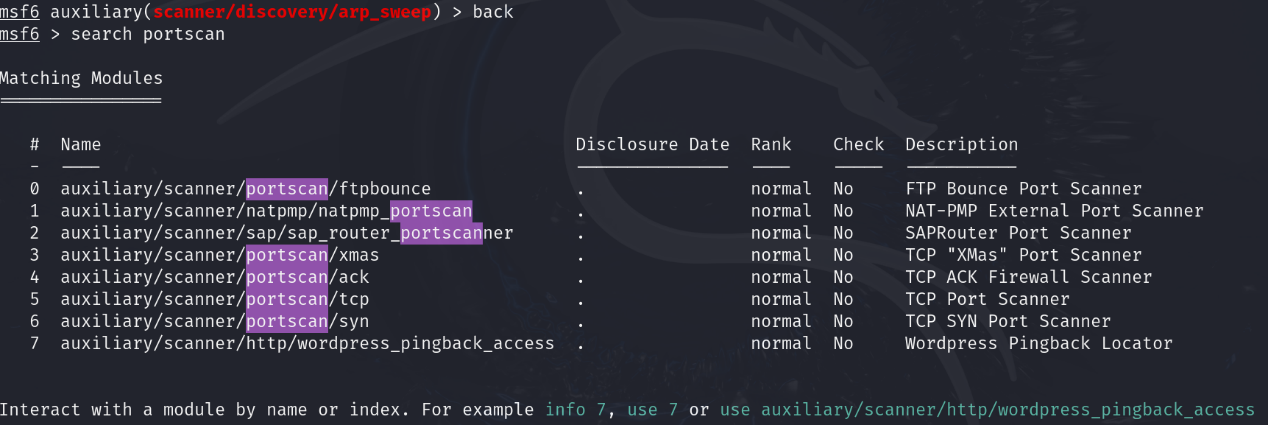

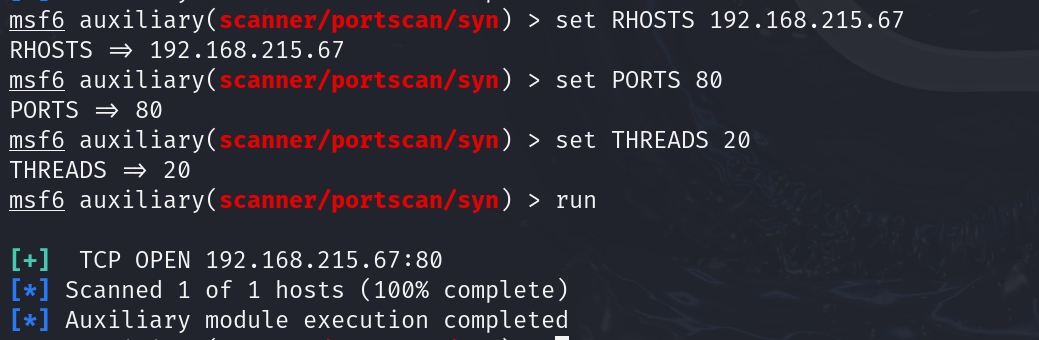

2.使用半连接方式扫描 TCP 端口

msf6 > search portscan

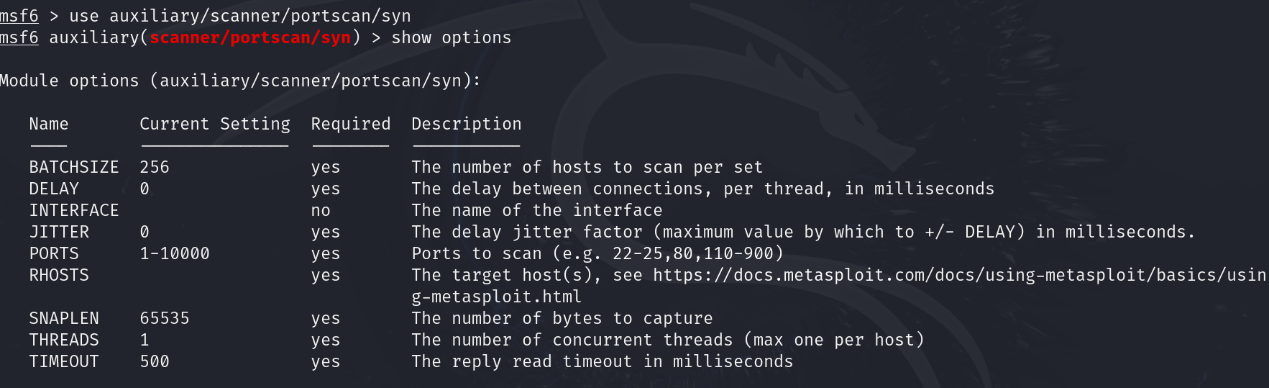

查看配置项

msf6 > use auxiliary/scanner/portscan/syn

msf6 auxiliary(scanner/portscan/syn) > show options

设置扫描的目标

msf6 auxiliary(scanner/portscan/syn) > set RHOSTS 192.168.1.1

设置端口范围使用逗号隔开

msf6 auxiliary(scanner/portscan/syn) > set PORTS 80

设置线程数

msf6 auxiliary(scanner/portscan/syn) > set THREADS 20

msf6 auxiliary(scanner/portscan/syn) > run

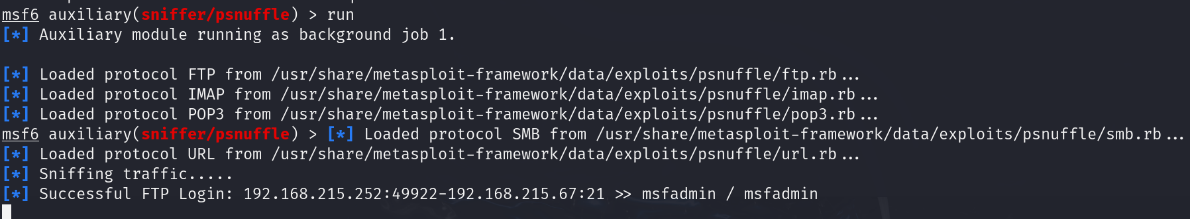

3.使用 auxiliary /sniffer 下的 psnuffle 模块进行密码嗅探

msf6 > search psnuffle

msf6 > use auxiliary/sniffer/psnuffle

查看 psnuffle 的模块作用:

msf6 auxiliary(sniffer/psnuffle) > info

msf6 auxiliary(sniffer/psnuffle) > show options

msf6 auxiliary(sniffer/psnuffle) > run

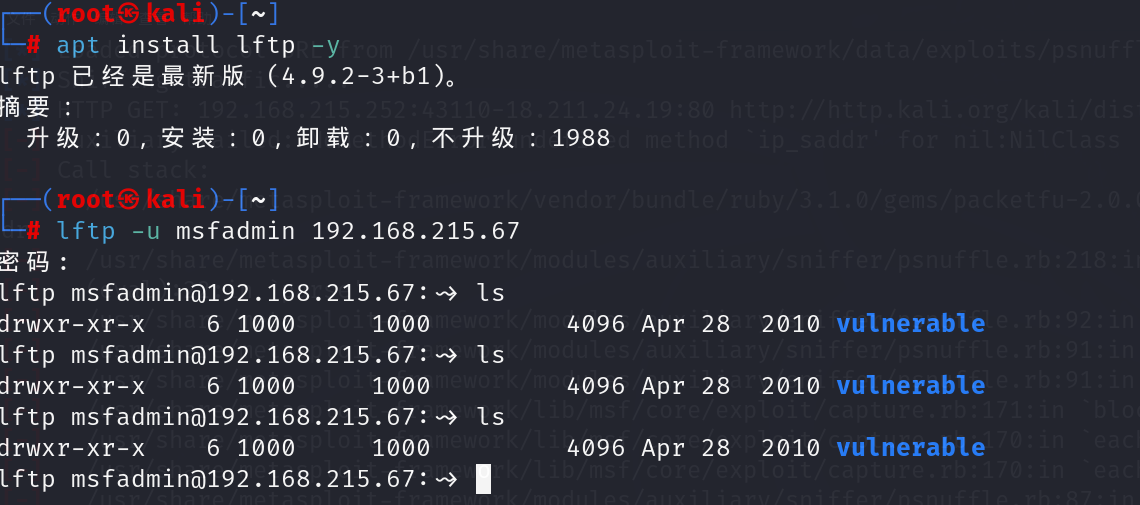

新建一个终端窗口登录 ftp,Metasploitable2-Linux 靶机中已经开启了 ftp 服务可以直接登录。

root@kali:~# apt install lftp -y

root@kali:~# lftp -u msfadmin 192.168.215.67

密码:msfadmin

回到 MSF 终端可以看到用户名密码信息已经被获取

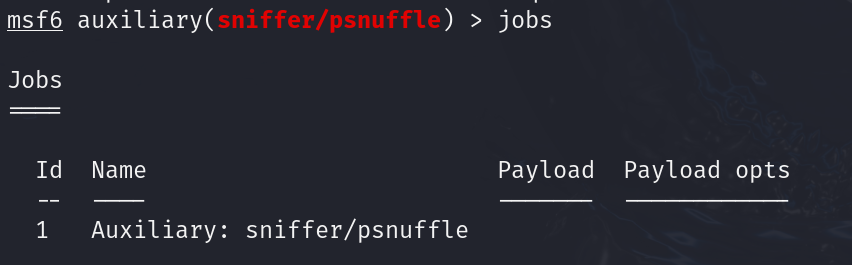

msf6 auxiliary(sniffer/psnuffle) > jobs #查看后台运行的任务

本文来自博客园,作者:长温不喜风云,转载请注明原文链接:https://www.cnblogs.com/changwen12138/p/18987297

浙公网安备 33010602011771号

浙公网安备 33010602011771号