Wfuzz实用性指南--简版

Wfuzz 是一款出色的fuzzing兼目录扫描工具。

GitHub下载地址:https://github.com/xmendez/wfuzz/

KALI上是自带的。

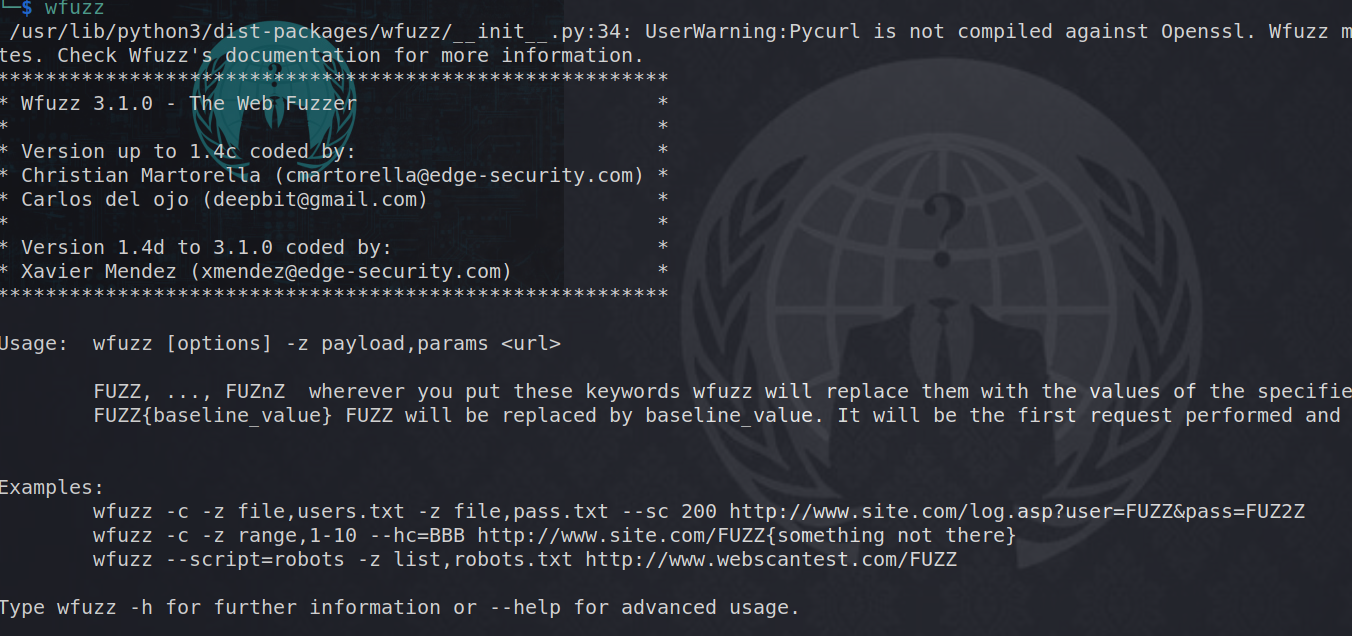

usage:

wfuzz -h

常用的payload:

wfuzz -c -z file,/wordlist.txt --sc 200 https://www.example.com/FUZZ

官方文档:https://wfuzz.readthedocs.io/en/latest/user/getting.html

一般使用的话可以用wfuzz -h来看使用帮助

参数介绍:

-c:输出颜色高亮显示;

-z file,/wordlist.txt:引入一个爆破字典,也可以使用-w参数直接引用,这里只是-z的一个简单用法,还有其他的;

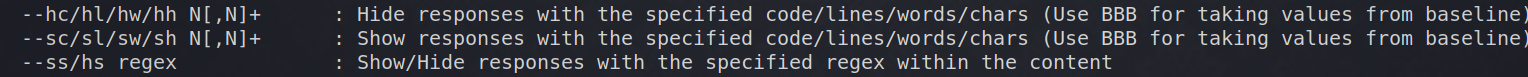

--sc/hc: s的意思是show,就是显示出来;h的意思是hide就是不显示隐藏;

再引申一下:

c:表示HTTP响应码,诸如200,404,403之类的;

l:表示HTTP响应的行数;

w:表示htpp响应中的单词数量,注意是单词数量而不是字符串数量;

h:表示的是响应中的字符串数量,和w参数是不同的;

以上四个参数再附加上h或者s就可表示为隐藏或者显示,按需求使用

payload中的FUZZ表示要爆破的位置,可以是一个目录,也可以是一个参数。

当然,这种过滤方法是比较死板的,所以wfuzz还有一个自定义正则的过滤参数-ss/hs

例如:当在爆破一个参数失败时,页面会显示error,成功则是access,但返回的响应码都是200,这时可以采用两种方案,第一种是,用h参数判断字符串数量来判断,第二个就是使用正则过滤来识别

具体如下:

wfuzz -c -z file,/fuzz/param/AllParam.txt --hs "msgcode\"\:\"-1005" http://id.example.com/api/simplesendmsg?FUZZ=

note:在匹配中,一些特殊符号如:",\,:等等,需要加左斜线来标记,避免识别出错而报错。

以上就是wfuzz的简单使用,大部分的测试上面所提到的功能也基本满足,但工具真正的功能应该是远不止这么多的,很多用的比较少的我就没有贴上来。当然,工具只是一部分,要想完成一次成功的漏洞挖局,一份好的字典,一个新奇的思路和不懈的努力都是必须的。

浙公网安备 33010602011771号

浙公网安备 33010602011771号