PiKachu靶场之RCE(远程系统命令执行)(2)

上一节,我们主要讲了ping型的漏洞,这一节我们讲一下eval型漏洞。

这种漏洞主要将用户输入的字符串当做php脚本了解析执行了,

并且没有做严格的过滤处理, 导致了漏洞的产生

下面开始进行演示,

web需要输入一个string, 随便输入一个: kobe

然后发现有eval函数注入点:

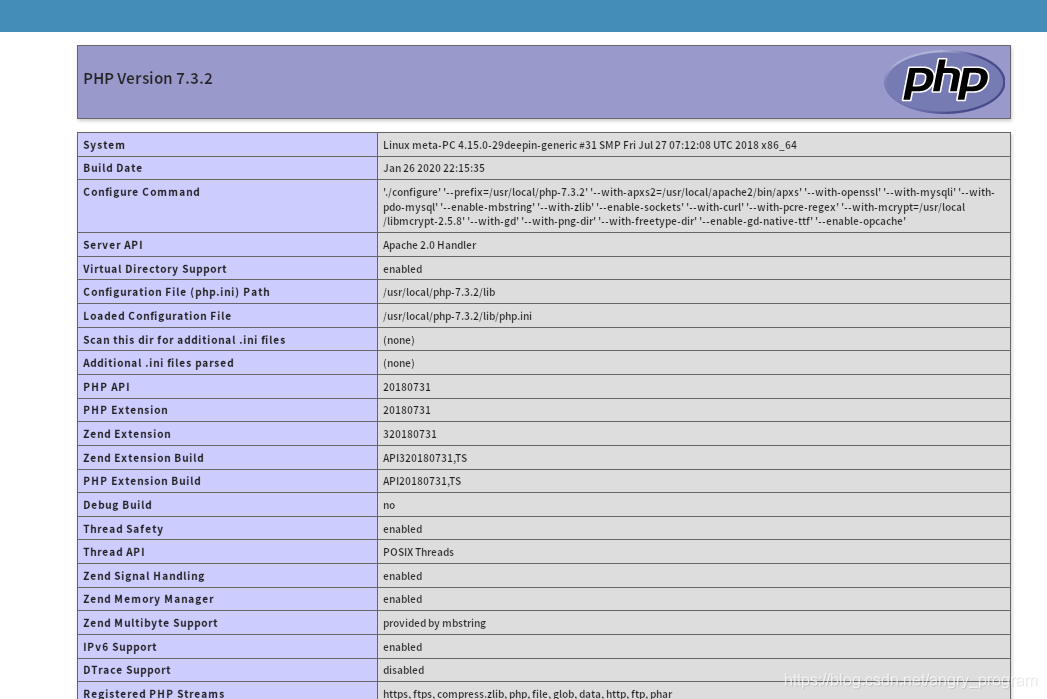

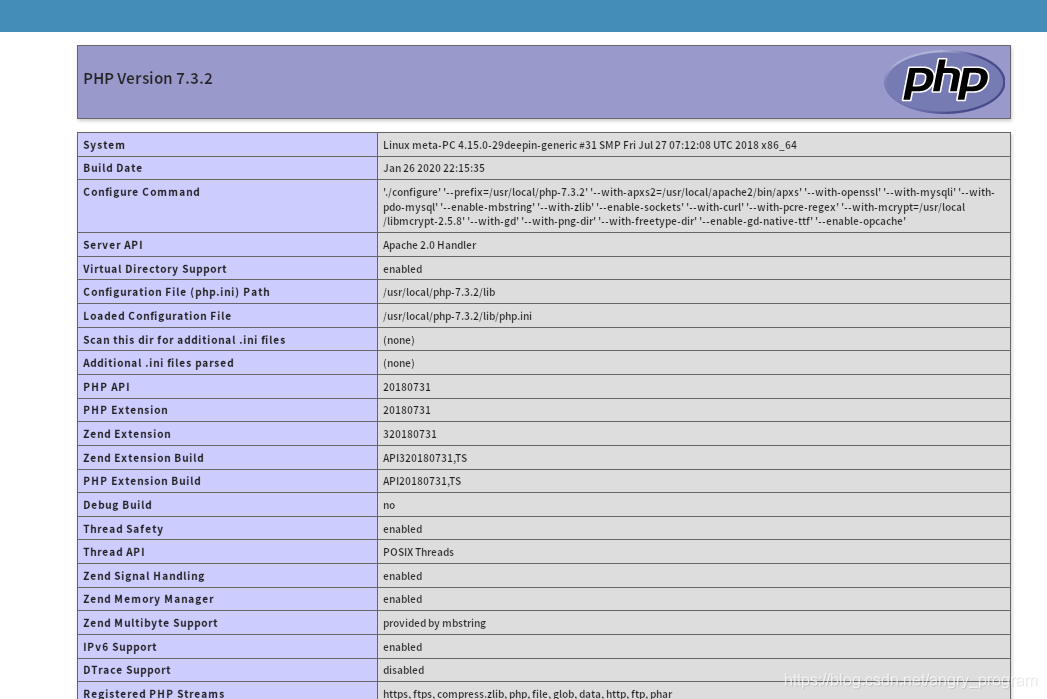

我们插入一句命令

phpinfo();

可以打开php的版本

然后利用一句话木马就可以控制后台系统了。

上一节,我们主要讲了ping型的漏洞,这一节我们讲一下eval型漏洞。

这种漏洞主要将用户输入的字符串当做php脚本了解析执行了,

并且没有做严格的过滤处理, 导致了漏洞的产生

下面开始进行演示,

web需要输入一个string, 随便输入一个: kobe

然后发现有eval函数注入点:

我们插入一句命令

phpinfo();

可以打开php的版本

然后利用一句话木马就可以控制后台系统了。