misc刷题记录

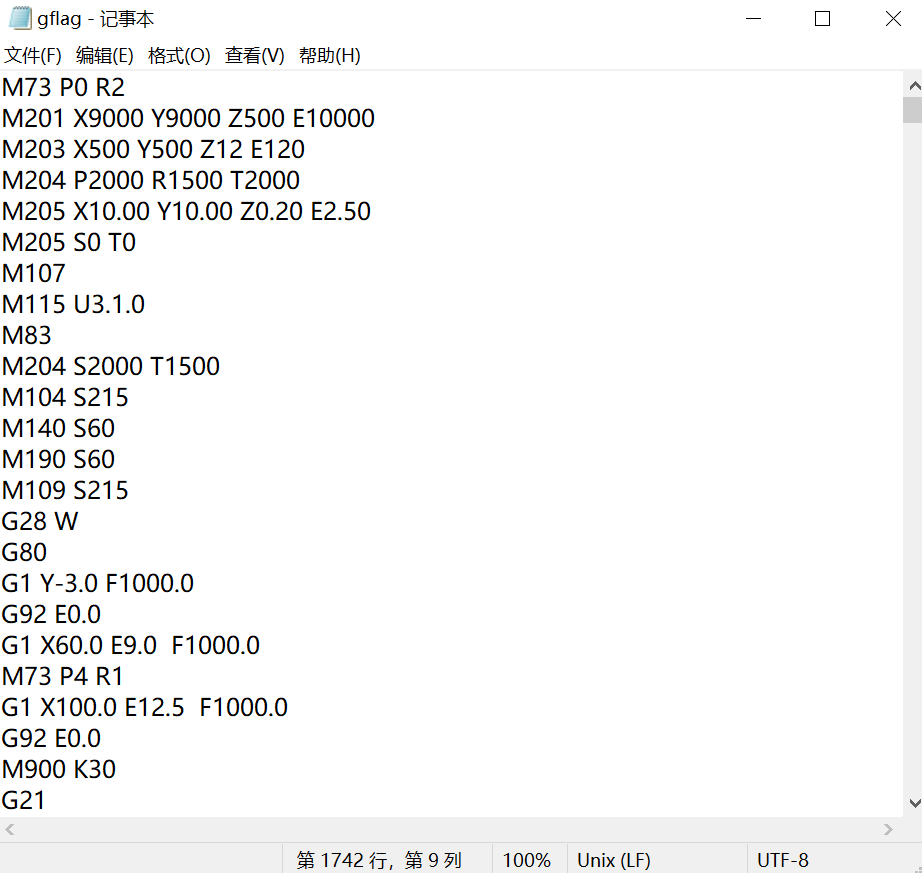

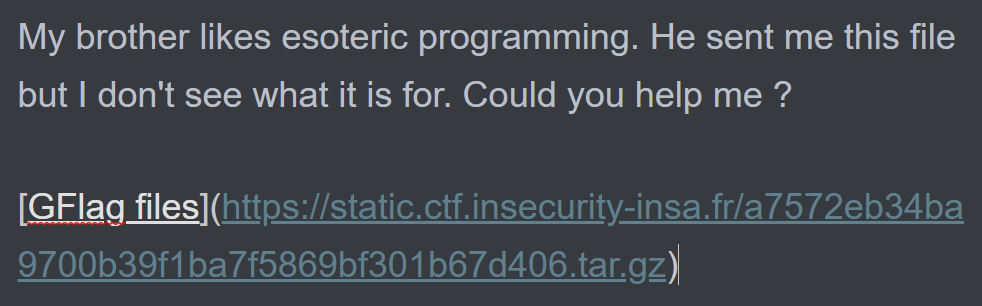

[INSHack2019]gflag

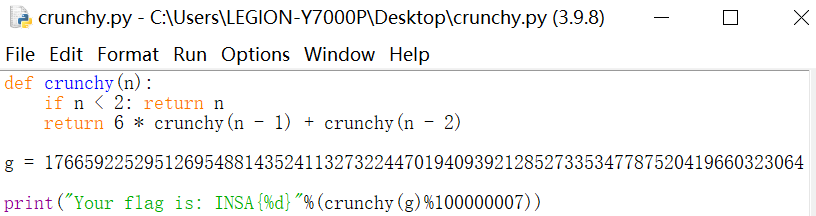

给了一段代码,根据提示得知这是G语言

找到在线解码网站https://ncviewer.com/,解码得到flag

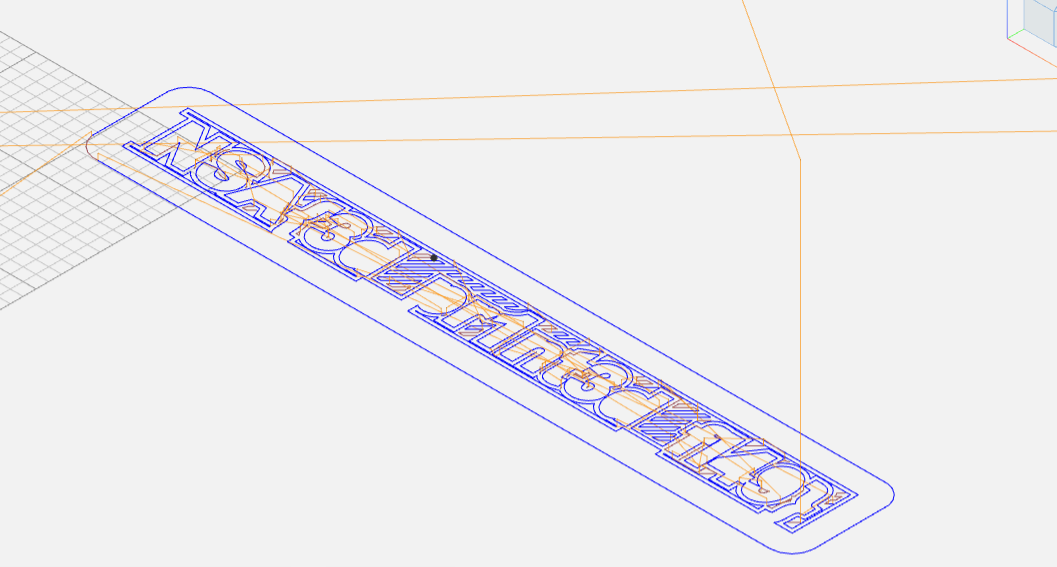

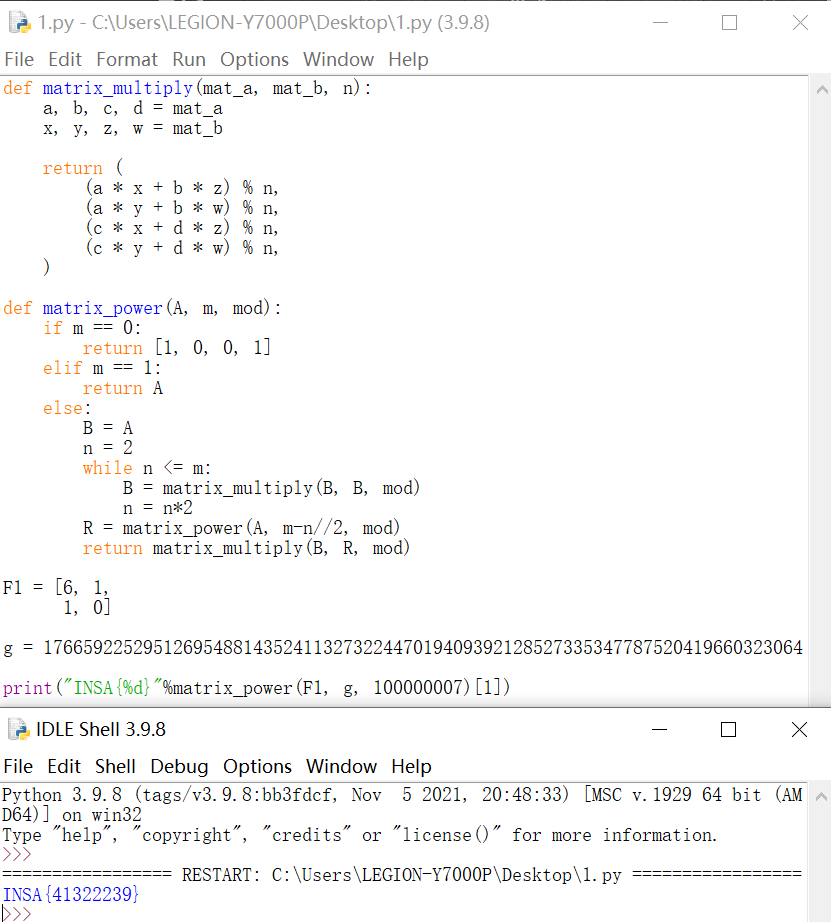

[INSHack2019]Crunchy

题目给的py文件,超过递归最大限度,无法运算,找到了大佬用矩阵乘法做递归的脚本,运行得到flag

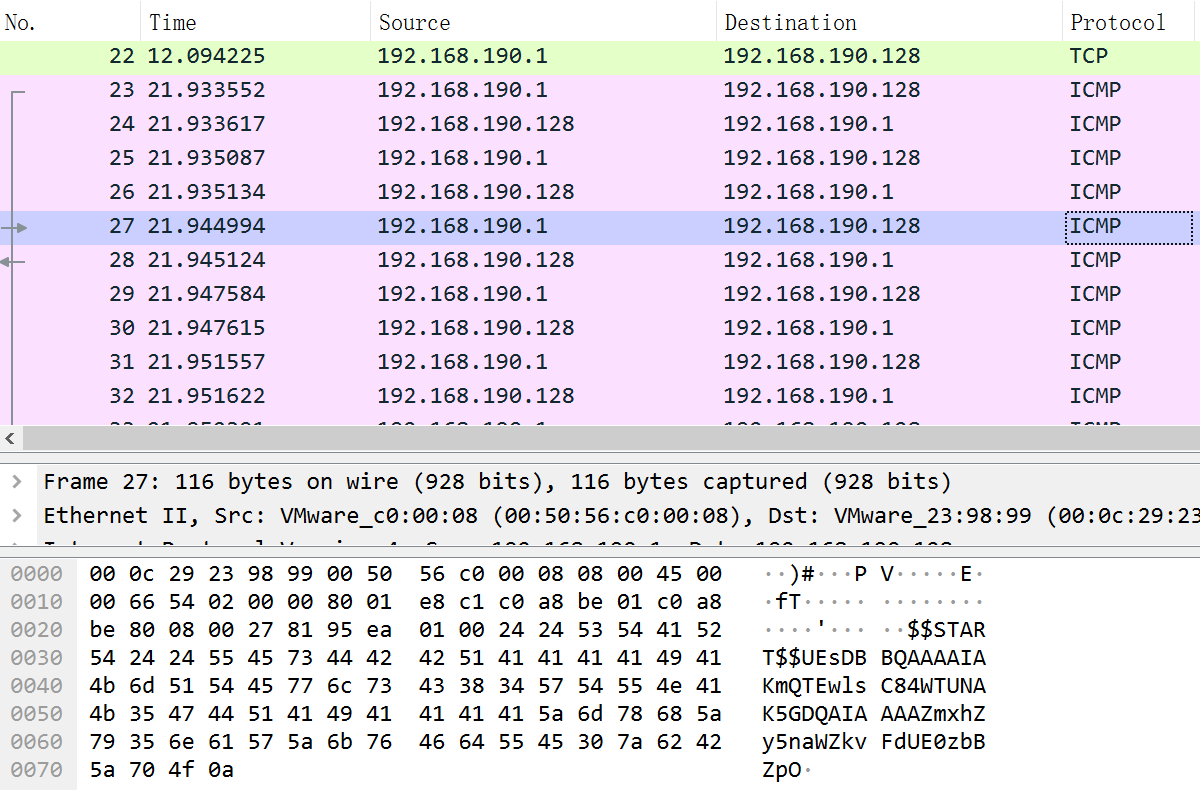

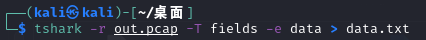

蜘蛛侠呀

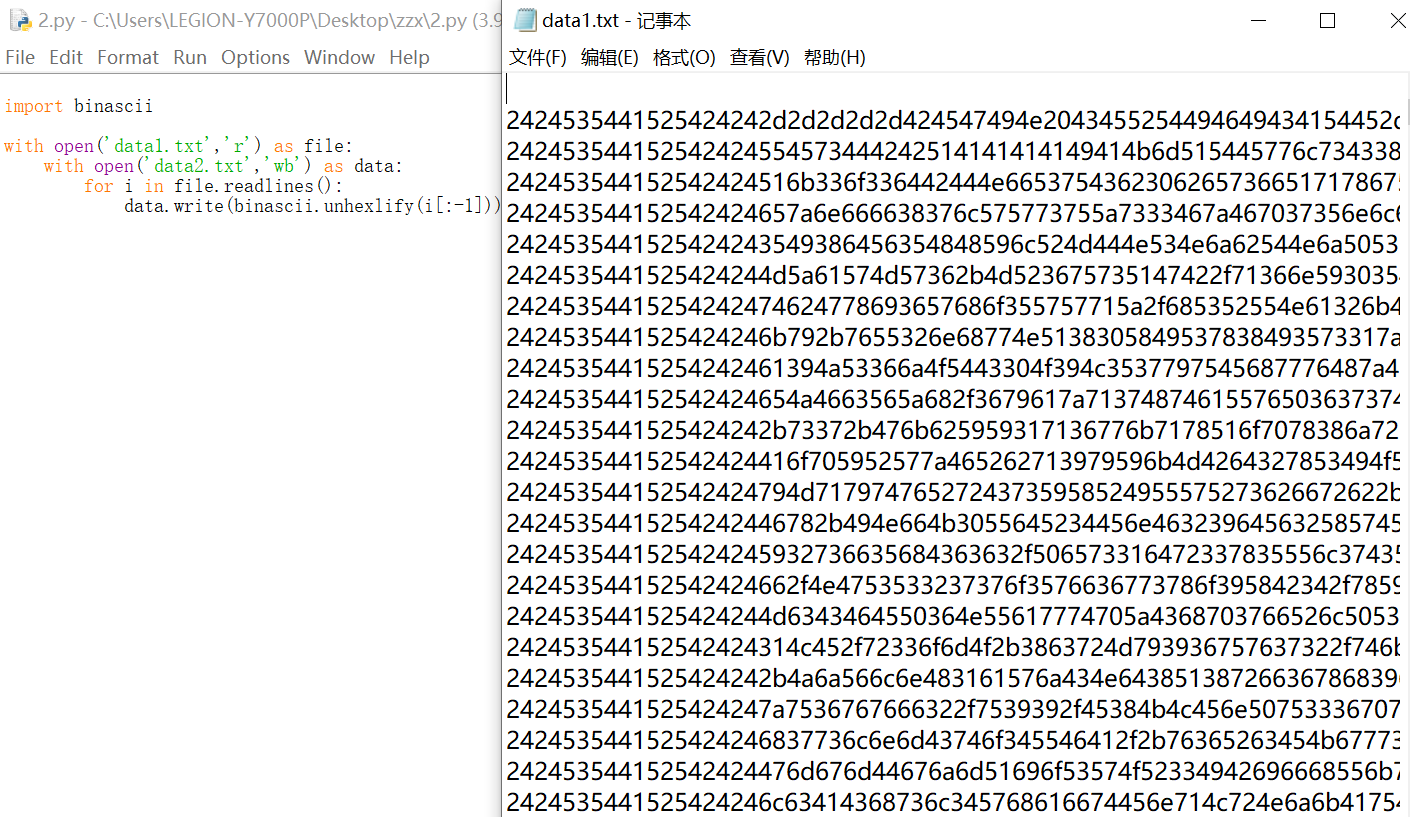

在ICMP末尾发现了数据,利用kali的tshark指令提取出来

文件有很多重复,进行去重

十六进制转字符

去掉多余的字符

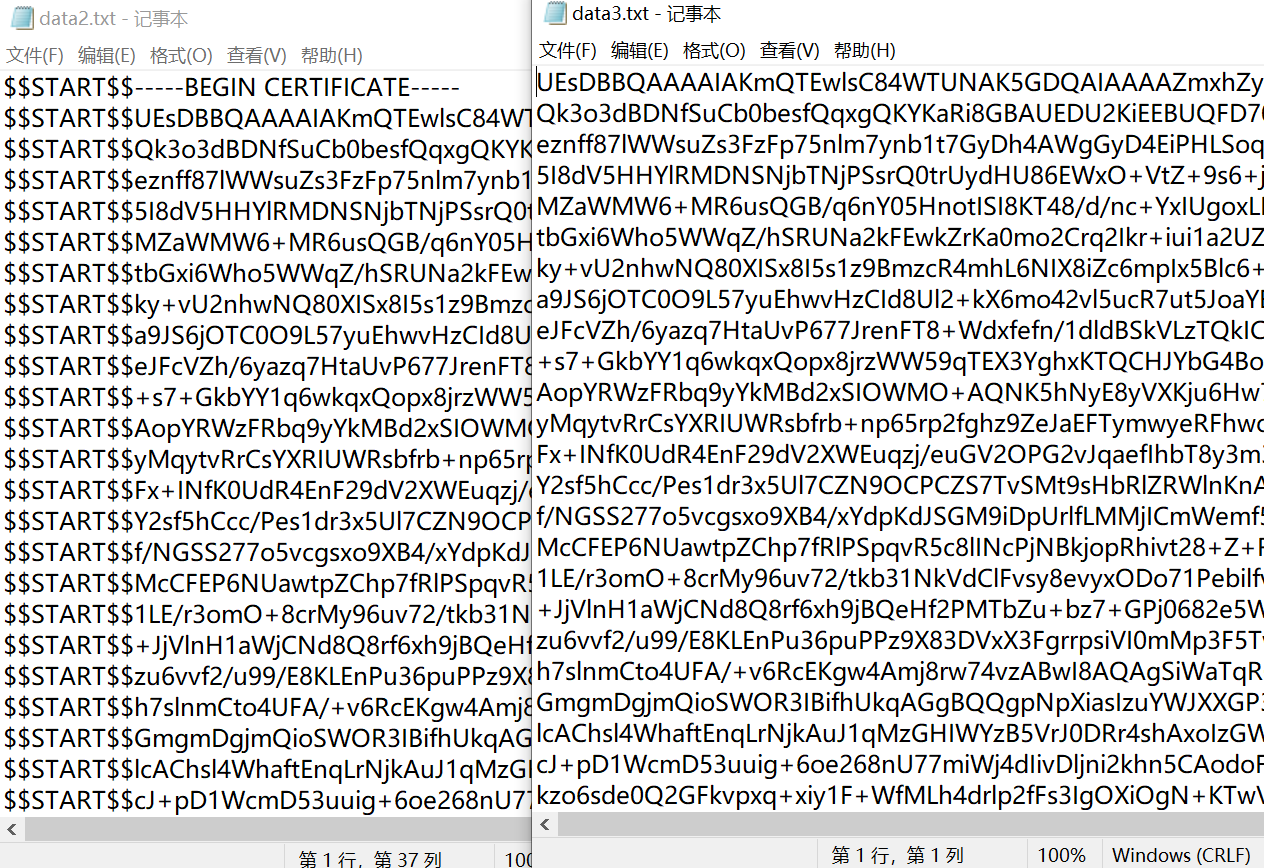

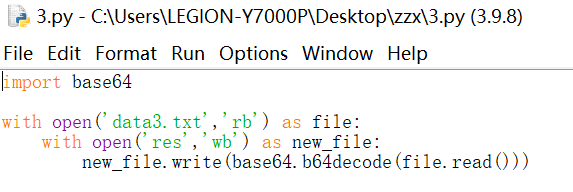

进行base64解码,再写成文件,是个zip

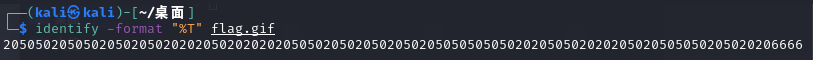

打开得到一个gif,是时间隐写,用kali的identify指令

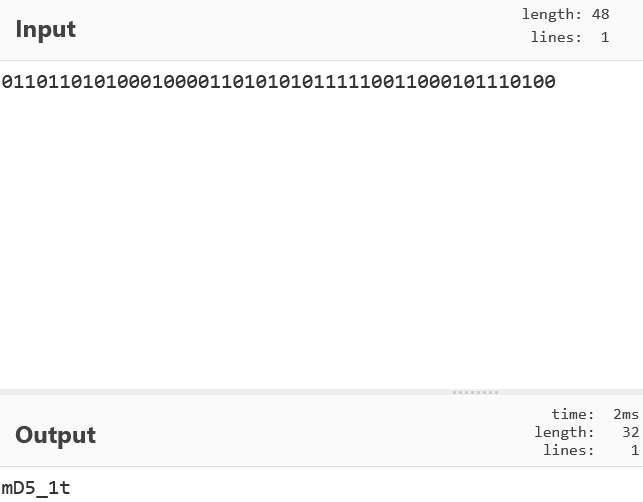

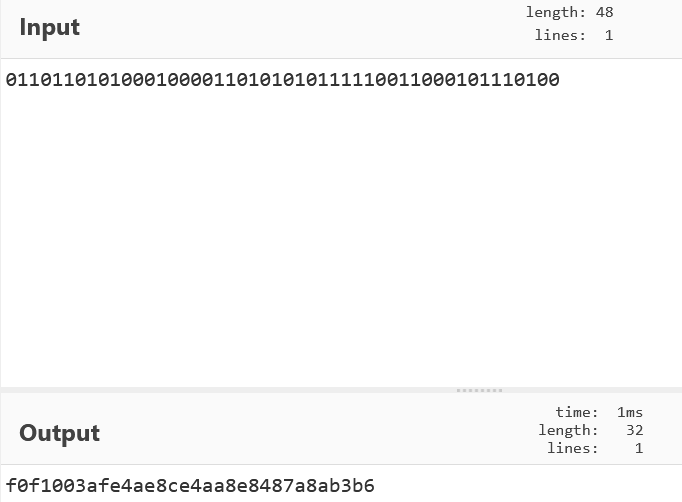

20为0,50为1,替换成二进制,放进CyberChef一把梭哈,得到flag

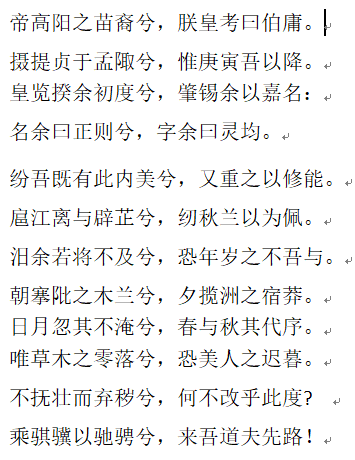

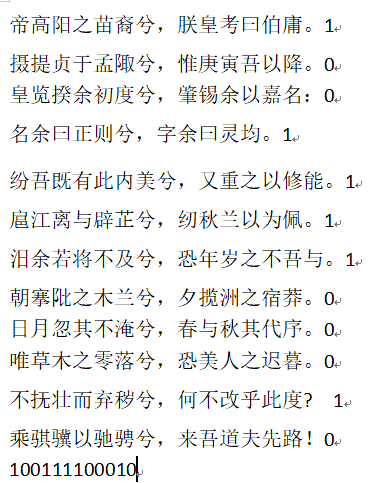

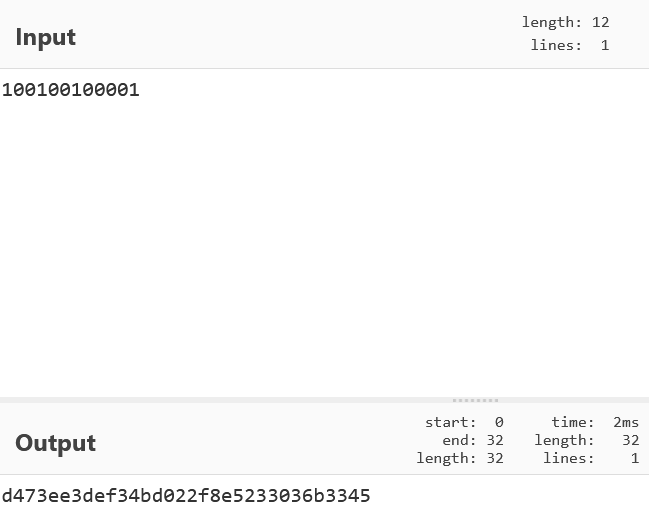

粽子的来历

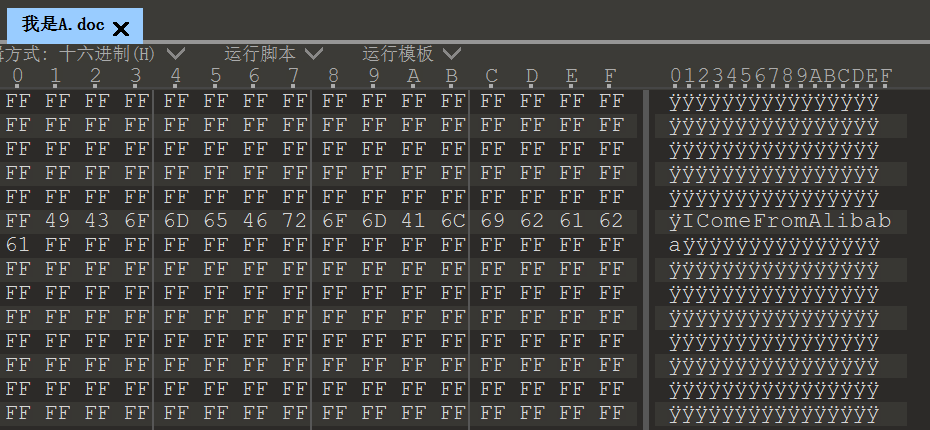

得到四个损坏的doc文件,用010Editor打开,发现中间有不同的数据,全改为FF

得到的文本之间行距不同

行距大的为1,小的为0

然后根据题目提示进行MD5,第一二个文本都是错的,第三个文本才是对的

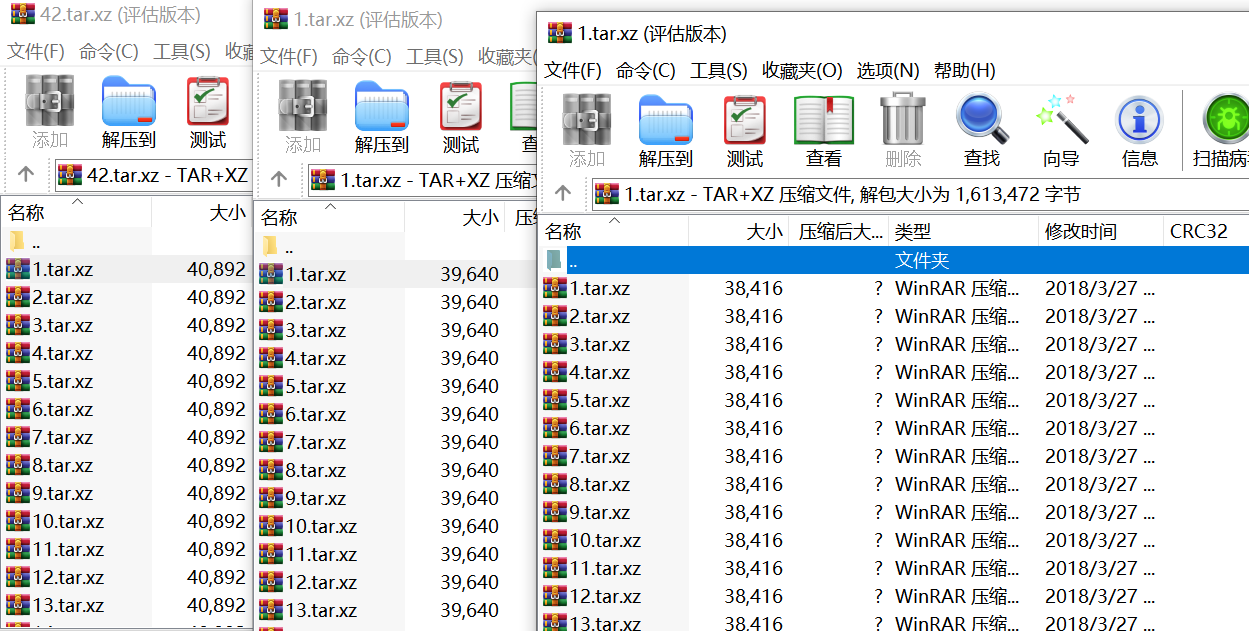

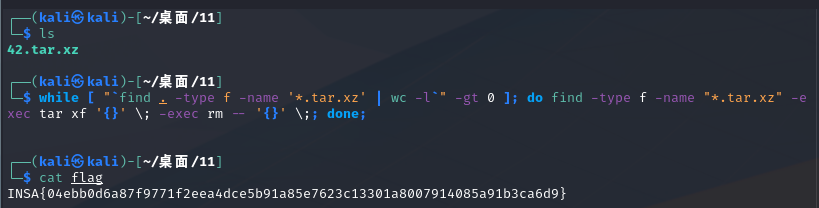

[INSHack2018]42.tar.xz

终极压缩包套娃,好多的zip里面套zip,找到了大佬的bash脚本跑了一下,运行的时候真的卡,跑完抓出flag

我爱Linux

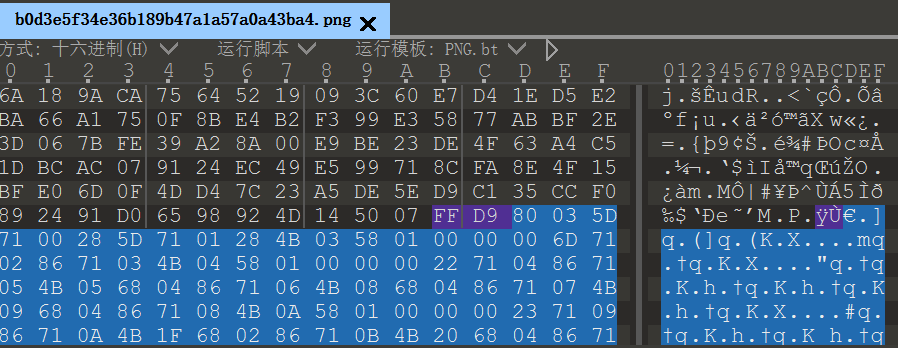

得到一张png,用010Editor打开,在末尾发现了奇怪的数据,保存下来

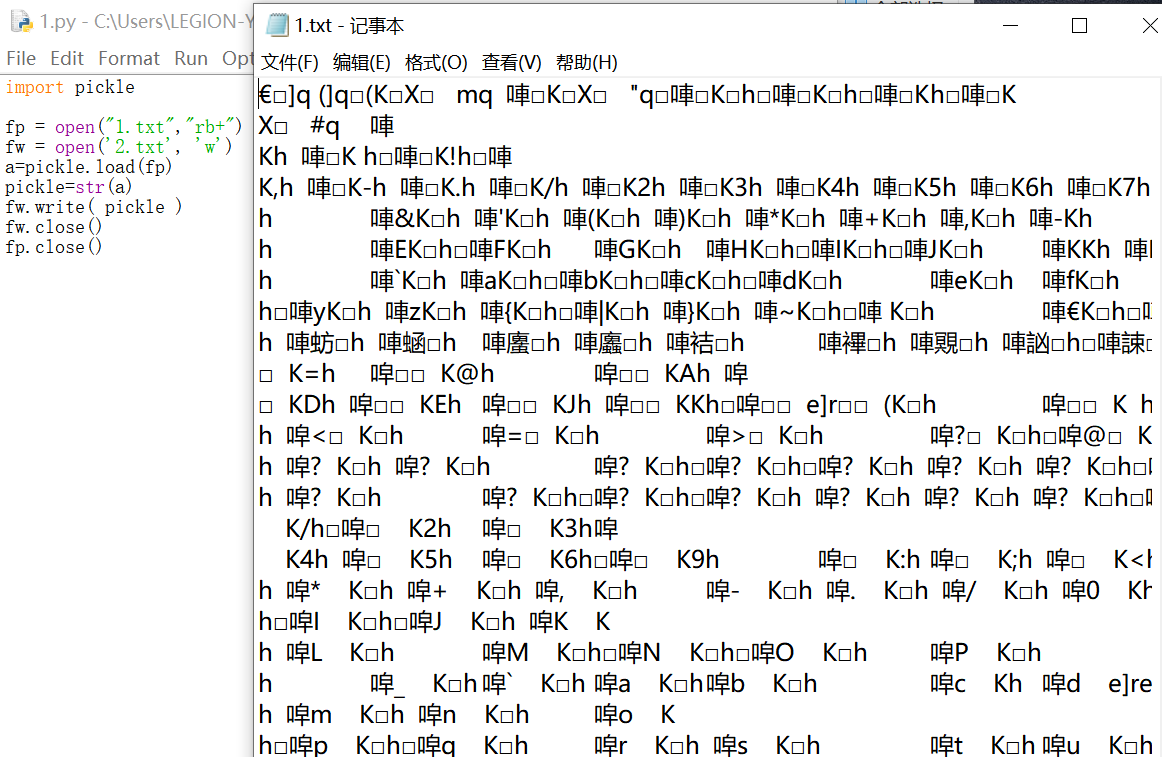

得到的文本,进行pickle序列化

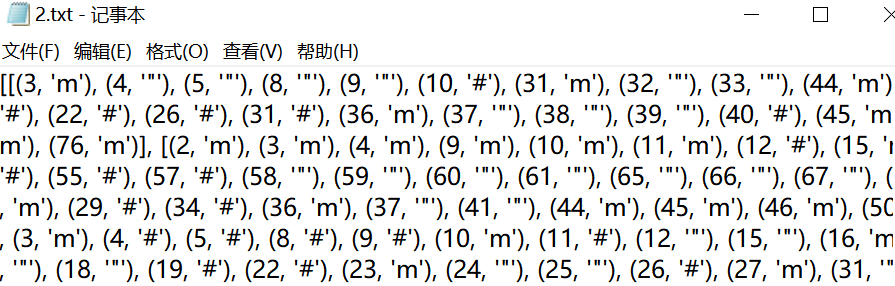

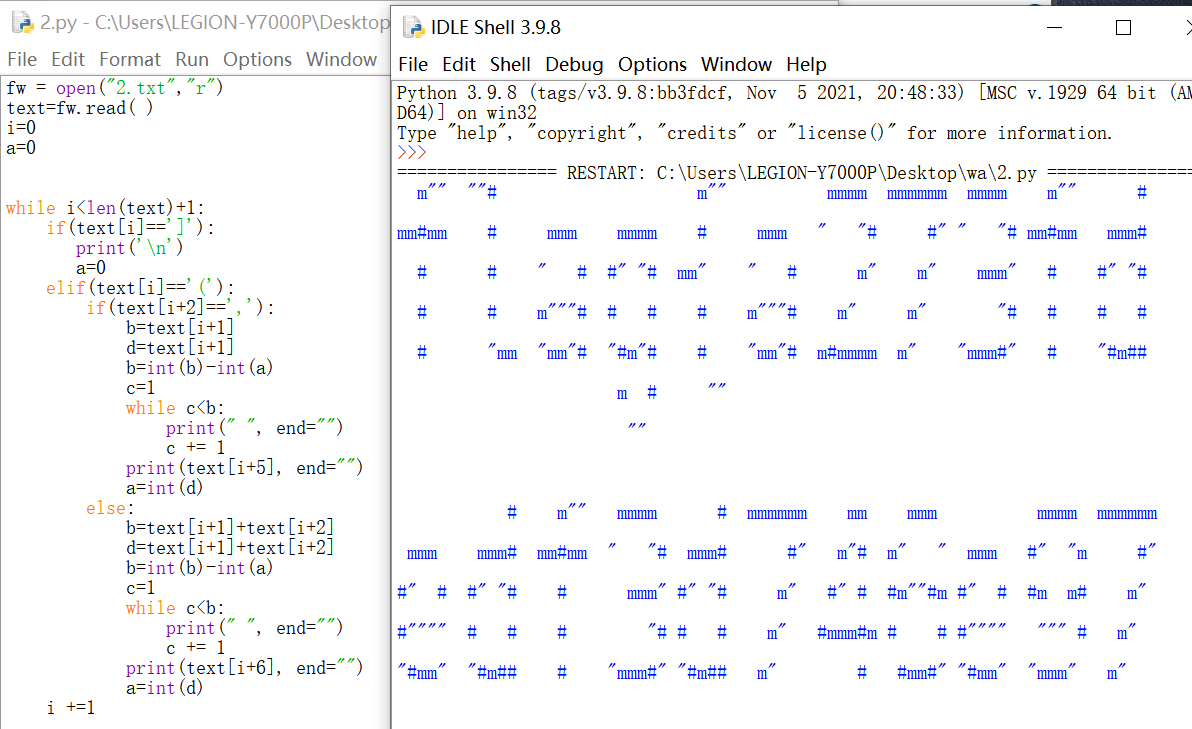

得到了坐标,进行绘制,得到flag

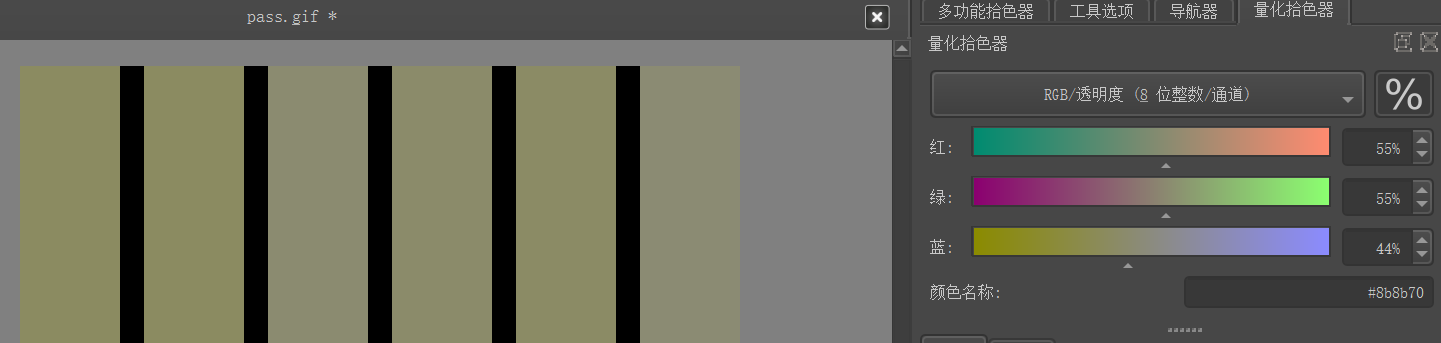

很好的色彩呃?

用绘图软件打开,拾色器拾取每块的颜色,发现颜色编码只有最后两位不同

取出来后解码,得到flag

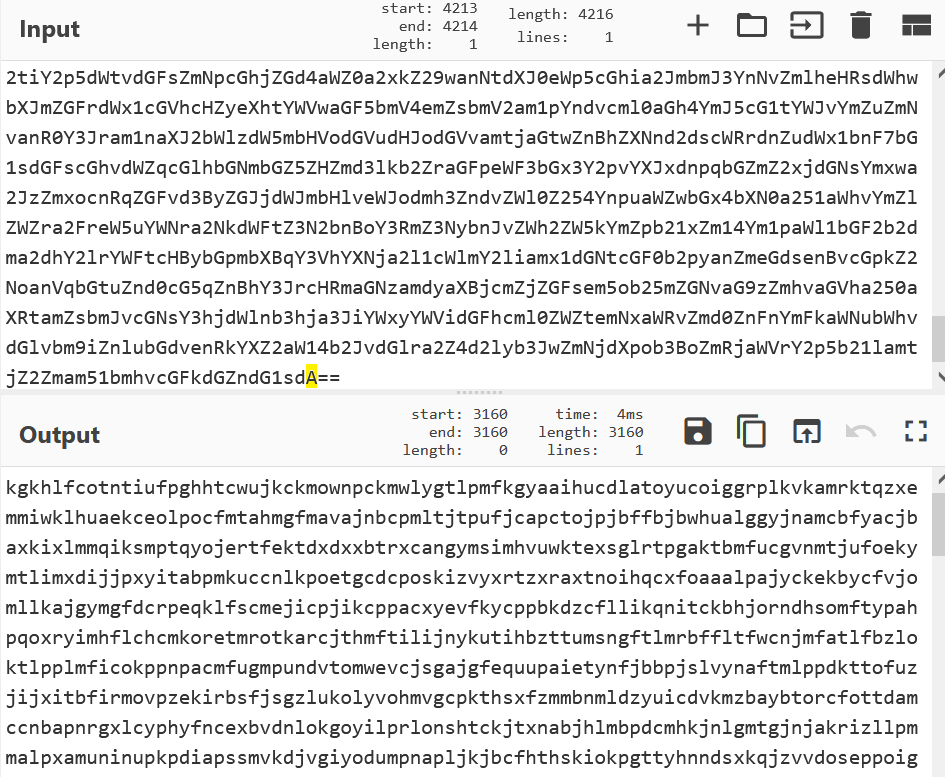

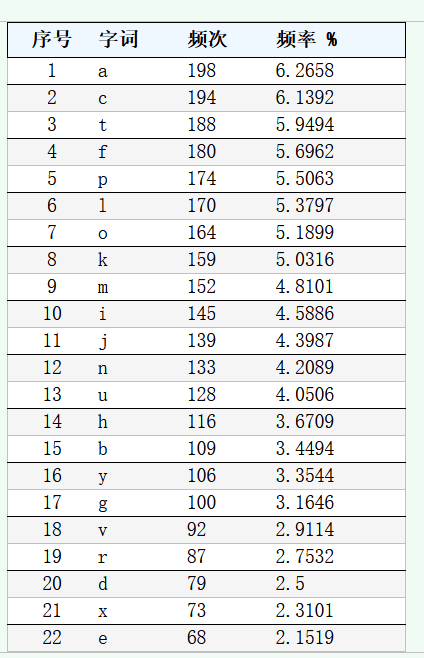

[ACTF新生赛2020]frequency

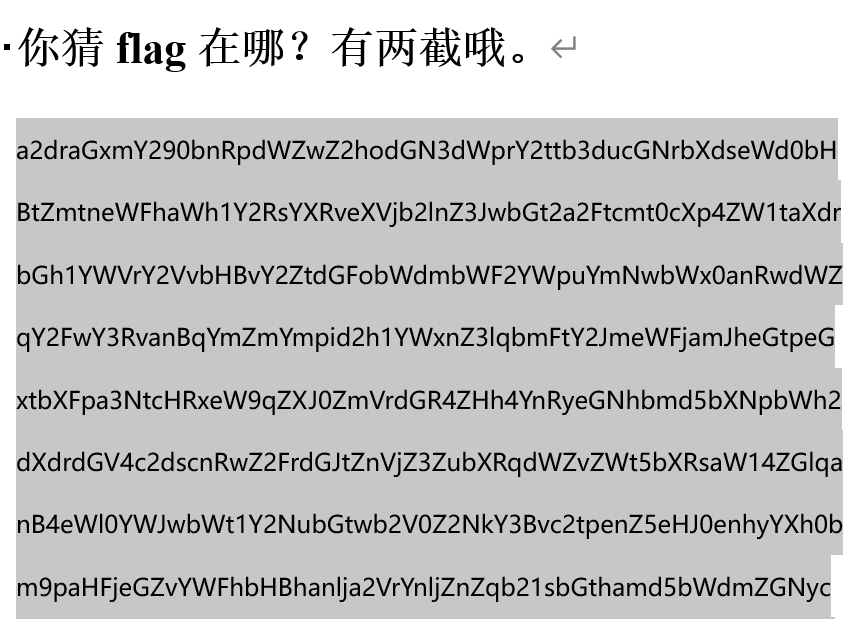

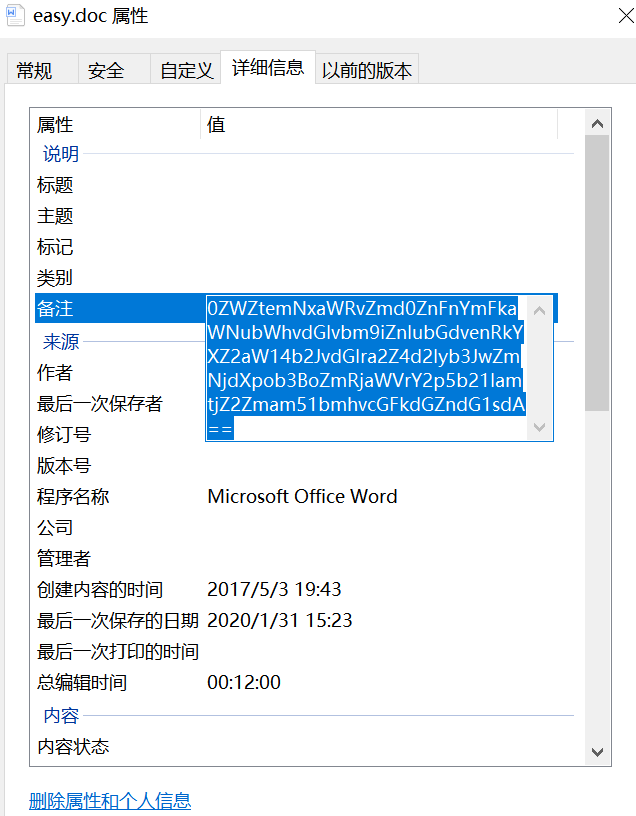

在doc文档的看到隐藏文字的base64编码,又在属性-备注找到了base64编码的结尾

连起来进行解码

进行字频统计,得到flag

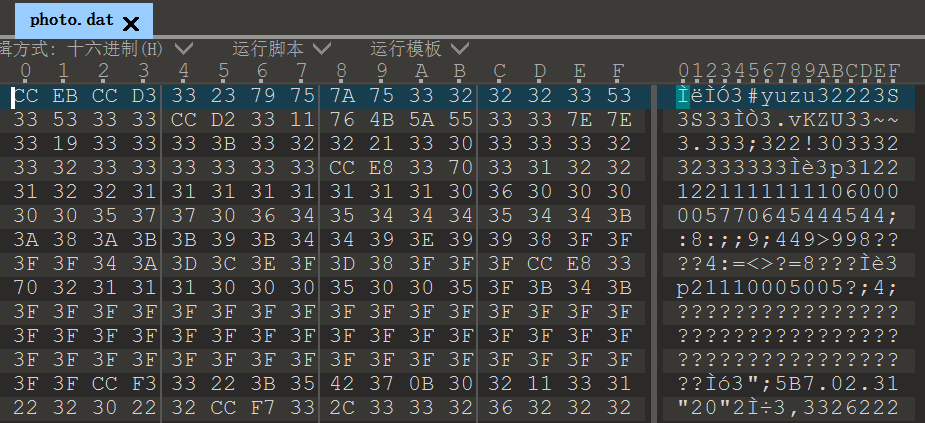

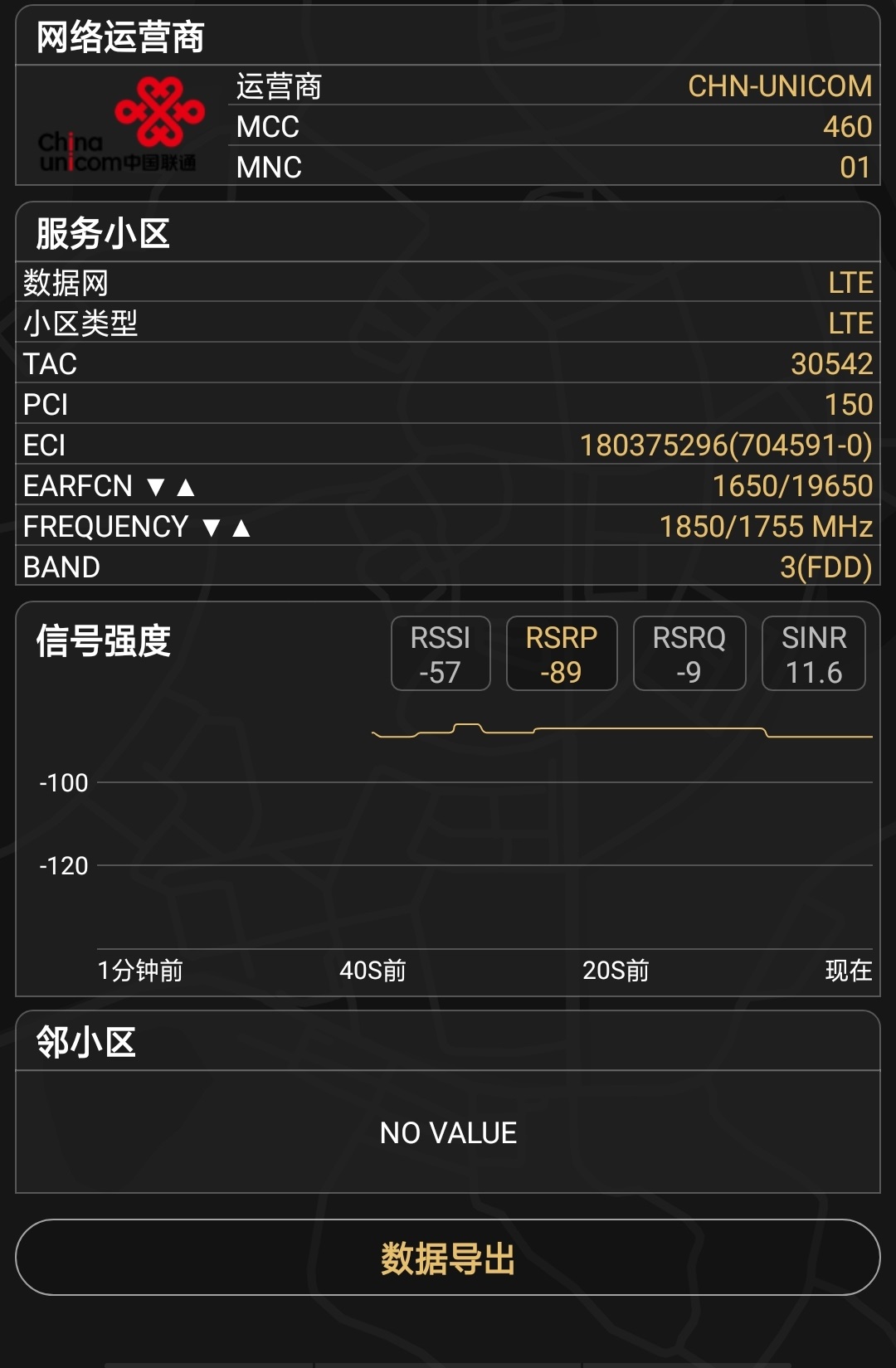

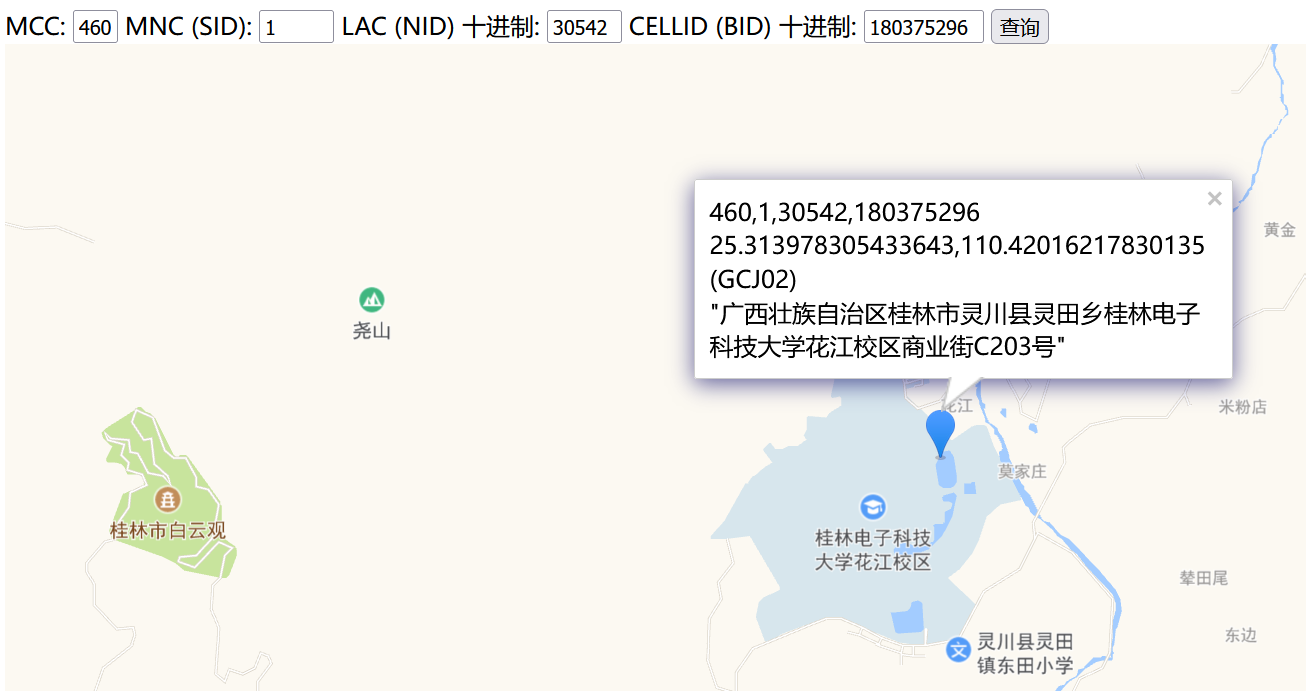

[GUET-CTF2019]520的暗示

用010Editor打开,发现有好多重复出现的十六进制,最后在与33异或得到了jpg

进行基站定位,得到flag{桂林电子科技大学花江校区}

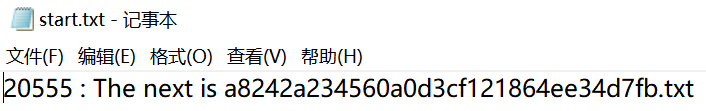

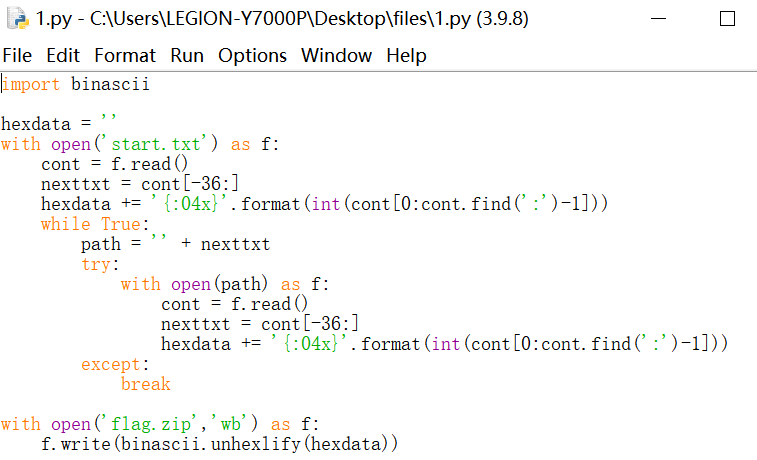

一路到底

十五万多个txt文件,取都取了好久,每个文件都有一个数字和预示下一个文件,用大佬的脚本把它们写成zip文件

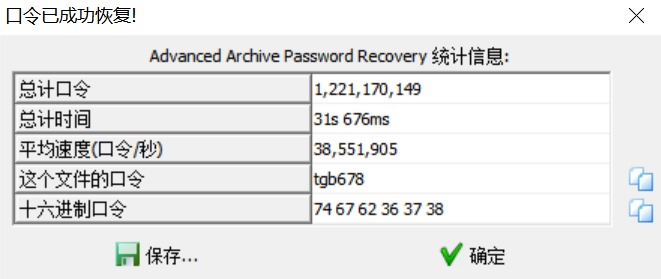

zip还有密码直接爆破

得到了png后缀的文件,但其实是jpg,修改文件头为FFD8FFE0,得到flag

浙公网安备 33010602011771号

浙公网安备 33010602011771号