misc刷题记录

简单取证

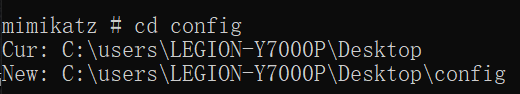

要找到文件中的用户名和密码,用管理员身份打开mimikatz.exe,切换到文件所在位置

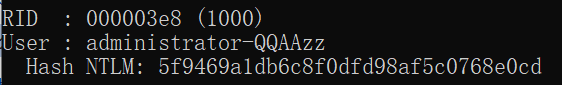

输入指令lsadump::sam /sam:SAM /system:SYSTEM读取文件中的用户名和密码,找到用户名和密码

密码是Hash值,还要进行解码

得到flag{administrator-QQAAzz_forensics}

[安洵杯 2019]Attack

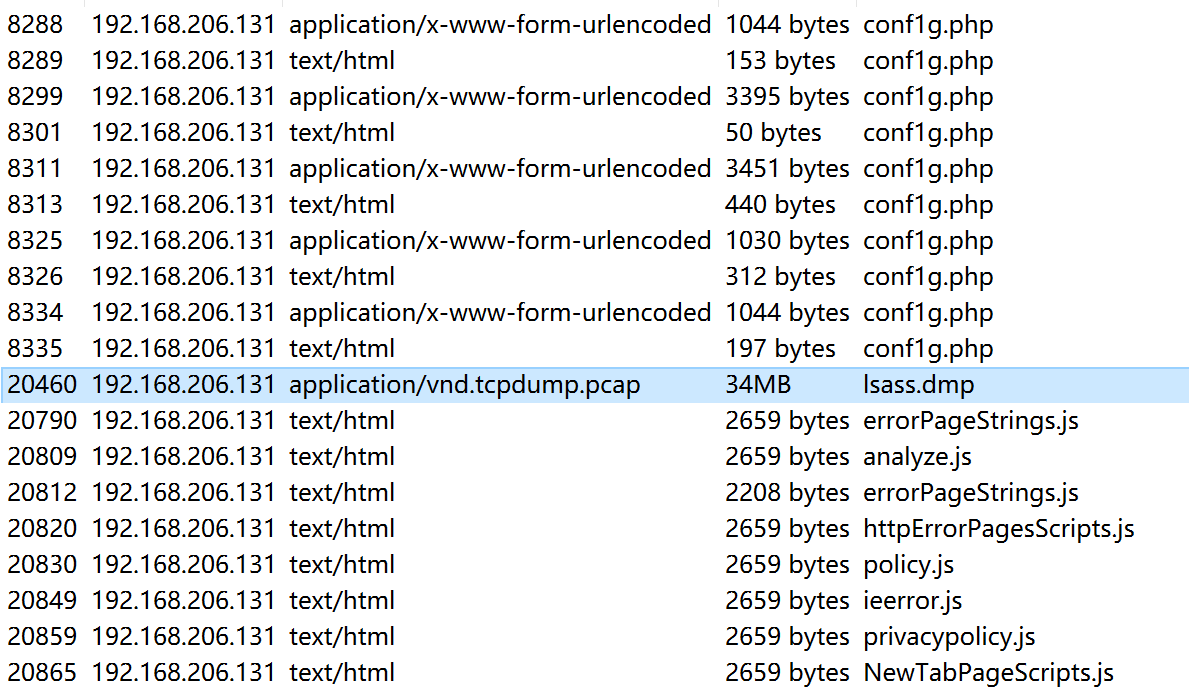

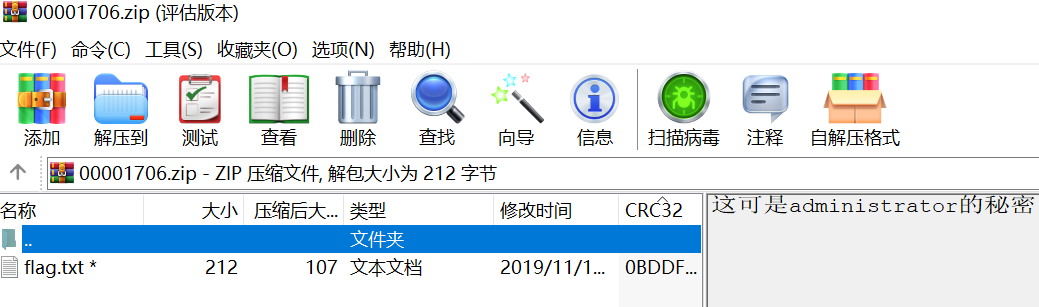

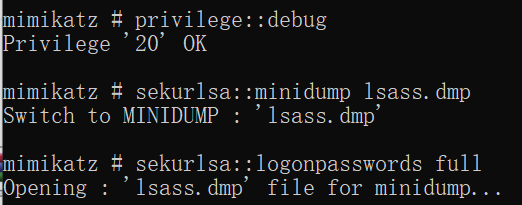

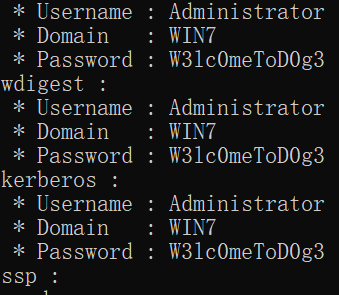

流量分析加内存取证,在http对象列表找到了lsass.dmp文件,导出,把流量包foremost分离,得到好多图片和一个带密码的zip

利用mimikatz获取administrator密码

用密码打开zip,得到flag

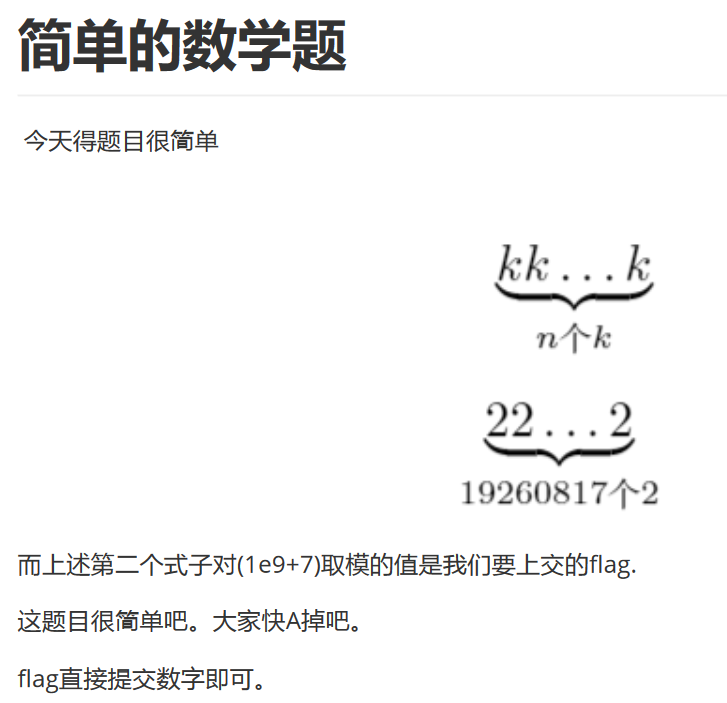

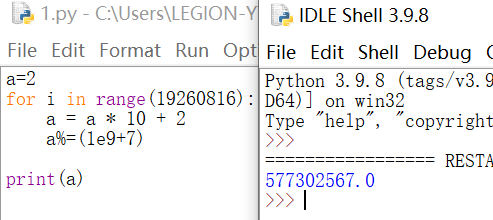

[MRCTF2020]小O的考研复试

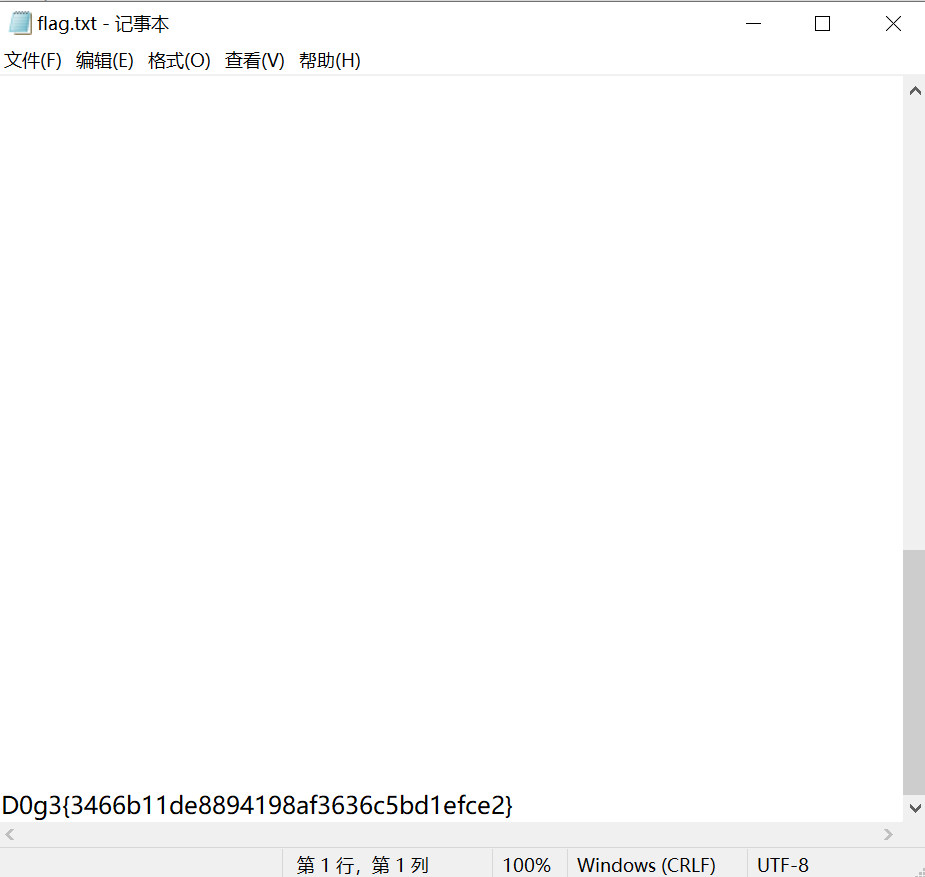

直接写脚本,得到flag{577302567}

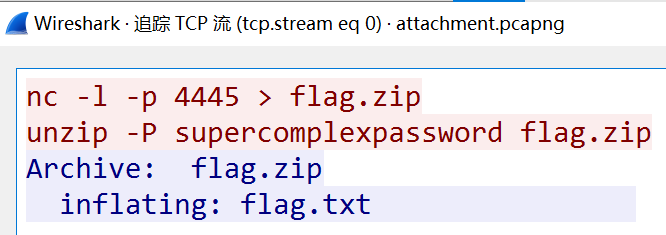

[BSidesSF2019]zippy

打开流量包,追踪tcp流,提示要爆破一个zip

用foremost分离出一个zip,进行爆破,打开txt,得到flag

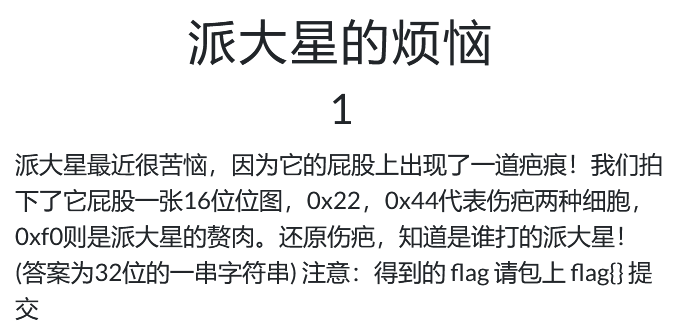

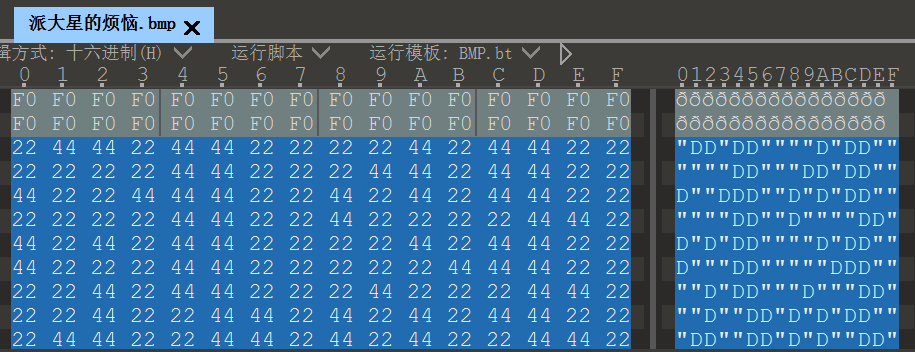

派大星的烦恼

在010Editor里找到“伤疤”

应该是二进制转字符串,最后得知是22为0,44为1,且还需要一次倒置

得到的结果还需要一次倒置,最后得到flag{6406950a54184bd5fe6b6e5b4ce43832}

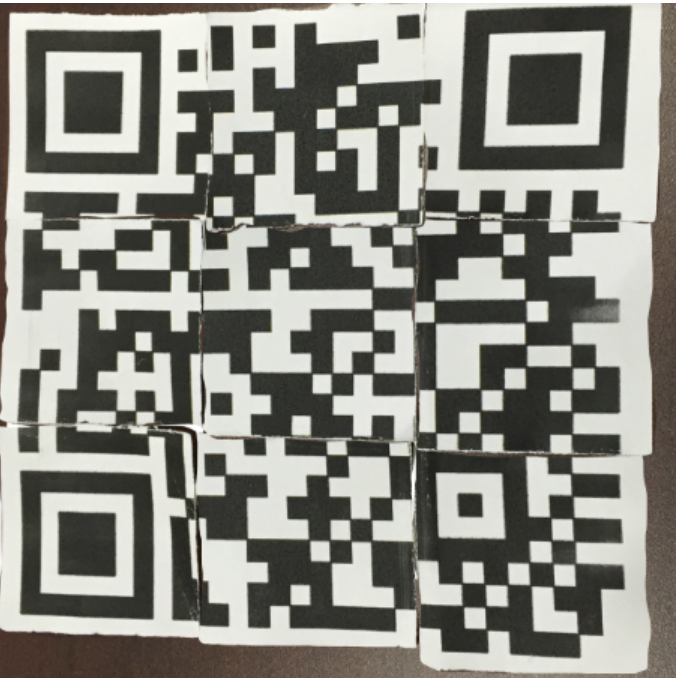

二维码

一张二维码被撕碎的图片,利用ps把它复原

拼的挺好但我的CQR却扫不出来,然后用VX扫出来了,得到flag{7bf116c8ec2545708781fd4a0dda44e5}

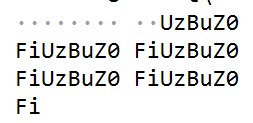

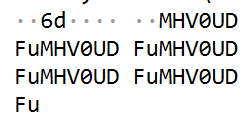

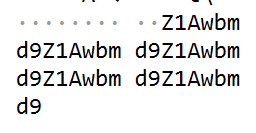

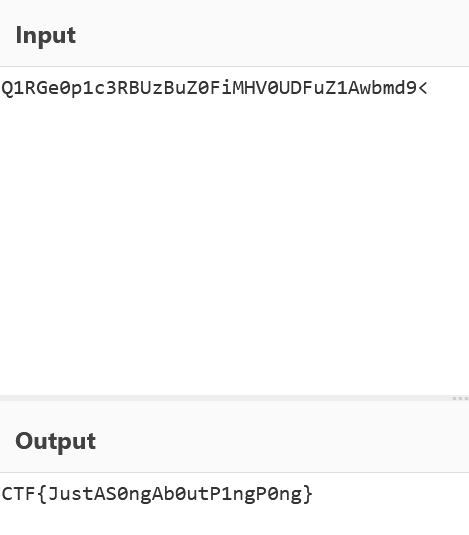

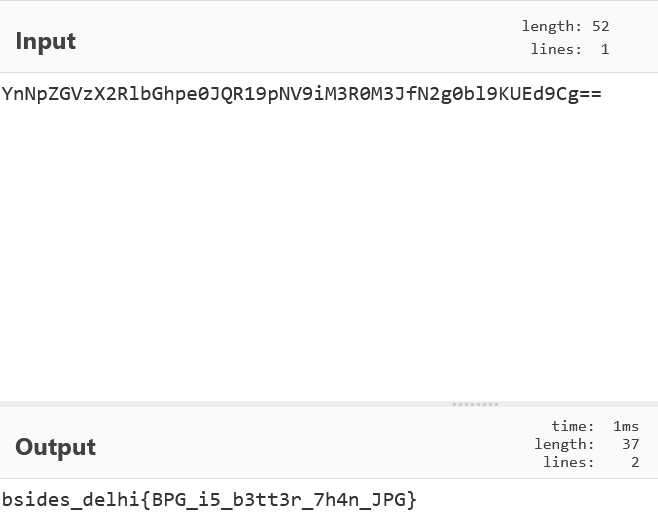

[BSidesSF2019]table-tennis

在ICMP包发现了html,看下去找到了base64编码

连起来解码,得到flag

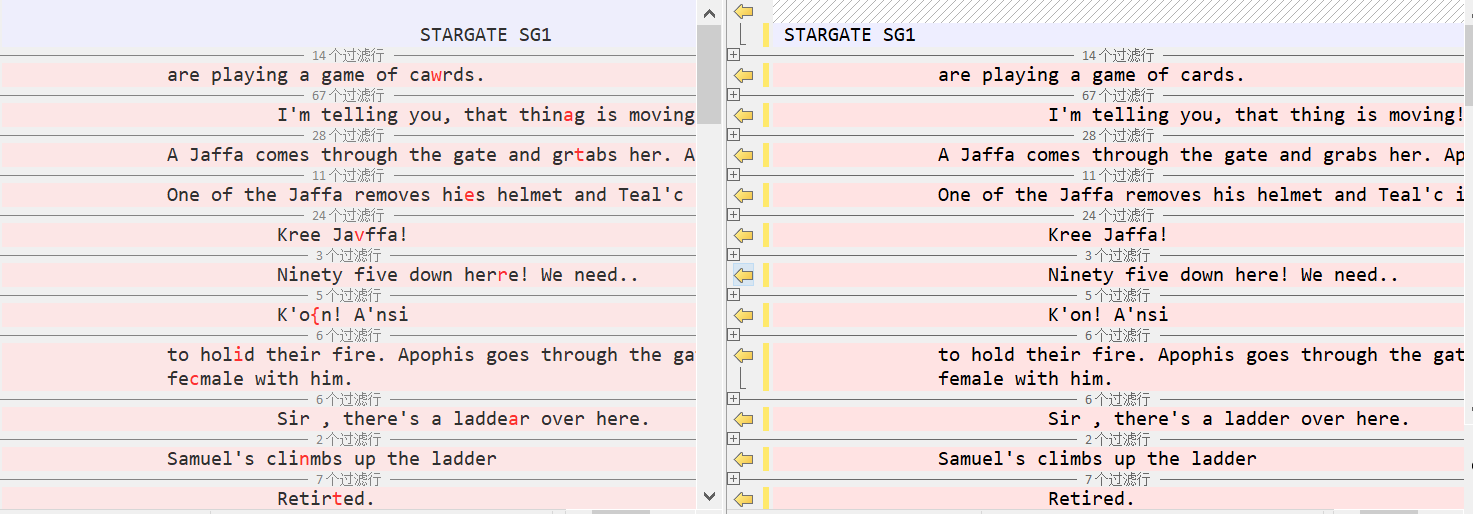

[watevrCTF 2019]Unspaellablle

得到一个txt,是个电影的脚本

找到原文,用bcompare比较一下,多出来的部分就是flag

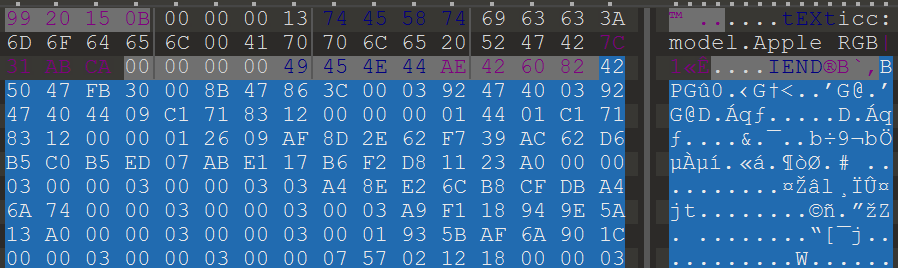

Business Planning Group

用010Editor打开png,在末尾发现bpg的数据,提取出来

bpg不能直接打开,利用Honeyview打开

得到base64密文,解码得到flag

[HDCTF2019]信号分析

用Audacity打开音频,在频谱图发现有周期规律

原题提示一长一短:F 两短:0 两长:1 ,得到FFFFFFFF0001,最后一位应该是信号的停止符,即答案为flag{FFFFFFFF0001}

浙公网安备 33010602011771号

浙公网安备 33010602011771号