misc刷题记录

被偷走的flag

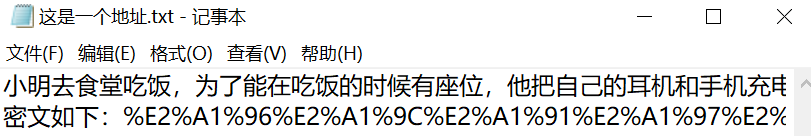

得到一个带密码的压缩包和一个txt文件

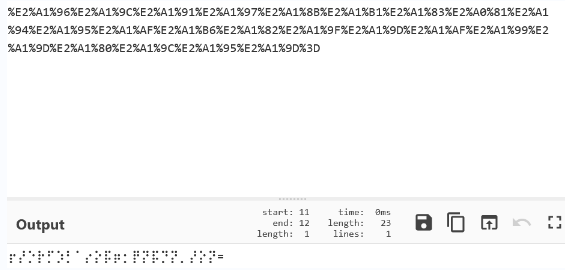

用CyberChef解码,得到盲文

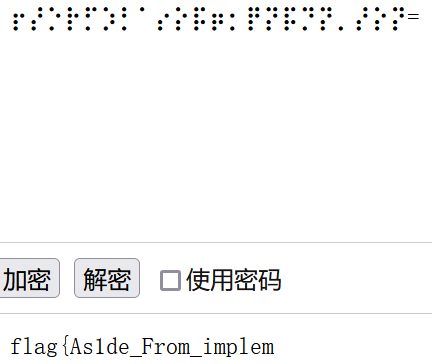

用盲文解码,得到一部分flag,且这部分还是压缩包的密码

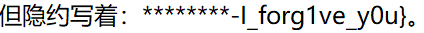

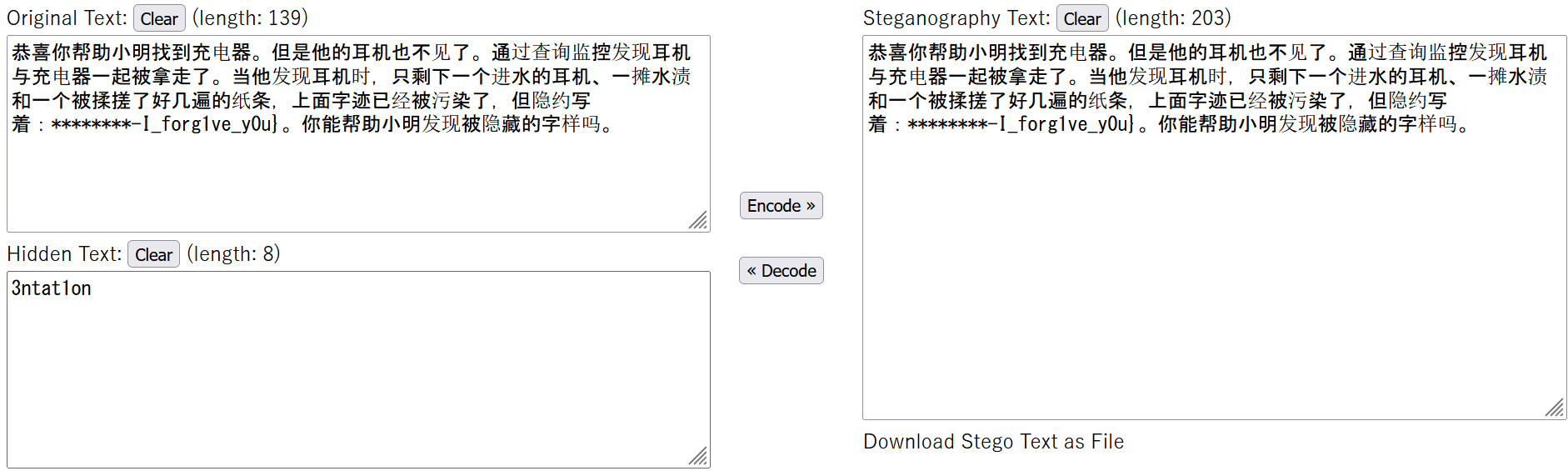

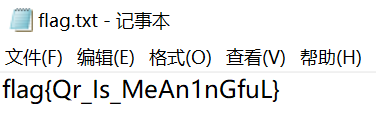

发现里面有另一部分的flag,但还有一部分不知道,然后发现是零宽度

得到最后一部分flag,最后把他们组合起来

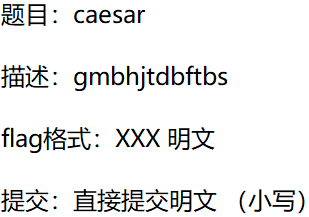

caesar

就是凯撒密码,直接把它往前移一位得到明文:flagiscaesar

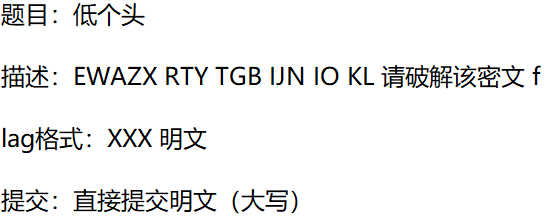

低个头

是键盘加密,EWAXC构成C,RTY+TGB构成T,IJN+IO+KL构成F,明文就是CTF

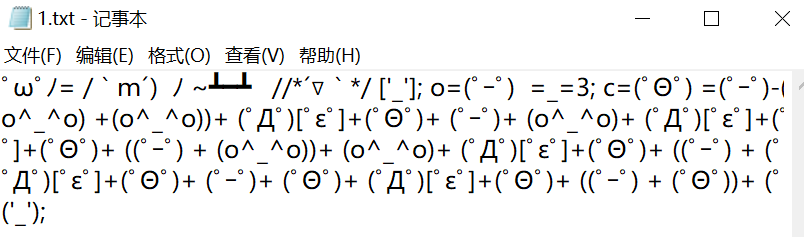

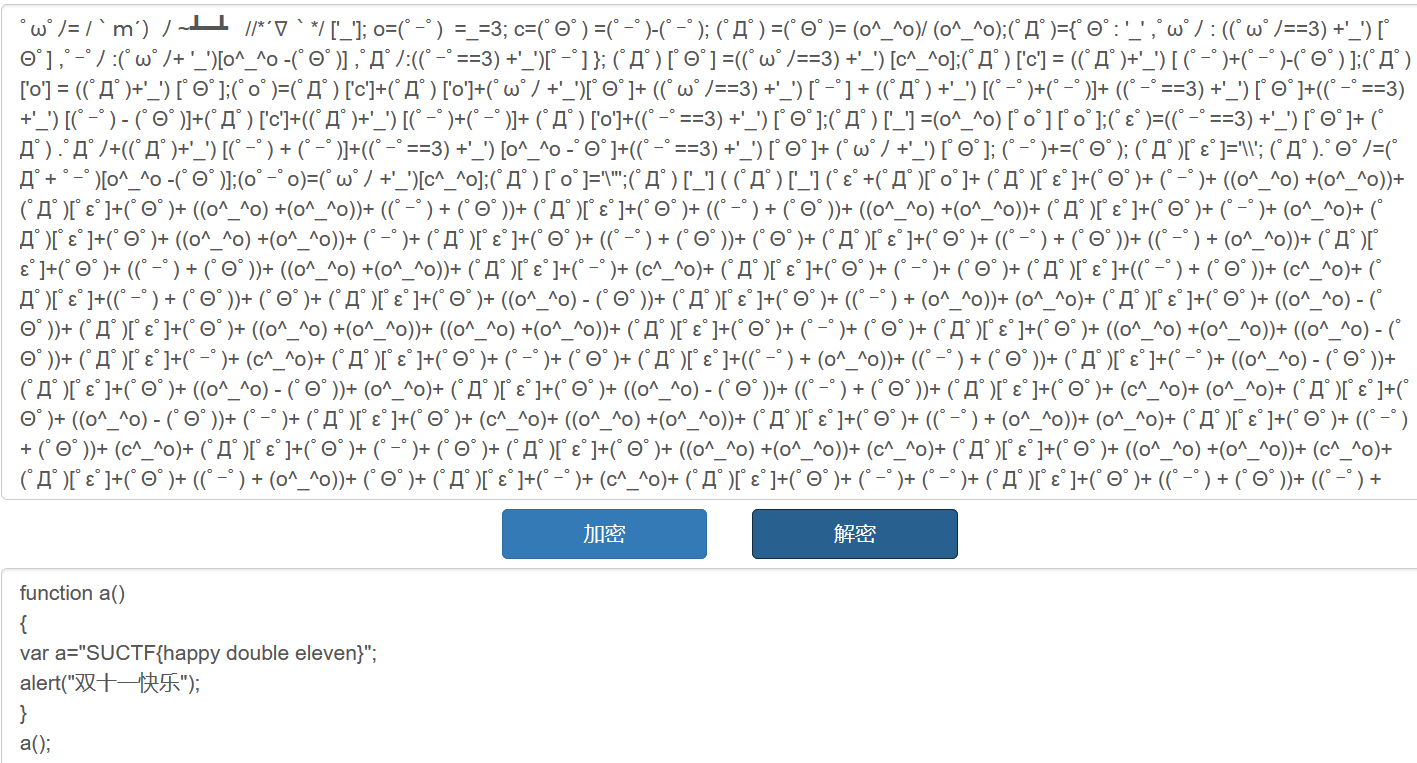

singlegod

得到一张jpg,用binwalk分析,发现有一个zip,进行分离,得到一个txt文件

这是AAEncode,进行解码,得到flag

我吃三明治

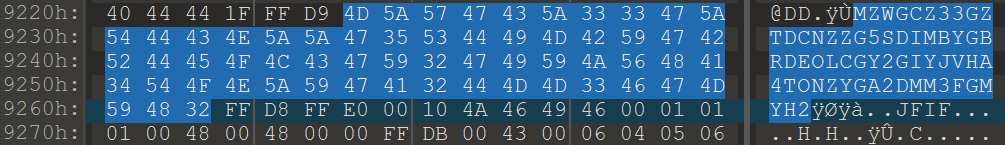

得到一张三明治jpg,用binwalk分析发现是两张图片拼接的,用foremost分离出的两张照片并没有信息

用010editor打开,发现两张照片衔接处有一段base32编码的密文

解码得到flag

john-in-the-middle

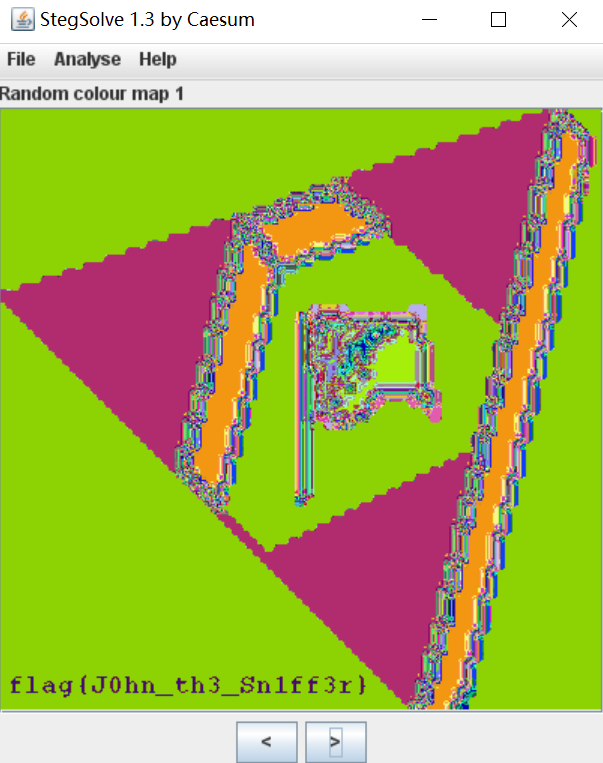

首先追踪数据流什么都没发现,然后导出http,发现有一张少了一行的奇怪图片

用StegSolve进行分析,然后再Random color map发现flag

swp

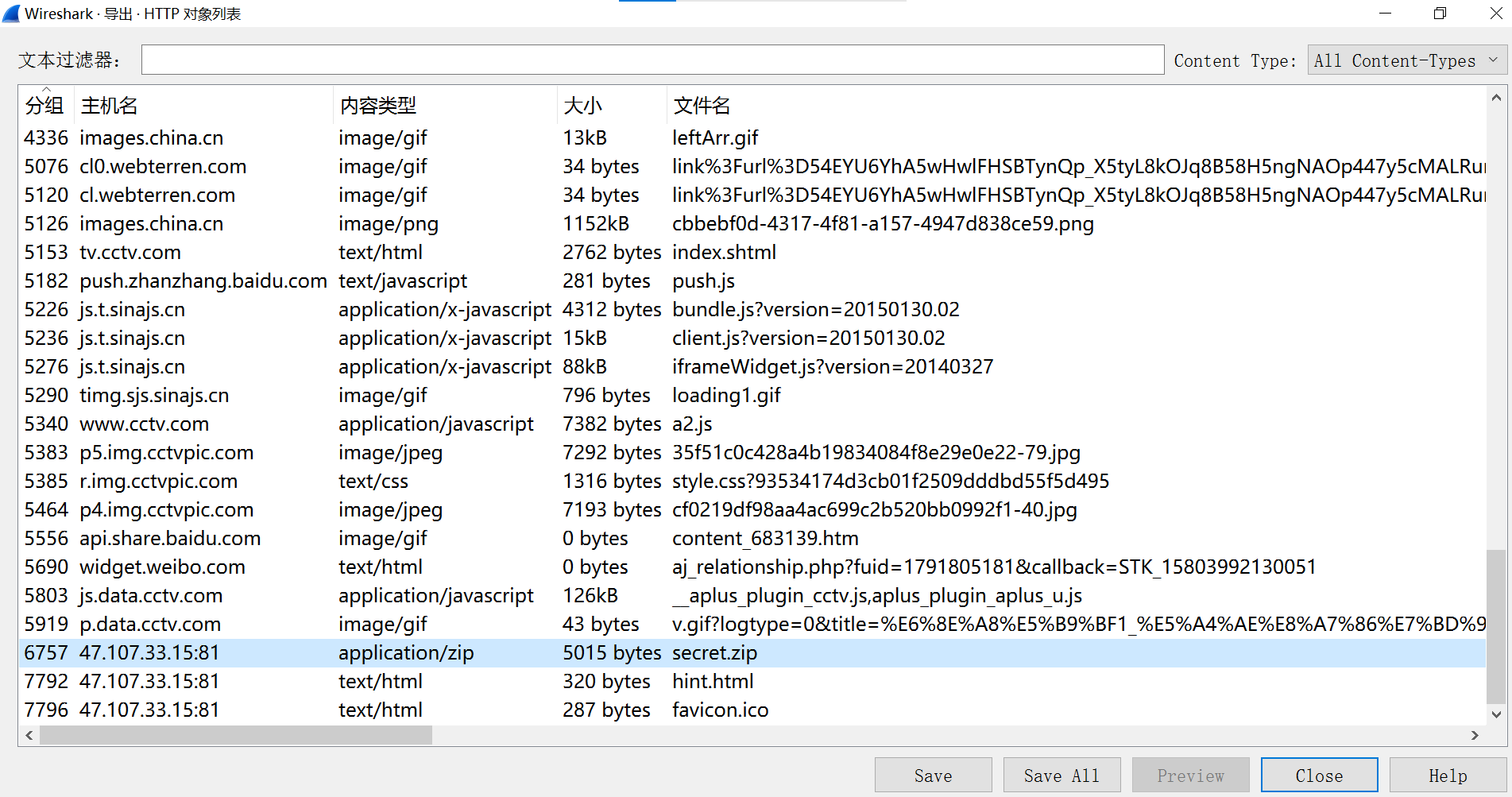

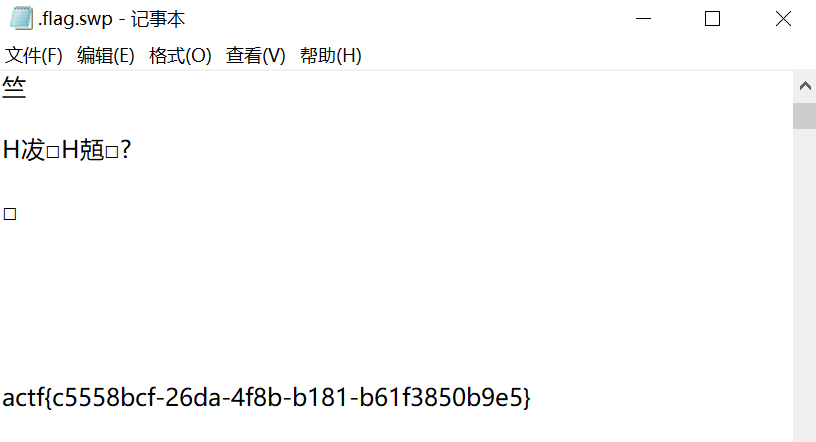

流量分析,再导出http文件中发现了secret.zip

发现有伪密码,修改后打开swp文件,得到flag

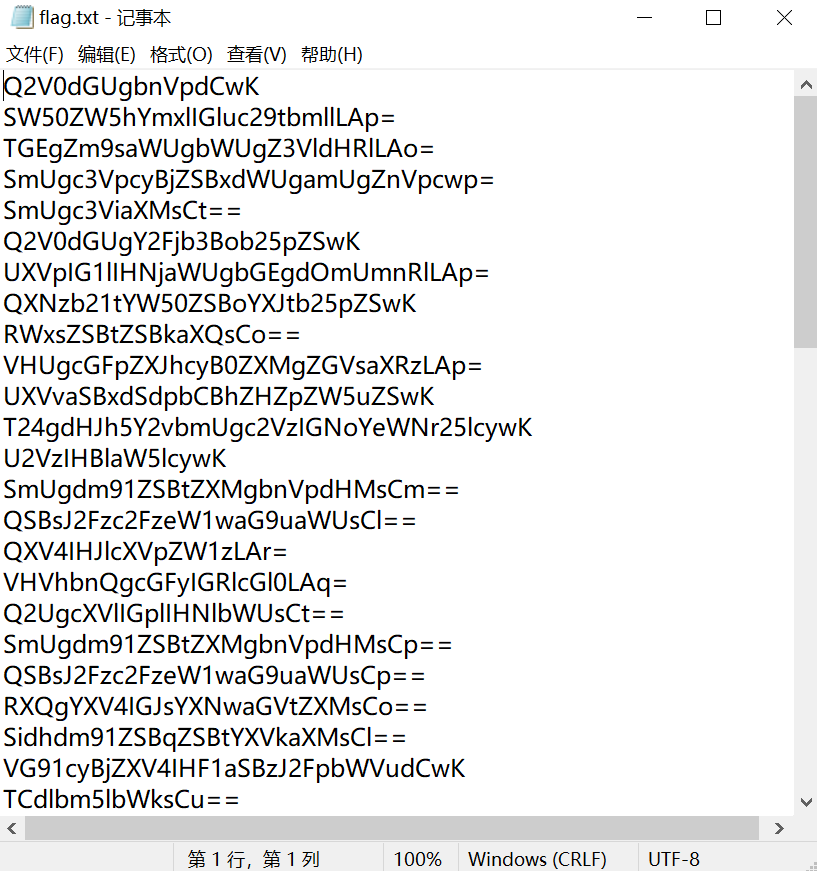

SXMgdGhpcyBiYXNlPw==

先用base64解码题目

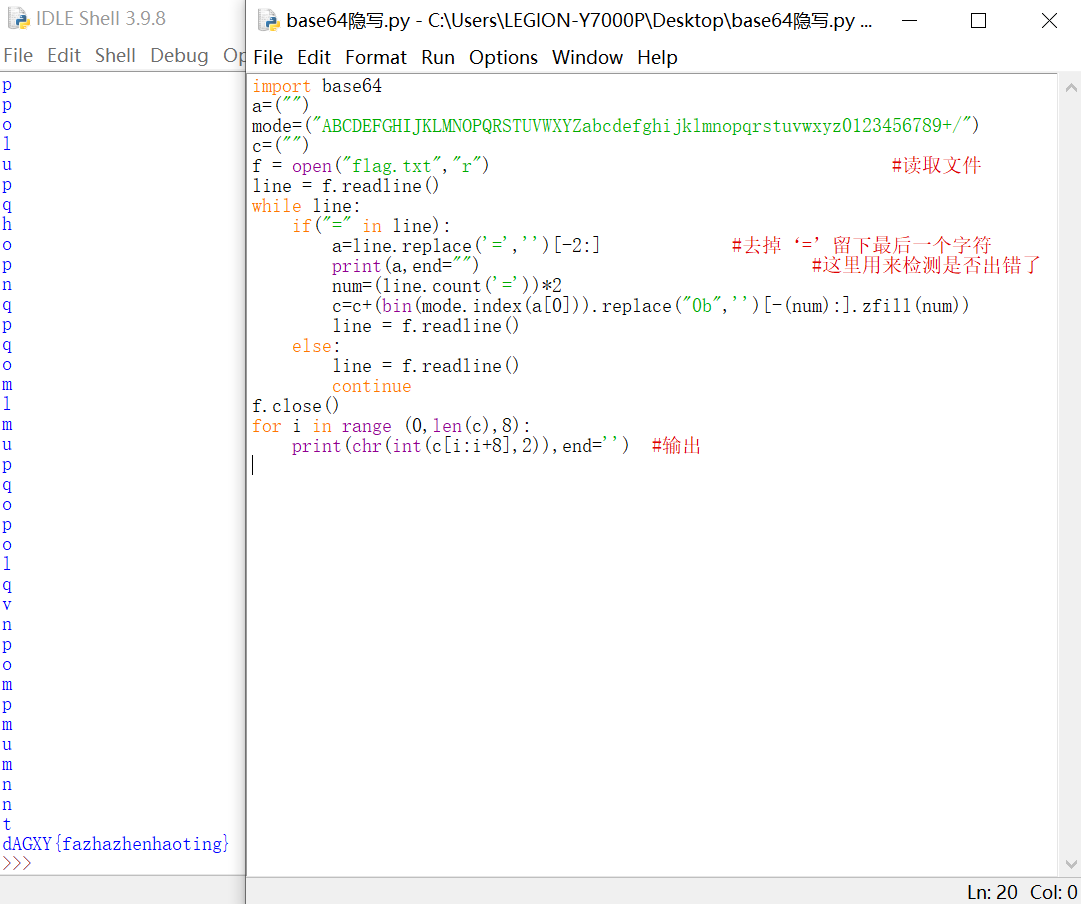

然后打开txt文件,就知道这是base64隐写

用python脚本处理base64隐写,得到flag

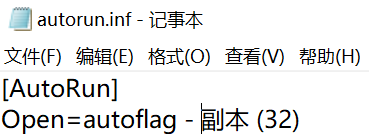

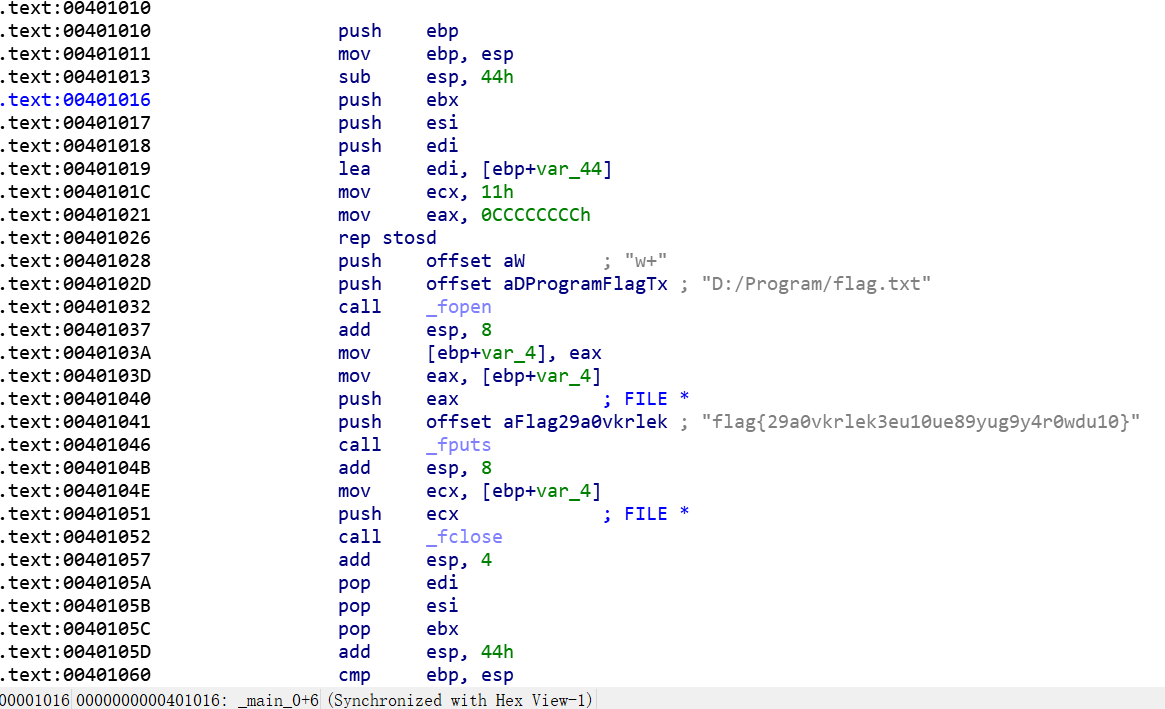

小易的U盘

找到安装信息,得到提示

用IDA打开副本(32),找到flag

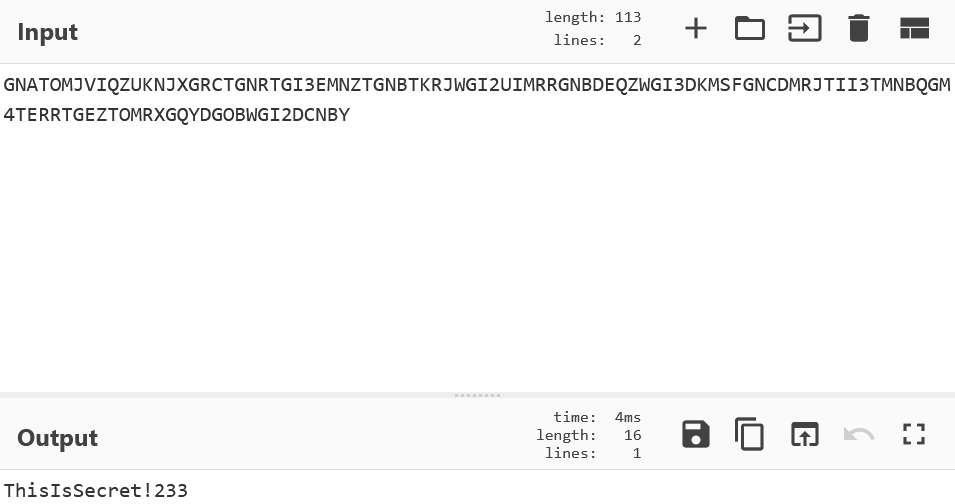

吹着贝斯扫二维码

发现36个文件和一个zip,用010editor分析发现都是jpg,然后给文件末加上.jpg,发现是二维码拼图(真拼吐了)

拼好后扫描得到提示

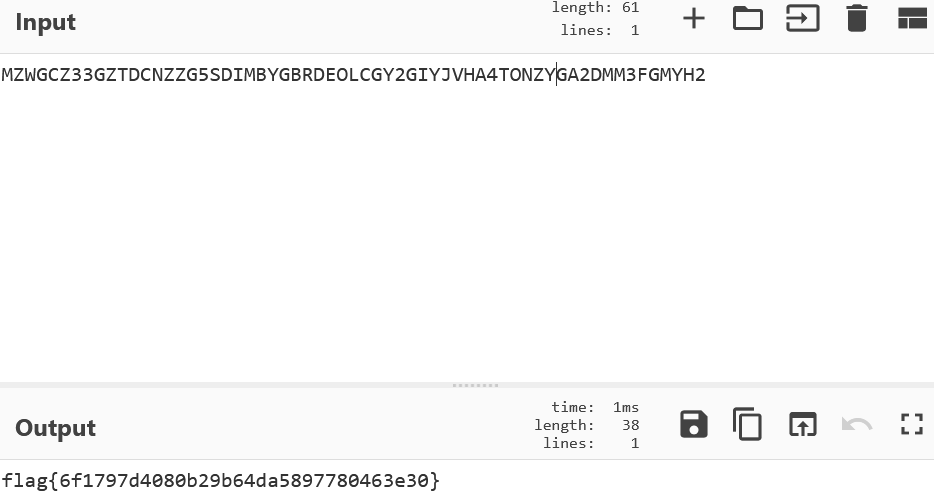

对zip密文进行base32--16进制转字符--rot13--base85--base64--base85解码,得到密码

然后打开txt文件,得到flag

浙公网安备 33010602011771号

浙公网安备 33010602011771号