TCP/IP网络协议攻击

1 实践内容

在网络攻防实验环境中完成TCP/IP协议栈重点协议的攻击实验,包括ARP缓存欺骗攻击、ICMP重定向攻击、SYN Flood攻击、TCP RST攻击、TCP会话劫持攻击。

1.1 ARP欺骗攻击

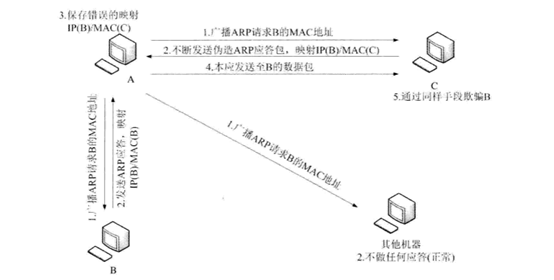

ARP协议在设计时认为局域网内部的所有用户都是可信的,这使得ARP缓存非常容易被注入伪造的IP地址到MAC地址的映射关系。攻击过程如图1-1所示。

图1-1 ARP欺骗攻击

1.2 ICMP路由器重定向攻击

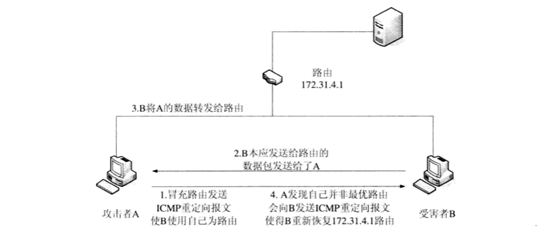

利用ICMP路由重定向报文改变主机路由表,向目标主机发送重定向消息,伪装成路由器,使得目标机器的数据报文发送至攻击机从而加强监听。攻击过程如图1-2所示。

图1-2 ICMP路由器重定向攻击

1.3 TCP SYN Flood拒绝服务攻击

基于TCP三次握手的缺陷,向目标主机发送大量的伪造源地址的SYN连接请求,消耗目标主机的连接队列资源,从而无法正常服务。攻击过程如图1-3所示。

图1-3 TCP SYN Flood拒绝服务攻击

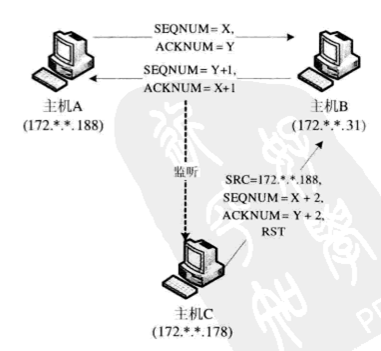

1.4 TCP RST攻击

TCP协议头有一个reset,该标志位置为1,接收该数据包的主机即将断开这个TCP会话连接。tcp重置报文就是直接关闭掉一个TCP会话连接。攻击过程如图1-4所示。

图1-4 TCP RST攻击

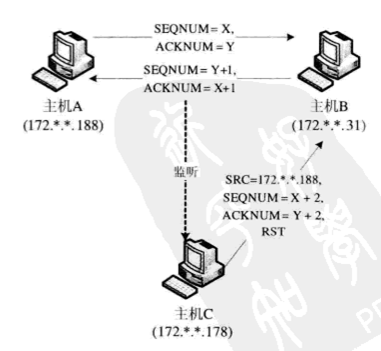

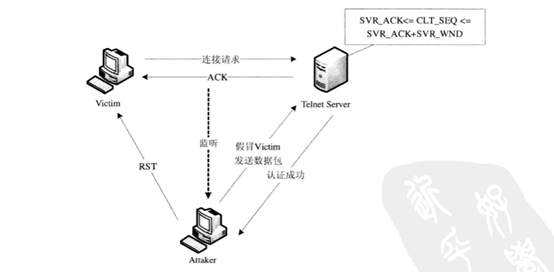

1.5 TCP会话劫持攻击

TCP会话劫持是劫持通信双方已经建立的TCP会话连接,假冒其中一方的身份,与另一方进行进一步通信。其中最核心的就是通过TCP对会话通信方的验证。攻击过程如图1-5所示。

图1-5 TCP会话劫持攻击

2 实验过程

2.1 基础信息说明

在网络攻防实验环境中完成TCP/IP协议栈重点协议的攻击实验,包括ARP缓存欺骗攻击、ICMP重定向攻击、SYN Flood攻击、TCP RST攻击、TCP会话劫持攻击。

IP/MAC地址说明:

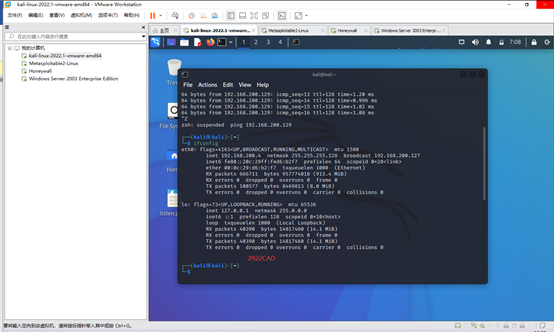

A:攻击机kali(IP地址:192.168.200.4 MAC地址:00:0c:29:d6:b2:f7)

图2-1 攻击机A kali

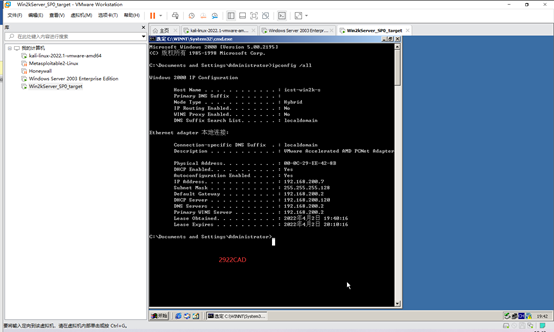

B:靶机win2000(IP地址:192.168.200.7 MAC地址:00:0c:29:ee:42:8b)

图2-2 靶机B win2000

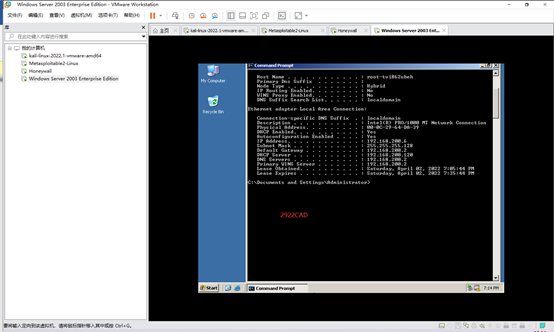

C:靶机win2003(IP地址:192.168.200.6 MAC地址:00:0c:29:64:da:39)

图2-3 靶机C win2003

2.2 ARP缓存欺骗攻击

A:攻击机kali(IP地址:192.168.200.4 MAC地址:00:0c:29:d6:b2:f7)

B:靶机win2000(IP地址:192.168.200.7 MAC地址:00:0c:29:ee:42:8b)

C:靶机win2003(IP地址:192.168.200.6 MAC地址:00:0c:29:64:da:39)

使用Netwox80号工具周期性的发送ARP应答包。A用工具Netwox对B进行ARP欺骗。

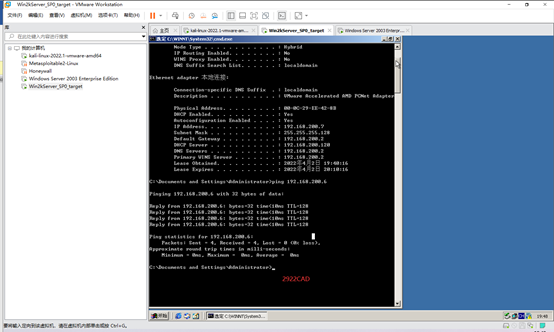

首先靶机B ping C。

图2-4 B ping C

B使用指令"arp -a"查看B的arp高速缓存列表。

图2-5 B的原始arp高速缓存列表

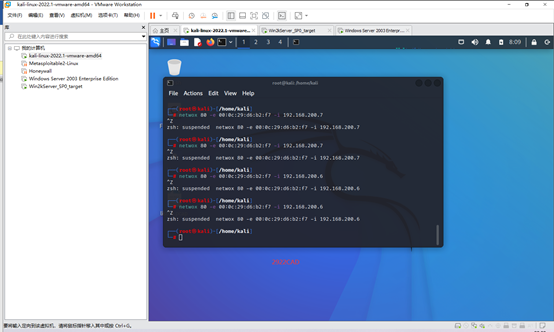

打开A对B进行攻击,修改B的arp高速缓存列表中存储的C IP地址对应的MAC地址。指令为"netwox 80 -e 00:0c:29:d6:b2:f7 -i 192.168.200.6"

图2-6 ARP缓存欺骗攻击

重新查看B的arp高速缓存列表.

图2-7 B被攻击后的arp高速缓存列表

发现MAC地址发生改变。ARP缓存欺骗攻击完成。

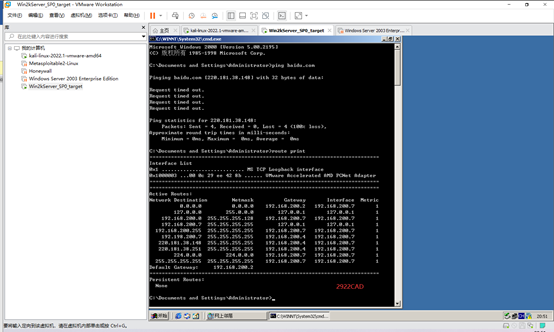

2.3 ICMP重定向攻击

A:攻击机kali(IP地址:192.168.200.4 MAC地址:00:0c:29:d6:b2:f7)

B:靶机win2000(IP地址:192.168.200.7 MAC地址:00:0c:29:ee:42:8b)

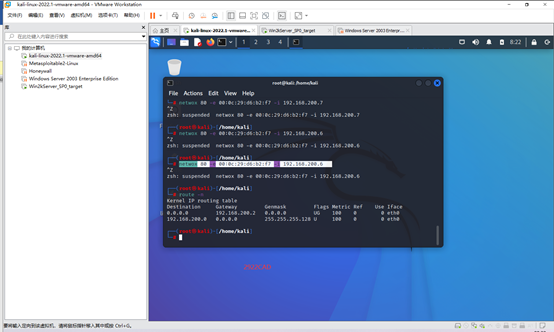

使用Netwox86号工具发送ICMP重定向报文。攻击机A使用netwox工具以默认网关的名义给B发送IMCP重定位信息。B的默认路由地址变为A。

首先查看网关地址192.168.200.2

图2-8 网关地址

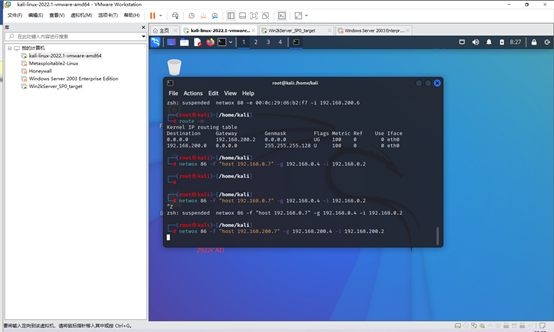

A执行"netwox 86 -f "host 192.168.200.7" -g 192.168.200.4 -i 192.168.200.2",对B发起ICMP重定向攻击。

图2-9 ICMP重定向攻击

B ping baidu.com,然后输入"route print"查看路由表。可以看出192.168.200.2确实跳入192.168.200.4,ICMP重定向攻击完成。

图2-10 验证ICMP重定向攻击

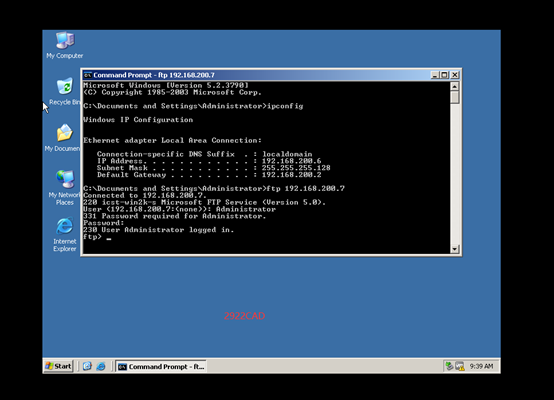

2.4 SYN Flood攻击

A:攻击机kali(IP地址:192.168.200.4 MAC地址:00:0c:29:d6:b2:f7)

B:靶机win2000(IP地址:192.168.200.7 MAC地址:00:0c:29:ee:42:8b)

C:靶机win2003(IP地址:192.168.200.6 MAC地址:00:0c:29:64:da:39)

使用Netwox76号工具进行SYN Flood攻击。攻击之前C向B发起ftp连接。A用netwox工具对B的21号端口(提供ftp服务的端口)发起攻击。C再向B发起ftp连接,无法提供服务。

首先C向B发起FTP连接,C输入"ftp 192.168.200.7",输入用户名和密码,连接成功。

图2-11 ftp连接成功

攻击机A使用netwox76号工具对B进行攻击,命令为"netwox 76 -i 192.168.200.7 -p 21"。

图2-12 SYN Flood攻击

C再次向B发起FTP连接,"ftp 192.168.200.7"。

图2-12 验证SYN Flood攻击

无法访问。SYN Flood攻击完成

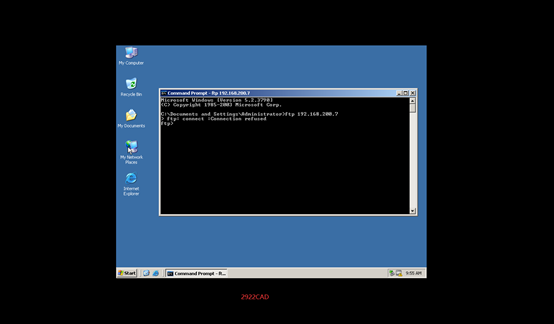

2.5 TCP RST攻击

A:攻击机kali(IP地址:192.168.200.4 MAC地址:00:0c:29:d6:b2:f7)

B:靶机win2000(IP地址:192.168.200.7 MAC地址:00:0c:29:ee:42:8b)

C:靶机win2003(IP地址:192.168.200.6 MAC地址:00:0c:29:64:da:39)

使用Netwox78号工具进行TCP RST攻击。攻击之前C向B发起telnet连接。A用netwox工具对B与C建立的TCP连接进行RST攻击。B与C的连接被中断

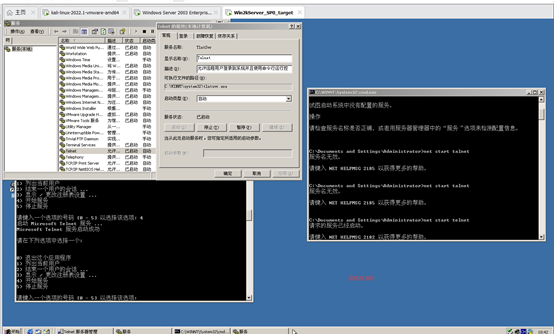

首先B开启telnet服务器。

1)命令行输入"net start telnet"。

2)单击开始,指向程序,指向管理工具,然后单击Telnet服务器管理。选择3显示/更改注册表设置,然后选择7 NTLM,进行修改,默认2修改为0,NTLM not available。退出上个菜单后选择4启动Telnet服务。

3)单击开始,指向程序,指向管理工具,单击服务,右键单击Telnet服务,然后单击启动。

图2-13 开启telnet服务

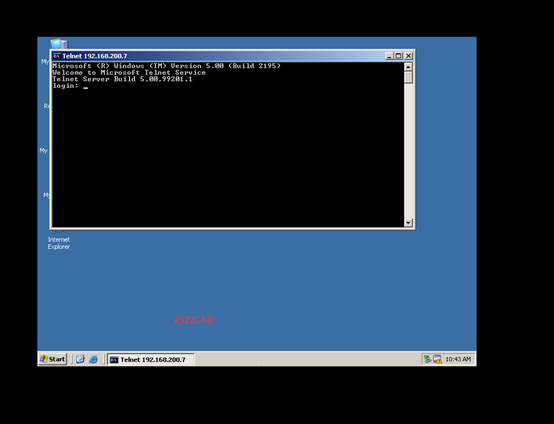

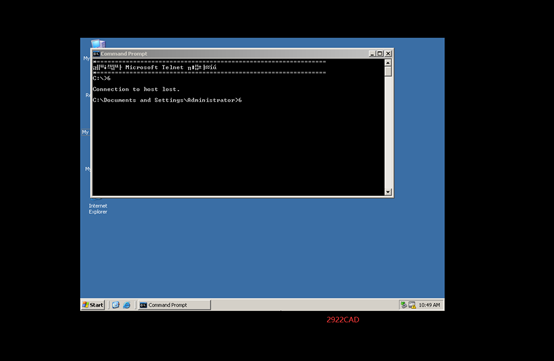

C向B发起telnet连接,C输入"telnet 192.168.200.7",输入用户名和密码,成功访问。

图2-14 telnet连接成功

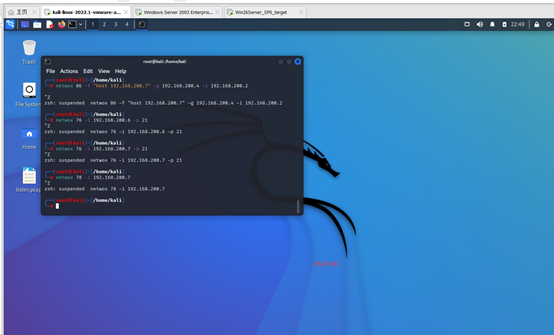

A用netwox工具对B与C建立的TCP连接进行RST攻击,命令"netwox 78 -i 192.168.200.7"即当C再向B发送信息时,攻击机A会假冒B的名义向C发送带有RST标志的分组,从而断开连接。

图2-15 TCP RST攻击

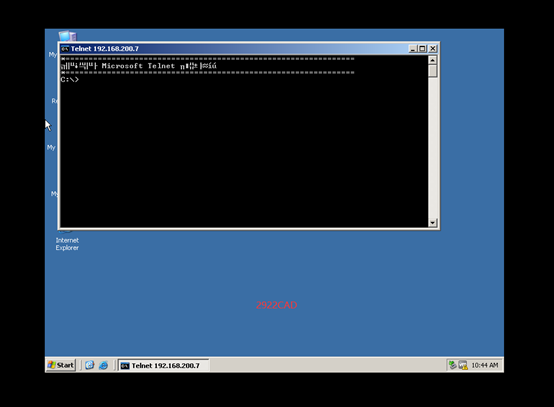

再去C中看其与B的连接,已断开。

图2-16 验证TCP RST攻击

TCP RST攻击完成。

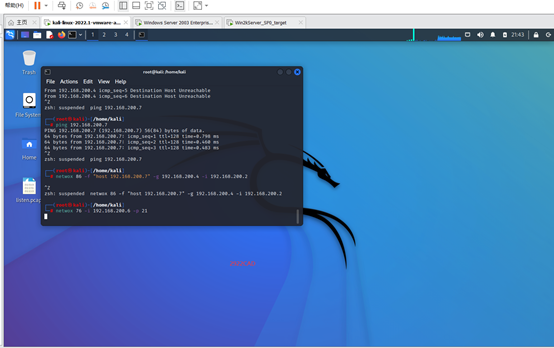

2.6 TCP会话劫持攻击

A:攻击机kali(IP地址:192.168.200.4 MAC地址:00:0c:29:d6:b2:f7)

B:靶机win2000(IP地址:192.168.200.7 MAC地址:00:0c:29:ee:42:8b)

C:靶机win2003(IP地址:192.168.200.6 MAC地址:00:0c:29:64:da:39)

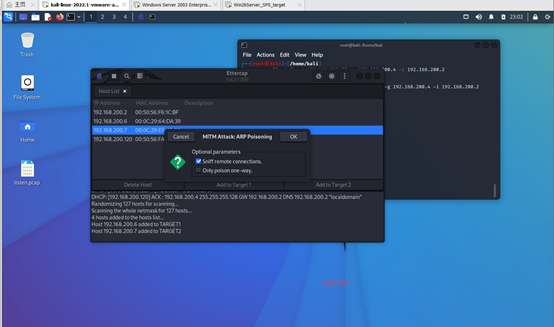

使用Ettercap,攻击机A打开Ettercap,按照视频操作,选择B和C的IP作为攻击对象。

图2-17 选择攻击对象

然后选择"Mitm","ARP poisoning"开始ARP欺骗。

图2-18 ARP欺骗

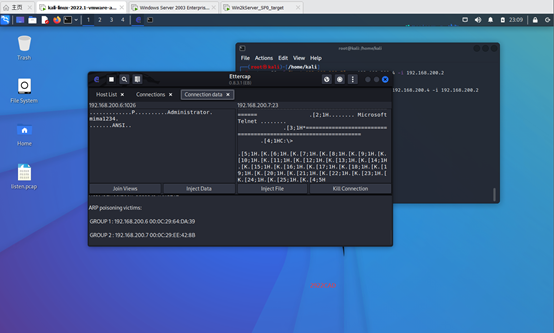

C向B发起telnet连接,"telnet 192.168.200.7",输入用户名和密码,成功访问。

图2-19 telnet连接成功

此时在A中可以看到报文。

图2-20 A截获的报文

图2-20 A截获的账号和密码

可以看出获取了B和C的信息,包括账号和密码。TCP会话劫持攻击完成。

3.学习中遇到的问题及解决

3.1 用户名和密码

靶机C win2003的用户名是Administrator,密码是mima1234,不要输错。

3.2 windows系统指令

windows系统指令和视频中的不完全一样,不要照搬。

3.3 windows的Telnet服务

windows系统的Telnet服务不是默认开启,需要正确配置后才能使用,具体方法见2.5。

4 感想和体会

通过本次实验,我学习到了各种TCP/IP网络协议攻击的基本原理和方法。更熟悉使用了各种网络工具。本次实验我使用的靶机是两个windows系统的靶机,和视频中的不完全一样。特别是windows系统没有默认开启Telnet服务,通过自我学习,收集网上的资料,我最终完成了实验,让我受益匪浅。

浙公网安备 33010602011771号

浙公网安备 33010602011771号